YD/T 2045-2009

基本信息

标准号: YD/T 2045-2009

中文名称:IPv6 网络设备安全测试方法核心路由器

标准类别:通信行业标准(YD)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:2419881

标准分类号

关联标准

出版信息

相关单位信息

标准简介

YD/T 2045-2009.Security test methods of IPv6 network equipments - core router.

1范围

YD/T 2045规定了基于IPv6的核心路由器涉及网络及信息安全方面的测试内容,包括数据转发平面安全测试、路由/控制平面安全测试和管理平面安全测试。

YD/T 2045适用于基于IPv6的核心路由器设备。

YD/T 2045中所有对路由器的安全规定均特指对支持IPv6的核心路由器的规定。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

YD/T 1358-2005路由器设备安全技术要求一中 低端路由器(基于IPv4)

YD/T 1467-2006 IP安全协议(IPSec) 测试方法

3缩略语

下列缩略语适用于本标准。

ACL Access Control List 访问控制列表

BGP Border Gateway Protocol 边界网关协议

CAR Commit Access Rate 承诺接入速率

5数据转发平面安全测试

5.1概述

核心路由器数据转发平面的安全测试主要包括IPSec协议测试、对常见网络攻击的抵抗能力测试、访问控制列表功能测试等。

5.2 IPSec 协议测试

IPSec协议测试内容见YDT 1467-2006《IP安全协议(IPSec) 测试方法》。

1范围

YD/T 2045规定了基于IPv6的核心路由器涉及网络及信息安全方面的测试内容,包括数据转发平面安全测试、路由/控制平面安全测试和管理平面安全测试。

YD/T 2045适用于基于IPv6的核心路由器设备。

YD/T 2045中所有对路由器的安全规定均特指对支持IPv6的核心路由器的规定。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

YD/T 1358-2005路由器设备安全技术要求一中 低端路由器(基于IPv4)

YD/T 1467-2006 IP安全协议(IPSec) 测试方法

3缩略语

下列缩略语适用于本标准。

ACL Access Control List 访问控制列表

BGP Border Gateway Protocol 边界网关协议

CAR Commit Access Rate 承诺接入速率

5数据转发平面安全测试

5.1概述

核心路由器数据转发平面的安全测试主要包括IPSec协议测试、对常见网络攻击的抵抗能力测试、访问控制列表功能测试等。

5.2 IPSec 协议测试

IPSec协议测试内容见YDT 1467-2006《IP安全协议(IPSec) 测试方法》。

标准图片预览

标准内容

ICS 33.040.40

中华人民共和国通信行业标准

YD/T 2045-2009

IPV6网络设备安全测试方法

核心路由器

Security test methods of IPv6 network equipments-core router2009-12-11发布

2010-01-01实施

中华入民共和国工业和信息化部发布前

1范围·

2规范性引用文件

3缩略语·

4测试坏境

数据转发平面安全测试·

5.1概述…

5.2IPSec协议测试

5.3常见网络攻击抵抗能力测试

5.4URPF功能测试-

5.5访问控制列表(ACL)测试-

5.6流量控制功能测试

6路由/控制平面安全测试·

概述·

路中协议安企测试

6.3TCP/P协议安全测试

6.4MPLSVPN安全测试

6.5路由过滤功能测试·

管理乎面安全测试

概述·

端口镜像·

7.3访问控制安全测试

7.4SNMPv3功能测试-

7,5安全审让功能测诚

IKAONIKAa

YD/T 2045-2009

本标准是《路由器设备安全》系列标准之一,本系列的标准结构和名称预计如下:1.YD/T1358-2005路由器设备安全技术要求中低端路由器(基了IPv4)2.YD/T1359-2005路出器设备安全技术要求商端路中器(基于IPv4)3.YDT1439-2005路由器设备安全测试方法高端路由器(基于IPv4)4。YD/T1440-2005路由器设备安全测试方法中低端路由器(基丁IPv4)5.YD/T1907-2009IPv6网络设备安全技术要求——边缘路由器6.YD/T1906-2009IPv6网络设备安企技术要求-—核心路由器7.YD/T2044-2009Pv6网络设备安全测试方法—边缘路出器8.YD/T2045-2009IPv6网络设备安全测试方法—核心路由器YD/T2045-2009

本标准需与YD/T1906-2009《IPv6网络设备安全技术要求—核心路由器》配套使用。与本系列标准相关的标准还有“支持IPv6的路山器设备”系列标准,该系列的标准结构和名称如下:1.YD/T1452-2006IPv6网络设备技术要求支持IPv6的边缘路由器2.YD/T1453-2006IPv6网络设备测试方法支持IPv6的边缘路由器3.YD/T1454-2006

IPv6网络设备技术要求支持IPv6的核心路由器4.YD/T1455-2006IPv6网络设备测试方法支持IPv6的核心路由器本标准由中国通信标准化协会提出并归口。本标推主要起草单位:T业和信息化部电信研究院。本标准主要起节人:赵、锋、马军锋、高巍、马科。Ti

1范围

IPV6网终设备安全测试方法

核心路由器

YD/T 2045-2009

本标准规定了基于Pv6的核心路出器涉及网络及信息安全方面的测试内容,包括数据转发平面安全测试,路由/控制平面安全测试利管理平面安全测试。本标准适用丁基丁IPv6的核心路由器设备。本标准中所有对路比器的安企规定均特指对支持IPV6的核心路由器的规定。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误拍内容)修订版均不近用于本标推。然而,鼓励根据本标推达成协设的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标推。YD/T 1358-2005

YD/T 1467-2006

3缩略语

下列缩略语适用于本综准。

Access Control List

路由器设备安全技术要求ljt低端路由器(基于IPv4)IP安全协议(IPSec)测试方法

访问控制列表

Border Gateway Protocol

Commit Access Rate

Customer Edge

Device Under Test

Internet Control Message Protocol Version 6ICMPv6

Internet Protocol Version 6

IPSecurity

Intermediate System to Intermcdiate System ProtocolMulti-I'rotocol Label SwitchOpen Shortest I'ath First

Provider Edge

Route Information Prolocol next generationSecure Shell

Transmission Control ProtacolUser Datagram Protoco!

UnicastReversePathFurwardingTIKAONIKACa-

边界网关协议

承诺接入速率

用户边界设备

被测设备

网络控制报文协议版本6

再联网协议版本6

I安全协议

间系统到中问系统协议

多协议标记交换

开放最路径优先协议

网络边界设备

下-代路信息协议

安全外壳

传输控制协议

用户数据报协议

单播逆向路径转发

YD/T 2045-2009

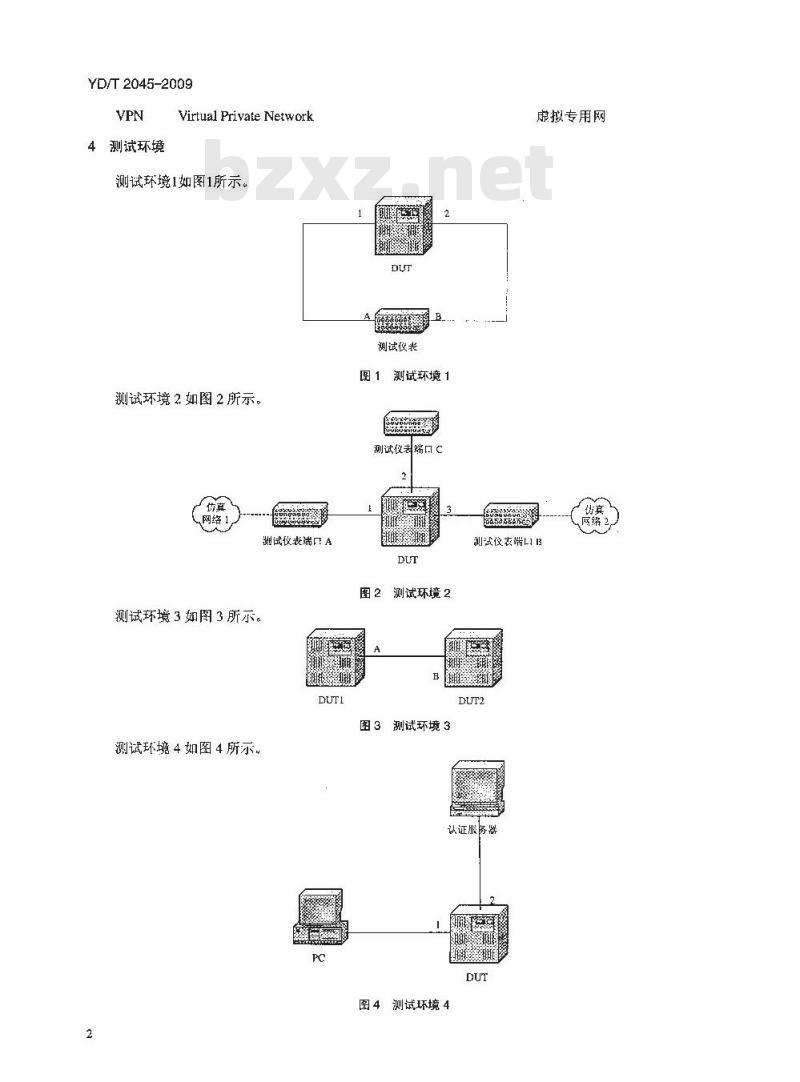

4测试环境

Virtual Private Network

测试环境1如图1所示。

测试环境2如图2所示。

网络:

谢试仪表端口A

测试环境 3 如图 3 所示。

测试环境4如图4所示。

测试仪表

图 1 测试环境 1

测试仪表端口

图 2 测试环境 2

图3测试环境3

虚拟专用网

网络2。

测试仪表端口

认证服务器

图4测试环境4

测试环境5如图5所示。

测试环境6如图6所示。

月滤服务器

图5测试环境5

测试议表

图 6 测试环境 6

图1至图6中测试仪表与DUT间均采用同种接口相连。5数据转发平面安全测试

5.1概述

YD/T2045-2009

核心路H器数据转发乎面的安全测试主要包括Sec协议测试、对常见网络攻出的抵抗能力测试、访问控制列表功能测试等。

5.2IPSec协议测试

PSec协议测试内容见YD/T1467-2006《IP安企协议(IPSec)测试方法》。3

-IKANIKAa

YD/T2045-2009

5.3常见网络攻击抵抗能力测试

测试编号:1

测试项目:抗大流量攻击能力测试测试目自的:检验DUT处理大流量数据的能力测试配置:测试环境1

测试过程:

1.按测试环境连按设备:

2.从测试仪表端口A向测试仪表端凹B以接口吞吐量发送数据包:3. DUT 开启 OSPFv3 动态路由协议,从测试仪表端口 A向 DUT建立 OSPF邻居关系:4.停止步骤2中数据包的发送;

5.从测试仪表端口A向DUT的环回地址以线速发送数据包;6.从测试仪表端口A向DUT建立协议邻居关系预期结果:

在步骤3和6中,测试仪表与DUT问应能正常建立协议邻居关系,不受端口上流量的影响判定原则:

应符合预期结果要求,否则为不合格测试编号:2

测试项目:畸形包处理能力测试测试目的:检验DUT处理畸形数据包的能力测试配置:测试环境1

测试过程:

1.按测试环境连接设备:

2.从测试仪表端口A向测试仪表端口B发送小丁接口吞吐量的背景流量:3.由仪表端口A向仪表端口B发送链路层错误(如以太网的FCS错误顿)报文:4,停止步骤3中报文的发送,由仪表端口A向仪表端口B发送长度小于64字节(以太网链路)的超短顿(Runt)

5.停止步骤4中报文的发送,由仪表端口A间仪表端口B发送长度大于链路MTU的超长顿;6.停止步骤 5 小报文的发送,在 DUT 上启用 OSPFv3 路由协议,并:由仪表端口 A 与 DUT 建立 OSPF邻居关系,由仪表端口A尚DUT发送错误的OSPFUpdate(如带有错误RouterID)报义预期结果:

1.在步骤3中,错误帧应被丢弃,并在错误日志中有相应记录,2.在步骤4中,超短顿应被丢弃,并提供统计数据:3.在步骤5中,超长顿应被丢弃,并提供统计数据:4.在步骤6 中,应不接收错误的 Update 报文判定原则:

应符合预期结果要求,否则为不合格4

测试编号:3

测试项目:PingFlood攻击处埋能力测试测试目的:检验 DUT 处理 Ping Flond 攻击的能力测试配置:测试环境2

测试过程:

1.按测试环境连接设备:

2. 仪表端口 B 与 DUT 建立, OSPF 邻居关系,并向 DUT 通告到网络 2的路由;YD/T 2045-2009

3.从测试仪表端口A向网络2中的某个Pv6地址以小于端口吞叶量的流量发送背景流景,并验证仪表端口B 上流量能够正常接收;4.从测试仪表端口 C 向DUT环回地址以端口吞吐量发送ICMPECHOReguest数据包,5、停止步骤4中流量的发送,从测试仪表端口C向网络2中的某个IP地址以端口否吐量发送ICMPECHORcquest数据包

预期结果:

1.在步骤4中,DUT应对超量ICMP报文进行丢充或限速;2.在步骤5中,DUT应对超量ICMP报文进行丢弃或限速判定原则:

应符合预期结果要求,否则为不合格测试编号:4

测试项目:TCP标记Flood攻击防护功能测试测试目的:检验DUT处理TCP标记FIood攻出的能力测试配置:测试环境2

测试步骤:

1.按测试环境连接设备:

2.仪表端口A和B分别与DUT的1、2端口启用路由协议,并向DUT通告到网络1和网络2的路由:3.从仪表端口A向网络2中的个P地址以小于端.I吞止量的流量发送背景流量,并验证仪表端口B能够正常接收:

4.从仪表端口C向DUT环回地址以线速发送TCP标记攻击数据包及分片包(类型包括SYN、ACK,CWR、ECE、FIN、URGFJood):

5.停止步骤4中流量的发送,从仪表端口C向DUT环回地址以线速发送TCP标记攻击数据包及分片包(类型为Erroneous Fiags Flood);6.停止步骤5中流量的发送,从仪表端B向DUT端口2的链路本地地址以端凹吞吐量发送TCP标记攻山数据包及分片包(类型同步骤4),源地址为网络2中的某个IP地址预期结果:

在步骤4、5、6中,攻击报文应被丢弃或限速,DUT在日志中有构应记录,背景流量不受影响判定原则:

应符合预期结果要求,否则为不合格-YIKAONIKAca-

YD/T2045-2009

测试编号:5

测试项目:TCP状态Flood防护功能测试测试目的:检验DUT处理TCP状态Flood攻击的能力测试配置:测试环境2

测试步骤:

1.按测试坏境连接设备:

2.仪表端口A和B分别与DUT的1、2端口启用路中协议,非向DUT通告到网络1和网络2的路由;3.从仪表端口A向网络2中的某个P地址以小于端口吞吐最的流最发送背景流量,并验证仪表端口B能够正常接收;

4.从仪表端口C向DUT环回地址以线速发送TCP状态攻出数据包及分片包(类型SLateFlood)5.停止步骤4中流量的发送,从仪表端口C向DUT环回地比以端口吞此量发送TCP状态攻山数据包及分片包(FIoui类型包括SYN+ACK、SYN+FIN、SYN+RST、FIN+ACK、PSH+ACK等):6.停止步骤5流量的发送,从仪表端口B向DUT端口2的链路本地地址以端口吞吐量发送TCP状态攻击数据包及分片包(类型同步骤5),源地址为网络2中的某个IP地址预期结果:

在步骤4、5、6中,政山报文应被丢弃或限遵,DUT在月志中有相应记录,衍景流量不受影响判定原则:

应完会符合预期结果,否则为不合格测试编号:6

测试项用:UDPFlood攻击防护功能测试测试日的:检验DUT处理UDPFlood攻击的能力测试配置:测试环境2

测试步骤:

1.按测试环境连接设备;

2.仪表端口A和B分别与DUT的1、2端口启用路由协议,向DUT道告到网络1和网络2的路山;3,从仪表端口A向网络2中的某个IP地址以小于端口孕吐量的流量发送背景流量,序验证仪表端口B能正常接收:

4.从仪装端口C向DUT环回地址以线速发送UDPFlood攻击数据包及分片包(类型包括Echo.Chargen等);

5.停止步骤4中流量的发送,从仪表端口B向DUT端口2的链路本地地址以端口吞吐量发送UDPFlood攻击数据包及分片包(类型同步骤4),源地址为网络2中的某个IP地址预期结果:

在步骤4、5中,攻击报文应被丢弃或限速,DUT在日志相应记录,背景流量不受影响,判定原:

应完全符合预期结果,否则为不合格6

5.4 URPF 功能测试

测试编号:7

测试项目:严格URPF功能测试

测试目的:检验DUT能否实现严格URPF功能测试配置:测试环境2

测试过程:

1、按测试环境连接设备:

YD/T2045-2009

2.仪表端口A和B分别与DUT建立OSPF邻居关系,并向DUT通告到网络1和网络2的路由,并发送流量验证路由的有效性,在DUT上为一特定地址段配置到测试仪表端口C的静态路由;3. 在 DUT 上启用严格 LRPF;

4.从仪表端口A向仪表端口B发送数据包,数据包源地址为网络1中的地址:5.停止步骤4中数据流的发送,从仪表端口A向表端口B发送数据包,数据包源地址处于步骤2中配置的特定地址段中:

6.停止步骤5中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为在路由器路由表中不存在到该地址的路由预期结果:

1.在步骤4中,仪表端口B应可以收到测试数据包;2.在步骤5和6中,仪表端口B不能收到测试数据包判定原则

应符合预期结果要求,否则为不合格测试编号:8

测试项月:松散URPF功能测试

测试月的:检验DUT能否实现松散URIF功能测试配置:测试环境2

测试过程:

1.按测试环境连接设备

2.仪表端口 A和 B 分别与 DUT 建立 OSPF邻居关系,并向 DUT通告到网络 1和网络 2 的路由,并发送流量验证路由的有效性,在DUT上为一特定地址段配置到测试仪表端口C的静态路山:3.在DUT上启用松散URPP:

4.从仪表端口A向仪表端口B发送数据包,数据包源地址为网络1中的地址:5.停止步骤4中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址处于步骤2中配置的特定地址段中:

6、停止步骤5中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为在路由器路由表中不存在到该地址的路由预期结果:

1、在步骤4和5中,仪表端口B应可以收到测试数据包:2.在步骤6,仪表端口B不能收剑测试数据包判定原则:

应符合预期结果要求,否则为不合格KAONIKAa免费标准bzxz.net

YD/T 2045-2009

测试编号:9

测试项目:基于ACL的URPF功能测试测试目的:检验DUT能否实现基于 ACL的URPF功能测试配置:测试环境2

测试过程:

1.按测试环境连接设备:

2.仪表端口A和B分别与DUT建立OSPF邻居关系,非向DUT通告到网络1和网络2的路由,并发送流量验证路由的有效性,在DUT上为一特定地址段配置到测试仪表端口C的静态路由;3.衣DUT上启用基于ACL的URPF,并配置ACL条自拒绝来自步骤2中配置的特定地址段中某个地址的数据包;

4.从仪表端口A向仪表端口B发送数据包,数据包源地址为网络1中的地址;5.止步骤4中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为步骤2中配置的特定地址段中不问于步骤3中所配置地址的一个地址;6.停止步骤5中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为步骤3中配置的地址:

7停止步骤6中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为在路由器路由表中不存在到该地址的路由预期结果:

1、在步骤4和5中,仪表端口B应可以收到测试数据包2.在步骤6和7中,仪表端口B不能收到测试数据包判定原则:

应符合预期结果要求,否则为不合格5.5访问控制列表(ACL)测试

测试编号:10

测试项目:基丁源地址的ACL测试测试目的:检验DUT是否实现基于源地址的ACL测试配置:测试环境1

测试过程:

1.按测试环境连接设备;

2.在DUT上配置基于源地址的ACL(拒绝)条日:3.从仪表端口A向仪表端口B发送符合过滤条件的IPv6包;4.从仪表端口A向仪表端口B发送不符合过滤条件的IPv6包预期结果:

1.在步骤3中,仪表端口B没有收到数据包;2.在步骤4中,仪表端口B可以收到数据包判定原则:

应符合预期结果要求,否则为不合格8

测试编号:11

测试项H:基于日的地址的ACL测试测试目的:检验DUT是否实现基于目的地址的 ACL测试配置:测试环境1

测试过程:

1.按测试环境连接设备;

2.在DUT上配置基于目的地址的ACL(拒绝)条日:3.从仪表端口A向仪表端口B发送符合过滤条件的IPv6包;4.从仪表端口A向仪表端口B发送不符合过滤条件的IPv6包预期结果:

在步骤3中,仪表端口B没有收到数据包:在步骤4中,仪表端口B可以收到数据包判定原则:

应符合预期结果要求,否则为不合格测试编号:12

测试项日:湛于协议的 ACL 测试测试目的:检验DUT是否实现基于协议地址的ACL测试配置:测试环境1

测试过程;

1.按测试环境连接设备:

2、在DUT上配置基于协议类型的ACL(拒绝)条日:3.从仪表端口A向仪表端口B发送符合过滤条件的IPvG包:4.从仪表端口A问仪表端口B发送不符合过滤条件的Pv6包预期结果:

在步骤3中,仪表端口B没有收到数据包:2.在步骤4小,仪表端口B可以收到数据包判定原则:

应符合预期结果要求,否则火不合格KAONIKAca

YD/T 2045-2009

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国通信行业标准

YD/T 2045-2009

IPV6网络设备安全测试方法

核心路由器

Security test methods of IPv6 network equipments-core router2009-12-11发布

2010-01-01实施

中华入民共和国工业和信息化部发布前

1范围·

2规范性引用文件

3缩略语·

4测试坏境

数据转发平面安全测试·

5.1概述…

5.2IPSec协议测试

5.3常见网络攻击抵抗能力测试

5.4URPF功能测试-

5.5访问控制列表(ACL)测试-

5.6流量控制功能测试

6路由/控制平面安全测试·

概述·

路中协议安企测试

6.3TCP/P协议安全测试

6.4MPLSVPN安全测试

6.5路由过滤功能测试·

管理乎面安全测试

概述·

端口镜像·

7.3访问控制安全测试

7.4SNMPv3功能测试-

7,5安全审让功能测诚

IKAONIKAa

YD/T 2045-2009

本标准是《路由器设备安全》系列标准之一,本系列的标准结构和名称预计如下:1.YD/T1358-2005路由器设备安全技术要求中低端路由器(基了IPv4)2.YD/T1359-2005路出器设备安全技术要求商端路中器(基于IPv4)3.YDT1439-2005路由器设备安全测试方法高端路由器(基于IPv4)4。YD/T1440-2005路由器设备安全测试方法中低端路由器(基丁IPv4)5.YD/T1907-2009IPv6网络设备安全技术要求——边缘路由器6.YD/T1906-2009IPv6网络设备安企技术要求-—核心路由器7.YD/T2044-2009Pv6网络设备安全测试方法—边缘路出器8.YD/T2045-2009IPv6网络设备安全测试方法—核心路由器YD/T2045-2009

本标准需与YD/T1906-2009《IPv6网络设备安全技术要求—核心路由器》配套使用。与本系列标准相关的标准还有“支持IPv6的路山器设备”系列标准,该系列的标准结构和名称如下:1.YD/T1452-2006IPv6网络设备技术要求支持IPv6的边缘路由器2.YD/T1453-2006IPv6网络设备测试方法支持IPv6的边缘路由器3.YD/T1454-2006

IPv6网络设备技术要求支持IPv6的核心路由器4.YD/T1455-2006IPv6网络设备测试方法支持IPv6的核心路由器本标准由中国通信标准化协会提出并归口。本标推主要起草单位:T业和信息化部电信研究院。本标准主要起节人:赵、锋、马军锋、高巍、马科。Ti

1范围

IPV6网终设备安全测试方法

核心路由器

YD/T 2045-2009

本标准规定了基于Pv6的核心路出器涉及网络及信息安全方面的测试内容,包括数据转发平面安全测试,路由/控制平面安全测试利管理平面安全测试。本标准适用丁基丁IPv6的核心路由器设备。本标准中所有对路比器的安企规定均特指对支持IPV6的核心路由器的规定。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误拍内容)修订版均不近用于本标推。然而,鼓励根据本标推达成协设的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标推。YD/T 1358-2005

YD/T 1467-2006

3缩略语

下列缩略语适用于本综准。

Access Control List

路由器设备安全技术要求ljt低端路由器(基于IPv4)IP安全协议(IPSec)测试方法

访问控制列表

Border Gateway Protocol

Commit Access Rate

Customer Edge

Device Under Test

Internet Control Message Protocol Version 6ICMPv6

Internet Protocol Version 6

IPSecurity

Intermediate System to Intermcdiate System ProtocolMulti-I'rotocol Label SwitchOpen Shortest I'ath First

Provider Edge

Route Information Prolocol next generationSecure Shell

Transmission Control ProtacolUser Datagram Protoco!

UnicastReversePathFurwardingTIKAONIKACa-

边界网关协议

承诺接入速率

用户边界设备

被测设备

网络控制报文协议版本6

再联网协议版本6

I安全协议

间系统到中问系统协议

多协议标记交换

开放最路径优先协议

网络边界设备

下-代路信息协议

安全外壳

传输控制协议

用户数据报协议

单播逆向路径转发

YD/T 2045-2009

4测试环境

Virtual Private Network

测试环境1如图1所示。

测试环境2如图2所示。

网络:

谢试仪表端口A

测试环境 3 如图 3 所示。

测试环境4如图4所示。

测试仪表

图 1 测试环境 1

测试仪表端口

图 2 测试环境 2

图3测试环境3

虚拟专用网

网络2。

测试仪表端口

认证服务器

图4测试环境4

测试环境5如图5所示。

测试环境6如图6所示。

月滤服务器

图5测试环境5

测试议表

图 6 测试环境 6

图1至图6中测试仪表与DUT间均采用同种接口相连。5数据转发平面安全测试

5.1概述

YD/T2045-2009

核心路H器数据转发乎面的安全测试主要包括Sec协议测试、对常见网络攻出的抵抗能力测试、访问控制列表功能测试等。

5.2IPSec协议测试

PSec协议测试内容见YD/T1467-2006《IP安企协议(IPSec)测试方法》。3

-IKANIKAa

YD/T2045-2009

5.3常见网络攻击抵抗能力测试

测试编号:1

测试项目:抗大流量攻击能力测试测试目自的:检验DUT处理大流量数据的能力测试配置:测试环境1

测试过程:

1.按测试环境连按设备:

2.从测试仪表端口A向测试仪表端凹B以接口吞吐量发送数据包:3. DUT 开启 OSPFv3 动态路由协议,从测试仪表端口 A向 DUT建立 OSPF邻居关系:4.停止步骤2中数据包的发送;

5.从测试仪表端口A向DUT的环回地址以线速发送数据包;6.从测试仪表端口A向DUT建立协议邻居关系预期结果:

在步骤3和6中,测试仪表与DUT问应能正常建立协议邻居关系,不受端口上流量的影响判定原则:

应符合预期结果要求,否则为不合格测试编号:2

测试项目:畸形包处理能力测试测试目的:检验DUT处理畸形数据包的能力测试配置:测试环境1

测试过程:

1.按测试环境连接设备:

2.从测试仪表端口A向测试仪表端口B发送小丁接口吞吐量的背景流量:3.由仪表端口A向仪表端口B发送链路层错误(如以太网的FCS错误顿)报文:4,停止步骤3中报文的发送,由仪表端口A向仪表端口B发送长度小于64字节(以太网链路)的超短顿(Runt)

5.停止步骤4中报文的发送,由仪表端口A间仪表端口B发送长度大于链路MTU的超长顿;6.停止步骤 5 小报文的发送,在 DUT 上启用 OSPFv3 路由协议,并:由仪表端口 A 与 DUT 建立 OSPF邻居关系,由仪表端口A尚DUT发送错误的OSPFUpdate(如带有错误RouterID)报义预期结果:

1.在步骤3中,错误帧应被丢弃,并在错误日志中有相应记录,2.在步骤4中,超短顿应被丢弃,并提供统计数据:3.在步骤5中,超长顿应被丢弃,并提供统计数据:4.在步骤6 中,应不接收错误的 Update 报文判定原则:

应符合预期结果要求,否则为不合格4

测试编号:3

测试项目:PingFlood攻击处埋能力测试测试目的:检验 DUT 处理 Ping Flond 攻击的能力测试配置:测试环境2

测试过程:

1.按测试环境连接设备:

2. 仪表端口 B 与 DUT 建立, OSPF 邻居关系,并向 DUT 通告到网络 2的路由;YD/T 2045-2009

3.从测试仪表端口A向网络2中的某个Pv6地址以小于端口吞叶量的流量发送背景流景,并验证仪表端口B 上流量能够正常接收;4.从测试仪表端口 C 向DUT环回地址以端口吞吐量发送ICMPECHOReguest数据包,5、停止步骤4中流量的发送,从测试仪表端口C向网络2中的某个IP地址以端口否吐量发送ICMPECHORcquest数据包

预期结果:

1.在步骤4中,DUT应对超量ICMP报文进行丢充或限速;2.在步骤5中,DUT应对超量ICMP报文进行丢弃或限速判定原则:

应符合预期结果要求,否则为不合格测试编号:4

测试项目:TCP标记Flood攻击防护功能测试测试目的:检验DUT处理TCP标记FIood攻出的能力测试配置:测试环境2

测试步骤:

1.按测试环境连接设备:

2.仪表端口A和B分别与DUT的1、2端口启用路由协议,并向DUT通告到网络1和网络2的路由:3.从仪表端口A向网络2中的个P地址以小于端.I吞止量的流量发送背景流量,并验证仪表端口B能够正常接收:

4.从仪表端口C向DUT环回地址以线速发送TCP标记攻击数据包及分片包(类型包括SYN、ACK,CWR、ECE、FIN、URGFJood):

5.停止步骤4中流量的发送,从仪表端口C向DUT环回地址以线速发送TCP标记攻击数据包及分片包(类型为Erroneous Fiags Flood);6.停止步骤5中流量的发送,从仪表端B向DUT端口2的链路本地地址以端凹吞吐量发送TCP标记攻山数据包及分片包(类型同步骤4),源地址为网络2中的某个IP地址预期结果:

在步骤4、5、6中,攻击报文应被丢弃或限速,DUT在日志中有构应记录,背景流量不受影响判定原则:

应符合预期结果要求,否则为不合格-YIKAONIKAca-

YD/T2045-2009

测试编号:5

测试项目:TCP状态Flood防护功能测试测试目的:检验DUT处理TCP状态Flood攻击的能力测试配置:测试环境2

测试步骤:

1.按测试坏境连接设备:

2.仪表端口A和B分别与DUT的1、2端口启用路中协议,非向DUT通告到网络1和网络2的路由;3.从仪表端口A向网络2中的某个P地址以小于端口吞吐最的流最发送背景流量,并验证仪表端口B能够正常接收;

4.从仪表端口C向DUT环回地址以线速发送TCP状态攻出数据包及分片包(类型SLateFlood)5.停止步骤4中流量的发送,从仪表端口C向DUT环回地比以端口吞此量发送TCP状态攻山数据包及分片包(FIoui类型包括SYN+ACK、SYN+FIN、SYN+RST、FIN+ACK、PSH+ACK等):6.停止步骤5流量的发送,从仪表端口B向DUT端口2的链路本地地址以端口吞吐量发送TCP状态攻击数据包及分片包(类型同步骤5),源地址为网络2中的某个IP地址预期结果:

在步骤4、5、6中,政山报文应被丢弃或限遵,DUT在月志中有相应记录,衍景流量不受影响判定原则:

应完会符合预期结果,否则为不合格测试编号:6

测试项用:UDPFlood攻击防护功能测试测试日的:检验DUT处理UDPFlood攻击的能力测试配置:测试环境2

测试步骤:

1.按测试环境连接设备;

2.仪表端口A和B分别与DUT的1、2端口启用路由协议,向DUT道告到网络1和网络2的路山;3,从仪表端口A向网络2中的某个IP地址以小于端口孕吐量的流量发送背景流量,序验证仪表端口B能正常接收:

4.从仪装端口C向DUT环回地址以线速发送UDPFlood攻击数据包及分片包(类型包括Echo.Chargen等);

5.停止步骤4中流量的发送,从仪表端口B向DUT端口2的链路本地地址以端口吞吐量发送UDPFlood攻击数据包及分片包(类型同步骤4),源地址为网络2中的某个IP地址预期结果:

在步骤4、5中,攻击报文应被丢弃或限速,DUT在日志相应记录,背景流量不受影响,判定原:

应完全符合预期结果,否则为不合格6

5.4 URPF 功能测试

测试编号:7

测试项目:严格URPF功能测试

测试目的:检验DUT能否实现严格URPF功能测试配置:测试环境2

测试过程:

1、按测试环境连接设备:

YD/T2045-2009

2.仪表端口A和B分别与DUT建立OSPF邻居关系,并向DUT通告到网络1和网络2的路由,并发送流量验证路由的有效性,在DUT上为一特定地址段配置到测试仪表端口C的静态路由;3. 在 DUT 上启用严格 LRPF;

4.从仪表端口A向仪表端口B发送数据包,数据包源地址为网络1中的地址:5.停止步骤4中数据流的发送,从仪表端口A向表端口B发送数据包,数据包源地址处于步骤2中配置的特定地址段中:

6.停止步骤5中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为在路由器路由表中不存在到该地址的路由预期结果:

1.在步骤4中,仪表端口B应可以收到测试数据包;2.在步骤5和6中,仪表端口B不能收到测试数据包判定原则

应符合预期结果要求,否则为不合格测试编号:8

测试项月:松散URPF功能测试

测试月的:检验DUT能否实现松散URIF功能测试配置:测试环境2

测试过程:

1.按测试环境连接设备

2.仪表端口 A和 B 分别与 DUT 建立 OSPF邻居关系,并向 DUT通告到网络 1和网络 2 的路由,并发送流量验证路由的有效性,在DUT上为一特定地址段配置到测试仪表端口C的静态路山:3.在DUT上启用松散URPP:

4.从仪表端口A向仪表端口B发送数据包,数据包源地址为网络1中的地址:5.停止步骤4中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址处于步骤2中配置的特定地址段中:

6、停止步骤5中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为在路由器路由表中不存在到该地址的路由预期结果:

1、在步骤4和5中,仪表端口B应可以收到测试数据包:2.在步骤6,仪表端口B不能收剑测试数据包判定原则:

应符合预期结果要求,否则为不合格KAONIKAa免费标准bzxz.net

YD/T 2045-2009

测试编号:9

测试项目:基于ACL的URPF功能测试测试目的:检验DUT能否实现基于 ACL的URPF功能测试配置:测试环境2

测试过程:

1.按测试环境连接设备:

2.仪表端口A和B分别与DUT建立OSPF邻居关系,非向DUT通告到网络1和网络2的路由,并发送流量验证路由的有效性,在DUT上为一特定地址段配置到测试仪表端口C的静态路由;3.衣DUT上启用基于ACL的URPF,并配置ACL条自拒绝来自步骤2中配置的特定地址段中某个地址的数据包;

4.从仪表端口A向仪表端口B发送数据包,数据包源地址为网络1中的地址;5.止步骤4中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为步骤2中配置的特定地址段中不问于步骤3中所配置地址的一个地址;6.停止步骤5中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为步骤3中配置的地址:

7停止步骤6中数据流的发送,从仪表端口A向仪表端口B发送数据包,数据包源地址为在路由器路由表中不存在到该地址的路由预期结果:

1、在步骤4和5中,仪表端口B应可以收到测试数据包2.在步骤6和7中,仪表端口B不能收到测试数据包判定原则:

应符合预期结果要求,否则为不合格5.5访问控制列表(ACL)测试

测试编号:10

测试项目:基丁源地址的ACL测试测试目的:检验DUT是否实现基于源地址的ACL测试配置:测试环境1

测试过程:

1.按测试环境连接设备;

2.在DUT上配置基于源地址的ACL(拒绝)条日:3.从仪表端口A向仪表端口B发送符合过滤条件的IPv6包;4.从仪表端口A向仪表端口B发送不符合过滤条件的IPv6包预期结果:

1.在步骤3中,仪表端口B没有收到数据包;2.在步骤4中,仪表端口B可以收到数据包判定原则:

应符合预期结果要求,否则为不合格8

测试编号:11

测试项H:基于日的地址的ACL测试测试目的:检验DUT是否实现基于目的地址的 ACL测试配置:测试环境1

测试过程:

1.按测试环境连接设备;

2.在DUT上配置基于目的地址的ACL(拒绝)条日:3.从仪表端口A向仪表端口B发送符合过滤条件的IPv6包;4.从仪表端口A向仪表端口B发送不符合过滤条件的IPv6包预期结果:

在步骤3中,仪表端口B没有收到数据包:在步骤4中,仪表端口B可以收到数据包判定原则:

应符合预期结果要求,否则为不合格测试编号:12

测试项日:湛于协议的 ACL 测试测试目的:检验DUT是否实现基于协议地址的ACL测试配置:测试环境1

测试过程;

1.按测试环境连接设备:

2、在DUT上配置基于协议类型的ACL(拒绝)条日:3.从仪表端口A向仪表端口B发送符合过滤条件的IPvG包:4.从仪表端口A问仪表端口B发送不符合过滤条件的Pv6包预期结果:

在步骤3中,仪表端口B没有收到数据包:2.在步骤4小,仪表端口B可以收到数据包判定原则:

应符合预期结果要求,否则火不合格KAONIKAca

YD/T 2045-2009

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。