YD/T 1972.2-2009

基本信息

标准号: YD/T 1972.2-2009

中文名称:800MHz/2GHz cdma2000 数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求 第2部分:用户数据类设备

标准类别:通信行业标准(YD)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:1123246

相关标签: 数字 蜂窝 移动 通信网 多媒体 系统 设备 技术 用户 数据

标准分类号

关联标准

出版信息

相关单位信息

标准简介

YD/T 1972.2-2009.Technical requirements for 800MHz/2GHz cdma2000 digital cellular mobile telecommunication network multimedia domain equipment Part 2: User data equipments.

1范围

YD/T 1972.2规定了800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域的用户数据类设备HSS的功能要求、安全要求、操作维护及网管,性能及可靠性指标等内容。

YD/T 1972.2适用于800MHz/2GHz cdma2000数字蜂窝移动通信网中MMD系统的用户数据类设备。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

YDN 065-1997邮电部移动电话交换设备总技术规范书

ETF RFC 1305网络时间协议(版本3)规范和执行

ETF RFC 2401 INTERNET协议安全结构

IETF RFC 3310 使用证明与密钥协议的HTTP摘要证明

3缩略语

下列缩略语适用于本部分。

AAA Authentication, Authorization, Accounting 认证、鉴权和计费

AC Authentication Center 认证中心

AMF Authentication Management Filed 认证管理域

1范围

YD/T 1972.2规定了800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域的用户数据类设备HSS的功能要求、安全要求、操作维护及网管,性能及可靠性指标等内容。

YD/T 1972.2适用于800MHz/2GHz cdma2000数字蜂窝移动通信网中MMD系统的用户数据类设备。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

YDN 065-1997邮电部移动电话交换设备总技术规范书

ETF RFC 1305网络时间协议(版本3)规范和执行

ETF RFC 2401 INTERNET协议安全结构

IETF RFC 3310 使用证明与密钥协议的HTTP摘要证明

3缩略语

下列缩略语适用于本部分。

AAA Authentication, Authorization, Accounting 认证、鉴权和计费

AC Authentication Center 认证中心

AMF Authentication Management Filed 认证管理域

标准图片预览

标准内容

ICS 33.060.99

中华人民共和国通信行业标准

YD/T 1972.2-2009

800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求第2部分:用户数据类设备

Technical reguirements for 800MHz/2GHz cdma2000 digital cellularmobile telecommunication network multimedia domain eguipmentPart 2: User data equipments2009-12-11发布

2010-01-01实施

中华人民共和国工业和信息化部发布前言

」范围·

2规范性引用文件

3缩略语·

4HSS功能要求

4.1功能逻辑

用户位置管理相关功能

鉴权功能

4.4用户数据和业务数据管理·

隐式注珊

S-CSCF 分配+

4.7计费功能·

性能及可靠性指标

接口要求

操作维护和网管要求

7.1维护测试功能·

故障检测及处理

状态监视及性能管理

7.4系统实时控制··

软、硬件更新·

7.6局数据修改

7.7告警要求·

8定时与同步要求·

电源及接地要求

环境要求

IKAONIKAa

YD/T 1972.2-2009

YD/T 1972.2-2009

《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》是根据我国CDMA网络的发展需要,参考3GPP2的系列规范,并根据我国国内的实际情况制定而成的。YD/T1972《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》分为4部分。

一第1部分:会话控制类设备;

一第2部分:用户数据类设备;

一第3部分:互通类设备;

一第4部分:媒体资源类设备。

本部分是YD/T1972的第2部分。

《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》是“800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统”系列标之一,该系列标推的结构及名称如下。

a)YD/T1972《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》一第1部分:会话控制类设备:

一第2部分:用户数据类设备:

一第3部分:互通类设备:

一第4部分:媒体资源类设备。

b)YD/T1973《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备测试方法》第1部分:会话控制类设备:

一第2部分:用户数据类设备;

一第3部分:互通类设备:

一第4部分:媒体资源类设备。

本部分与YD/T1973.2《800MHz/2GHzcdma2000数孚蜂窝移动通信网多媒体域(MMD)系统设备测试方法第2部分:用户数据类设备》配套使用。本部分由中国通信标准化协会提出并归口。本部分起草单位:工业和信息化部电信研究院、中国联合网络通信股份有限公司、中兴讯股份有限公司。

本部分主要起草人:李侠宇、顾霞、王君珂、李振东。1范围

YD/T 1972.2-2009

800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求第2部分:用户数据类设备

本部分规定了800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域的用户数据类设备HSS的功能要求、安全要求、操作维护及网管,性能及可靠性指标等内容。本部分适用于800MHz/2GHzcdma2000数字蜂案移动通信网中MMD系统的用户数据类设备。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓刷励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用下本标准。YDN 065-1997

IETF RFC 1305

LETF RFC 2401

IETH RFC 3310

3缩略语

邮电部移动电话交换设备总技术规范书网络时问协议(版本3)规范和执行INTERNET协议安全结构

使用证明与密钥协议的HTTP摘要证明下列缩略语适用于本部分。

Authentication,Authorization,AccountingAuthentication Center

Authentication Management FiledAuthcntication and Key AgreementApplication Server

Authentication Token

Celiular Authentication voice EncryptionCiphering Key

Call Session Control FunctionEncapsulating Security PayloadHome Location Register

Home Subscriber Server

Hyper Text Transfer ProtccolInterrogating-CSCF

Initial Filter Criteria

Integrity Key

IKAONIKAa-

认证、鉴权和计费

认证中心

认证管理域

认证和密钥协议

应用服务器

认证令牌

蜂窝鉴权与话音加密

加密密钙

呼叫会话控制功能

封装安全负载

归属位置寄存器

归属用户服务器

超文本传输协议

查询CSCF

初始过滤规则

完整性密钙

YD/T 1972.2-2009

P-CSCF

S-CSCF

Internet Key Exchange

IPMultimediaCoreNetworkSubsystem International Mobile Subscriber Identification NumberInternet Protocol

Multimedia Authentication AnswerMultimedia Authentication RequestNetwork Time Protocol

Open Services Architecture

Proxy-CSCF

Public Service Identity

IMS Public Identity

IMS Private Identity

Quality of Service

Random

Security Association

Secure Hash Algorithm

Session Initiated Protocol

Serving-CSCF

User Equipment

Uniform Resource Identifier

Uniform Resource Locator

Expected Result

4HSS功能要求

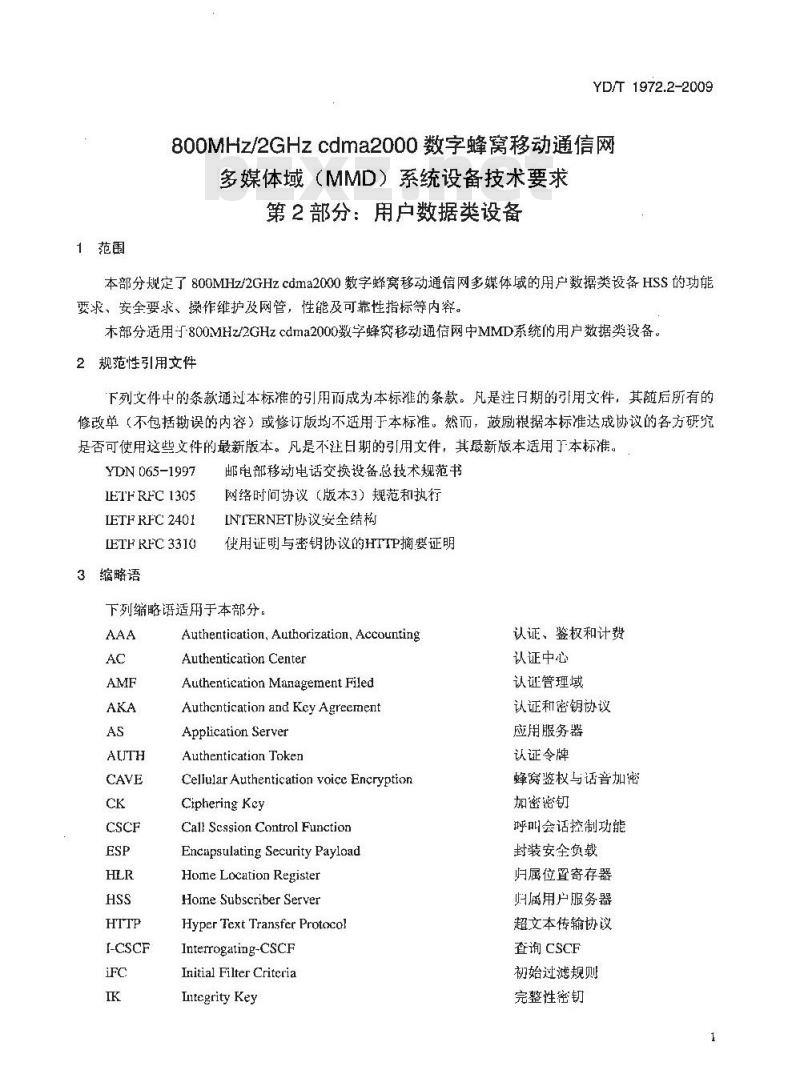

4.1功能逻辑

HSS和其他关联网络实体问的逻辑如图1所示。SIPAS

S-cScP

图1HSS和其他关联网络实体间的逻辑2

互联网密邻交换

IP 多媒体网络子系统

国际移动用户识别码

互联网协议

多媒体认证应答

多媒体认证请求

网络时问协设

开放业务体系

代理 CSCF

公共业务标识

IMS公有标识

IMS 私有标识

服务质量

安全联盟

安全散列算法

会话初始协议

服务CSCF

用户设备

通用资源标志符

通用资源定位器

期望的认证应答

O5ASCS

4.2用户位置管理相关功能

4.2.1用户注册状态查询

YD/T 1972:2-2009

HSS 应该支持 I-CSCF通过 Cx接口发起的用户注册状态查询,并根据查询要求返回正确的查询结果。当收到I-CSCF通过Cx接口发起的用户注册状态查询时,HSS应该检查该公共标识的IMS访问权限和相关的漫游协议许可情况,并通过Cx接口返回查询结果。HSS应该检查消息里面的公共标识和用户的私有标识是香植关。当收到I-CSCF发起的查询时,HSS应该能够提供用户的公共标识注册的S-CSCF地址或者S-CSCF地址列表。

当HSS检查到用户的公共标识未注册时,应该继续检查 I-CSCF发出的查询请求中的User-Authorization-Type 字段。如果 User-Authorization-Type 值为 DE REGISTRATION,则 HSS 不返回任何S-CSCF名称或S-CSCF能力列表。如果User-Authorization-Type值为REGISTRATION,则HSS需检查该用户是否存在有某个公共标识被分配有S-CSCF。如果有则返回该S-CSCF名称,如果没有则返回Scrver-CapabilitiesAVP。如果HSS没有返回任何Server-CapabilitiesAVP,则I-CSCF可以自已选择适当的S-CSCF。

4.2.2用户位置查询

HSS应支持I-CSCF通过 Cx接口发起的位置查询请求,以获得给IMPU分配的 S-CSCF名称。I-CSCF发起该程序,每个IMPU执行一次。HSS在接收到I-CSCF发起的位置查询请求底,实现以下功能。a)对注册的IMPU进行授权,检查IMS接入许可和漫游协议。b)执行第一个安全性检查,确定消息中的 IMPU 和 IMPI 是否关联。c)得到IMPU是Registered还是Unregistered的(即作为一个终止呼叫进行的注册或者有一个S-CSCF保存了用户的属性》S-CSCF地址,或者S-CSCF要支持的能力集。d)对于UnRegistered的 IMPU,检查IMPU是否签药了非注册业务,HSS需要鉴彻IMS签约是否至少有一个IMPU 分配了 S-CSCF名称。如果没有给该 IMPU 分配 S-CSCF,HSS可以返回所请求的 S-CSCF能力信息,使得I-CSCF能够选择一个S-CSCF。4.2.3S-CSCF注册/注销通知

支持S-CSCF通过Cx接口发起的S-CSCF册和注销请求,呼根据请求返问正确的响应,支持为用户的公共标认分配一个S-CSCF,或者为一个或多个用户标识清除其关联的S-CSCF地址。支持S-CSCF从HSS下载用户的相关信息。当HSs检查到请求消息中的ServerAssignmentType为注册或重注册时,应相关的公共用户标识的注册状态为已注册。4.2.4HSS发起的注销

HSS可以通过Cx接口主动发起用户注销,告诉S-CSCF某个用户应该不再处于已注册状态。HSS可以同时为一个或多个用户公用标识发起注销请求。4.3鉴权功能

4.3.1一般要求

鉴权包括IMS网络对用户和用户对IMS网络的双向鉴权过程,对于非法的网络,移动台会拒绝接入,提高了用户接入网络的安全性。S-CSCF发起用户鉴权,索取鉴权参数,HSS为S-CSCF返回正确用户鉴3

TIKAONIKACa-

YD/T 1972.2-2009

权参数。

S-CSCF可以通过Cx接口向HSS请求鉴权向量,通过MAR消息,携带IMPU/IMPI。HSS在收到S-CSCF的MAR请求后,准备鉴权间量,通过MAA消息发送给S-CSCF。HSS可以通过注册或重注册过程在任何时候对客户进行认证。可以支持IMSAKA,HTTPDigest、2GCave-Based。

HSS进行安全参数的计算要求见IETFRFC 33104.3.2多种鉴权机制

HSS应支持多种鉴权机制,包括:AKA鉴权机制、HTTPDigest鉴权机制、2GCave-Based鉴权机制。4.3.2.1AKA鉴权

对于 AKA 鉴权机制,HSS 中存储的鉴权信息包括以下 4种。a)IMPU/IMPI:IMS用户公有标识、私有标识:b)K:用户鉴权密钥:

c)鉴权算法:用于计算出鉴权向量:d)认证管理域(AMF):作为鉴权算法的输入参数。HSS 支持 SHA-1或者 MD5 算法来产生并存储认证向量,HSS一次可以产生多个认证向量,按照序列号排序。每一个认证间量包含以下部分:一个随机数RAND、一个期望的响应XRES、一个加密密钥CK、一个完整性密钥IK和一个认证标识AUTH。每一个认证向量对应一次 S-CSCF与IMS 用户的认证和密钥协商。

对丁加密密钥CK,采用DES-EDG3-CBC,或AES-CBC算法。对于完整性密钊 IK,采用 HMAC-MD5-96,或HMAC-SHA-1-96 算法。4.3:2.2 HTTP Digest 鉴权

IISS支持SIPDigest来产生并存储认证向量,HSS一次可以产生多个认证向量,按照序列号排序。每一个认证向量包含以下部分:一个 Digest Realm、一个 Digest Domain、个Digest Algorithm、一个 DigesQaP、一个认 Digest H(A1)。每一个认证向量对应一次 S-CSCF 与 IMS 用户的认证和密钥协商。其中,Algorithm是用于产生鉴权参数的算法,缺省是MD5。QoP(QualityofProtection)为品质保证级别:当用于IMS鉴权时,QoP的值需要设置为“auth\级别。H(A1)为一个Hash值,具值通过IMPI、Realm、password计算:

详细鉴权流程如图2所示。

其中:SM1~SM3 步骤类同]-IMS AKA 鉴权机制。CMl:Cx-AV-Req(IMPI,m)。该步骤中,S-CSCF需要判断使用SIPDigcst鉴权机制,S-CSCF向HSS请求m个SIPDigest鉴权向量(SD-AV)。CM2:Cx-AV-Req-Resp(IMPIrealm,domain,algorithm,qop.H(A1)),HSS返回牛成的鉴权向量。SM4: 401 Auth_Challenge (IMPI, realm, nonce, gop, algorithm, domain)。S-CSCF利用鉴权参数产生nonce值。

SM5~SM6: 401 Auth_Challenge (IMPI, realm, nonce, qop, algorithm, domain)。SM7: REGISTER (IMPI, realm, nonce, response, cnonce, qop, nonce-count, algorithm, digest-uri), UE 使用状得册参数计算 cnonce~response 等参数。YD/T1972.2-2009

SM7-- SM9: REGISTER (IMPI, realm, nonce, response, cnonce, qop, nonce-count, algorithm, digest-uri).S-CSCF使用UE提供的参数(cnonce、qop、nonce-count等)验证response。UE

P-CSCF

(SM1)Register

I-CSCF

(SM2) Register

Cx-Selection-Info

S-CSCF

(SM3)Registcr

Cx-Put

(CMI)AV-ReQ

(CM2)AV-Req-Resp

(sM4) 4xx Auth_Challeige

(SM5) 4xx Auth_Challenge

(SM4.crAuth_Challenge

(SM7)Registet

(SMS)Registe

Cx-Query

(SM10)2xxAuth_0k

(SM12) 2xx Auh_0kbzxZ.net

(SM11) 2xx Auth Ck

图2鉴权流程

4.3.2.32G 卡 Cave-Based 鉴权(SM9) Registe

Cx-Pul

Cx-Pull

对于使用2GR-UIM卡的终端,HSS应能支持2GCave-Based鉴权功能:对于2GCave-Based鉴权机制,在HSS中存储的鉴权信息包括以下3种。a)IMPU、IMPI:用户公有、私有标识。b)鉴权算法:用于计算出鉴权向量。c)鉴权管理域(AMF):作为鉴权算法的输入参数。在HLR/AC中存储的信息有:IMSi:国际移动用户标识符:A-key:用于Cave鉴权机制的长期密钥。当接收到S-CSCF的鉴权请求时,HSS为该请求生成鉴权尚量,鉴权向量基于AKA-AV格式,包括:个随机数RAND、“一个期望的响应XRES、一个加密密钥CK、一个完整性密钥IK和个认证标识AUTH。每-一个认证间量对应一次S-CSCF 与 IMS用户的认证和密钥协商。当使用Cave-Based的AKA鉴权机制时,HSS根据Cave鉴权机制计算相关的参数,添入AKAAV中,提供给S-CSCF。UE(ME)使用Cave-Based算法验证参数并产生鉴权响应。在IMS中使用基于CAVE的AKA鉴权机制的流程如图3所示。步骤1-~6:正常的IMS注册过程,便用AKA签权机制,但是UE所发起的注册请求中,Cave相关的参数被封装成符舍AKA鉴权机制的格式。步骤7~15:HSS收到S-CSCF发送的鉴权请求后,HSS根据用户配置判断UE不能支持完企的IMS-AKA鉴权机制,即需要使用Cave-Based签权机制。HSS从IMPU、IMPI分析出IMSI,并向HLR/AC发送IS-41AUTHREQ请求,并携带IMSIHSS从HLR/AC中获取CAVEKeY.并根据此计算AKA_KEY。5

IKAONIKAa-

YD/T 1972.2-2009

1.REGISTER

I-CSCF

2 DNS lookup

2.REGISTHR

5.REGISTH

7-15ge

HLR/AC

8-15 gcl N

credentiats from

1h.Cieneratc

AKA_KEY,ther

gcncralesAKAAV

18.401nauthorizco

19.401 Unauthorized

(RAND_AKA.AUIN)

20. Bun CAVEcommand(RAND)

21. Respuinse (A1 THR)

22.Gncratekey/PI.CMcommand

(RANDAUTHR)

23. Resnonse (SMEKEY, PLCM)

24.Gencrates

AKA key

and AV

17.Cx MAA(RAND_AKA,AUTN.XRESJIK,CK)(RAND AKAALINIK,CK)

25.REGISTER(ES)

26. Vetifies REes

872000

图3基于CAVE的AKA鉴权机制的流程步骤16:HSS计算SQNHss、RANDN、RANDMHsS,使用AKA_KEY计算MAC,并利用标准AKA算法计算出XRES、CK、IK。HSS按如下格式产生AKA-AV:AKA-AV=(RAND_AKA=RANDN,AUTN,XRES,CK,IK),其 AUTN=( SQNuss 甲 AKIAMFIMAC)。步骤17~19,正常的注册过程,鉴权向最被传遵到UE。步骤20,ME接收到鉴权挑战后,从AUTN、RAND中提取RANDM、RANDN、SQN,M将由MIN2、RANDU、ESN组贼的RAND发送给R-UIM.步骤21:R-UIM计算AUTHR响应。步骤22:ME指示R-UIM产生CAVEkeys。步骤23:R-UIM返回给MECAVEkeys和SMEKEY。步骤24:ME使用R-UIM返回的CAVEkeyS,产生KEYSN、KEYSM。且用以产生AKA_KEY-(KEYSM1KEYSN)。ME同吋计算XMAC,并检测XMAC是否等于MAC。另外,ME也验证RANDM和SQN是否在合适的范围内。如果以上验证正确,则ME产生鉴权响应RES。6

步骤25~27:按照正常流程,返回注册、鉴权响应。4.3.3网络域内的安全保护

YD/r1972.2-2009

HSS可以支持以隧道模式的IPsecESP对网络域内的信息进行安全保护,可以支持IKE来产生SA,可以支持完整性保扩,数据源认证,反重放保护以及可选的机密性的保护,以上安全要求可以与安全网关结合使用IPsec(见ETFRFC2401)来实现。4.4用户数据和业务数据管理

HSS中应存储以下用户和业务信息。a)用户身份标识:包括私有用户标识和公共用户标识(包括SIPURI和TELURL)。b)用户注册信息:包括用户注册状态、用户当前所在的S-CSCF地址、S-CSCFDiameter客户端地址、隐式注册公共用户标识组、S-CSCF指派相关的信息(用户需要的能力和默认S-CSCF的名称)。c)业务profile:InitialFilterCriterion(包括AS地址和触发点)、PSI信息(I-CSCH通过HSS查询时必频提供>。

d)用户安全方面的信息:存储并提供鉴权所需要的参数,包括为支持AKA,HTTPDigest、2GCave-Based等所需要的各种参数。e)计费信息:包括上备用CDF和/或OCF的地址。iFC中的业务信息是可选功能。支持共享的iFC是可选功能。4.4.1HSS发起的用户数据更新

S-CSCF的更新用户属性请求中只包含隐式注册集内的IMPU 和相关的业务属性。如果IMPU处于Register或者Unregister状态(即作为一个终止呼叫进行的注册或者有一个S-CSCF保存了用户的属性),并且用户属性有改变,那HSS应立即把完整的用户属性传送到S-CSCF上当在HSS中修改了用户签约数据或者计费信息,而这些数据同时存储在S-CSCF。HSS将究整的用户签约数据或者计费数据发送给S-CSCF,HSS采用推(Push)的方式下载用户签约数据给S-CSCF。4.4.2S-CSCF操作用户数据

如果 S-CSCF 发送 Server-Assignment-Request,其中 Server-Assignment-Type AVP 的值为 USERDEREGISTRATION_STORE_SERVER_NAME或者TIMEOUT_DEREGISTRATION_STORE_SERVERNAME,并且HSS响应DLAMETER_SUCCESS,那在IMPU注销时S-CSCF应保存用户信息,否则S-CSCE不应该保存。

S-CSCF通过Cx接口和HSS进行用户数据交互。当在HSS修改了用户签约数据或者计费信息,而这些数据同时存储在S-CSCF。HSS将完整的用户签约数据或者计费数据发送给S-CSCF,HSS采用推(Push)的方式下载JI户签约数据给S-CSCF。4.4.3SIPAS操作业务数据

AS通过 Sh 接和HSS 进行用户数据交互。a)HSS应能支持AS发起Sh-Pull读取HSS中存储的业务数据:b)HSS应能支持AS发起Sh-Update修改HSS中存储的业务数据:c)HSS应能支持AS发起Sh-Subs-Notify订阅用户数据变史,并在用户数据变更时通过Sh-Noli通知AS。

4.5隐式注册

TIKAONIKACa-

YD/T 1972.2-2009

HSS应能支持用户公共标识的隐式注册。隐式注册功能支持用户在为某个公共标识注册的时候同时为一组相关的公共标识同时注册。隐式注册分为S-CSCF发起的和HSS发起的两种方式。a) S-CSCF 发起

当S-CSCF发起为一个用户公共标识注册的时候,该公共标识相关的隐式注册组墨的所有公共标识即获得注珊。

当S-CSCF发起为-个用户公共标识注销的时候,该公共标识相关的隐式注册组里的所有公共标识即获得注销。

当S-CSCF发起为一个用户私有标识注销的时候,该私有标识相关的隐式注册组里的所有公共标识即获得注销。

隐式注册组里的所有公共标识共享鉴权未决标志。当S-CSCF从HSS下载用户公共标识签约数据的时候,HSS需同时返回该公共标识所在的隐式注册组的用户相关数据。

b)HSs 发起

HSS可通过主动发起到S-CSCF的更新米添加或者删除隐注册组里的用户公共标识项。新添加的项日将共享组里的标识的注册状态,HSS不可以通过这种方式来删除隐武注册组里的最后一个用户公共标识。HSS可通过主动发起到S-CSCF的更新来对隐式注册组内的用户私有标识或某个用户公共标识进行注销。只要隐式注册组内的私有标识或某个公共标识被注销,则整个组的公共标识项被注销。4.6 S-CSCF 分配

HSS为I-CSCF提供可为用户提供服务的S-CSCF能力列表。I-CSCF记录每个 S-CSCF可提供的必选和可选能力,以便为用户选择合还的S-CSCF4.7计费功能

HSS(AAA)应能支持离线计费功能。对于 IMS,HSS(AAA)的主要功能是,它提供了从 IMS 节点到网络运营商选择的营账系统的信息传递机制。主要功能有3项:

a)从IMS节点收集的会话记费信息的集合:b)中间数据存储缓冲;

c)记费数据到营账系统的传递,HSS(AAA)作为近实时记费数据集合的存储级冲。它将记费数据提供给营账系统。这些规格说明确定了AAA针对记费目的的外部接口,但是没有指定内部的功能性。然而,HSS(AAA)的--些功能性被描述来指明它的行为。HSS(AAA)可以执行特定的活动,如数据合并,数据域的预处理,过滤不需要的数据或,为指定的营账系统已定义的域添加运营商。这些操作能够优化转发给营账系统的记费信息,减少复载。

HSS(AAA)能够以近实时模式从IMS节点接受数据。在文件模式下(infilc Modc),它有足够的存储来将收集到的记费数据传递给营账系统。HSS(AAA)可以支持多个传输协议(取决汀营账系统所使用的)。HSS(AAA)的月的之一是诚少常账系统和MS 节点之问的发送记费数据的不同接口数量。姐8

YD/T 1972.2-2009

果引入一个新的营账系统,它将被接口到HSS(AAA),IMS节点的配置信息不需要修改。大容量媒介的使用和负载更加平均分布,因此HSS(AAA)可以被分布到多个物理节点来便于亢余。5性能及可靠性指标

HSS的性能和可靠性参数包括以下5个:a)用户最大容量

b)支持的承载组网方式

c)消息成功率

d)信息检索响应延时

e)用户登记延时

6接口要求

HSS应实现以下接口:

4000方

95%概率<1000ms

95%概率<2000ms

a)和 IMS 域的CSCF间的 Cx接口;b)和 IMS 域的 SIP-AS、OSA-SCS 间的 Sh接口。7操作维护和网管要求

7.1维护测试功能

HSS设备的维护测试应能通过人机命令启动自动进行。系统应具有对HSS中各种电路功能进行测试的测试系统,以便在维护4+根据需要,随时或定期进行白动测试。在测试中通过的设备,应能在系统中正常投入使用,经一次或重复测试仍不能通过的设备或电路应白动闭塞或通过人机命令闭塞。测试系统应包括专用的测试软件模块和必要的硬件测试电路。测试软件只有在需要时才有人机命令启动执行,并不影响系统的正常运行。在测试过程中,应能根据需要可用人机命令停止测试。7.2故障检测及处理

a)一般要求

系统应备有白动诊断功能,应能检测软件、硬件的故障,对各种故障应具有记录的功能。硬件故障的检测应其有故障定位的功能,以便维护人员及时准确地处理故障。在发生硬件故障时,应能隔离有故障的硬件或自动倒换无故障的备用硬件,保证系统继续正常运行。在发生软件故障时,系统应具有一定的自纠能力利白动恢复功能,其巾包括再启动利再装入等。当发生软件和硬件故障时,除应能打印输出故障记录报告外,对于重要故障还应发出可闻、可见信号,并应立即尚本局操作维护中心送出报告。在无人值机时,本局的输出设备可以关闭,但相应的告警信号仍可送至操作维护心。

b)故障的容错性

当发生软件和硬件故障时,一般不应产生系统阻断。当发生的故障将不可避免地导致降低服务质量时,系统应能继续运行。系统中的重要设备可以具有备份或\n+x\的亢余。保证在发生故障时能自动脱离并进行倒换或进行系统再配置。系统对某一硬件故障应经重复检测后进行确定,以防止偶发性故障造成系统的再配置或导致服务质TIKAONIKACa-

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国通信行业标准

YD/T 1972.2-2009

800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求第2部分:用户数据类设备

Technical reguirements for 800MHz/2GHz cdma2000 digital cellularmobile telecommunication network multimedia domain eguipmentPart 2: User data equipments2009-12-11发布

2010-01-01实施

中华人民共和国工业和信息化部发布前言

」范围·

2规范性引用文件

3缩略语·

4HSS功能要求

4.1功能逻辑

用户位置管理相关功能

鉴权功能

4.4用户数据和业务数据管理·

隐式注珊

S-CSCF 分配+

4.7计费功能·

性能及可靠性指标

接口要求

操作维护和网管要求

7.1维护测试功能·

故障检测及处理

状态监视及性能管理

7.4系统实时控制··

软、硬件更新·

7.6局数据修改

7.7告警要求·

8定时与同步要求·

电源及接地要求

环境要求

IKAONIKAa

YD/T 1972.2-2009

YD/T 1972.2-2009

《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》是根据我国CDMA网络的发展需要,参考3GPP2的系列规范,并根据我国国内的实际情况制定而成的。YD/T1972《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》分为4部分。

一第1部分:会话控制类设备;

一第2部分:用户数据类设备;

一第3部分:互通类设备;

一第4部分:媒体资源类设备。

本部分是YD/T1972的第2部分。

《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》是“800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统”系列标之一,该系列标推的结构及名称如下。

a)YD/T1972《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求》一第1部分:会话控制类设备:

一第2部分:用户数据类设备:

一第3部分:互通类设备:

一第4部分:媒体资源类设备。

b)YD/T1973《800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备测试方法》第1部分:会话控制类设备:

一第2部分:用户数据类设备;

一第3部分:互通类设备:

一第4部分:媒体资源类设备。

本部分与YD/T1973.2《800MHz/2GHzcdma2000数孚蜂窝移动通信网多媒体域(MMD)系统设备测试方法第2部分:用户数据类设备》配套使用。本部分由中国通信标准化协会提出并归口。本部分起草单位:工业和信息化部电信研究院、中国联合网络通信股份有限公司、中兴讯股份有限公司。

本部分主要起草人:李侠宇、顾霞、王君珂、李振东。1范围

YD/T 1972.2-2009

800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域(MMD)系统设备技术要求第2部分:用户数据类设备

本部分规定了800MHz/2GHzcdma2000数字蜂窝移动通信网多媒体域的用户数据类设备HSS的功能要求、安全要求、操作维护及网管,性能及可靠性指标等内容。本部分适用于800MHz/2GHzcdma2000数字蜂案移动通信网中MMD系统的用户数据类设备。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓刷励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用下本标准。YDN 065-1997

IETF RFC 1305

LETF RFC 2401

IETH RFC 3310

3缩略语

邮电部移动电话交换设备总技术规范书网络时问协议(版本3)规范和执行INTERNET协议安全结构

使用证明与密钥协议的HTTP摘要证明下列缩略语适用于本部分。

Authentication,Authorization,AccountingAuthentication Center

Authentication Management FiledAuthcntication and Key AgreementApplication Server

Authentication Token

Celiular Authentication voice EncryptionCiphering Key

Call Session Control FunctionEncapsulating Security PayloadHome Location Register

Home Subscriber Server

Hyper Text Transfer ProtccolInterrogating-CSCF

Initial Filter Criteria

Integrity Key

IKAONIKAa-

认证、鉴权和计费

认证中心

认证管理域

认证和密钥协议

应用服务器

认证令牌

蜂窝鉴权与话音加密

加密密钙

呼叫会话控制功能

封装安全负载

归属位置寄存器

归属用户服务器

超文本传输协议

查询CSCF

初始过滤规则

完整性密钙

YD/T 1972.2-2009

P-CSCF

S-CSCF

Internet Key Exchange

IPMultimediaCoreNetworkSubsystem International Mobile Subscriber Identification NumberInternet Protocol

Multimedia Authentication AnswerMultimedia Authentication RequestNetwork Time Protocol

Open Services Architecture

Proxy-CSCF

Public Service Identity

IMS Public Identity

IMS Private Identity

Quality of Service

Random

Security Association

Secure Hash Algorithm

Session Initiated Protocol

Serving-CSCF

User Equipment

Uniform Resource Identifier

Uniform Resource Locator

Expected Result

4HSS功能要求

4.1功能逻辑

HSS和其他关联网络实体问的逻辑如图1所示。SIPAS

S-cScP

图1HSS和其他关联网络实体间的逻辑2

互联网密邻交换

IP 多媒体网络子系统

国际移动用户识别码

互联网协议

多媒体认证应答

多媒体认证请求

网络时问协设

开放业务体系

代理 CSCF

公共业务标识

IMS公有标识

IMS 私有标识

服务质量

安全联盟

安全散列算法

会话初始协议

服务CSCF

用户设备

通用资源标志符

通用资源定位器

期望的认证应答

O5ASCS

4.2用户位置管理相关功能

4.2.1用户注册状态查询

YD/T 1972:2-2009

HSS 应该支持 I-CSCF通过 Cx接口发起的用户注册状态查询,并根据查询要求返回正确的查询结果。当收到I-CSCF通过Cx接口发起的用户注册状态查询时,HSS应该检查该公共标识的IMS访问权限和相关的漫游协议许可情况,并通过Cx接口返回查询结果。HSS应该检查消息里面的公共标识和用户的私有标识是香植关。当收到I-CSCF发起的查询时,HSS应该能够提供用户的公共标识注册的S-CSCF地址或者S-CSCF地址列表。

当HSS检查到用户的公共标识未注册时,应该继续检查 I-CSCF发出的查询请求中的User-Authorization-Type 字段。如果 User-Authorization-Type 值为 DE REGISTRATION,则 HSS 不返回任何S-CSCF名称或S-CSCF能力列表。如果User-Authorization-Type值为REGISTRATION,则HSS需检查该用户是否存在有某个公共标识被分配有S-CSCF。如果有则返回该S-CSCF名称,如果没有则返回Scrver-CapabilitiesAVP。如果HSS没有返回任何Server-CapabilitiesAVP,则I-CSCF可以自已选择适当的S-CSCF。

4.2.2用户位置查询

HSS应支持I-CSCF通过 Cx接口发起的位置查询请求,以获得给IMPU分配的 S-CSCF名称。I-CSCF发起该程序,每个IMPU执行一次。HSS在接收到I-CSCF发起的位置查询请求底,实现以下功能。a)对注册的IMPU进行授权,检查IMS接入许可和漫游协议。b)执行第一个安全性检查,确定消息中的 IMPU 和 IMPI 是否关联。c)得到IMPU是Registered还是Unregistered的(即作为一个终止呼叫进行的注册或者有一个S-CSCF保存了用户的属性》S-CSCF地址,或者S-CSCF要支持的能力集。d)对于UnRegistered的 IMPU,检查IMPU是否签药了非注册业务,HSS需要鉴彻IMS签约是否至少有一个IMPU 分配了 S-CSCF名称。如果没有给该 IMPU 分配 S-CSCF,HSS可以返回所请求的 S-CSCF能力信息,使得I-CSCF能够选择一个S-CSCF。4.2.3S-CSCF注册/注销通知

支持S-CSCF通过Cx接口发起的S-CSCF册和注销请求,呼根据请求返问正确的响应,支持为用户的公共标认分配一个S-CSCF,或者为一个或多个用户标识清除其关联的S-CSCF地址。支持S-CSCF从HSS下载用户的相关信息。当HSs检查到请求消息中的ServerAssignmentType为注册或重注册时,应相关的公共用户标识的注册状态为已注册。4.2.4HSS发起的注销

HSS可以通过Cx接口主动发起用户注销,告诉S-CSCF某个用户应该不再处于已注册状态。HSS可以同时为一个或多个用户公用标识发起注销请求。4.3鉴权功能

4.3.1一般要求

鉴权包括IMS网络对用户和用户对IMS网络的双向鉴权过程,对于非法的网络,移动台会拒绝接入,提高了用户接入网络的安全性。S-CSCF发起用户鉴权,索取鉴权参数,HSS为S-CSCF返回正确用户鉴3

TIKAONIKACa-

YD/T 1972.2-2009

权参数。

S-CSCF可以通过Cx接口向HSS请求鉴权向量,通过MAR消息,携带IMPU/IMPI。HSS在收到S-CSCF的MAR请求后,准备鉴权间量,通过MAA消息发送给S-CSCF。HSS可以通过注册或重注册过程在任何时候对客户进行认证。可以支持IMSAKA,HTTPDigest、2GCave-Based。

HSS进行安全参数的计算要求见IETFRFC 33104.3.2多种鉴权机制

HSS应支持多种鉴权机制,包括:AKA鉴权机制、HTTPDigest鉴权机制、2GCave-Based鉴权机制。4.3.2.1AKA鉴权

对于 AKA 鉴权机制,HSS 中存储的鉴权信息包括以下 4种。a)IMPU/IMPI:IMS用户公有标识、私有标识:b)K:用户鉴权密钥:

c)鉴权算法:用于计算出鉴权向量:d)认证管理域(AMF):作为鉴权算法的输入参数。HSS 支持 SHA-1或者 MD5 算法来产生并存储认证向量,HSS一次可以产生多个认证向量,按照序列号排序。每一个认证间量包含以下部分:一个随机数RAND、一个期望的响应XRES、一个加密密钥CK、一个完整性密钥IK和一个认证标识AUTH。每一个认证向量对应一次 S-CSCF与IMS 用户的认证和密钥协商。

对丁加密密钥CK,采用DES-EDG3-CBC,或AES-CBC算法。对于完整性密钊 IK,采用 HMAC-MD5-96,或HMAC-SHA-1-96 算法。4.3:2.2 HTTP Digest 鉴权

IISS支持SIPDigest来产生并存储认证向量,HSS一次可以产生多个认证向量,按照序列号排序。每一个认证向量包含以下部分:一个 Digest Realm、一个 Digest Domain、个Digest Algorithm、一个 DigesQaP、一个认 Digest H(A1)。每一个认证向量对应一次 S-CSCF 与 IMS 用户的认证和密钥协商。其中,Algorithm是用于产生鉴权参数的算法,缺省是MD5。QoP(QualityofProtection)为品质保证级别:当用于IMS鉴权时,QoP的值需要设置为“auth\级别。H(A1)为一个Hash值,具值通过IMPI、Realm、password计算:

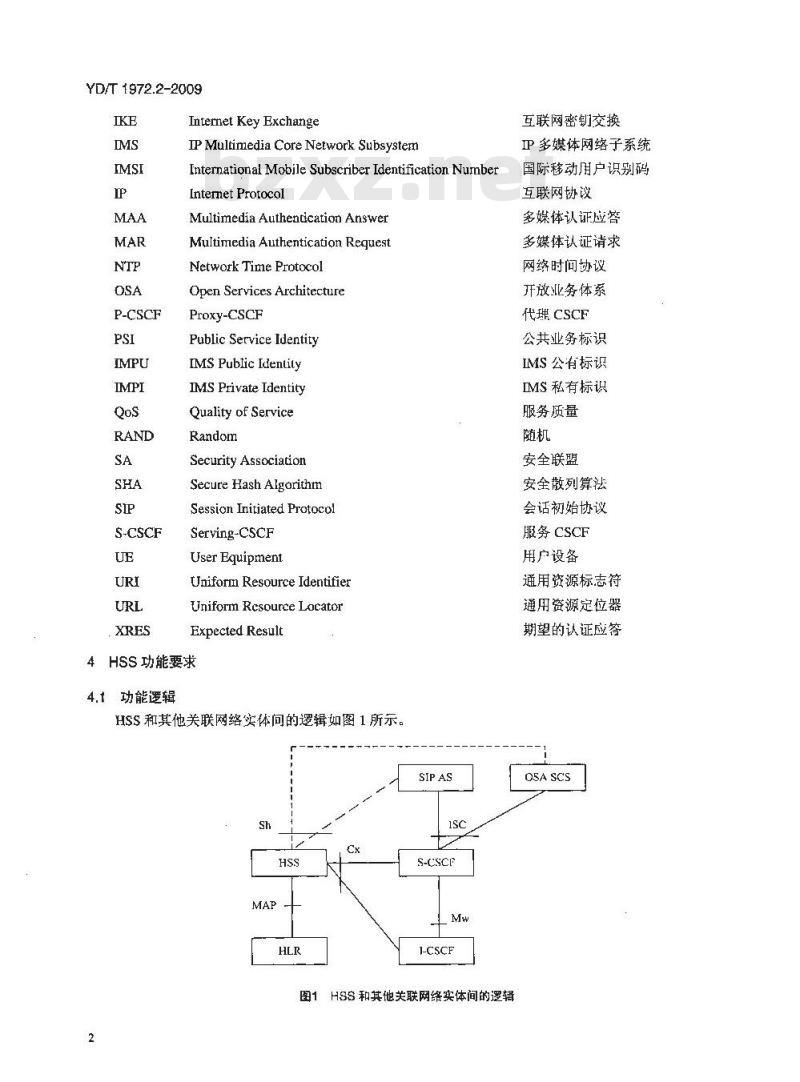

详细鉴权流程如图2所示。

其中:SM1~SM3 步骤类同]-IMS AKA 鉴权机制。CMl:Cx-AV-Req(IMPI,m)。该步骤中,S-CSCF需要判断使用SIPDigcst鉴权机制,S-CSCF向HSS请求m个SIPDigest鉴权向量(SD-AV)。CM2:Cx-AV-Req-Resp(IMPIrealm,domain,algorithm,qop.H(A1)),HSS返回牛成的鉴权向量。SM4: 401 Auth_Challenge (IMPI, realm, nonce, gop, algorithm, domain)。S-CSCF利用鉴权参数产生nonce值。

SM5~SM6: 401 Auth_Challenge (IMPI, realm, nonce, qop, algorithm, domain)。SM7: REGISTER (IMPI, realm, nonce, response, cnonce, qop, nonce-count, algorithm, digest-uri), UE 使用状得册参数计算 cnonce~response 等参数。YD/T1972.2-2009

SM7-- SM9: REGISTER (IMPI, realm, nonce, response, cnonce, qop, nonce-count, algorithm, digest-uri).S-CSCF使用UE提供的参数(cnonce、qop、nonce-count等)验证response。UE

P-CSCF

(SM1)Register

I-CSCF

(SM2) Register

Cx-Selection-Info

S-CSCF

(SM3)Registcr

Cx-Put

(CMI)AV-ReQ

(CM2)AV-Req-Resp

(sM4) 4xx Auth_Challeige

(SM5) 4xx Auth_Challenge

(SM4.crAuth_Challenge

(SM7)Registet

(SMS)Registe

Cx-Query

(SM10)2xxAuth_0k

(SM12) 2xx Auh_0kbzxZ.net

(SM11) 2xx Auth Ck

图2鉴权流程

4.3.2.32G 卡 Cave-Based 鉴权(SM9) Registe

Cx-Pul

Cx-Pull

对于使用2GR-UIM卡的终端,HSS应能支持2GCave-Based鉴权功能:对于2GCave-Based鉴权机制,在HSS中存储的鉴权信息包括以下3种。a)IMPU、IMPI:用户公有、私有标识。b)鉴权算法:用于计算出鉴权向量。c)鉴权管理域(AMF):作为鉴权算法的输入参数。在HLR/AC中存储的信息有:IMSi:国际移动用户标识符:A-key:用于Cave鉴权机制的长期密钥。当接收到S-CSCF的鉴权请求时,HSS为该请求生成鉴权尚量,鉴权向量基于AKA-AV格式,包括:个随机数RAND、“一个期望的响应XRES、一个加密密钥CK、一个完整性密钥IK和个认证标识AUTH。每-一个认证间量对应一次S-CSCF 与 IMS用户的认证和密钥协商。当使用Cave-Based的AKA鉴权机制时,HSS根据Cave鉴权机制计算相关的参数,添入AKAAV中,提供给S-CSCF。UE(ME)使用Cave-Based算法验证参数并产生鉴权响应。在IMS中使用基于CAVE的AKA鉴权机制的流程如图3所示。步骤1-~6:正常的IMS注册过程,便用AKA签权机制,但是UE所发起的注册请求中,Cave相关的参数被封装成符舍AKA鉴权机制的格式。步骤7~15:HSS收到S-CSCF发送的鉴权请求后,HSS根据用户配置判断UE不能支持完企的IMS-AKA鉴权机制,即需要使用Cave-Based签权机制。HSS从IMPU、IMPI分析出IMSI,并向HLR/AC发送IS-41AUTHREQ请求,并携带IMSIHSS从HLR/AC中获取CAVEKeY.并根据此计算AKA_KEY。5

IKAONIKAa-

YD/T 1972.2-2009

1.REGISTER

I-CSCF

2 DNS lookup

2.REGISTHR

5.REGISTH

7-15ge

HLR/AC

8-15 gcl N

credentiats from

1h.Cieneratc

AKA_KEY,ther

gcncralesAKAAV

18.401nauthorizco

19.401 Unauthorized

(RAND_AKA.AUIN)

20. Bun CAVEcommand(RAND)

21. Respuinse (A1 THR)

22.Gncratekey/PI.CMcommand

(RANDAUTHR)

23. Resnonse (SMEKEY, PLCM)

24.Gencrates

AKA key

and AV

17.Cx MAA(RAND_AKA,AUTN.XRESJIK,CK)(RAND AKAALINIK,CK)

25.REGISTER(ES)

26. Vetifies REes

872000

图3基于CAVE的AKA鉴权机制的流程步骤16:HSS计算SQNHss、RANDN、RANDMHsS,使用AKA_KEY计算MAC,并利用标准AKA算法计算出XRES、CK、IK。HSS按如下格式产生AKA-AV:AKA-AV=(RAND_AKA=RANDN,AUTN,XRES,CK,IK),其 AUTN=( SQNuss 甲 AKIAMFIMAC)。步骤17~19,正常的注册过程,鉴权向最被传遵到UE。步骤20,ME接收到鉴权挑战后,从AUTN、RAND中提取RANDM、RANDN、SQN,M将由MIN2、RANDU、ESN组贼的RAND发送给R-UIM.步骤21:R-UIM计算AUTHR响应。步骤22:ME指示R-UIM产生CAVEkeys。步骤23:R-UIM返回给MECAVEkeys和SMEKEY。步骤24:ME使用R-UIM返回的CAVEkeyS,产生KEYSN、KEYSM。且用以产生AKA_KEY-(KEYSM1KEYSN)。ME同吋计算XMAC,并检测XMAC是否等于MAC。另外,ME也验证RANDM和SQN是否在合适的范围内。如果以上验证正确,则ME产生鉴权响应RES。6

步骤25~27:按照正常流程,返回注册、鉴权响应。4.3.3网络域内的安全保护

YD/r1972.2-2009

HSS可以支持以隧道模式的IPsecESP对网络域内的信息进行安全保护,可以支持IKE来产生SA,可以支持完整性保扩,数据源认证,反重放保护以及可选的机密性的保护,以上安全要求可以与安全网关结合使用IPsec(见ETFRFC2401)来实现。4.4用户数据和业务数据管理

HSS中应存储以下用户和业务信息。a)用户身份标识:包括私有用户标识和公共用户标识(包括SIPURI和TELURL)。b)用户注册信息:包括用户注册状态、用户当前所在的S-CSCF地址、S-CSCFDiameter客户端地址、隐式注册公共用户标识组、S-CSCF指派相关的信息(用户需要的能力和默认S-CSCF的名称)。c)业务profile:InitialFilterCriterion(包括AS地址和触发点)、PSI信息(I-CSCH通过HSS查询时必频提供>。

d)用户安全方面的信息:存储并提供鉴权所需要的参数,包括为支持AKA,HTTPDigest、2GCave-Based等所需要的各种参数。e)计费信息:包括上备用CDF和/或OCF的地址。iFC中的业务信息是可选功能。支持共享的iFC是可选功能。4.4.1HSS发起的用户数据更新

S-CSCF的更新用户属性请求中只包含隐式注册集内的IMPU 和相关的业务属性。如果IMPU处于Register或者Unregister状态(即作为一个终止呼叫进行的注册或者有一个S-CSCF保存了用户的属性),并且用户属性有改变,那HSS应立即把完整的用户属性传送到S-CSCF上当在HSS中修改了用户签约数据或者计费信息,而这些数据同时存储在S-CSCF。HSS将究整的用户签约数据或者计费数据发送给S-CSCF,HSS采用推(Push)的方式下载用户签约数据给S-CSCF。4.4.2S-CSCF操作用户数据

如果 S-CSCF 发送 Server-Assignment-Request,其中 Server-Assignment-Type AVP 的值为 USERDEREGISTRATION_STORE_SERVER_NAME或者TIMEOUT_DEREGISTRATION_STORE_SERVERNAME,并且HSS响应DLAMETER_SUCCESS,那在IMPU注销时S-CSCF应保存用户信息,否则S-CSCE不应该保存。

S-CSCF通过Cx接口和HSS进行用户数据交互。当在HSS修改了用户签约数据或者计费信息,而这些数据同时存储在S-CSCF。HSS将完整的用户签约数据或者计费数据发送给S-CSCF,HSS采用推(Push)的方式下载JI户签约数据给S-CSCF。4.4.3SIPAS操作业务数据

AS通过 Sh 接和HSS 进行用户数据交互。a)HSS应能支持AS发起Sh-Pull读取HSS中存储的业务数据:b)HSS应能支持AS发起Sh-Update修改HSS中存储的业务数据:c)HSS应能支持AS发起Sh-Subs-Notify订阅用户数据变史,并在用户数据变更时通过Sh-Noli通知AS。

4.5隐式注册

TIKAONIKACa-

YD/T 1972.2-2009

HSS应能支持用户公共标识的隐式注册。隐式注册功能支持用户在为某个公共标识注册的时候同时为一组相关的公共标识同时注册。隐式注册分为S-CSCF发起的和HSS发起的两种方式。a) S-CSCF 发起

当S-CSCF发起为一个用户公共标识注册的时候,该公共标识相关的隐式注册组墨的所有公共标识即获得注珊。

当S-CSCF发起为-个用户公共标识注销的时候,该公共标识相关的隐式注册组里的所有公共标识即获得注销。

当S-CSCF发起为一个用户私有标识注销的时候,该私有标识相关的隐式注册组里的所有公共标识即获得注销。

隐式注册组里的所有公共标识共享鉴权未决标志。当S-CSCF从HSS下载用户公共标识签约数据的时候,HSS需同时返回该公共标识所在的隐式注册组的用户相关数据。

b)HSs 发起

HSS可通过主动发起到S-CSCF的更新米添加或者删除隐注册组里的用户公共标识项。新添加的项日将共享组里的标识的注册状态,HSS不可以通过这种方式来删除隐武注册组里的最后一个用户公共标识。HSS可通过主动发起到S-CSCF的更新来对隐式注册组内的用户私有标识或某个用户公共标识进行注销。只要隐式注册组内的私有标识或某个公共标识被注销,则整个组的公共标识项被注销。4.6 S-CSCF 分配

HSS为I-CSCF提供可为用户提供服务的S-CSCF能力列表。I-CSCF记录每个 S-CSCF可提供的必选和可选能力,以便为用户选择合还的S-CSCF4.7计费功能

HSS(AAA)应能支持离线计费功能。对于 IMS,HSS(AAA)的主要功能是,它提供了从 IMS 节点到网络运营商选择的营账系统的信息传递机制。主要功能有3项:

a)从IMS节点收集的会话记费信息的集合:b)中间数据存储缓冲;

c)记费数据到营账系统的传递,HSS(AAA)作为近实时记费数据集合的存储级冲。它将记费数据提供给营账系统。这些规格说明确定了AAA针对记费目的的外部接口,但是没有指定内部的功能性。然而,HSS(AAA)的--些功能性被描述来指明它的行为。HSS(AAA)可以执行特定的活动,如数据合并,数据域的预处理,过滤不需要的数据或,为指定的营账系统已定义的域添加运营商。这些操作能够优化转发给营账系统的记费信息,减少复载。

HSS(AAA)能够以近实时模式从IMS节点接受数据。在文件模式下(infilc Modc),它有足够的存储来将收集到的记费数据传递给营账系统。HSS(AAA)可以支持多个传输协议(取决汀营账系统所使用的)。HSS(AAA)的月的之一是诚少常账系统和MS 节点之问的发送记费数据的不同接口数量。姐8

YD/T 1972.2-2009

果引入一个新的营账系统,它将被接口到HSS(AAA),IMS节点的配置信息不需要修改。大容量媒介的使用和负载更加平均分布,因此HSS(AAA)可以被分布到多个物理节点来便于亢余。5性能及可靠性指标

HSS的性能和可靠性参数包括以下5个:a)用户最大容量

b)支持的承载组网方式

c)消息成功率

d)信息检索响应延时

e)用户登记延时

6接口要求

HSS应实现以下接口:

4000方

95%概率<1000ms

95%概率<2000ms

a)和 IMS 域的CSCF间的 Cx接口;b)和 IMS 域的 SIP-AS、OSA-SCS 间的 Sh接口。7操作维护和网管要求

7.1维护测试功能

HSS设备的维护测试应能通过人机命令启动自动进行。系统应具有对HSS中各种电路功能进行测试的测试系统,以便在维护4+根据需要,随时或定期进行白动测试。在测试中通过的设备,应能在系统中正常投入使用,经一次或重复测试仍不能通过的设备或电路应白动闭塞或通过人机命令闭塞。测试系统应包括专用的测试软件模块和必要的硬件测试电路。测试软件只有在需要时才有人机命令启动执行,并不影响系统的正常运行。在测试过程中,应能根据需要可用人机命令停止测试。7.2故障检测及处理

a)一般要求

系统应备有白动诊断功能,应能检测软件、硬件的故障,对各种故障应具有记录的功能。硬件故障的检测应其有故障定位的功能,以便维护人员及时准确地处理故障。在发生硬件故障时,应能隔离有故障的硬件或自动倒换无故障的备用硬件,保证系统继续正常运行。在发生软件故障时,系统应具有一定的自纠能力利白动恢复功能,其巾包括再启动利再装入等。当发生软件和硬件故障时,除应能打印输出故障记录报告外,对于重要故障还应发出可闻、可见信号,并应立即尚本局操作维护中心送出报告。在无人值机时,本局的输出设备可以关闭,但相应的告警信号仍可送至操作维护心。

b)故障的容错性

当发生软件和硬件故障时,一般不应产生系统阻断。当发生的故障将不可避免地导致降低服务质量时,系统应能继续运行。系统中的重要设备可以具有备份或\n+x\的亢余。保证在发生故障时能自动脱离并进行倒换或进行系统再配置。系统对某一硬件故障应经重复检测后进行确定,以防止偶发性故障造成系统的再配置或导致服务质TIKAONIKACa-

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。