YD/T 1911-2009

基本信息

标准号: YD/T 1911-2009

中文名称:软交换业务接入控制设备安全技术要求和测试方法

标准类别:通信行业标准(YD)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:847047

相关标签: 软交换 业务 接入 控制 设备 安全 技术 测试方法

标准分类号

关联标准

出版信息

相关单位信息

标准简介

YD/T 1911-2009.Security Technical Requirements and Test Methods for Softswitch Services Access Control Device.

1范围

YD/T 1911给出了和软交换业务接入控制设备相关的安全技术要求,主要包括信令面安全要求、媒体面安全要求、可靠性要求、管理安全要求、地址溯源和防火墙相关功能要求,并根据安全要求制定了相应的测试方法。

YD/T 1911适用于软交换网络中由运营商提供、维护和管理的软交换业务接入控制设备。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

YD/T 1466-2006IP安全协议(IPSec) 穿越网络地址翻译(NAT)技术要求

YD/t 1707-2007防火墙设备测试方法

YD/T 1927-2009软交换业务接入控制设备技术要求

YDC 045-2007基于软交换的网络组网总体技术要求

3术语、定义和缩略语

下列术语和定义适用于本标准。

3.1术语和定义

软交换业务接入控制设备Service Access Controller

软交换业务接入控制设备是软交换网络的边缘汇聚设备,主要功能为用户接入和业务控制,并完成用户的信令流和媒体流的代理功能。该设备同时具有会话管理、地址转换( 包括D层地址转换和应用层地址转换)等功能,并可以配合软交换核心设备完成-定的安全防护、QoS管理等功能。

3.2缩略语

下列缩略语适用于本标准。

ACL Access Control List 接入控制列表

DDoS Distributed Deny of service 分布式的拒绝服务

1范围

YD/T 1911给出了和软交换业务接入控制设备相关的安全技术要求,主要包括信令面安全要求、媒体面安全要求、可靠性要求、管理安全要求、地址溯源和防火墙相关功能要求,并根据安全要求制定了相应的测试方法。

YD/T 1911适用于软交换网络中由运营商提供、维护和管理的软交换业务接入控制设备。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

YD/T 1466-2006IP安全协议(IPSec) 穿越网络地址翻译(NAT)技术要求

YD/t 1707-2007防火墙设备测试方法

YD/T 1927-2009软交换业务接入控制设备技术要求

YDC 045-2007基于软交换的网络组网总体技术要求

3术语、定义和缩略语

下列术语和定义适用于本标准。

3.1术语和定义

软交换业务接入控制设备Service Access Controller

软交换业务接入控制设备是软交换网络的边缘汇聚设备,主要功能为用户接入和业务控制,并完成用户的信令流和媒体流的代理功能。该设备同时具有会话管理、地址转换( 包括D层地址转换和应用层地址转换)等功能,并可以配合软交换核心设备完成-定的安全防护、QoS管理等功能。

3.2缩略语

下列缩略语适用于本标准。

ACL Access Control List 接入控制列表

DDoS Distributed Deny of service 分布式的拒绝服务

标准图片预览

标准内容

ICS33.040.40

中华人民共和国通信行业标准

YD/T 1911-2009

软交换业务接入控制设备

安全技术要求和测试方法

Security Technical Requirements and Test Methods forSoftswitch Services Access Control Device2009-06-15 发布

2009-09-01 实施

中华人民共和国工业和信息化部发布前…

1范围·

2规范性引用文件

3术语、定义和缩略语

4软交换业务接入控制设备在软交换网络中的位置5信令面安全

5.1概述

5.2SAC和软交换终端之间接口的安全要求次

5.3SAC和软交换网络相关实体之间接口的安全要求6媒体面安全

可菲性要求

管理安全婴求-

权限管理…

8.2日志管理-

远程管理的安全要求…

8.4消息跟踪要求

8.5故障管理

9地址溯源和防火墙相关功能(可选)10SAC安全测试力法:

10.1测试配置图及测试说明·

测试项

YD/T 1911-2009

本标准是软交换网络安全系列标之一,该系列标准的名称及结构预计如下:1.软交换网络网管与运维安全技术要求2.软交换设备安全技术要求和测试方法3.基于软交换的应用服务器设备安全技术要求和测试方法4.基于软交换的媒体服务器设备安全技术要求和测试方法5.软交换业务接入控制设备安全技术要求和测试方法6.基于软交换的信令网关设备安全技术要求和测试方法7.媒体网关设备安全技术要求和测试方法8.卫智能终端设备安全技术要求和测试方法YD/T1911-2009

由于软交换业务接入控制设备是保证软交换网络安全的重要达缘接入设备,相关技术,规范仍在不断的研究、发展之中,因此随着技术的发展,将不断完善本标准的内容。本标准与YD/T1927-2009软交换业务接入控制设备技术要求配套使用。本标准由中国通信标准化协会提出并归口。本标准起草单位:工业和信息化部电信研究院本标准主要起草人:李海花、蒋晓琳、段世惠1范围

YD/T 1911-2009

软交换业务接入控制设备安全技术要求及测试方法本标准给出了和软交换业务接入控制设备相关的安全技术要求,主要包括信令面安全要求、媒体面安企要求、可靠性要求、管理安全要求、地址溯源和防火墙相关功能要求,并根据安全要求制定了相应的测试方法。

本标准适用于软交换网络中出运营商提供、维护和管理的软交换业务接入控制设备。规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。YD/T 1466-2006

YD/T 1707-2007

YD/T 1927-2009

YDC 045-2007

3术语、定义和缩略语

P安全协议(IPSec)穿越网络地址翻译(NAT)技术要求防火墙设备测试方法

软交换业务接入控制设备技术要求基于软交换的网络组网总体技术要求下列术语和定义适用于本标准。3.1术语和定义

软交换业务接入控制设备ServiceAccessController软交换业务接入控制设备是软交换网络的边缘汇聚设备,主要功能为用户接入和业务控制,并完成用户的信令流和媒体流的代理功能。该设备同时具有会话管理、地址转换(包括卫层地址转换和应用层地址转换)等功能,并可以配合软交换核心设备完成一定的安全防护、QoS管理等功能。3.2缩略语

下列缩略语适用于本标准。

Access Contrul List

Distributed Deny of service

Deny of service

Encapsulation Security PayloadIntegrated Access Device

Media Galeway Control ProtocolProvider Edger Router

PPP over Ethernet

Service Access Controller

接入控制列表

分布式的拒绝服务

拒绝服务

封装安全载衙

综合接入设备

媒体网关控制协议

运营商边缘路由器

以太网点到点协议

软交换业务接入控制设备

YD/T1911-2009

Session Initiatiun Protocol

SimpleNetworkManageProtocol

SoftSwitch

Virtue Private Network

HomcLocation andServiceRegisterNetwork BarderPoint

Integrated Access Device

Switched Circuit Network

NextGenerationNelwork

软交换业务接入控制设备在软交换网络中的位置会话初始协议

简单网络管理协议

软交换

虚拟专用网

归属位置业务寄存器

网络边界点

综合接入设备

电路交换网

下一代网

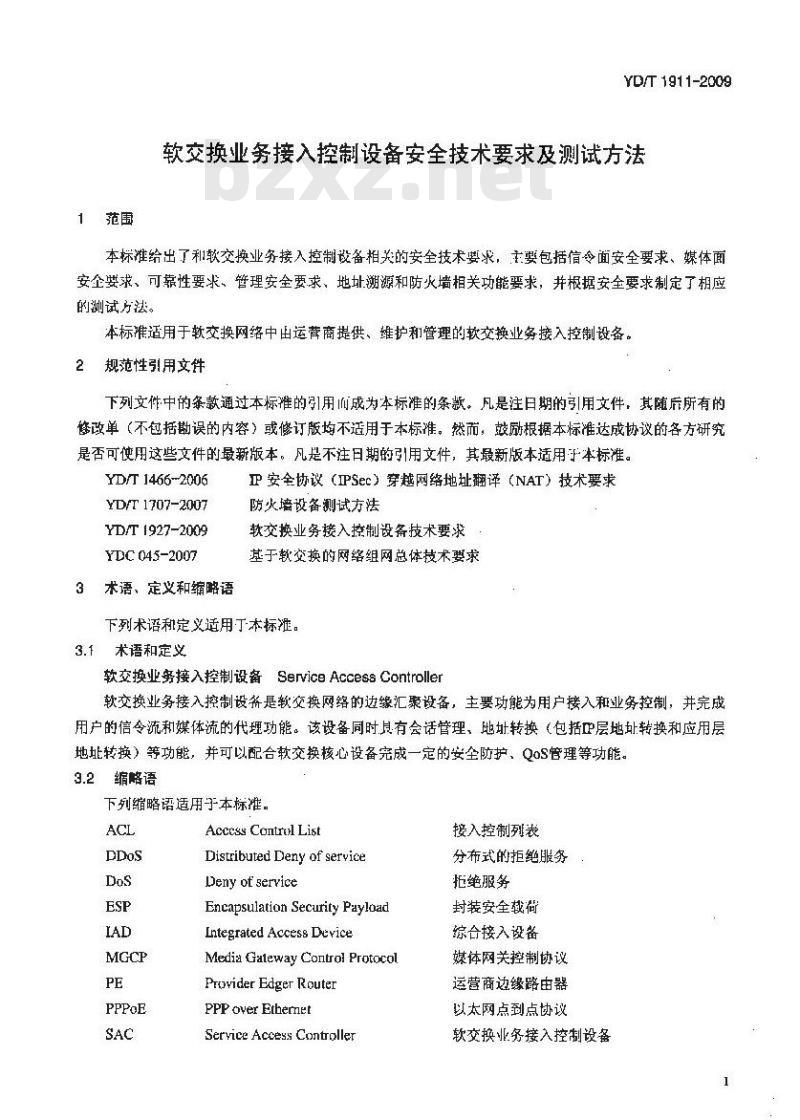

软交换业务接入控制设备(SAC,ServiceAccessController)在软交换网络中的位置如图1所示。第三方

应用服务器

软交接网络

其他运营商基

手NGN的网络

服务器

随道方式

微家服务器

转接整交

软交卖

服务器

SAC在软交换网络中的位置

智能网

No.7信今限

SAC位于软交换网络边缘,用于接入不可信任设备(不可信任的用户终端主要指IAD和SIP终端)对通过不可信任设备接入到软交换网络中的用户进行接入和业务控制,提供用户的信令流和媒体流的代理功能,同时该设备具有安全防护、媒体管理、地址转换(包括P层地址转换和应用层地址转换)等功能,配合软交换核心设备实现用户管理和业务管理,配合承载网实现QoS管理。5信令面安全

软交换网络中信令流采用分段的保护机制。5.2SAC和软交换终端之间接口的安全要求5.2.1信令流代理功能

YD/T 1911-2009

SAC提供猎令流代理功能,向不可信任的用户终端(本标准中特指不可信任的IAD或SP终端,以下简称用户终端)屏蔽软交换设备的具体信息,不可信任的用户终端和款交换之间的所有宿令消息必须经SAC转发。

5.2.2信令流通信安全要求

5.2.2.1注册/注销阶段

SAC和软交换终端应该提供对信令的强安全保护,SAC作为软交换设备的代理,应和软交换设备配合实现对软交换用产或软交换终端的身份认证。收到用户终端发送的注册消息时,如果SAC能够获得该用户终端所对应的接入数据线相关信息,则将这些信息插入到注册消息中并执行地址翻译功能,然后向款交换转发。在其他情况下,SAC向注册消息中插入所获得的和用户终端相关的网络信息(如IP地址、VLAN标识等),并执行地址翻译功能,然后向软交换转发该消息。

如果收到软交换回送的注册响应消息,则:·如果注册成功,SAC保存用户的在线状态以及相关的网络信息,然后执行地址翻译功能,并将该消息发送给相应终端:

如果注册失败,SAC执行地址翻译功能,并将该消息发送给用户终端,同时删除所保存的和用户相关的信息。

如果SAC收到终端发送的注销消息,热行地址翻译功能并向对应的软交换转发该消息:当收到对应的注销响成消息时,SAC执行地址翻译功能并将该消息发送给用户终端,同时删除所保存的和用户相关的息。

5.2.2.2呼叫阶段

SAC应该能根据用户的在线状态以及所保存的用户(用户终端)信息,对用户然端发送的P分组包进行合法性分析,如果报文不合法,SAC将丢弃该报文,防止对软交换设备的恶意攻击。5.3SAC和软交换网络相关实体之间接口的安全要求软交换网络应能够保证SAC和款交换网缔相关实体之问(主要软交换设备、媒体服务器、其他SAC)的通信安企,SAC和软交换网络相关实体之间的通信安全可优先通过承载网的规划构安全信任域的方式实现,构建安全信任:域的方式见YDC045-2007《基于软交换的网络组网.总体技术要求》中对承载网的技术要求。

6媒体面安全

SAC具有媒体流代理功能,用户终端发送和接收的所有媒体信息都可以经过SAC。其体要求见YD/T1927-2009软交换业务接入控制设备技术要求\。7可靠性要求

SAC作为电信设备,应提供以下通用功能:1)SAC应能够满足YDT1927-2009&软交换业务接入控制设备技术要求”中“可靠性要求”一章的相关要求。

YD/T 1911-2009

2)碰件要求

设备应提供对重要部件的亢余备份和案错管理,设备内关键的物理部件均支持穴余配置,如主CPU部件、数据库部件,管理中心接口、操作维护工作站接口、时钟源输入接口,时钟系统、风扇等,主要单板采用热备份方式,所有单板均支持热插拨。当相关模块发生故障时,能自动切换到备用处理模块而不影响当前呼叫的状态。

3)软件要求

在不影响正常通信的情况下,能够完成对程序的打补丁或对系统的升级。能够实时地接受操作维扩对数据的查询、更改,生成和删除,但不影响软件的正常运行。支持对打补丁或升级软件的回退功能。4)过负荷控制要求

设备应具有过负荷控制能力,能够对过负荷进行4级控制,根据过负荷的情况自动判定过负荷的级别,拒绝一定比例的新请求。

5)系统重新启动时间

SAC的重新启动时间应小于20min上述具体要求见YD/T1927-2009软交换业务接入控制设备技术要求》。8

管理安全要求

8.1权限管理

在管理员进入系统之前,应鉴别管理员身份,鉴别时采用账户和密码机制,密码应是不可见的,并在存储和传输时加密保护,并日系统对每访问应进行记录。在经过一定次数的身份鉴别失败以后,SAC应锁定该账号。最多失败次数仅由授权管理员设定。SAC应对管理员的访问权限有严格的规定。根据维护员的需要,系统可以对其权限进行分类,如系统管理员、配實管理员、维1管理员等,防止非授权登录和操作。8.2日志管理

SA应记录所有操作员的所有操作日志,内容至少成包括:操作时间、命令执行时间,操作员,操作终端、输入的命令内容、命令的执行结果等。8.3远程管理的安全要求

设备应具有与本地和远端操作员工作站的接目,以支持相关的监控、管理和维护,SAC至少支持以下一种远程管理安全机制。1)SNMF

采用SNMPv2c作为远程管理安全机制。2)远程登录

建议支持SSHv1和SSHv2,通过认证算法和加密算法实现对管理信息的机密性和完整性保护。3)Web管埋

可通过支持SSL/TLS安全协议,实现对管理信息的机率性和完整性保护。4)其他

对于设备特定的远程管理机制,也应提供相应的机制实现对管理信息的机密性和完整性保护。另外,设备应提供关阴远程管理功能和管理员认为不必要服务的能力,且所有远程管理功能缺省是4

关闭的。

B.4消息跟踪要求

YD/T 1911-2009

设备应该具有消息(信令消息和/媒体消息)跟踪的能力,可以根据操作员的指令,对各种消息进行跟踪,包括从设备发出的和收到的消息。消息龈踪的结果可以显示在终端上或输出到打印机。B.5故障管理

设备要具有以下故障管理功能。(1)告髻的级别

应具备完普的告警系统,并可以按照故障的严重程度分类,一般至少应分为两大类,即紧急告警和非紧急告著。

(2)告警的记录

要具有记录所有告警消息的功能,并能够查询告警记录。(3)告警的显示

设备的操作维护管理终端上应该能够显示告警信息,对爆急告警应可握供可见或可闻的替示信息。9地址溯源和防火墙指关功能(可选)当用户向软交换设备发起注册请求时,SAC应能够记录并提供源MAC地址、源IP地址、接口、VLAN的绑定。SAC应丢弃不符合绑定关系的数据包。当用户发起呼叫时,SAC应能识别用户的合法性并保留呼叫状态,从而拒绝状态机之外的消息的接入。SAC设备应在本地保存用户登录日志信息。SAC应能配置端口镜像,应能配置基于物理端口的镜像,可以配置基于逻辑端口的镜像和基于访问控制列表的流镜像。

SAC可选提供防火墙相关功能,应考虑实现的功能如下。1)包过滤技术:SAC能够产生一定的过滤规则集,根据过滤规则对卫包进行过滤,如可以根据P地址、TCP/UDP/ICMP、成用层协议等过滤。2)信息内容过滤技术:SAC可以识别应用层协议,根据所设置的过滤条件,对信息流进行控制。3)VPN功能:SAC应该支持IPSecVPN功能,H体见YD/T1466-2006。4)抗攻击性要求:SAC应能够抵抗对受保护网络内部的攻击,能够抵抗抗大流量攻击能力,具备抗畸形包处理功能。SAC应该具有防DoS攻击能力,应该至少支持某些防DoS和分布式DoS攻击的机制,如TCPSYNFlood攻击,Ping超大包攻击、Smurf致击、ICMP攻击,IP分片攻击等,5)带宽管理功能:SACJ该支持每端口、每VLAN、每用户的带宽管理,可以设置每端口、每VLAN、每用户的接收和发送速率,并对每端口、每VLAN,每用户的接受包,发送包和包丢失率进行统计。10SAC安全测试方法

10.1测试配置图及测试说明

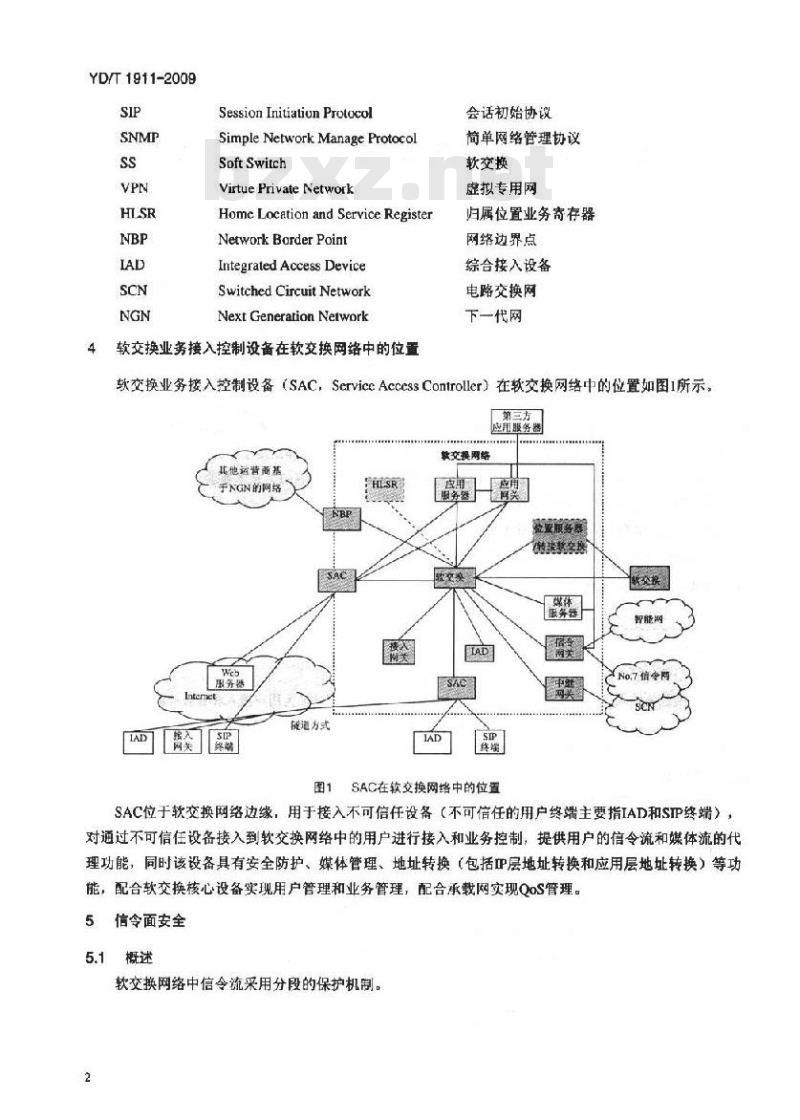

SAC测试配置图如图2所示。

图2中,SACI(SACI)为被测试设备,该设备和用户终端、软交换设备之间建立连接,用户终端包括SP终端,H.248终端和MGCP终端,图2中的软交换设备,SAC2以及SAC2下面连接的用户终端属配合测试设备,测试中可能用到多个软交换设备,网络模拟器用来模拟P网络的各种情况,协议分析仪则5

YD/T 1911-2009

对用户终端和SAC1之间、SACI和软交换设备之间、SACI传送的媒体数据包进行监测。协设分析仅

SIP 终 A

H.248终端A

测试项目

被测设备

MGCP终璐A

软交换设备

网络模批器

图2$AC安全测试配置

10.2.1信令面安全测试(SAC和软交换终端之间)测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

SIP信令代理功能测试

1) SAC 正常工作。

2)SIP 终端 A 还未注册。

一注册过程

SIP终白

3)用协议分析仪检测SAC和SIP终端A、软交换设备之间的信令消息图2

1)SIP终端A向软交换设备发起注册,注册消息中携带的信息正确。2)软交换设备正确进行响应

1)SP终端A注册成功。

2)消息流程如下所示:

SIPA终端A

REGISTER

REGISTER

REGISTER

REGESTER

软交换设备

MGCP终端B

3)检查信令消息,SAC1虚该将SIP终端A发送的信令消息中(即图中的两个Register消息)和SIP终端A相关的地址信息修改为了SAC1的地址息再转发给软交换设备。同时SAC1应该将软交换设备发送的信令消息中(图中的401和2000K消息)和软交换设备相关的地址信息修改为SACI的地址信息再转发给SP终端A。4)检验软交换设备和SAC1上SIP终端A相关的状态信息1)SIP终端A在软交换设备上注珊成功2)SAC1上保存了SIP终端A的在线状态信息和相关的网络信息(线标识或P地址等)测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

S迅信令代理功能测试

1)SAC正常工作。

一呼叫过程

2)SIP终端A已经在软交换设备上成功注册。3)用协议分析仪检测SAC和SIP终端A、软交换设备之问的信令消息图2

J)从SP终端A发起呼叫建立请求,呼叫SAC2下的终端用户。2)呼叫建立成功之后保持一段时间然后由SIP终端A释放呼叫YD/T1911-2009

1)消息流程如下(注;本消息流程为了简化,只给出了涉及SAC1的相关信令消息)。SIP将A

INYITE

100 Trying

180Ringng

200 DK

主叫通话

INVITE

100 Trying

180Ringing

整交换设备

2)检查信令消息,SAC1应该将SP终端A发送的信令消息中和SIP终端A相关的地址信息修改为了SAC1的地址信息再转发给软交换设备;同时SAC1应该将软交换设备发送的信令消息中和软交换设备相关的地址信息修改为SAC1的地址信息再转发给SIP终端A

SACI正确执行了SP信令代理功能了

YD/T 1911-2009

测试编号:

测试项目:

预置条件:

溅试配置:

溅试步骤:

预期结果:

测试结果:

测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

SIP信令代理功能测试—一异常呼叫过程,未注册1) SAC 正常工作。

2)SIP终端A末在软交换设备上注册。3)用协议分析仪检测 SAC 和 SIP终端 A,软交换设备之间的信令消息图2

从SIP终端A发起呼叫建立请求,呼叫SAC2下的终端用户1)消息流程如下所示:

SIP终端A

ENVTTE

SAC无SIP终端A在载状变

信息,去弃该消总,或回送

4元终止该呼叫

获变换设备

2)检查信令消息,SAC1应无弃该消息,或间SP终端A回送4xx终止该呼叫1)SAC1没有SIP终端A的在线状态信息。2)SIP终端A的呼叫不成功

1.1.4(可选)

MGCP 信令代理功能测试一-

1) SAC 正常工作。

2) MGCP 终端 A 还未注册。

一线认证注册过程

3)MGCP终端A采用接入线标识认证方式,J在SAC1和软交换设备.上进行相应的配置。4)用协议分析仪检测SAC和MGCP终端A、软交换设备之间的信含消息图2

1)MGCP终端A向软交换设备发起注册,注册消息中携带的信息止确。2)软交换设备正确逃行响应

1)MGCP终端A注册成功。免费标准bzxz.net

2)消息流程如下所示:

MGCP终编A

RSIP (Restart)

RSIP(Restar、入线标识)

状交换设备

3)检查信令消息,SAC1向收到的RSP消息中插入接入线标识信息,然后转发给软交换设备

1)MGCP终端 A在软交换设备,上注册成功2)SAC1上保存了MGCP终端A的在线状态信想和相关的网络信息(线标识或IP地址等)测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

1.1.5(可选)

MGCP信含代理功能测试—单向认证注册过程I)SAC正常工作。

2)MGCP终端A还未注册。

YD/T 1911-2009

3)用协议分析仪检测SAC和MGCP终端A,软交换设备之间的信令消息图2

I)MGCP终端A向软交换设备发起注册,注册消息中带的信息正确2)软交换设备止确进行响应

1)MGCP 终端 A 注册成功。

2)消息流程如下所示:

MGCP终编A

RSIP (Reslart)

RSIP(Restart)

软交换设备

3)检查信令消息,SAC1应该将MGCP终端A发送的信令消息中利MGCP终端A相关的地址信息修改为了SAC1的地址信息再转发给软交换设备:同时 SACI 应该将软交换设备发送的信令消息中利软交换设备相关的地址信息修改为SAC1的地址信息再转发给MGCP终端A。

4)捡验软交换设备和SAC1上MGCP终端A相关的状态信息[)MGCP终端A在软交换设备上注册脱功。2)SAC1上保存了MGCP终端A的在线状态信息和相关的网络信息(线标识或IP地等)

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国通信行业标准

YD/T 1911-2009

软交换业务接入控制设备

安全技术要求和测试方法

Security Technical Requirements and Test Methods forSoftswitch Services Access Control Device2009-06-15 发布

2009-09-01 实施

中华人民共和国工业和信息化部发布前…

1范围·

2规范性引用文件

3术语、定义和缩略语

4软交换业务接入控制设备在软交换网络中的位置5信令面安全

5.1概述

5.2SAC和软交换终端之间接口的安全要求次

5.3SAC和软交换网络相关实体之间接口的安全要求6媒体面安全

可菲性要求

管理安全婴求-

权限管理…

8.2日志管理-

远程管理的安全要求…

8.4消息跟踪要求

8.5故障管理

9地址溯源和防火墙相关功能(可选)10SAC安全测试力法:

10.1测试配置图及测试说明·

测试项

YD/T 1911-2009

本标准是软交换网络安全系列标之一,该系列标准的名称及结构预计如下:1.软交换网络网管与运维安全技术要求2.软交换设备安全技术要求和测试方法3.基于软交换的应用服务器设备安全技术要求和测试方法4.基于软交换的媒体服务器设备安全技术要求和测试方法5.软交换业务接入控制设备安全技术要求和测试方法6.基于软交换的信令网关设备安全技术要求和测试方法7.媒体网关设备安全技术要求和测试方法8.卫智能终端设备安全技术要求和测试方法YD/T1911-2009

由于软交换业务接入控制设备是保证软交换网络安全的重要达缘接入设备,相关技术,规范仍在不断的研究、发展之中,因此随着技术的发展,将不断完善本标准的内容。本标准与YD/T1927-2009软交换业务接入控制设备技术要求配套使用。本标准由中国通信标准化协会提出并归口。本标准起草单位:工业和信息化部电信研究院本标准主要起草人:李海花、蒋晓琳、段世惠1范围

YD/T 1911-2009

软交换业务接入控制设备安全技术要求及测试方法本标准给出了和软交换业务接入控制设备相关的安全技术要求,主要包括信令面安全要求、媒体面安企要求、可靠性要求、管理安全要求、地址溯源和防火墙相关功能要求,并根据安全要求制定了相应的测试方法。

本标准适用于软交换网络中出运营商提供、维护和管理的软交换业务接入控制设备。规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准。然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。YD/T 1466-2006

YD/T 1707-2007

YD/T 1927-2009

YDC 045-2007

3术语、定义和缩略语

P安全协议(IPSec)穿越网络地址翻译(NAT)技术要求防火墙设备测试方法

软交换业务接入控制设备技术要求基于软交换的网络组网总体技术要求下列术语和定义适用于本标准。3.1术语和定义

软交换业务接入控制设备ServiceAccessController软交换业务接入控制设备是软交换网络的边缘汇聚设备,主要功能为用户接入和业务控制,并完成用户的信令流和媒体流的代理功能。该设备同时具有会话管理、地址转换(包括卫层地址转换和应用层地址转换)等功能,并可以配合软交换核心设备完成一定的安全防护、QoS管理等功能。3.2缩略语

下列缩略语适用于本标准。

Access Contrul List

Distributed Deny of service

Deny of service

Encapsulation Security PayloadIntegrated Access Device

Media Galeway Control ProtocolProvider Edger Router

PPP over Ethernet

Service Access Controller

接入控制列表

分布式的拒绝服务

拒绝服务

封装安全载衙

综合接入设备

媒体网关控制协议

运营商边缘路由器

以太网点到点协议

软交换业务接入控制设备

YD/T1911-2009

Session Initiatiun Protocol

SimpleNetworkManageProtocol

SoftSwitch

Virtue Private Network

HomcLocation andServiceRegisterNetwork BarderPoint

Integrated Access Device

Switched Circuit Network

NextGenerationNelwork

软交换业务接入控制设备在软交换网络中的位置会话初始协议

简单网络管理协议

软交换

虚拟专用网

归属位置业务寄存器

网络边界点

综合接入设备

电路交换网

下一代网

软交换业务接入控制设备(SAC,ServiceAccessController)在软交换网络中的位置如图1所示。第三方

应用服务器

软交接网络

其他运营商基

手NGN的网络

服务器

随道方式

微家服务器

转接整交

软交卖

服务器

SAC在软交换网络中的位置

智能网

No.7信今限

SAC位于软交换网络边缘,用于接入不可信任设备(不可信任的用户终端主要指IAD和SIP终端)对通过不可信任设备接入到软交换网络中的用户进行接入和业务控制,提供用户的信令流和媒体流的代理功能,同时该设备具有安全防护、媒体管理、地址转换(包括P层地址转换和应用层地址转换)等功能,配合软交换核心设备实现用户管理和业务管理,配合承载网实现QoS管理。5信令面安全

软交换网络中信令流采用分段的保护机制。5.2SAC和软交换终端之间接口的安全要求5.2.1信令流代理功能

YD/T 1911-2009

SAC提供猎令流代理功能,向不可信任的用户终端(本标准中特指不可信任的IAD或SP终端,以下简称用户终端)屏蔽软交换设备的具体信息,不可信任的用户终端和款交换之间的所有宿令消息必须经SAC转发。

5.2.2信令流通信安全要求

5.2.2.1注册/注销阶段

SAC和软交换终端应该提供对信令的强安全保护,SAC作为软交换设备的代理,应和软交换设备配合实现对软交换用产或软交换终端的身份认证。收到用户终端发送的注册消息时,如果SAC能够获得该用户终端所对应的接入数据线相关信息,则将这些信息插入到注册消息中并执行地址翻译功能,然后向款交换转发。在其他情况下,SAC向注册消息中插入所获得的和用户终端相关的网络信息(如IP地址、VLAN标识等),并执行地址翻译功能,然后向软交换转发该消息。

如果收到软交换回送的注册响应消息,则:·如果注册成功,SAC保存用户的在线状态以及相关的网络信息,然后执行地址翻译功能,并将该消息发送给相应终端:

如果注册失败,SAC执行地址翻译功能,并将该消息发送给用户终端,同时删除所保存的和用户相关的信息。

如果SAC收到终端发送的注销消息,热行地址翻译功能并向对应的软交换转发该消息:当收到对应的注销响成消息时,SAC执行地址翻译功能并将该消息发送给用户终端,同时删除所保存的和用户相关的息。

5.2.2.2呼叫阶段

SAC应该能根据用户的在线状态以及所保存的用户(用户终端)信息,对用户然端发送的P分组包进行合法性分析,如果报文不合法,SAC将丢弃该报文,防止对软交换设备的恶意攻击。5.3SAC和软交换网络相关实体之间接口的安全要求软交换网络应能够保证SAC和款交换网缔相关实体之问(主要软交换设备、媒体服务器、其他SAC)的通信安企,SAC和软交换网络相关实体之间的通信安全可优先通过承载网的规划构安全信任域的方式实现,构建安全信任:域的方式见YDC045-2007《基于软交换的网络组网.总体技术要求》中对承载网的技术要求。

6媒体面安全

SAC具有媒体流代理功能,用户终端发送和接收的所有媒体信息都可以经过SAC。其体要求见YD/T1927-2009软交换业务接入控制设备技术要求\。7可靠性要求

SAC作为电信设备,应提供以下通用功能:1)SAC应能够满足YDT1927-2009&软交换业务接入控制设备技术要求”中“可靠性要求”一章的相关要求。

YD/T 1911-2009

2)碰件要求

设备应提供对重要部件的亢余备份和案错管理,设备内关键的物理部件均支持穴余配置,如主CPU部件、数据库部件,管理中心接口、操作维护工作站接口、时钟源输入接口,时钟系统、风扇等,主要单板采用热备份方式,所有单板均支持热插拨。当相关模块发生故障时,能自动切换到备用处理模块而不影响当前呼叫的状态。

3)软件要求

在不影响正常通信的情况下,能够完成对程序的打补丁或对系统的升级。能够实时地接受操作维扩对数据的查询、更改,生成和删除,但不影响软件的正常运行。支持对打补丁或升级软件的回退功能。4)过负荷控制要求

设备应具有过负荷控制能力,能够对过负荷进行4级控制,根据过负荷的情况自动判定过负荷的级别,拒绝一定比例的新请求。

5)系统重新启动时间

SAC的重新启动时间应小于20min上述具体要求见YD/T1927-2009软交换业务接入控制设备技术要求》。8

管理安全要求

8.1权限管理

在管理员进入系统之前,应鉴别管理员身份,鉴别时采用账户和密码机制,密码应是不可见的,并在存储和传输时加密保护,并日系统对每访问应进行记录。在经过一定次数的身份鉴别失败以后,SAC应锁定该账号。最多失败次数仅由授权管理员设定。SAC应对管理员的访问权限有严格的规定。根据维护员的需要,系统可以对其权限进行分类,如系统管理员、配實管理员、维1管理员等,防止非授权登录和操作。8.2日志管理

SA应记录所有操作员的所有操作日志,内容至少成包括:操作时间、命令执行时间,操作员,操作终端、输入的命令内容、命令的执行结果等。8.3远程管理的安全要求

设备应具有与本地和远端操作员工作站的接目,以支持相关的监控、管理和维护,SAC至少支持以下一种远程管理安全机制。1)SNMF

采用SNMPv2c作为远程管理安全机制。2)远程登录

建议支持SSHv1和SSHv2,通过认证算法和加密算法实现对管理信息的机密性和完整性保护。3)Web管埋

可通过支持SSL/TLS安全协议,实现对管理信息的机率性和完整性保护。4)其他

对于设备特定的远程管理机制,也应提供相应的机制实现对管理信息的机密性和完整性保护。另外,设备应提供关阴远程管理功能和管理员认为不必要服务的能力,且所有远程管理功能缺省是4

关闭的。

B.4消息跟踪要求

YD/T 1911-2009

设备应该具有消息(信令消息和/媒体消息)跟踪的能力,可以根据操作员的指令,对各种消息进行跟踪,包括从设备发出的和收到的消息。消息龈踪的结果可以显示在终端上或输出到打印机。B.5故障管理

设备要具有以下故障管理功能。(1)告髻的级别

应具备完普的告警系统,并可以按照故障的严重程度分类,一般至少应分为两大类,即紧急告警和非紧急告著。

(2)告警的记录

要具有记录所有告警消息的功能,并能够查询告警记录。(3)告警的显示

设备的操作维护管理终端上应该能够显示告警信息,对爆急告警应可握供可见或可闻的替示信息。9地址溯源和防火墙指关功能(可选)当用户向软交换设备发起注册请求时,SAC应能够记录并提供源MAC地址、源IP地址、接口、VLAN的绑定。SAC应丢弃不符合绑定关系的数据包。当用户发起呼叫时,SAC应能识别用户的合法性并保留呼叫状态,从而拒绝状态机之外的消息的接入。SAC设备应在本地保存用户登录日志信息。SAC应能配置端口镜像,应能配置基于物理端口的镜像,可以配置基于逻辑端口的镜像和基于访问控制列表的流镜像。

SAC可选提供防火墙相关功能,应考虑实现的功能如下。1)包过滤技术:SAC能够产生一定的过滤规则集,根据过滤规则对卫包进行过滤,如可以根据P地址、TCP/UDP/ICMP、成用层协议等过滤。2)信息内容过滤技术:SAC可以识别应用层协议,根据所设置的过滤条件,对信息流进行控制。3)VPN功能:SAC应该支持IPSecVPN功能,H体见YD/T1466-2006。4)抗攻击性要求:SAC应能够抵抗对受保护网络内部的攻击,能够抵抗抗大流量攻击能力,具备抗畸形包处理功能。SAC应该具有防DoS攻击能力,应该至少支持某些防DoS和分布式DoS攻击的机制,如TCPSYNFlood攻击,Ping超大包攻击、Smurf致击、ICMP攻击,IP分片攻击等,5)带宽管理功能:SACJ该支持每端口、每VLAN、每用户的带宽管理,可以设置每端口、每VLAN、每用户的接收和发送速率,并对每端口、每VLAN,每用户的接受包,发送包和包丢失率进行统计。10SAC安全测试方法

10.1测试配置图及测试说明

SAC测试配置图如图2所示。

图2中,SACI(SACI)为被测试设备,该设备和用户终端、软交换设备之间建立连接,用户终端包括SP终端,H.248终端和MGCP终端,图2中的软交换设备,SAC2以及SAC2下面连接的用户终端属配合测试设备,测试中可能用到多个软交换设备,网络模拟器用来模拟P网络的各种情况,协议分析仪则5

YD/T 1911-2009

对用户终端和SAC1之间、SACI和软交换设备之间、SACI传送的媒体数据包进行监测。协设分析仅

SIP 终 A

H.248终端A

测试项目

被测设备

MGCP终璐A

软交换设备

网络模批器

图2$AC安全测试配置

10.2.1信令面安全测试(SAC和软交换终端之间)测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

SIP信令代理功能测试

1) SAC 正常工作。

2)SIP 终端 A 还未注册。

一注册过程

SIP终白

3)用协议分析仪检测SAC和SIP终端A、软交换设备之间的信令消息图2

1)SIP终端A向软交换设备发起注册,注册消息中携带的信息正确。2)软交换设备正确进行响应

1)SP终端A注册成功。

2)消息流程如下所示:

SIPA终端A

REGISTER

REGISTER

REGISTER

REGESTER

软交换设备

MGCP终端B

3)检查信令消息,SAC1虚该将SIP终端A发送的信令消息中(即图中的两个Register消息)和SIP终端A相关的地址信息修改为了SAC1的地址息再转发给软交换设备。同时SAC1应该将软交换设备发送的信令消息中(图中的401和2000K消息)和软交换设备相关的地址信息修改为SACI的地址信息再转发给SP终端A。4)检验软交换设备和SAC1上SIP终端A相关的状态信息1)SIP终端A在软交换设备上注珊成功2)SAC1上保存了SIP终端A的在线状态信息和相关的网络信息(线标识或P地址等)测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

S迅信令代理功能测试

1)SAC正常工作。

一呼叫过程

2)SIP终端A已经在软交换设备上成功注册。3)用协议分析仪检测SAC和SIP终端A、软交换设备之问的信令消息图2

J)从SP终端A发起呼叫建立请求,呼叫SAC2下的终端用户。2)呼叫建立成功之后保持一段时间然后由SIP终端A释放呼叫YD/T1911-2009

1)消息流程如下(注;本消息流程为了简化,只给出了涉及SAC1的相关信令消息)。SIP将A

INYITE

100 Trying

180Ringng

200 DK

主叫通话

INVITE

100 Trying

180Ringing

整交换设备

2)检查信令消息,SAC1应该将SP终端A发送的信令消息中和SIP终端A相关的地址信息修改为了SAC1的地址信息再转发给软交换设备;同时SAC1应该将软交换设备发送的信令消息中和软交换设备相关的地址信息修改为SAC1的地址信息再转发给SIP终端A

SACI正确执行了SP信令代理功能了

YD/T 1911-2009

测试编号:

测试项目:

预置条件:

溅试配置:

溅试步骤:

预期结果:

测试结果:

测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

SIP信令代理功能测试—一异常呼叫过程,未注册1) SAC 正常工作。

2)SIP终端A末在软交换设备上注册。3)用协议分析仪检测 SAC 和 SIP终端 A,软交换设备之间的信令消息图2

从SIP终端A发起呼叫建立请求,呼叫SAC2下的终端用户1)消息流程如下所示:

SIP终端A

ENVTTE

SAC无SIP终端A在载状变

信息,去弃该消总,或回送

4元终止该呼叫

获变换设备

2)检查信令消息,SAC1应无弃该消息,或间SP终端A回送4xx终止该呼叫1)SAC1没有SIP终端A的在线状态信息。2)SIP终端A的呼叫不成功

1.1.4(可选)

MGCP 信令代理功能测试一-

1) SAC 正常工作。

2) MGCP 终端 A 还未注册。

一线认证注册过程

3)MGCP终端A采用接入线标识认证方式,J在SAC1和软交换设备.上进行相应的配置。4)用协议分析仪检测SAC和MGCP终端A、软交换设备之间的信含消息图2

1)MGCP终端A向软交换设备发起注册,注册消息中携带的信息止确。2)软交换设备正确逃行响应

1)MGCP终端A注册成功。免费标准bzxz.net

2)消息流程如下所示:

MGCP终编A

RSIP (Restart)

RSIP(Restar、入线标识)

状交换设备

3)检查信令消息,SAC1向收到的RSP消息中插入接入线标识信息,然后转发给软交换设备

1)MGCP终端 A在软交换设备,上注册成功2)SAC1上保存了MGCP终端A的在线状态信想和相关的网络信息(线标识或IP地址等)测试编号:

测试项目:

预置条件:

测试配置:

测试步骤:

预期结果:

测试结果:

1.1.5(可选)

MGCP信含代理功能测试—单向认证注册过程I)SAC正常工作。

2)MGCP终端A还未注册。

YD/T 1911-2009

3)用协议分析仪检测SAC和MGCP终端A,软交换设备之间的信令消息图2

I)MGCP终端A向软交换设备发起注册,注册消息中带的信息正确2)软交换设备止确进行响应

1)MGCP 终端 A 注册成功。

2)消息流程如下所示:

MGCP终编A

RSIP (Reslart)

RSIP(Restart)

软交换设备

3)检查信令消息,SAC1应该将MGCP终端A发送的信令消息中利MGCP终端A相关的地址信息修改为了SAC1的地址信息再转发给软交换设备:同时 SACI 应该将软交换设备发送的信令消息中利软交换设备相关的地址信息修改为SAC1的地址信息再转发给MGCP终端A。

4)捡验软交换设备和SAC1上MGCP终端A相关的状态信息[)MGCP终端A在软交换设备上注册脱功。2)SAC1上保存了MGCP终端A的在线状态信息和相关的网络信息(线标识或IP地等)

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。