YD/T 1132-2001

基本信息

标准号: YD/T 1132-2001

中文名称:防火墙设备技术要求

标准类别:通信行业标准(YD)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:1107839

标准分类号

关联标准

出版信息

相关单位信息

标准简介

YD/T 1132-2001.Specification requirement for firewall products.

1范围

YD/T 1132规定了防火墙设备的技术要求,包括网络接口、包过滤、代理、 NAT、日志与告警、管理、运行与维护以及技术性能指标等。单纯的防火墙软件系统也可参照本标准的相应章节执行。

YD/T 1132适用于支持IPv4的专用防火墙设备,不适用于网络设备中附带的防火墙功能模块。

在本标准中:

●必须、应当:表示该条目是本标准必须,违反这样的要求是原则性差错。

●建议:表示在某些特定条件下存在忽视该条目的理由,但是忽视或违反该条目时必须仔细衡量。

●可以:表示该条目可选。某些厂商可能出于市场或其它原因实现该选项,另一厂商可能出于类似理由不实现该选项。

2.引用标准

下列标准包含的条文,通过在本标准中引用而构成为本标准的条文。在标准出版时,所示版本均为有效。所有标准都会被修订,使用本标准的各方应讨论使用下列标准最新版本的可能性。

GB/T 18019-1999信息技术包过滤防火墙安全技术要求

GB/T 18020-1999信息技术应用级防火墙安全技术要求

GB4943-1995信息技术设备(包括电气事务设备)的安全

GB9254-1998信息技术设备的无线电骚扰限值和测量方法

GB/T17618-1998信息技术设备抗扰度限值和测量方法

STD5互联网协议

STD6用户数据报协议

STD7传输控制协议

RFC9文件传输协议

RFC1242 网络互连设备的基准术语

RFC1631 IP网络地址转换

RFC1858 IP分片过滤的安全性考虑

RFC 2138 RADIUS

1范围

YD/T 1132规定了防火墙设备的技术要求,包括网络接口、包过滤、代理、 NAT、日志与告警、管理、运行与维护以及技术性能指标等。单纯的防火墙软件系统也可参照本标准的相应章节执行。

YD/T 1132适用于支持IPv4的专用防火墙设备,不适用于网络设备中附带的防火墙功能模块。

在本标准中:

●必须、应当:表示该条目是本标准必须,违反这样的要求是原则性差错。

●建议:表示在某些特定条件下存在忽视该条目的理由,但是忽视或违反该条目时必须仔细衡量。

●可以:表示该条目可选。某些厂商可能出于市场或其它原因实现该选项,另一厂商可能出于类似理由不实现该选项。

2.引用标准

下列标准包含的条文,通过在本标准中引用而构成为本标准的条文。在标准出版时,所示版本均为有效。所有标准都会被修订,使用本标准的各方应讨论使用下列标准最新版本的可能性。

GB/T 18019-1999信息技术包过滤防火墙安全技术要求

GB/T 18020-1999信息技术应用级防火墙安全技术要求

GB4943-1995信息技术设备(包括电气事务设备)的安全

GB9254-1998信息技术设备的无线电骚扰限值和测量方法

GB/T17618-1998信息技术设备抗扰度限值和测量方法

STD5互联网协议

STD6用户数据报协议

STD7传输控制协议

RFC9文件传输协议

RFC1242 网络互连设备的基准术语

RFC1631 IP网络地址转换

RFC1858 IP分片过滤的安全性考虑

RFC 2138 RADIUS

标准图片预览

标准内容

中华人民共和国通信行业标准

YD/T 11322001

防火墙设备技术要求

Specification requirement for firewall products2001-05-25发布

中华人民共和国信息产业部

2001-11-01 实施

YD/T 1132—2001

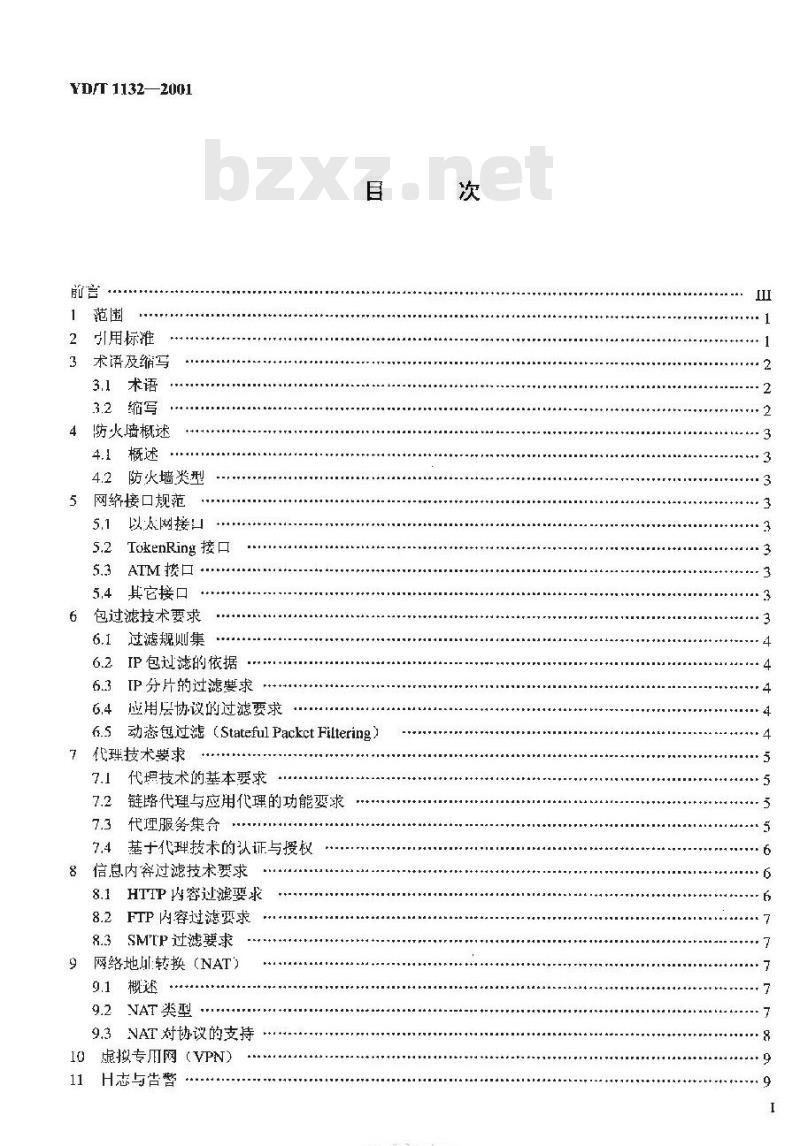

2引用标准

3术语及缩写

3.1术语

3.2缩写

4防火墙概述

防火墙炎型

5网络接口规范

以网接凹

TokenRing 接口

ATM接口

其它接口

包过滤技术要求

过滤规则集

IP 包过滤的依据

IP分片的过滤要求

应用层协议的过滤要求bzxz.net

动态包过滤(StatefulPackctFiltering)6.5

代理技术要求

代埋技术的基本要求

链骼代理与应用化理的功能婴求代理服务集合

7.4基于代理技术的认证与授权

信息内穿过滤技术要求

HTTP内容过滤要求

FTP内容过滤要求

SMTP过滤要求

网络地址转换(NAT)

9.1概述

NAT类型

9.3NAT对协议的支持

10虚拟专川网(VPN)

11 H志与告警

TiKAoNKca

11.1 H志

11.2告警

12抗攻击性要求

12.1抵抗对受保护网络内部的攻击12.2抵护对防火墙本身的政击

12.3入侵检测

13防火墙管理要求

一殷要求

13.2远程管理安全要求

13.3防火端设备物理安全管理

14运行与维护

14.1防火墙的配置

14.2运行的可靠性

14.3维护与功能升级

技术性能指标

电电1址:

15.1最人位转发率(Maximunbitforwardingrate)15.2最大包转发率

15.3时延(Latency)

15.4并发连接数(Concurrcntconnections)15.5最人规则数

[5.6平均故障间隔间(MTBF)

16防火端的物理安全阿护

附录^(标准的录)日志信息格式规范IT

YD/T132

木标准以RFC文档为依据,针对我具体要求编制而成,本标准规定了防火培设备的技术要求,包括网络接厂1、包过滤、代理、NAT、口志与告警、管理,运行与维护以及技术性能指标等:随着技术的不断发废,小标准将不断补充和完善本标淮主要用于规范支持IP叫的防火墙,术标准的附录A足标准的附录。

本标准由信息产业部电信研究院提出并归本标准起单单位:信忘产业部数据通信科学技术研究所华为技术有限公司

上海贝尔有限公司

深划市中兴通讯股份有限公司

首信集团

联懋集团

本标淮主斐起草人:刘尚焱姚鑫方海斌池毓曾宇,门KNiKca-

1范围

中华人民共和国通信行业标准

防火墙设备技术要求

SpecificationreqirenentforfireallpruductsYD/T 1132—2001

本标雅规定了防火墙设备的技术要求,包括网路接口、包过滤,代理、NAT,1志与告警、管理运行与维扩以及技术性能指标等:单纯的防火谱软件系统可参照本标准的相应章节执行本标准适于支持P4的专用防火瑞设备,不运用丁网络设备中附带的防火墙功能模块。在本标雄

·必须、应当:表求该条片是本标难必欲,违反这样的要求足原则性差错。建议:表示在某些特定条件下存在忽视该条H的理山:但是忽视或违反该条日时必须们细衡量,可以:表示该条日可选,某些厂商可能山于市场或共空惊因实现该选项,另一-」商可能出丁类以理山不实现该选项。

2.引用标准

下列标准包含的条文,谨过在本标准中用而构成为本标准的条文:在标准出版时,所示版本均为有效。所有标准部会被修订,使川本标准的各方应对论使月下列标准最新版本的而能性。GB/T 18019-1999

GB/T 18020-1999

GB4943-1995

GB9254-1998

GB/T17618-1998

RFC1242

RFC1631

RFC1858

RHC 2138

RFC2285

RFC2391

RFC2544

RFC2647

RFC2663

RFC2694

信息技术包过滤防火墙安全技术要求,信息技术应用级防火墙安全技术要求信息技术设备(电气事务设备)的安会信息技术设各的无线电骤扰限值和测量方法信息技术设各抗扰度限信和测量方法万联网协议

用户数据投协议

传输控协议

文件传输协议

网络丘连设备的基准术

IP网络地地轮

IP分片过滤的安会性-号虑

RADILS

局域网交换设备的垦准术谱

侵用LFNAT进行负载分配

网络丘连设备的某准方法

防火墙性能基准术语

IPNAT术语及考虑

用TNAT的DNS扩展(IDNSALG)

中华人民共和国信息产业部2001-05-25批准2001-11-01 实施

3.术语及缩写

3.1术诺

本标准采用了下列术谱,

1)防火端(Firewall)

YD/T 1132—2001

在网络之问执行访问控剂策略的一个或组设备。2)受保护网络(ProtectedNetwork)受防火墙保护的网段。

3)内部网络(Internal Network)即受保护网络。

4)未保护网络(UnprotectedNelwork)不受防火墙保护的网毁。

5)外部网络(ExternalNetwork)即未保护网络,

6)内部机(lnternal Host)

位丁内部网络的主机,

7)外部≠机(External Host)于外部网络的主机

8)网络地址转换(NctworkAddressTranslation)网络地址转换(NAT)足一种将一个TP地址域唤映射到另一个P地址域从而为终端上机提透明路由的方法.

9)正向NAT

为从内部主外部士机发起的会活所进行的网络地址转赖。10)反向NAT

为从外部主机问内韶主机发的会请所进行的网络地址转换,11)规灿集(Rulc Sct)

访问控制规则的集介,它定义了防火墙应转发和拒绝哪些数据包,12)包过滤(PacketHiltering)通过检查包头内穿来控制访问的过程。13)动态包过滤(StatefulPacketFiltcring)基于防火所维护的状态表的为容来转发或拒绝数据包的过程。14)身份验证(Authcntication)确定访问某网络资源的用户是其所声称的身份的过程。15)日(Logging)

对防火增或网络中所发生的争件的记录,16)代理(Proxy)

代表主机接收与转发请求的处理方式:17)链路代理(CiruuntProxy)根据用广和系统建立的规则集的许可而不考虑服务本身的特殊性求建立代理连接18)应用代理(ApplicationProxy)根据用户和系统建立的规则集,并考虑服务本身的特殊性,动态的建立与拆卸代理连接,3.2缩写

本标准使用了下列缩写。

NetwarkAddrcssTranslation(网络地J止转换)IKNIKAca

YD/T1132-2001

VirtualPrivaleNelwork(虚拟专用网)MediaAcccssContral(媒介访问控制)NetwarkAddress PorlTranslalium(网络地址及端口转换)Demial of Scrvice(扣绝服务】RADlUS Renote Authenlicalliun Dial in U'ser ScrviccTACACS Terminal Access ControllcrAccess Control System4防火墙概述

4.1概述

防火墙是在网络之间执行访问控制策略的设备。它一般位于内部网络与外部网络的连接处,是内部网络与外部网络之问数据流的唯一出入口。防火墙设备的访问控制功能、管理功能、运行维护以及性能指标等方面应符合本标准相应章芯的规定:

防火墙应根据规则集放行或去弃到来的数据包。不论足将数据包放行还足去弃,防火墙帮应能根据规则记录对数据包操作的日志信息。有关H志的具体要求见本标准第11章门志与告警。防火墙可以选择有VPN、应用内容过滤和NAT等功能,如果防火墙提供这些功能,那么它应该符合本标准中的相关规定。如果防火墙中采而了密码兑法,它应该符合中华人民共利国相关的规定和标。4.2防火墙类型

总的来讲,防火增可分为以下3个基本类型:1)包过滤型:包过滤防火主要根据数据包的包头信息确定是否允许数据包通过。只有满定过滤规则集的数据包才被转发,其余数据包则被丢弃。包过滤防火端的访问挖割技术应符合本标准第6章的婴求。

2)代理服务测:代理服务型防火凿不允许士机之间建立直接的连接,而是代之以客户端主机与防火墙之间,防火墙与服务器主机之间的两个连接。代服务型防火端的访问控制技术应符合本标准第了登的要求

3)复合型:复合型防火墙结介.上述两种方法来迹行访间控制:其中采用包过滤和采用代理的部分应该分别符合第6章和第7章的相应要求。5网络接口规范

防火墙一般应提供两个或两个以上网络物玛接口,各个接口应符合下述相应规范,5.1以太网接口

10Mbit/s以太网接口应符合IEEE802.3,100Mbit/s快速以太网接口应符合IEEE802.3u,1000Mhit/s以太网接口应符合正EE802.3Z。5.2 TokenRig 接

TokcnRing接应符合ANSI/IEEEstd802.5。5.3 ATM接

ATM接口应符合.432

5.4其它接口

防火墙提供的其它网络接门应符合相应国家标准、行业标或国际标推的规定:6包过滤技术要求

本章描述了采用包过滤技术实现访问控制的要求与规范。在本章中,对包过滤防火墙的要求内容也同样适用于复合型防火墙中采用包过滤技术来实现访问控制的部分。本草主要描述防火墙对TCP/IP协议族巾数据包的过滤要求,对于非TCP/IP协议族中数据包的划3

滤在此不作山规定

6.1过滤规则集

YD/T 1132—2001

包过滤防火培的过滤规则集巾若干条过滤规则红成,过滤娜则集应满足以下要求:【)包过滤防火墙的过滤规则集应涵斋对所有出入防火墙的数据包的处理方法:对于邪些没有明确定义的数语包,应该有…个别确的总的处理方法:2)过滤规则应易于理解,易于编辑和修改,3)建议包过滤防火省具备规则一致性检测机制,检测过滤规则集中各规则之间存在的冲突。并做出相应的处理,

4)包过滤防火增可以指定每条过滤规则起作半的时问范围,6.2IP包过滤的袋据

6.2.1F头信息

包过滤防火墙应能根拆IP包部的源地址和国的也址对IP包达行过滤。划果P头中的协议子段表明封装小议为ICMP、TCP或UDP,那么包过滤防火培对这些数据包的处理应分别符合本标准的6.2.2、6.2.3 和 6.2.4..

勿过滤防火者应能根据源路由方式对IP包逆行过滤。建议包过滤防火墙默认设置为去旁所有源露由选择方式的数据气。

6.2.2ICMP 头答息

包过滤防火端应实现根据CMP头中的类孕和代码值刘数据创进行运滤的动能6.2.3CP 头信息

包过滤防火清应能根据TCP源端已和TCPH的端口求数据包进行过滤。建议包运滤防火墙实现根据TCP买部的AC:K位利SYN位对数据包进行过滤的功能,6.2.4 CDP 头信息

建议包过滤防火墙实现根据UTP源端口和UTDPH的端口进行过滤的功能,6.2.5 MAC地址

包过滤防火端可以实现根据数据的MAC垃址进行过滤的以能6.2.6网络接口

包过滤防火墙可以实现根据数据包出入防火墙的网络接口送行过滤的功能。6.3JP 分片的过滤要求

对下P分片,如果IP分片的第一分片或分片重组后的数据包头中不包含进行过滤判断所需的包头总(如TCP报文不包后端口),包过滤防火墙应该恶弃该包,以坊上分片攻击,有关IP分片的具体描述及过滤方法参见RFC1858

6.4应用层协议的过滤要求

本小节描述了些在过滤时需物别号虑的常用应用庆办议的过滤要求。6.4.1 FTP 的过滤恶求

对正带方式下的HIF进行过滤时,防火端应能监视客广进程向服务器进程发叫的PORT命令,并根据它来配置临时的包过滤规则集以允许服务器将打开的数据通道返同给客户进柜.6.4.2基于 RFC 的应用服务的过滤要求术标准建议防火墙在过滤这炎服务时,首先通过端映射信息,获取这类服务运行对所使用的TCP或TP端门号,然后再根握端口号进行过滤。6.4.3基了-UDP 的应川服务的过滤差求建议包过滤防火培在过滤熹于UDP的应用瑕务时,采月动态包过滤报术。动态包过滤技术的描述地6.5

6.5动态创过滤(StatefulPacketFiltering)动态包过滤指基了所火端所维护的状态表的内容米转发或拒绝数推包的过程。4

IKAoNIKAca

YD/T1132—2001

普通的包过滤防火墙使用的过滤规则集是静态的,除非用户对其进行蛋新配置,它的内容是固定不变的。而采用动态包过滤的防火墙在运行过程中一维护若一张状态表,这张衣记录丁从受保护网络发出的数据包的状态信息,然后防火墙根据该表内穿对返回受保护网络的数据包进行分析判断,这样,只有响应变保扩网络请求的数据包才被效行,7代理技术要求

本章描述基于代理技术实现访问控制的要求与规范。除非特别说明,本章中提到的包和数包均指IP包及基于IP之上的TCP与UDP服务:7.1代理技术的基本要求

代理服务在确认客户端连接请求有效后接管连接,代为向服务器发出连接请求。代理服务应根据服务器的应答,决定如何响应客端的请求。代理服务进程应当维护两个连接:1)客产端与代坦服务进程问的连接2)代理服务进程与服务器端间的连接,为确认连接唯一性与时效性,代理进程应当维扩代理连接表或相关数据库。代理连接应当维护的最小字段案合为:

·客户端的网络地址,传输层端口代理服务进程与客户连接的网络地址,传输层端口·代理服务进程与服务器连接的网络地址,传输层端口服务器的网络地址,传输层端口为提供认证与授权,代理进程可以维护:个扩展字段集合:用户名阳令,

口令类型

口令时效与连接时效

门户地址限制

·相对防火墙的工跳/下:“跳MAC·共它根据产品定义的安全选项7.2链路代理与应用代理的功能要求链路代理根据用户和系统建立的规则集的许可而不考虑服务本身的特殊性,建立一条代理连接:对FTP协议而言,如果规则集允许TCPport20(ftp-data)通过,则防火墙将不检查是否口有icpporl21(ftp-control)建立。

应用代理根据川户和系统建立的规则集,并考虑服务本身的特殊性,动态的建立与拆卸代理连接服务本身的特殊性不仅包含端口连接的特殊要求,还含有对应用程序命令顺序等足否合法的考虑振据端口连接的特殊要求代理:以FTP为例,如果应用代埋规则集同意外部用户可以访间内部FTP服务器,当外部用户请求建立p-ciat的连接时,应门代理将首先确认相应的p-control最否正确建立,并确定是古需要数据传输的服务。根据命令顺序的合法性并做响应的报警:以POP3为例:POP3在授权状态(AUTHORIZATION STATE)和事务处理状态(TRANSACTIONSTAIE)中可以使用的命令集五不相间。为了预防电了欺骗与拒绝服务等方式的攻击,应用服务应在事务处状态时出现USER和PASS或在认证状态下出现LIST等命令时加以拒绝,并能够提供作为报警的侬依据:

7.3代理服务集台

基于代理服务器的防火墙应明确说明共所支持的服务集合。如果某一服务有多个版本,那么同时要说明所支持版本的兼容性,这个集合至少要包含以下服务类型:HTTP

TELNET

7,4基丁代理技长的认证与授权

YD/T 1132—2001

防火墙能够为本地或远程月户提供经过认证与授权的对网络资源的访问。防火尚管理员必须决定客户端以何种方式通过认证:

7.4.1认证的方案

建议防火增提共以下的认证方案的一个或多个(」“商可以选择自已的认证方案,但应当符合应的国家标准]:

RADIL'S

Kerberose

TACACS/TACACS+

Firewall Pass word

Os password

Digital cerlilicates

7.4.2认证的颗粒度

认证的单位建设按以下颗粒度划分:1)基于用户的认证

垦丁压户的认证给予每个使用者相应的授权:在·一楚时间没内,通过认证并授权的用户可以在任何的卫址发起通过防火墙的连接。理员在配这种认证应当记录用登录与使用的时间,和所建立连接的相人信息。

2)基于客户主机的认证

基于客的认证绘了每个P杆应的授权:在--定时问段内,追过认证并授权的IP均证可以发起任何服务炎型的连接。

3)基于会话的连按

基丁会话的认证给予每个会话相应的授权。在一定时间段内:通过认证并授权的会话及相关会证可以通过防火墙:防火墙应当提供选项确定是否每次重新建立的问类会详帮必须通过认证,或在一定时间設内的相范会证可以不再认证:8信息内容过滤技术要求

如果防火墙提供h印,ftp和smtp内容过滤功能,么防火尚应满定本章的要求,对于不提供上述功能的防火墙,木章内容被忽。信息内容过滤指防火墙在hup、flp和sinLp等协议尽:根据过滤条件,对信息流行控制。防火墙控制的结果是:允许通过,修改后允许通过,不允许通过,记录日志,报警,在本章中,过滤内容主要包括:LRL,http携带的信总,JavaApplet,JavaScript,Activex,ScrvletCGI,PHP,img:电广邮件的 subjcct,to、from和text域,电子邮件加(allachinemt)的 DOC利ZiP文件:FTP下载和上裁文件的内容。过滤条件指过滤内容含的危险信息,病毒,非法的关键字,非泌操作命令。

8.1HTTP 内容过滤要求

1)防火墙应能按照过滤规则集对HTM.类进行过滤,并询浏览器刃户报警。2)防火墙应能按照过滤规则集对hilp内的URL送行过滤。3)防火墙应能够从HTrP页面剥离JavaApplct、ActiveX等小程序及Scripl、PHP和ASP等代码检测出危险代码或病毒,并向浏览器用户报警。4)防火端应能过滤用户上载的CGl、ASP、服务器端ActiveX和Servlel程序,当发现危险代码时,6

TTKAONTKAca

向服务器报警,

8.2HIP内穿过滤要求

YD/T1132--2001

1)防火瑞应能按照过滤规则集对FTP月户下裁文件进行过滤,主要包括:检测病毒和烂险代码净通知FTP用心装替。

2)防火墙应能按照过滤规则集对上载的文件进行过滤,主要包括:病毒,服务器解关键的系统文件的替代企图等,并向HFP服务器报警8.3SMTP过滤要求

防火墙应在SMTP协议层满足以F要求。属性

邮件地址过滤

邮件中继蔡山

禁止雕件垃圾

蕊止邮件炸弹

关键字过滤

病每拒措过滤

邺件列表安企

裹求描达

根据外部邮件发方地址表,控制外部邮件求进入,根据外部邮件日的地址表,控制内苔邮件发征受控制的外部网络协设

当发方和收方地址均不是SMIP服务器的邯件用户时,蔡止对这类件作妇理(站发),禁止用户不希望接收或无用的邮作。蔡止在短F内某邮件用户接收大量的计而以起溢出,根搭关键宁对Subject和邮件内容进行过流。过滤电了邮伤病毒,由性Artach的文作(cxc.doc)阶垃圾的件用户遂入。

9网络地址转换(NAT)

本章拍述了防火墙上常用的NAT类型及其应达到的雯求,刻果防火清提供NAT动能那么防火瑞应满足术章的要求。对于不提供NAT功能的防火:本章内穿被慈略,9.1概述

NA是种将·个正P地址域映射到另一个IP跑址域从而为终端主机提供透明路山的方法:NAT常用丁私有地址域与公用地址域的转换以解决P地址遗乏问题。在防火尚上实现NAT后,可以隐藏受保护网络的内部结构,在一定程度上提高网络的安全性.9.2NAT类型

NAT在不同的应用坏境中有多种实现型,本亨涉及防火墙上常用的几种,包括静态地址转读,动态地耻转换、地啡及端口转换、端口映射和负载分配。防火墙产品可选择实现其中的一种或几种,9.2.1静念网络地址转换(SulicNAT)静态NAT完成一红内部P地址到外部P地址的一对一转唤,划转换表足歌先设定的,肇态的静态NAT可以周时支持止、反向NAI,生要用于提供组内部十到外部网络的透明路出。9.2.2动态网络地址转换(12ynamicNAT)动态NAT根据需要将一组外部IP地地动态地分配给内部+机使用。内部上机与外部IP胞址的绑定是动态的,在会话发起时元始:在随后的会活过程中保持,并至最后一个会诺结束政消:当与DNS应用网关(DNS-ALG)配个使用时,动态NAT也能够支持度向NAT。动态NAT一般用于率台内部主机共享少量外部TP地址的情况

9.2.3网络地止及端口转换(NAIT)NAPT较动念NAT更进一步,将多台内部士机的不同IP地址及传输标认符(TCP、UJDP端口号,ICMP询问标识符)转换为同个外部地址的不同传输标识符,从而使多台内部十机共用一个外部地访间外部网络:这是最常见的一种NAT类型9.2.4动态网络地及端口转换(DynarmicNAT+NAPT)这种方式是动态NATNAFT的综台,将多台大齐主机的不同TP地址及传输标认符(TCP、UDP7

YD/T1132—2001

端口号,ICMP询问标符)转换为多个外部地址的不同传输标识符,这样可以增加内部上机同时进行外部连接的最人会数量

9.2.51.l次射(PortMapping)

端口头射完成一个外部地址的某一TCP或LDP端口到一个内部地址的某端口的转换:端口射主要用于让外部主机访问务丁内部网的服务器。9.2.6负载分配(lxad Sharing)负载分配可以君成动态的端口映射,空将一个外地址的某TCP或UDP端口动态泄映射到一纠内部地址的呆--端口。负裁分配主要用十将案项服务(如IITTP)分摊式一组内部服务器上以平衡负载9.3 NAT对协议的文持

9.3.1NAT成完成的对IP、[CMP、TCP、LDP报文的修改为提供不同也址域间透明路出的功能,NAT应对通过的数据包进行适当的修改。下表死列出了对NAT修改IP、ICMP、TCP、LDP包的要求。Stutic NAT

:正间

ICMP应答可送、请求送

ICMP 日懿请求、J答

地址抒码谛求应将

ICMP 的不、源抑制

超时、参数问

KMP垂定店

TCP报文

UDP 报文

注:M一必须终致可选够改

9.3.1.1 正报文

Dynanie NAT

禁止修设

Dvamic

NAT+NAPI

P报文在经过NAT时可能需要修改的域台括:源地川、日的地址、IP校验和。9.3.1.2TCMP 报文

Porting

Miupping

Sharing

ICMP惜说消息剂举过NAT时可能需要修改的域包指:IP报头(包括源地让、目的地址、TP校验和)、ICMP校验和、ICMP裁花的源IP报文(包括源地址、日的地址、IP较验利、ICMI询问标识符/U源端、月的端口,ICMP/TCP/UDP校验和):ICMP流间消息在经过NAT时可能需要修改的域包括:IP报头(包括源地证、目的地址、IP校验和),ICMP询问标识符,ICMP校验和9.3.1.3 TCP 报文

TCP报文在经过NAT寸可能需要修改的域包括:IP报义(创括源地址、目的地址、IP校验和)、源端L、6的端口、TCP校验利:

9.3.1.4 UDP 双文

CDP报义在经过NAT时可能游要修收的域包括:IP报头(包括源地址、月的地、IP校验和)、源端口、H的端口、UDP校验和:9.3.1.5NAT与应用网义《ApplicationLevelGateway)蒸些应用在TCP或UDP的载荷中创合了源主机或H的士机的地址、端口信总,或足在会话中义动态生成了其它的会话,对这紫应用NT可能需要有相应的应旧网关的帮助才能支持。防火墙产品选8

TIKAONTKAca

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

YD/T 11322001

防火墙设备技术要求

Specification requirement for firewall products2001-05-25发布

中华人民共和国信息产业部

2001-11-01 实施

YD/T 1132—2001

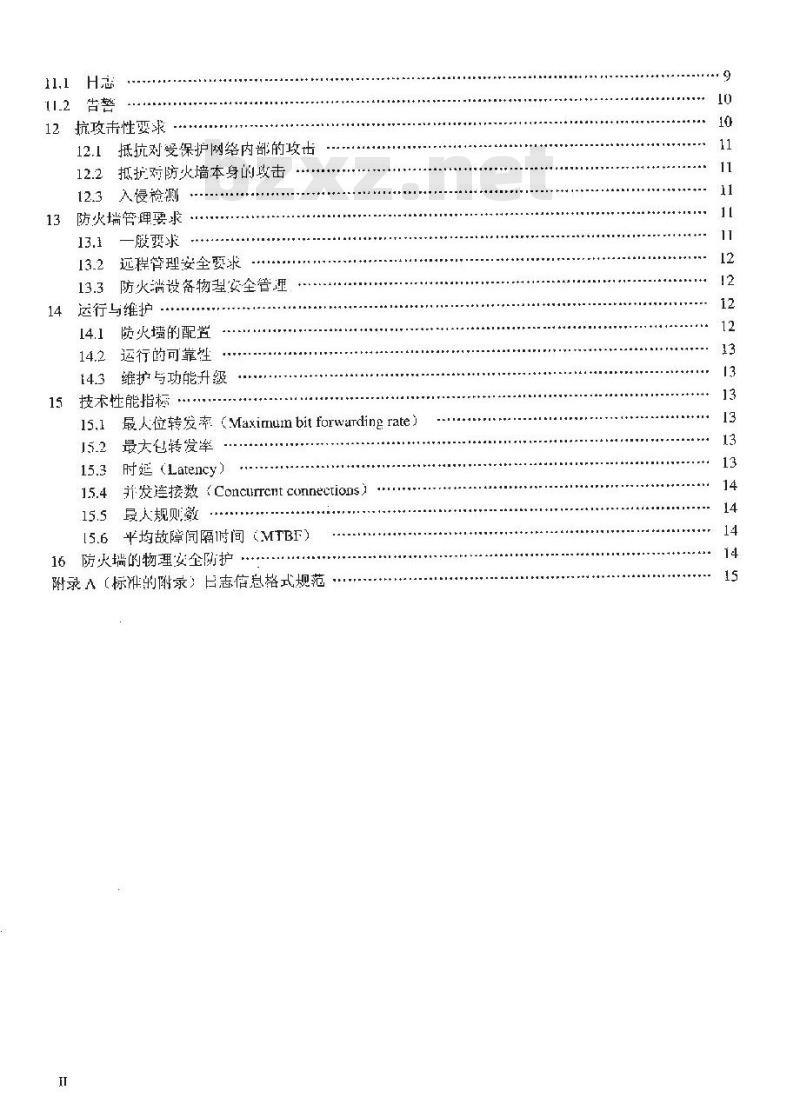

2引用标准

3术语及缩写

3.1术语

3.2缩写

4防火墙概述

防火墙炎型

5网络接口规范

以网接凹

TokenRing 接口

ATM接口

其它接口

包过滤技术要求

过滤规则集

IP 包过滤的依据

IP分片的过滤要求

应用层协议的过滤要求bzxz.net

动态包过滤(StatefulPackctFiltering)6.5

代理技术要求

代埋技术的基本要求

链骼代理与应用化理的功能婴求代理服务集合

7.4基于代理技术的认证与授权

信息内穿过滤技术要求

HTTP内容过滤要求

FTP内容过滤要求

SMTP过滤要求

网络地址转换(NAT)

9.1概述

NAT类型

9.3NAT对协议的支持

10虚拟专川网(VPN)

11 H志与告警

TiKAoNKca

11.1 H志

11.2告警

12抗攻击性要求

12.1抵抗对受保护网络内部的攻击12.2抵护对防火墙本身的政击

12.3入侵检测

13防火墙管理要求

一殷要求

13.2远程管理安全要求

13.3防火端设备物理安全管理

14运行与维护

14.1防火墙的配置

14.2运行的可靠性

14.3维护与功能升级

技术性能指标

电电1址:

15.1最人位转发率(Maximunbitforwardingrate)15.2最大包转发率

15.3时延(Latency)

15.4并发连接数(Concurrcntconnections)15.5最人规则数

[5.6平均故障间隔间(MTBF)

16防火端的物理安全阿护

附录^(标准的录)日志信息格式规范IT

YD/T132

木标准以RFC文档为依据,针对我具体要求编制而成,本标准规定了防火培设备的技术要求,包括网络接厂1、包过滤、代理、NAT、口志与告警、管理,运行与维护以及技术性能指标等:随着技术的不断发废,小标准将不断补充和完善本标淮主要用于规范支持IP叫的防火墙,术标准的附录A足标准的附录。

本标准由信息产业部电信研究院提出并归本标准起单单位:信忘产业部数据通信科学技术研究所华为技术有限公司

上海贝尔有限公司

深划市中兴通讯股份有限公司

首信集团

联懋集团

本标淮主斐起草人:刘尚焱姚鑫方海斌池毓曾宇,门KNiKca-

1范围

中华人民共和国通信行业标准

防火墙设备技术要求

SpecificationreqirenentforfireallpruductsYD/T 1132—2001

本标雅规定了防火墙设备的技术要求,包括网路接口、包过滤,代理、NAT,1志与告警、管理运行与维扩以及技术性能指标等:单纯的防火谱软件系统可参照本标准的相应章节执行本标准适于支持P4的专用防火瑞设备,不运用丁网络设备中附带的防火墙功能模块。在本标雄

·必须、应当:表求该条片是本标难必欲,违反这样的要求足原则性差错。建议:表示在某些特定条件下存在忽视该条H的理山:但是忽视或违反该条日时必须们细衡量,可以:表示该条日可选,某些厂商可能山于市场或共空惊因实现该选项,另一-」商可能出丁类以理山不实现该选项。

2.引用标准

下列标准包含的条文,谨过在本标准中用而构成为本标准的条文:在标准出版时,所示版本均为有效。所有标准部会被修订,使川本标准的各方应对论使月下列标准最新版本的而能性。GB/T 18019-1999

GB/T 18020-1999

GB4943-1995

GB9254-1998

GB/T17618-1998

RFC1242

RFC1631

RFC1858

RHC 2138

RFC2285

RFC2391

RFC2544

RFC2647

RFC2663

RFC2694

信息技术包过滤防火墙安全技术要求,信息技术应用级防火墙安全技术要求信息技术设备(电气事务设备)的安会信息技术设各的无线电骤扰限值和测量方法信息技术设各抗扰度限信和测量方法万联网协议

用户数据投协议

传输控协议

文件传输协议

网络丘连设备的基准术

IP网络地地轮

IP分片过滤的安会性-号虑

RADILS

局域网交换设备的垦准术谱

侵用LFNAT进行负载分配

网络丘连设备的某准方法

防火墙性能基准术语

IPNAT术语及考虑

用TNAT的DNS扩展(IDNSALG)

中华人民共和国信息产业部2001-05-25批准2001-11-01 实施

3.术语及缩写

3.1术诺

本标准采用了下列术谱,

1)防火端(Firewall)

YD/T 1132—2001

在网络之问执行访问控剂策略的一个或组设备。2)受保护网络(ProtectedNetwork)受防火墙保护的网段。

3)内部网络(Internal Network)即受保护网络。

4)未保护网络(UnprotectedNelwork)不受防火墙保护的网毁。

5)外部网络(ExternalNetwork)即未保护网络,

6)内部机(lnternal Host)

位丁内部网络的主机,

7)外部≠机(External Host)于外部网络的主机

8)网络地址转换(NctworkAddressTranslation)网络地址转换(NAT)足一种将一个TP地址域唤映射到另一个P地址域从而为终端上机提透明路由的方法.

9)正向NAT

为从内部主外部士机发起的会活所进行的网络地址转赖。10)反向NAT

为从外部主机问内韶主机发的会请所进行的网络地址转换,11)规灿集(Rulc Sct)

访问控制规则的集介,它定义了防火墙应转发和拒绝哪些数据包,12)包过滤(PacketHiltering)通过检查包头内穿来控制访问的过程。13)动态包过滤(StatefulPacketFiltcring)基于防火所维护的状态表的为容来转发或拒绝数据包的过程。14)身份验证(Authcntication)确定访问某网络资源的用户是其所声称的身份的过程。15)日(Logging)

对防火增或网络中所发生的争件的记录,16)代理(Proxy)

代表主机接收与转发请求的处理方式:17)链路代理(CiruuntProxy)根据用广和系统建立的规则集的许可而不考虑服务本身的特殊性求建立代理连接18)应用代理(ApplicationProxy)根据用户和系统建立的规则集,并考虑服务本身的特殊性,动态的建立与拆卸代理连接,3.2缩写

本标准使用了下列缩写。

NetwarkAddrcssTranslation(网络地J止转换)IKNIKAca

YD/T1132-2001

VirtualPrivaleNelwork(虚拟专用网)MediaAcccssContral(媒介访问控制)NetwarkAddress PorlTranslalium(网络地址及端口转换)Demial of Scrvice(扣绝服务】RADlUS Renote Authenlicalliun Dial in U'ser ScrviccTACACS Terminal Access ControllcrAccess Control System4防火墙概述

4.1概述

防火墙是在网络之间执行访问控制策略的设备。它一般位于内部网络与外部网络的连接处,是内部网络与外部网络之问数据流的唯一出入口。防火墙设备的访问控制功能、管理功能、运行维护以及性能指标等方面应符合本标准相应章芯的规定:

防火墙应根据规则集放行或去弃到来的数据包。不论足将数据包放行还足去弃,防火墙帮应能根据规则记录对数据包操作的日志信息。有关H志的具体要求见本标准第11章门志与告警。防火墙可以选择有VPN、应用内容过滤和NAT等功能,如果防火墙提供这些功能,那么它应该符合本标准中的相关规定。如果防火墙中采而了密码兑法,它应该符合中华人民共利国相关的规定和标。4.2防火墙类型

总的来讲,防火增可分为以下3个基本类型:1)包过滤型:包过滤防火主要根据数据包的包头信息确定是否允许数据包通过。只有满定过滤规则集的数据包才被转发,其余数据包则被丢弃。包过滤防火端的访问挖割技术应符合本标准第6章的婴求。

2)代理服务测:代理服务型防火凿不允许士机之间建立直接的连接,而是代之以客户端主机与防火墙之间,防火墙与服务器主机之间的两个连接。代服务型防火端的访问控制技术应符合本标准第了登的要求

3)复合型:复合型防火墙结介.上述两种方法来迹行访间控制:其中采用包过滤和采用代理的部分应该分别符合第6章和第7章的相应要求。5网络接口规范

防火墙一般应提供两个或两个以上网络物玛接口,各个接口应符合下述相应规范,5.1以太网接口

10Mbit/s以太网接口应符合IEEE802.3,100Mbit/s快速以太网接口应符合IEEE802.3u,1000Mhit/s以太网接口应符合正EE802.3Z。5.2 TokenRig 接

TokcnRing接应符合ANSI/IEEEstd802.5。5.3 ATM接

ATM接口应符合.432

5.4其它接口

防火墙提供的其它网络接门应符合相应国家标准、行业标或国际标推的规定:6包过滤技术要求

本章描述了采用包过滤技术实现访问控制的要求与规范。在本章中,对包过滤防火墙的要求内容也同样适用于复合型防火墙中采用包过滤技术来实现访问控制的部分。本草主要描述防火墙对TCP/IP协议族巾数据包的过滤要求,对于非TCP/IP协议族中数据包的划3

滤在此不作山规定

6.1过滤规则集

YD/T 1132—2001

包过滤防火培的过滤规则集巾若干条过滤规则红成,过滤娜则集应满足以下要求:【)包过滤防火墙的过滤规则集应涵斋对所有出入防火墙的数据包的处理方法:对于邪些没有明确定义的数语包,应该有…个别确的总的处理方法:2)过滤规则应易于理解,易于编辑和修改,3)建议包过滤防火省具备规则一致性检测机制,检测过滤规则集中各规则之间存在的冲突。并做出相应的处理,

4)包过滤防火增可以指定每条过滤规则起作半的时问范围,6.2IP包过滤的袋据

6.2.1F头信息

包过滤防火墙应能根拆IP包部的源地址和国的也址对IP包达行过滤。划果P头中的协议子段表明封装小议为ICMP、TCP或UDP,那么包过滤防火培对这些数据包的处理应分别符合本标准的6.2.2、6.2.3 和 6.2.4..

勿过滤防火者应能根据源路由方式对IP包逆行过滤。建议包过滤防火墙默认设置为去旁所有源露由选择方式的数据气。

6.2.2ICMP 头答息

包过滤防火端应实现根据CMP头中的类孕和代码值刘数据创进行运滤的动能6.2.3CP 头信息

包过滤防火清应能根据TCP源端已和TCPH的端口求数据包进行过滤。建议包运滤防火墙实现根据TCP买部的AC:K位利SYN位对数据包进行过滤的功能,6.2.4 CDP 头信息

建议包过滤防火墙实现根据UTP源端口和UTDPH的端口进行过滤的功能,6.2.5 MAC地址

包过滤防火端可以实现根据数据的MAC垃址进行过滤的以能6.2.6网络接口

包过滤防火墙可以实现根据数据包出入防火墙的网络接口送行过滤的功能。6.3JP 分片的过滤要求

对下P分片,如果IP分片的第一分片或分片重组后的数据包头中不包含进行过滤判断所需的包头总(如TCP报文不包后端口),包过滤防火墙应该恶弃该包,以坊上分片攻击,有关IP分片的具体描述及过滤方法参见RFC1858

6.4应用层协议的过滤要求

本小节描述了些在过滤时需物别号虑的常用应用庆办议的过滤要求。6.4.1 FTP 的过滤恶求

对正带方式下的HIF进行过滤时,防火端应能监视客广进程向服务器进程发叫的PORT命令,并根据它来配置临时的包过滤规则集以允许服务器将打开的数据通道返同给客户进柜.6.4.2基于 RFC 的应用服务的过滤要求术标准建议防火墙在过滤这炎服务时,首先通过端映射信息,获取这类服务运行对所使用的TCP或TP端门号,然后再根握端口号进行过滤。6.4.3基了-UDP 的应川服务的过滤差求建议包过滤防火培在过滤熹于UDP的应用瑕务时,采月动态包过滤报术。动态包过滤技术的描述地6.5

6.5动态创过滤(StatefulPacketFiltering)动态包过滤指基了所火端所维护的状态表的内容米转发或拒绝数推包的过程。4

IKAoNIKAca

YD/T1132—2001

普通的包过滤防火墙使用的过滤规则集是静态的,除非用户对其进行蛋新配置,它的内容是固定不变的。而采用动态包过滤的防火墙在运行过程中一维护若一张状态表,这张衣记录丁从受保护网络发出的数据包的状态信息,然后防火墙根据该表内穿对返回受保护网络的数据包进行分析判断,这样,只有响应变保扩网络请求的数据包才被效行,7代理技术要求

本章描述基于代理技术实现访问控制的要求与规范。除非特别说明,本章中提到的包和数包均指IP包及基于IP之上的TCP与UDP服务:7.1代理技术的基本要求

代理服务在确认客户端连接请求有效后接管连接,代为向服务器发出连接请求。代理服务应根据服务器的应答,决定如何响应客端的请求。代理服务进程应当维护两个连接:1)客产端与代坦服务进程问的连接2)代理服务进程与服务器端间的连接,为确认连接唯一性与时效性,代理进程应当维扩代理连接表或相关数据库。代理连接应当维护的最小字段案合为:

·客户端的网络地址,传输层端口代理服务进程与客户连接的网络地址,传输层端口·代理服务进程与服务器连接的网络地址,传输层端口服务器的网络地址,传输层端口为提供认证与授权,代理进程可以维护:个扩展字段集合:用户名阳令,

口令类型

口令时效与连接时效

门户地址限制

·相对防火墙的工跳/下:“跳MAC·共它根据产品定义的安全选项7.2链路代理与应用代理的功能要求链路代理根据用户和系统建立的规则集的许可而不考虑服务本身的特殊性,建立一条代理连接:对FTP协议而言,如果规则集允许TCPport20(ftp-data)通过,则防火墙将不检查是否口有icpporl21(ftp-control)建立。

应用代理根据川户和系统建立的规则集,并考虑服务本身的特殊性,动态的建立与拆卸代理连接服务本身的特殊性不仅包含端口连接的特殊要求,还含有对应用程序命令顺序等足否合法的考虑振据端口连接的特殊要求代理:以FTP为例,如果应用代埋规则集同意外部用户可以访间内部FTP服务器,当外部用户请求建立p-ciat的连接时,应门代理将首先确认相应的p-control最否正确建立,并确定是古需要数据传输的服务。根据命令顺序的合法性并做响应的报警:以POP3为例:POP3在授权状态(AUTHORIZATION STATE)和事务处理状态(TRANSACTIONSTAIE)中可以使用的命令集五不相间。为了预防电了欺骗与拒绝服务等方式的攻击,应用服务应在事务处状态时出现USER和PASS或在认证状态下出现LIST等命令时加以拒绝,并能够提供作为报警的侬依据:

7.3代理服务集台

基于代理服务器的防火墙应明确说明共所支持的服务集合。如果某一服务有多个版本,那么同时要说明所支持版本的兼容性,这个集合至少要包含以下服务类型:HTTP

TELNET

7,4基丁代理技长的认证与授权

YD/T 1132—2001

防火墙能够为本地或远程月户提供经过认证与授权的对网络资源的访问。防火尚管理员必须决定客户端以何种方式通过认证:

7.4.1认证的方案

建议防火增提共以下的认证方案的一个或多个(」“商可以选择自已的认证方案,但应当符合应的国家标准]:

RADIL'S

Kerberose

TACACS/TACACS+

Firewall Pass word

Os password

Digital cerlilicates

7.4.2认证的颗粒度

认证的单位建设按以下颗粒度划分:1)基于用户的认证

垦丁压户的认证给予每个使用者相应的授权:在·一楚时间没内,通过认证并授权的用户可以在任何的卫址发起通过防火墙的连接。理员在配这种认证应当记录用登录与使用的时间,和所建立连接的相人信息。

2)基于客户主机的认证

基于客的认证绘了每个P杆应的授权:在--定时问段内,追过认证并授权的IP均证可以发起任何服务炎型的连接。

3)基于会话的连按

基丁会话的认证给予每个会话相应的授权。在一定时间段内:通过认证并授权的会话及相关会证可以通过防火墙:防火墙应当提供选项确定是否每次重新建立的问类会详帮必须通过认证,或在一定时间設内的相范会证可以不再认证:8信息内容过滤技术要求

如果防火墙提供h印,ftp和smtp内容过滤功能,么防火尚应满定本章的要求,对于不提供上述功能的防火墙,木章内容被忽。信息内容过滤指防火墙在hup、flp和sinLp等协议尽:根据过滤条件,对信息流行控制。防火墙控制的结果是:允许通过,修改后允许通过,不允许通过,记录日志,报警,在本章中,过滤内容主要包括:LRL,http携带的信总,JavaApplet,JavaScript,Activex,ScrvletCGI,PHP,img:电广邮件的 subjcct,to、from和text域,电子邮件加(allachinemt)的 DOC利ZiP文件:FTP下载和上裁文件的内容。过滤条件指过滤内容含的危险信息,病毒,非法的关键字,非泌操作命令。

8.1HTTP 内容过滤要求

1)防火墙应能按照过滤规则集对HTM.类进行过滤,并询浏览器刃户报警。2)防火墙应能按照过滤规则集对hilp内的URL送行过滤。3)防火墙应能够从HTrP页面剥离JavaApplct、ActiveX等小程序及Scripl、PHP和ASP等代码检测出危险代码或病毒,并向浏览器用户报警。4)防火端应能过滤用户上载的CGl、ASP、服务器端ActiveX和Servlel程序,当发现危险代码时,6

TTKAONTKAca

向服务器报警,

8.2HIP内穿过滤要求

YD/T1132--2001

1)防火瑞应能按照过滤规则集对FTP月户下裁文件进行过滤,主要包括:检测病毒和烂险代码净通知FTP用心装替。

2)防火墙应能按照过滤规则集对上载的文件进行过滤,主要包括:病毒,服务器解关键的系统文件的替代企图等,并向HFP服务器报警8.3SMTP过滤要求

防火墙应在SMTP协议层满足以F要求。属性

邮件地址过滤

邮件中继蔡山

禁止雕件垃圾

蕊止邮件炸弹

关键字过滤

病每拒措过滤

邺件列表安企

裹求描达

根据外部邮件发方地址表,控制外部邮件求进入,根据外部邮件日的地址表,控制内苔邮件发征受控制的外部网络协设

当发方和收方地址均不是SMIP服务器的邯件用户时,蔡止对这类件作妇理(站发),禁止用户不希望接收或无用的邮作。蔡止在短F内某邮件用户接收大量的计而以起溢出,根搭关键宁对Subject和邮件内容进行过流。过滤电了邮伤病毒,由性Artach的文作(cxc.doc)阶垃圾的件用户遂入。

9网络地址转换(NAT)

本章拍述了防火墙上常用的NAT类型及其应达到的雯求,刻果防火清提供NAT动能那么防火瑞应满足术章的要求。对于不提供NAT功能的防火:本章内穿被慈略,9.1概述

NA是种将·个正P地址域映射到另一个IP跑址域从而为终端主机提供透明路山的方法:NAT常用丁私有地址域与公用地址域的转换以解决P地址遗乏问题。在防火尚上实现NAT后,可以隐藏受保护网络的内部结构,在一定程度上提高网络的安全性.9.2NAT类型

NAT在不同的应用坏境中有多种实现型,本亨涉及防火墙上常用的几种,包括静态地址转读,动态地耻转换、地啡及端口转换、端口映射和负载分配。防火墙产品可选择实现其中的一种或几种,9.2.1静念网络地址转换(SulicNAT)静态NAT完成一红内部P地址到外部P地址的一对一转唤,划转换表足歌先设定的,肇态的静态NAT可以周时支持止、反向NAI,生要用于提供组内部十到外部网络的透明路出。9.2.2动态网络地址转换(12ynamicNAT)动态NAT根据需要将一组外部IP地地动态地分配给内部+机使用。内部上机与外部IP胞址的绑定是动态的,在会话发起时元始:在随后的会活过程中保持,并至最后一个会诺结束政消:当与DNS应用网关(DNS-ALG)配个使用时,动态NAT也能够支持度向NAT。动态NAT一般用于率台内部主机共享少量外部TP地址的情况

9.2.3网络地止及端口转换(NAIT)NAPT较动念NAT更进一步,将多台内部士机的不同IP地址及传输标认符(TCP、UJDP端口号,ICMP询问标识符)转换为同个外部地址的不同传输标识符,从而使多台内部十机共用一个外部地访间外部网络:这是最常见的一种NAT类型9.2.4动态网络地及端口转换(DynarmicNAT+NAPT)这种方式是动态NATNAFT的综台,将多台大齐主机的不同TP地址及传输标认符(TCP、UDP7

YD/T1132—2001

端口号,ICMP询问标符)转换为多个外部地址的不同传输标识符,这样可以增加内部上机同时进行外部连接的最人会数量

9.2.51.l次射(PortMapping)

端口头射完成一个外部地址的某一TCP或LDP端口到一个内部地址的某端口的转换:端口射主要用于让外部主机访问务丁内部网的服务器。9.2.6负载分配(lxad Sharing)负载分配可以君成动态的端口映射,空将一个外地址的某TCP或UDP端口动态泄映射到一纠内部地址的呆--端口。负裁分配主要用十将案项服务(如IITTP)分摊式一组内部服务器上以平衡负载9.3 NAT对协议的文持

9.3.1NAT成完成的对IP、[CMP、TCP、LDP报文的修改为提供不同也址域间透明路出的功能,NAT应对通过的数据包进行适当的修改。下表死列出了对NAT修改IP、ICMP、TCP、LDP包的要求。Stutic NAT

:正间

ICMP应答可送、请求送

ICMP 日懿请求、J答

地址抒码谛求应将

ICMP 的不、源抑制

超时、参数问

KMP垂定店

TCP报文

UDP 报文

注:M一必须终致可选够改

9.3.1.1 正报文

Dynanie NAT

禁止修设

Dvamic

NAT+NAPI

P报文在经过NAT时可能需要修改的域台括:源地川、日的地址、IP校验和。9.3.1.2TCMP 报文

Porting

Miupping

Sharing

ICMP惜说消息剂举过NAT时可能需要修改的域包指:IP报头(包括源地让、目的地址、TP校验和)、ICMP校验和、ICMP裁花的源IP报文(包括源地址、日的地址、IP较验利、ICMI询问标识符/U源端、月的端口,ICMP/TCP/UDP校验和):ICMP流间消息在经过NAT时可能需要修改的域包括:IP报头(包括源地证、目的地址、IP校验和),ICMP询问标识符,ICMP校验和9.3.1.3 TCP 报文

TCP报文在经过NAT寸可能需要修改的域包括:IP报义(创括源地址、目的地址、IP校验和)、源端L、6的端口、TCP校验利:

9.3.1.4 UDP 双文

CDP报义在经过NAT时可能游要修收的域包括:IP报头(包括源地址、月的地、IP校验和)、源端口、H的端口、UDP校验和:9.3.1.5NAT与应用网义《ApplicationLevelGateway)蒸些应用在TCP或UDP的载荷中创合了源主机或H的士机的地址、端口信总,或足在会话中义动态生成了其它的会话,对这紫应用NT可能需要有相应的应旧网关的帮助才能支持。防火墙产品选8

TIKAONTKAca

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。