(2022年)河北省邯郸市计算机测试卷含答案

(2022年)河北省邯郸市【统招专升本】计算机测试卷(含答案)学校:班级:姓名:考号:

一、单选题(10题).在计算机系统中,操作系统的主要功能是()A.把源程序转换为目标程序B.管理系统中的所有软件和硬件资源C.进行数据处理和分析D.能够编写程序.下列IP地址中属于B类地址的是().在Excel2010的活动单元格中,要将数字作为文字来输入,最简便的方法是先键入一个西文符号()后,再键入数字A.#BJC.D..下列关于计算机病毒的叙述,正确的是()A.可以通过电子邮件传播B.只破坏系统软件C.无法通过光盘传播D.不能自我复制.病毒入侵计算机后,会通过自身复制的方式感染正常文件并快速扩散这一特征称为病毒的()A.传染性B.破坏性C.潜入性D.隐蔽性.下列不属于以太网的拓扑结构是()A.环型B.星型C总线型D.树型具有依附于其他媒体而寄生的能力,依靠病毒的寄生能力,病毒可以悄悄隐藏起来,然后在用户不察觉的情况下进行传染;4破坏性,占用系统资源、降低系统工作效率、破坏系统的正常运行或摧毁整个系统和数据,造成无可挽回的损失;5可触发性,计算机病毒一般都有一个或者几个触发条件,一旦满足触发条件,便能激活病毒的传染机制使之进行传染,或者激活病毒的表现部分或破坏部分6寄生性,每一个计算机病毒都必须有它自己的寄主程序,即它必须寄生在一个合法的程序之中,并以这个合法程序为它的生存环境,当执行这个合法程序时病毒就会起破坏作用.计算机病毒具有如下一些显著特点1隐蔽性,即计算机病毒一般都是隐藏在合法程序或数据中,当用户启动程序运行时,病毒程序便伺机窃取系统控制权,从而得以抢先运行,而用户还不易察觉;2传染性,即病毒程序一旦侵入计算机系统就会通过自我复制迅速传播;3潜伏性,即计算机病毒具有依附于其他媒体而寄生的能力,依靠病毒的寄生能力,病毒可以悄悄隐藏起来,然后在用户不察觉的情况下进行传染;4破坏性,即占用系统资源、降低系统工作效率、破坏系统的正常运行或摧毁整个系统和数据,造成无可挽回的损失;5可触发性即计算机病毒一般都有一个或者几个触发条件,一旦满足触发条件,便能激活病毒的传染机制使之进行传染,或者激活病毒的表现部分或破坏部分.CPU的主要性能指标有1主频;即CPU内核工作的时钟频率单位是Hz2字长和位数;在其他指标相同时,字长越大计算机的处理数据的速度就越快3核心数量;多核心即在单一芯片上集成多个功能相同的处理器核心,采用多核心技术可以实现并行运算,从而提高运算速度4高速缓冲存储器容量;高速缓冲存储器Cache是位于CPU与内存之间的高速存储器,能减少CPU从内存读取指令或数据的等待时间大容量的Cache可以大幅度提升CPU内部读取数据的命中率,从而提高系统性能.1=AVERAGEC2:F2;2=COUNTIFC2:C775;3=SUMIFD2:D780E2:E

7.DD当工作表中的数据发生变化时,图表中对应项的数据也自动变化但是删除图表中的数据系列,并不会对工作表中的数据造成影响

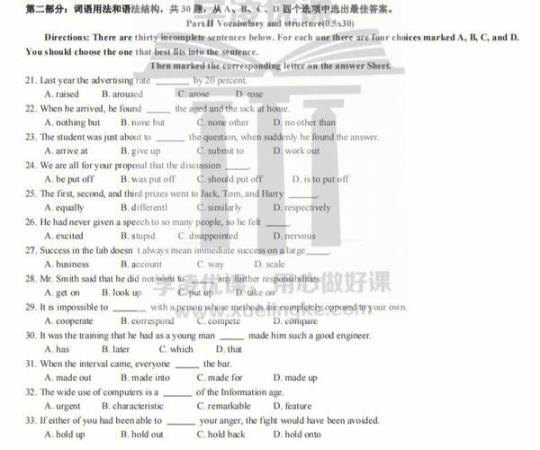

35.B.在Word中,以下说法正确的是A.可将文本转化为表格,但表格不能转化成文本.可将表格转化为文本,但文本不能转化成表格C.文本和表格不能互相转化D.文本和表格可以互相转化.二进制数10110110和11011100进行逻辑与运算,运算结果再与二进制数01010011进行逻辑或运算,最终结果的十六进制形式为A.10B.52C.D7D.FF.在TCP/IP参考模型中,负责传输过程中流量控制、差错处理等工作的是哪一层0A.网络接口层B.网际层C.传输层D.应用层.在Windows7中,各个输入法之间切换,应按键A.Shift+空格B.CW+空格C.CW+ShiftD.Alt+回车

二、多选题10题.在Winows98资源管理器中,创建一个文件夹的方法有A.打开B.在文件菜单中选新建C.移动D.在目的地右击后,从快捷菜单中选新建.网页制作中,一般使用布局A.框架网页B.表单C.表格D.列表.Windows7中,在给文件和文件夹命名时,下列正确的是A.abc@2B.abc*2C.abc

[2]D.abc

2.网络的拓扑结构分为A.星型B.环型C.树型D.总线型.以下属于计算机数据存储单位的是A.字节B.字长C.GBD.MB.为了加快页面下载速度,网页中一般使用格式的图片文件A.BMPB.JPGC.GIFD.PSD.Excel对图表A.可以改变其位置B.可以调整其大小C.不可以改变其类型D.可打印但必须和相关工作表一起打印.资源共享是计算机网络的主要功能,计算机资源包括A.硬件B.地理资源C.软件D.数据资源.在PowerPoint2010中可以使用来为自己绘制的图形添加链接A.幻灯片切换B.动作设置C.动画D.超链接.外存与内存相比其主要特点是A.能存储大量信息B.能长期保存信息C.存取速度快D.断电后丢失信息

三、简答题(10题).操作系统有哪些主要特性?.什么是总线?总线可以分为哪几类?.什么是源程序?什么是目标程序?.什么是多媒体信息的数字化?声音的数字化需要经过那几个步骤.简述如何将一个文件夹中部分不连续的文件移至另一位置26冽举四种算法的表示方法.文件按文件数据的形式进行分类,可以分为哪几类?.创建空白演示文稿有哪几种方法?.简述TCP/IP参考模型和OSI参考模型的分层对应关系.简述计算机病毒的特点

四、综合题3题.简述计算机病毒的特点.CPU包括哪些性能指标

33.以下为Excel的一部分写出计算王孙同学平均成绩的公式;2写出计算英语成绩高于75分的同学个数的公式;3写出计算数学成绩高于80分的同学语文成绩之和的公式

五、单选题0题

34.在Excel2010中,关于图表,下列叙述不正确的是A.修改工作表数据后,相关图表会自动同步更新B.可以改变图表中数据系列产生的方向C.删除工作表中的某一数据,相关图表数据点也被删除D.删除图表中的数据系列,工作表中的相关数据也被删除

六、单选题0题

35.在Windows中,要删除一个应用程序,正确的操作应该是A.打开资源管理器窗口,使用鼠标拖动操作B.打开控制面板窗口,双击添加/删除程序图标C.打开DOS窗口,使用Del命令D.打开开始菜单,选中运行项,在弹出的运行对话框中使用Del命令参考答案

1.BB本题考查操作系统的功能操作系统的功能是通过CPU管理、存储管理、设备管理和文件管理,对各种资源进行合理的分配改善资源的共享和利用程度,最大限度地提高计算机系统的处理能力

2.BB类地址第一个字节十进制数的范围为128~

1913.BB要将数字作为文字来输入,应在第一个数字前加上‘

4.AA计算机病毒是编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码计算机病毒可以通过网络传播,比如电子邮件;也可以通过移动存储设备来传播,比如软盘、U盘、光盘等计算机病毒会占用系统内存和CPU干扰计算机系统正常工作,严重时会破坏系统配置,导致系统崩溃,甚至可能会破坏计算机硬件.A.D.D.C9CTCP/IP参考模型中,传输层负责传输过程中流量控制、差错处理等工作

10.C在Window7中,各个输入法之间的切换,应按Ctrl+Shift键要在中英文输入法之间切换,应按Ctrl+空格键

11.BD

12.AC.ACAC文件或文件名可以由英文字母、数字、下划线、空格和汉字等组成,但不允许使用八*|等符号.ABCD计算机网络的拓扑结构有5种基本类型总线型、星型、环型、树型和网状型.ACD现代计算机中存储数据是以字节作为处理单位的,由于字节的单位太小,在实际使用中常用KB、MB、GB和TB来作为数据的存储单位字长是CPU在处理数据时一次处理的二进制位数,不属于计算机数据存储单位,故选ACD.BCBCBMP格式未经过压缩,一般图像文件会比较大;PSD格式是Photoshop软件的专用格式,能保存图像数据的每一个小细节,可以存储成RGB或CMYK色彩模式,也能自定义颜色数目进行存储它可以保存图像中各图层中的效果和相互关系,各层之间相互独立,以便于对单独的层进行修改和制作各种特效其唯一的缺点是存储的图像的文件特别大.AB.ACD

19.BDBD插入选项卡的超链接和动作命令都可以为幻灯片中的对象添加链接.AB内存又称为内存储器,通常也泛称为主存储器内存的特点是容量小,速度极快,临时存放数据外存是指除计算机内存及CPU缓存以外的储存器外存的特点是容量很大,速度较慢,可永久保存信息.操作系统具有四个主要特性,分别是

(1)并发性;并发性是指多个程序同时在系统中运行

(2)共享性;共享性是指计算机系统中的资源能被并发执行的程序共同使用

(3)虚拟性;虚拟性是指操作系统通过某种技术将一个实际存在的实体变成多个逻辑上的对应体,并发的多个程序访问这些逻辑对应体,提高了实体的利用率

(4)异步性;异步性也称为不确定性,是指在多个程序并发运行环境中,每个程序何时开始执行、何时暂停、推进速度和完成时间都是不确定的.总线是指计算机各部件之间传送信息的公共通道,由传输信息的物理介质(导线)、管理信息传输的总线控制器(硬件)和传输协议(软件)等构成按传输信息的不同可以分为3类,分别是数据总线、地址总线和控制总线.源程序是用高级程序语言编写的程序,它不能直接被计算机理解并执行,必须经过翻译后才能执行,目标程序是源代码程序经编译后的程序是二进制代码的程序.将声音、图形、图像、视频等多媒体信息转化成二进制代码存储的过程称为多媒体信息的数字化声音的数字化要经过采样、量化、编码三个步骤.进入目标位置,再选择菜单中的编辑/粘贴即可(1分).常见的算法表示方法有迭代法、穷举搜索法、递归法、贪婪法、回溯法、分治法等.按文件数据的形式分类可以分为

(1)源文件源代码和数据构成的文件

(2)目标文件源代码经过编译程序编译后的二进制目标代码文件

(3)可执行文件链接程序将目标代码链接后生成的可以执行的文件.

(1)启动PowerPoint2010程序,系统会自动创建一个名为演示文稿1的空白演示文稿

(2)在PowerPoint2010中按下Ctrl+N组合键,或者单击快速访问工具栏上的新建按钮

(3)在PowerPoint2010中选择文件一新建命令,在可用的模板和主题中选择空白演示文稿,然后单击创建按钮

29.OSI参考模型分为七层,分别是物理层、数据链路层、网络层、传输层、会话层、表示层和应用层;TCP/IP参考模型分为四层,分别是网络接口层、网络(际)层、传输层和应用层其中OSI参考模型中的物理层和数据链路层对应TCP/IP参考模型的网络接口层,OSI参考模型中的网络层对应TCP/IP参考模型的网络(际)层,OSI参考模型中的传输层对应TCP/IP参考模型的传输层,OSI参考模型中的会话层、表示层和应用层对应TCP/IP参考模型的应用层

30.计算机病毒的特点有

(1)隐蔽性,计算机病毒一般都是隐藏在合法程序或数据中,当用户启动程序时,病毒程序便伺机窃取系统控制权从而得以抢先运行,而用户还不易察觉;

(2)传染性,病毒程序一旦侵入计算机系统,就会通过自我复制迅速传播;

(3)潜伏性,计算机病毒A1B1C1D■FG1H1学号姓名英语数学1语文a吾言?总分平均分214001王孙

1758486.88314002张立?

8088.517482414003杨华65799290514004李小龙I81697286614005陈寒

7794.8992?714006黄浩然|67807574。

* 声明:资源收集自网络或用户分享,版权归原作者所有。

-

(2022年)广东省清远市电工等级低压电工作业应急管理厅测试卷含答案

文档下载 10-09 -

(2023年)湖北省宜昌市-成考专升本大学语文测试卷含答案

文档下载 10-08 -

(2022年)安徽省安庆市中级会计职称经济法测试卷含答案

文档下载 10-08 -

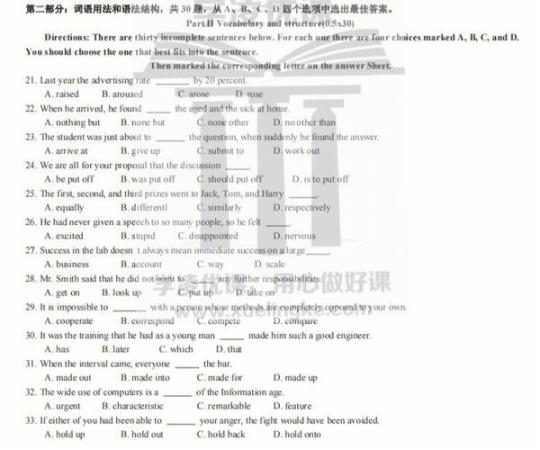

(2022年)江苏省宿迁市-统招专升本英语测试卷含答案

文档下载 10-08 -

(2023年)安徽省六安市电工等级低压电工作业应急管理厅测试卷含答案

文档下载 10-07 -

(2022年)广东省肇庆市电工等级低压电工作业应急管理厅测试卷含答案

文档下载 10-07 -

(2023年)江西省上饶市会计从业资格财经法规测试卷含答案

文档下载 10-07 -

(2022年)安徽省亳州市-统招专升本英语测试卷含答案

文档下载 10-07 -

2020年安全工程师考试《安全生产法及相关法律知识》能力测试试卷A卷-附解析

文档下载 09-28 -

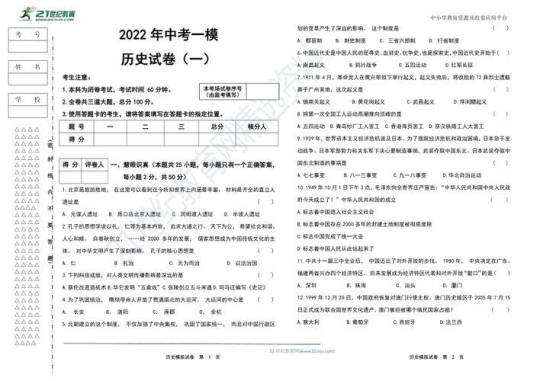

2021年湖北省鄂州市中考语文试卷真题部编人教版九年级总复习

文档下载 09-28 -

2020年中学教师资格考试《综合素质》过关练习试卷D卷-附答案

文档下载 09-26 -

2020年安全工程师考试《安全生产法及相关法律知识》题库综合试卷B卷-附解析

文档下载 09-26