GY/T 255-2012

基本信息

标准号: GY/T 255-2012

中文名称:可下载条件接收系统技术规范

标准类别:广播电影电视行业标准(GY)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:1058587

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GY/T 255-2012.Technical specification of downloadable conditional access system.

GY/T 255规定了可下载条件接收系统的总体要求、安全机制、系统架构和功能、终端系统、终端安全芯片等内容。

GY/T 255适用于具有双向交互能力的广播电视网的可下载条件接收系统。

2规范性引用文件

下列文件对于本标准的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本标准。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本标准。

GY/Z 175-2001

数字电视广播电视条件接收系统规范

无线局域网产品使用的SMS4密码算法国家密码管理局, 2006年1月.

SM2椭圆曲线公钥密码算法

国家密码管理局,2010年12月

SM3密码杂凑算法国家密码管理局, 2010年12月

RFC 3447公钥密码标准#1: RSA密码规范2.1版(Public-Key Cryptography Standards (PKCS)

#1: RSA Cryptography Specifications Version 2. 1)

FIPS PUB 180-4安全散列标准 (Secure Hash Standard (SHS) )

FIPS PUB 197高级 加密标准(Advanced Encrypt ion Standard (AES) )

NIST SP 800-67 Revision 1三重数据 加密算法分组加密建议(Recommendation for the Triple

Data Encryption Algorithm (TDEA) Block Cipher)

3术语、定义、缩略语和约定.

3.1 术语和定义

下列术语和定义适用于本标准。

3.1.1安全芯片密钥还原函数secure chipset key de -obfuscation用于将加密的安全芯片密钥还原成安全芯片密钥的算法。

3.1.2层级密钥key ladder-种保证控制字安全传送的结构化多级密钥机制。

GY/T 255规定了可下载条件接收系统的总体要求、安全机制、系统架构和功能、终端系统、终端安全芯片等内容。

GY/T 255适用于具有双向交互能力的广播电视网的可下载条件接收系统。

2规范性引用文件

下列文件对于本标准的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本标准。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本标准。

GY/Z 175-2001

数字电视广播电视条件接收系统规范

无线局域网产品使用的SMS4密码算法国家密码管理局, 2006年1月.

SM2椭圆曲线公钥密码算法

国家密码管理局,2010年12月

SM3密码杂凑算法国家密码管理局, 2010年12月

RFC 3447公钥密码标准#1: RSA密码规范2.1版(Public-Key Cryptography Standards (PKCS)

#1: RSA Cryptography Specifications Version 2. 1)

FIPS PUB 180-4安全散列标准 (Secure Hash Standard (SHS) )

FIPS PUB 197高级 加密标准(Advanced Encrypt ion Standard (AES) )

NIST SP 800-67 Revision 1三重数据 加密算法分组加密建议(Recommendation for the Triple

Data Encryption Algorithm (TDEA) Block Cipher)

3术语、定义、缩略语和约定.

3.1 术语和定义

下列术语和定义适用于本标准。

3.1.1安全芯片密钥还原函数secure chipset key de -obfuscation用于将加密的安全芯片密钥还原成安全芯片密钥的算法。

3.1.2层级密钥key ladder-种保证控制字安全传送的结构化多级密钥机制。

标准图片预览

标准内容

中华人民共和国广播电影电视行业标准GY/T255——2012

可下载条件接收系统技术规范

Technical specification of downloadable conditional access system2012-03-16发布

国家广播电影电视总局

2012-03-16实施

规范性引用文件

3术语、定义、缩略语和约定

3.1术语和定义

3.2缩略语

4概述

5安全机制.

密钥机制,

5.2DCAS终端软件安全机制

DCAS终端硬件安全机制,

6总体要求

DCAS前端系统要求,

安全芯片密钥植入模块要求

DCAS用户端软件要求

终端安全芯片要求

终端软件平台要求,

终端安全和鲁棒性要求

7系统功能概述

DCAS系统结构

DCAS前端模块功能概述,

终端模块功能概述

DCAS安全数据管理平台功能概述8终端系统

终端系统架构

DCAS应用程序接口

DCAS用户端软件下载及启动

典型的终端发放流程

9终端安全芯片

安全芯片工作流程

根密钥派生模块

层级密钥

OTP区域.

附录A(规范性附录)终端启动加载软件启动机制.次

附录B(资料性附录)DCAS用户端软件签名、验签过程附录C(规范性附录)DCAS应用程序接口GY/T255—2012

GY/T255—2012

附录D(资料性附录)DCAS用户端软件下载和启动的机制附录E(资料性附录)DCAS终端生产发放使用和软件签名认证流程附录F(规范性附录)终端安全芯片功能扩展,*附录G(资料性附录)根密钥派生模块相关要求,附录H(规范性附录)握手认证流程..··..............

本标准按照GB/T1.1-2009给出的规则起草。本标准由全国广播电影电视标准化技术委员会(SAC/TC239)归口。GY/T255—2012

本标准起草单位:中央电视台、国家广播电影电视总局广播科学研究院、北京永新视博数字电视技术有限公司、北京数码视讯科技股份有限公司、北京安视网信息技术有限公司、东方有线网络有限公司、华数数字电视传媒集团、江苏省广播电视信息网络股份有限公司、国家厂播电视网工程技术研究中心、国家网络新媒体工程技术研究中心、北京数字太和科技有限责任公司、天栢宽带网络科技(上海)有限公司、武汉天喻信息产业股份有限公司、美博通通信技术(上海)有限公司、耐格如信(上海)软件技术服务有限公司、爱迪德技术(北京)有限公司、深圳市同洲电子股份有限公司、山东泰信电子有限公司、意法半导体研发(上海)有限公司、湖南神峰电子科技有限公司、泰鼎多媒体技术(上海)有限公司。本标准主要起草人:丁文华、盛志凡、吴敏、李伟东、宿玉文、李望舒、万乾荣、邹峰、杨、解伟、王明敏、张卫、孙庭、张晶、熊彬、田雪冰、王强、储原林、孟祥昆、饶丰、郑力铮、尹又兴、王茵、梁建、王劲林、王兴军、梅红兵、彭冲、余斌、毛展来、殷毅波、李晖、张选东、常毅、宋文强、刘正华、程国海、周俊仁、谢兆安、于立峰。III

GY/T255—2012

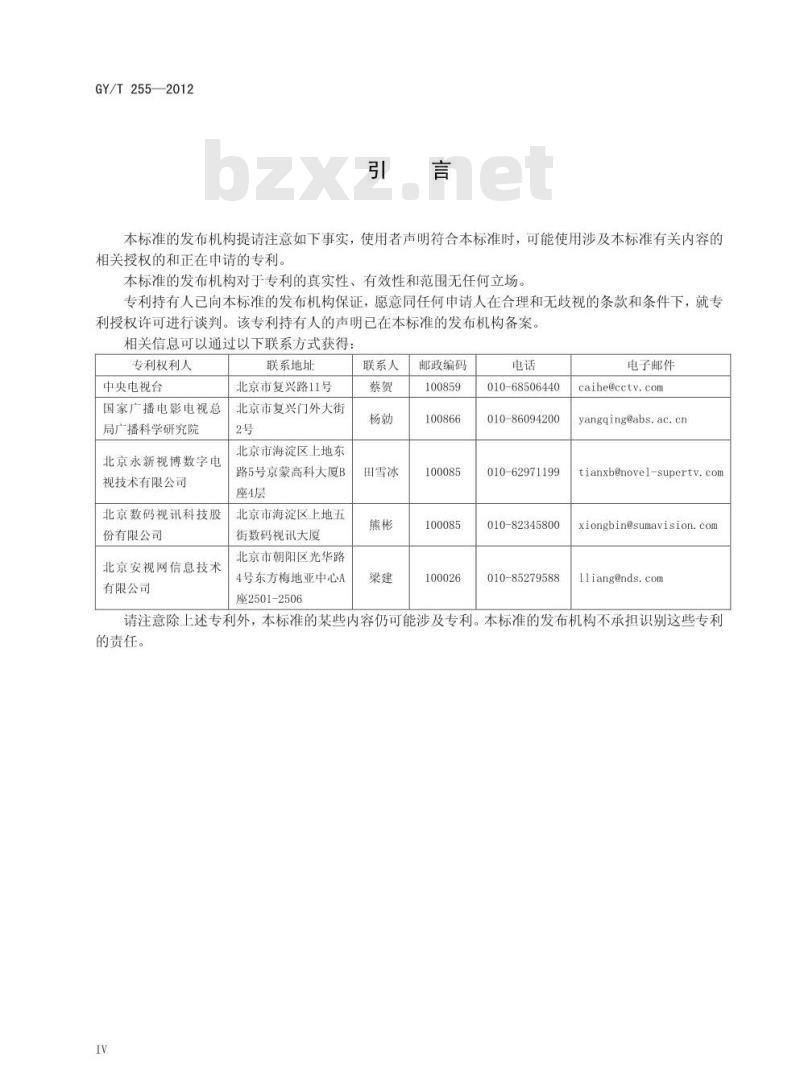

本标准的发布机构提请注意如下事实,使用者声明符合本标准时,可能使用涉及本标准有关内容的相关授权的和正在申请的专利。本标准的发布机构对于专利的真实性、有效性和范围无任何立场。专利持有人已向本标准的发布机构保证,愿意同任何申请人在合理和无歧视的条款和条件下,就专利授权许可进行谈判。该专利持有人的声明已在本标准的发布机构备案。相关信息可以通过以下联系方式获得:专利权利人

中央电视台

国家广播电影电视总

局广播科学研究院

北京永新视博数字电

视技术有限公司

北京数码视讯科技股

份有限公司

北京安视网信息技术

有限公司

联系地址

北京市复兴路11号

北京市复兴门外大街

北京市海淀区上地东

路5号京蒙高科大厦B

座4层

北京市海淀区上地五

街数码视讯大厦

北京市朝阳区光华路

4号东方梅地亚中心A

座2501-2506

联系人

田雪冰

邮政编码

100859

100866

100085

100085

100026

010-68506440

010-86094200

010-62971199

010-82345800

010-85279588

电子邮件

caihe@cctv.com

yangqing@abs.ac.cn

tianxb@novel-supertv.com

xiongbin@sumavision.com

1liang@nds.com

请注意除上述专利外,本标准的某些内容仍可能涉及专利。本标准的发布机构不承担识别这些专利的责任。

1范围

可下载条件接收系统技术规范

GY/T255—2012

本标准规定了可下载条件接收系统的总体要求、安全机制、系统架构和功能、终端系统、终端安全芯片等内容。

本标准适用于具有双向交互能力的广播电视网的可下载条件接收系统规范性引用文件

下列文件对于本标准的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本标准。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本标准。数字电视广播电视条件接收系统规范GY/Z175-2001

无线局域网产品使用的SMS4密码算法国家密码管理局,2006年1月SM2椭圆曲线公钥密码算法国家密码管理局,2010年12月SM3密码杂凑算法国家密码管理局,2010年12月RFC3447公钥密码标准#1:RSA密码规范2.1版(Public-KeyCryptographyStandards(PKCS)#l:RsACryptographySpecificationsVersion2.1)FIPSPUB180-4安全散列标准(SecureHashStandard(SHS))FIPSPUB197高级加密标准(AdvancedEncryptionStandard(AES))NISTSP800-67Revision1三重数据加密算法分组加密建议(RecommendationfortheTripleData Encryption Algorithm (TDEA)BlockCipher)3术语、定义、缩略语和约定

3.1术语和定义

下列术语和定义适用于本标准。3.1.1

安全芯片密钥还原函数

securechipsetkeyde-obfuscation用于将加密的安全芯片密钥还原成安全芯片密钥的算法3.1.2

层级密钥

keyladder

种保证控制字安全传送的结构化多级密钥机制。3.1.3

transport stream filtering

传输流过滤

通过一定的过滤机制,从传输流中提取符合过滤条件的数据3.1.4

GY/T255—2012

multiplex

在一个物理频道中承载一个或多个业务或事件的所有数据流。3.1.5

控制字control word

用于加解扰的控制信息。

scramble

加扰是为了保证传输安全而对业务码流进行特殊处理。通常在广播前端的条件接收系统控制下改变或控制被传送业务码流的某些特性,使得未经授权的接收者不能得到正确的业务码流。3.1.7

descramble

解扰是加扰的逆过程。

rootkey

根密钥

用于层级密钥首层的密钥

规避手段

circumventionmethod

用于规避本标准所要求的安全机制中任一功能的方法,包括但不限于硬件、软件或软硬件组合。3.1.10

哈希值hashvalue

使用Hash算法对任一数值进行计算后得到的值为哈希值3.1.11

derivation

使用相同输入数据应用不同参数,生成不同输出数据的单向演化过程。3.1.12

启动加载软件

bootloader

用于接收终端启动后初始化硬件和加载主软件的程序3.1.13

随机数

由DCAS前端发出的用于握手认证的随机或非重复值。3.1.14

握手认证

challengeresponse

DCAS前端验证终端安全芯片合法性的一种流程。2

终端安全芯片

terminal secure chipset

集成在接收终端中,主要实现密钥派生和层级密钥的码流处理芯片。3.1.16

终端安全功能模块

terminal secure module

GY/T255—2012

集成在接收终端中,通过终端安全芯片和可选的智能卡等可分离安全设备配合终端软件完成层级密钥处理、解密、解扰等条件接收功能的安全硬件模块。3.1.17

终端软件平台

terminalsoftwareplatform

运行于接收终端上,底层集成了各项硬件访问和驱动,向上层包括CA应用在内的各项终端应用提供API,并对上层应用提供按一定安全要求进行应用下载、启动和运行环境的软件平台。3.1.18

最终根密钥派生函数final rootkeyderivationfunction用于生成根密钥的一种派生算法。3.2缩略语

ChipID

VendorSysID

4概述

条件接收(ConditionalAccess)条件接收表(ConditionalAccessTable)条件接收系统(ConditionalAccessSystem)芯片标识(ChipsetIdentification)中央处理器(CentralProcessUnit)控制字(ControlWord)

可下载条件接收系统(DownloadableConditionalAccessSystem)授权控制信息(EntitlementControlMessage)加密的控制字(EncryptedControlWord)授权管理信息(EntitlementManagementMessage)电子节目指南(ElectronicProgramGuide)加密的安全芯片密钥(EncryptedSecureChipsetKey)一次性可编程(OneTimeProgrammable)包标识(PacketIdentification)安全芯片密钥(SecureChipsetKey)安全芯片密钥厂商派生密钥(SecureChipsetKeyVendor)掩码密钥厂商派生密钥(SeedVendor)业务信息(ServiceInformation)掩码密钥(SecretMaskKey)

条件接收供应商系统标识(VendorSystemIdentification)本标准规范了DCAS系统架构、功能模块和接口等技术要求,定义了DCAS的密钥和安全机制,明确3

GY/T255—2012

了DCAS用户端软件下载的安全信任链机制和安全下载流程,描述了DCAS终端生产发放使用和软件签名认证流程等。

DCAS由前端、终端和安全数据管理平台组成,包括7个功能模块:1)DCAS前端:2)DCAS用户端软件:3)终端安全芯片:4)终端软件平台的DCAS应用程序接口:5)安全数据管理平台:6)安全芯片密钥植入模块;7)可分离安全设备(本标准中暂不做定义)。DCAS架构图见图1。视频、音频、数据

驱动及免费标准bzxz.net

发生器

广播网率

视产频内容皮

其他信息

双向信道

爆下认证

个数据管理平谷

图1DCAS架构图

硬件平台

终端安

金芯片

操作系

加载器

安企芯片

密钒销入模快

河分离

DCAS是一套完整的端到端业务保护系统,具有传统条件接收系统所有的授权控制和管理功能,能够同时支持DCAS终端和传统条件接收终端,并可以通过双向信道和广播信道对终端进行授权,授权效率高、系统安全性好。接收终端可以通过DCAS用户端软件下载,实现在不同DCAS系统终端间的灵活切换,从而实现终端业务保护水平化。DCAS密钥机制由根密钥派生、层级密钥、安全数据管理等机制构成。DCAS根密钥派生机制使不同DCAS系统能够基于同一终端安全芯片派生出个性化根密钥,从而使DCAS终端能够根据所下载的DCAS用户端软件实现对相应DCAS前端加密内容的解密:DCAS层级密钥机制通过握手认证功能实现DCAS终端安全芯片、DCAS用户端软件和DCAS前端的相互鉴真和互信,保障了DCAS层级密钥的密钥安全传输和处理;DCAS安全数据管理机制运用数据分散安全管理的方法,保障了DCAS系统的安全性和中立性。DCAS安全机制综合运用DCAS密钥机制、软硬件安全处理技术和安全管理手段,对DCAS前端、终端安全芯片和用户端软件以及安全芯片密钥植入模块进行安全保护,保证端到端系统安全。5安全机制

5.1密钥机制

5.1.1密钥模型

GY/T255—2012

DCAS系统的密钥机制包括根密钥派生机制、层级密钥机制、安全数据管理机制和业务加解扰机制DCAS系统的密钥模型见图2。

根密钥派生机制使安全芯片能实时运用其内置的根密钥派生模块派生出个性化根密钥:安全数据管理机制通过数据分散安全管理保障了根密钥生成管理的安全性;根密钥派生机制和安全数据管理机制密切协同,使不同DCAS系统可安全地基于同一安全芯片的根密钥派生模块派生出各自个性化的根密钥。层级密钥机制实现控制字在传输过程中的保护,是以根密钥派生机制派生获得的根密钥为第一级密钥,对控制字进行逐层加解密保护,同时层级密钥中还包含握手认证功能以实现对终端安全芯片合法性的认证。对内容的保护是通过采用层级密钥机制输出控制字实现的业务加解扰机制。安全志海,商生海处

心片ID

(安个数据管理平台)

掩码离识,谷派牛密铝

最路根南钊派生雨数

(安全芯牛)商)

报密钊生成

报密护

业务数据

独手认证

层级密钥机制

业务加

前系统

5.1.2根密钥派生机制

Vendor_SysII

认训数语

加扰的业务数

图2密钥模型

安个芯片密钳

(安令教活管半台)

根率派牛机制

找手认让

多级密创

层级密创制

业务华心

终献泵流

根密钥派生机制包括前端根密钥派生和终端根密钥派生,根密钥派生的流程见9.2。a)前端根密钥派生

务凝调

DCAS前端系统采用终端安全芯片生产厂商和安全数据管理平台提供的必要数据和相关算法,在终端使用前为每个终端派生出对应安全芯片的根密钥。b)终端根密钥派生

DCAS终端利用DCAS用户端软件,为安全芯片提供相关必要信息,并通过安全芯片内预置的根密钥派生模块派生出根密钥。

5.1.3层级密钥机制

层级密钥机制包含多层密钥功能和握手认证功能。多层密钥功能是指按照层级方式对控制字进行逐层加密,保证控制字在使用和传输过程的安全。5

GY/T255—-2012

DCAS前端系统生成密钥对控制字逐层加密,终端安全芯片接收密钥逐层解密还原控制字,终端安全芯片的多层密钥具体技术要求见9.3.1。握手认证功能即是在双向系统中对终端安全芯片进行的合法性验证。终端安全芯片对接收到的认证数据采用层级密钥中的密钥进行处理并返回结果,DCAS前端对终端安全芯片返回的结果进行认证。具体技术要求见9.3.2。

5.1.4安全数据管理机制

安全数据管理机制是DCAS密钥机制的核心组成部分。它运用安全信息分散管理的方法,将前端和终端根密钥派生中所需的信息交由安全数据管理平台、条件接收厂商和芯片厂商分别管理,保证了DCAS系统的安全性及中立性。

5.1.5业务加解扰机制

业务加解扰机制实现业务数据从前端到终端的安全传递。广播节目加解扰机制具体技术要求见GY/Z175-2001。

5.2DCAS终端软件安全机制

5.2.1信任链

DCAS用户端软件安全机制基于一种自底向上的信任链,从终端安全芯片至启动加载软件、终端软件平台和DCAS用户端软件,采用数学签名技术建立信任链,只有在在信任链中的每个环节都通过签名校验后,信任链的后一环节方可启动。DCAS用户端软件除应通过签名安全验证外,在运行时还应有数据安全保证机制。

5.2.2启动加载软件验证

启动加载软件在运行之前由安全芯片对其进行数据来源可靠性验证和数据完整性验证。安全数据管理平台负责管理启动加载软件的签名。具体技术实现见附录A。5.2.3终端软件平台验证

终端软件平台下载和运行之前由启动加载软件在本地对其进行数据来源可靠性验证和数据完整性验证。

5.2.4DCAS用户端软件验证

DCAS用户端软件在下载和运行之前需要由终端软件平台对其进行数据来源可靠性验证和数据完整性验证。具体技术实现参见附录B。下载的DCAS用户端软件需按照运营商下发的应用访问权限文件访问终端资源。具体技术要求见8.3。

5.2.5DCAS用户端软件数据安全

DCAS用户端软件在终端存储数据时,终端要保证数据存储的安全,避免因为异常断电等因素引起数据丢失。

重要数据加密存储时,可以使用握手认证机制的加密部分对数据进行加密。5.3DCAS终端硬件安全机制

DCAS终端硬件安全机制通过终端安全芯片保证。具体技术要求见第9章。6

6总体要求

6.1DCAS前端系统要求

GY/T255—2012

DCAS前端应符合GY/Z175-2001中第6章的要求,同时应支持回传数据的接收和处理,其要求为:a)

应支持通过双向信道实现对终端的合法性检查:b)

应支持通过双向和单向信道实现EMM传输等功能;应能生成终端根密钥;

d)DCAS前端生成的EMM和ECM应符合6.2。6.2安全芯片密钥植入模块要求

安全芯片密钥植入模块负责将派生根密钥所需的ChipID、ESCK、BLKEYO等必要信息植入终端安全芯片中,在安全芯片生产线上使用,其要求为:a)应具有足够的安全性和防攻击能力;b)

应支持安全存储敏感数据;

应支持ChipID、ESCK、BL_KEYO等必要信息的导入和导出。6.3DCAS用户端软件要求

DCAS用户端软件是DCAS中可下载、可替换的终端软件模块,其要求为:应具有足够的安全性和防攻击能力:a

b)应实现和终端软件平台之间的标准应用程序接口;DCAS用户端软件通过和终端软件平台交互实现条件接收功能。c)

DCAS用户端软件应符合GY/Z175-2001中7.2.1的要求,同时应支持以下功能:a)DCAS用户端软件下载

终端启动运行后,如果没有在本机的Flash内发现已有的DCAS用户端软件,终端应通过特定的指令或图形界面下载DCAS用户端软件。下载的形式应包含以下两种:用户自愿下载、运营商强制下载,b)DCAS用户端软件注册

DCAS用户端软件应具有向DCAS前端系统注册的能力,报告DCAS用户端软件的运行状态并获取最新的相关信息。

c)DCAS握手认证

DCAS用户端软件应支持终端第一次安装和更换DCAS用户端软件时必须使用握手认证。6.4终端安全芯片要求

终端安全芯片是集成在接收终端中,实现层级密钥的码流处理芯片,其要求为a)应支持通过派生方式生成根密钥。应支持层级密钥方式,保证控制字在芯片内的安全传输b)

应包括符合MPEG-2、MPEG-4、H.264等标准的码流处理模块。c)

应包括符合DVB标准的解扰模块。e)

不论终端安全芯片是否包含主CPU,主CPU都不得读写存储相关安全信息及密钥的寄存器。f)

应包含OTP区域,并提供根密钥生成及安全数据管理平台根证书的存储功能。应支持代码签名验证功能。

应支持以下几种标准的加密算法1)AES算法,遵循FIPSPUB197:

2)Triple-DES(TDES)算法,遵循NISTSP800-67Revisionl;7

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

可下载条件接收系统技术规范

Technical specification of downloadable conditional access system2012-03-16发布

国家广播电影电视总局

2012-03-16实施

规范性引用文件

3术语、定义、缩略语和约定

3.1术语和定义

3.2缩略语

4概述

5安全机制.

密钥机制,

5.2DCAS终端软件安全机制

DCAS终端硬件安全机制,

6总体要求

DCAS前端系统要求,

安全芯片密钥植入模块要求

DCAS用户端软件要求

终端安全芯片要求

终端软件平台要求,

终端安全和鲁棒性要求

7系统功能概述

DCAS系统结构

DCAS前端模块功能概述,

终端模块功能概述

DCAS安全数据管理平台功能概述8终端系统

终端系统架构

DCAS应用程序接口

DCAS用户端软件下载及启动

典型的终端发放流程

9终端安全芯片

安全芯片工作流程

根密钥派生模块

层级密钥

OTP区域.

附录A(规范性附录)终端启动加载软件启动机制.次

附录B(资料性附录)DCAS用户端软件签名、验签过程附录C(规范性附录)DCAS应用程序接口GY/T255—2012

GY/T255—2012

附录D(资料性附录)DCAS用户端软件下载和启动的机制附录E(资料性附录)DCAS终端生产发放使用和软件签名认证流程附录F(规范性附录)终端安全芯片功能扩展,*附录G(资料性附录)根密钥派生模块相关要求,附录H(规范性附录)握手认证流程..··..............

本标准按照GB/T1.1-2009给出的规则起草。本标准由全国广播电影电视标准化技术委员会(SAC/TC239)归口。GY/T255—2012

本标准起草单位:中央电视台、国家广播电影电视总局广播科学研究院、北京永新视博数字电视技术有限公司、北京数码视讯科技股份有限公司、北京安视网信息技术有限公司、东方有线网络有限公司、华数数字电视传媒集团、江苏省广播电视信息网络股份有限公司、国家厂播电视网工程技术研究中心、国家网络新媒体工程技术研究中心、北京数字太和科技有限责任公司、天栢宽带网络科技(上海)有限公司、武汉天喻信息产业股份有限公司、美博通通信技术(上海)有限公司、耐格如信(上海)软件技术服务有限公司、爱迪德技术(北京)有限公司、深圳市同洲电子股份有限公司、山东泰信电子有限公司、意法半导体研发(上海)有限公司、湖南神峰电子科技有限公司、泰鼎多媒体技术(上海)有限公司。本标准主要起草人:丁文华、盛志凡、吴敏、李伟东、宿玉文、李望舒、万乾荣、邹峰、杨、解伟、王明敏、张卫、孙庭、张晶、熊彬、田雪冰、王强、储原林、孟祥昆、饶丰、郑力铮、尹又兴、王茵、梁建、王劲林、王兴军、梅红兵、彭冲、余斌、毛展来、殷毅波、李晖、张选东、常毅、宋文强、刘正华、程国海、周俊仁、谢兆安、于立峰。III

GY/T255—2012

本标准的发布机构提请注意如下事实,使用者声明符合本标准时,可能使用涉及本标准有关内容的相关授权的和正在申请的专利。本标准的发布机构对于专利的真实性、有效性和范围无任何立场。专利持有人已向本标准的发布机构保证,愿意同任何申请人在合理和无歧视的条款和条件下,就专利授权许可进行谈判。该专利持有人的声明已在本标准的发布机构备案。相关信息可以通过以下联系方式获得:专利权利人

中央电视台

国家广播电影电视总

局广播科学研究院

北京永新视博数字电

视技术有限公司

北京数码视讯科技股

份有限公司

北京安视网信息技术

有限公司

联系地址

北京市复兴路11号

北京市复兴门外大街

北京市海淀区上地东

路5号京蒙高科大厦B

座4层

北京市海淀区上地五

街数码视讯大厦

北京市朝阳区光华路

4号东方梅地亚中心A

座2501-2506

联系人

田雪冰

邮政编码

100859

100866

100085

100085

100026

010-68506440

010-86094200

010-62971199

010-82345800

010-85279588

电子邮件

caihe@cctv.com

yangqing@abs.ac.cn

tianxb@novel-supertv.com

xiongbin@sumavision.com

1liang@nds.com

请注意除上述专利外,本标准的某些内容仍可能涉及专利。本标准的发布机构不承担识别这些专利的责任。

1范围

可下载条件接收系统技术规范

GY/T255—2012

本标准规定了可下载条件接收系统的总体要求、安全机制、系统架构和功能、终端系统、终端安全芯片等内容。

本标准适用于具有双向交互能力的广播电视网的可下载条件接收系统规范性引用文件

下列文件对于本标准的应用是必不可少的。凡是注日期的引用文件,仅所注日期的版本适用于本标准。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本标准。数字电视广播电视条件接收系统规范GY/Z175-2001

无线局域网产品使用的SMS4密码算法国家密码管理局,2006年1月SM2椭圆曲线公钥密码算法国家密码管理局,2010年12月SM3密码杂凑算法国家密码管理局,2010年12月RFC3447公钥密码标准#1:RSA密码规范2.1版(Public-KeyCryptographyStandards(PKCS)#l:RsACryptographySpecificationsVersion2.1)FIPSPUB180-4安全散列标准(SecureHashStandard(SHS))FIPSPUB197高级加密标准(AdvancedEncryptionStandard(AES))NISTSP800-67Revision1三重数据加密算法分组加密建议(RecommendationfortheTripleData Encryption Algorithm (TDEA)BlockCipher)3术语、定义、缩略语和约定

3.1术语和定义

下列术语和定义适用于本标准。3.1.1

安全芯片密钥还原函数

securechipsetkeyde-obfuscation用于将加密的安全芯片密钥还原成安全芯片密钥的算法3.1.2

层级密钥

keyladder

种保证控制字安全传送的结构化多级密钥机制。3.1.3

transport stream filtering

传输流过滤

通过一定的过滤机制,从传输流中提取符合过滤条件的数据3.1.4

GY/T255—2012

multiplex

在一个物理频道中承载一个或多个业务或事件的所有数据流。3.1.5

控制字control word

用于加解扰的控制信息。

scramble

加扰是为了保证传输安全而对业务码流进行特殊处理。通常在广播前端的条件接收系统控制下改变或控制被传送业务码流的某些特性,使得未经授权的接收者不能得到正确的业务码流。3.1.7

descramble

解扰是加扰的逆过程。

rootkey

根密钥

用于层级密钥首层的密钥

规避手段

circumventionmethod

用于规避本标准所要求的安全机制中任一功能的方法,包括但不限于硬件、软件或软硬件组合。3.1.10

哈希值hashvalue

使用Hash算法对任一数值进行计算后得到的值为哈希值3.1.11

derivation

使用相同输入数据应用不同参数,生成不同输出数据的单向演化过程。3.1.12

启动加载软件

bootloader

用于接收终端启动后初始化硬件和加载主软件的程序3.1.13

随机数

由DCAS前端发出的用于握手认证的随机或非重复值。3.1.14

握手认证

challengeresponse

DCAS前端验证终端安全芯片合法性的一种流程。2

终端安全芯片

terminal secure chipset

集成在接收终端中,主要实现密钥派生和层级密钥的码流处理芯片。3.1.16

终端安全功能模块

terminal secure module

GY/T255—2012

集成在接收终端中,通过终端安全芯片和可选的智能卡等可分离安全设备配合终端软件完成层级密钥处理、解密、解扰等条件接收功能的安全硬件模块。3.1.17

终端软件平台

terminalsoftwareplatform

运行于接收终端上,底层集成了各项硬件访问和驱动,向上层包括CA应用在内的各项终端应用提供API,并对上层应用提供按一定安全要求进行应用下载、启动和运行环境的软件平台。3.1.18

最终根密钥派生函数final rootkeyderivationfunction用于生成根密钥的一种派生算法。3.2缩略语

ChipID

VendorSysID

4概述

条件接收(ConditionalAccess)条件接收表(ConditionalAccessTable)条件接收系统(ConditionalAccessSystem)芯片标识(ChipsetIdentification)中央处理器(CentralProcessUnit)控制字(ControlWord)

可下载条件接收系统(DownloadableConditionalAccessSystem)授权控制信息(EntitlementControlMessage)加密的控制字(EncryptedControlWord)授权管理信息(EntitlementManagementMessage)电子节目指南(ElectronicProgramGuide)加密的安全芯片密钥(EncryptedSecureChipsetKey)一次性可编程(OneTimeProgrammable)包标识(PacketIdentification)安全芯片密钥(SecureChipsetKey)安全芯片密钥厂商派生密钥(SecureChipsetKeyVendor)掩码密钥厂商派生密钥(SeedVendor)业务信息(ServiceInformation)掩码密钥(SecretMaskKey)

条件接收供应商系统标识(VendorSystemIdentification)本标准规范了DCAS系统架构、功能模块和接口等技术要求,定义了DCAS的密钥和安全机制,明确3

GY/T255—2012

了DCAS用户端软件下载的安全信任链机制和安全下载流程,描述了DCAS终端生产发放使用和软件签名认证流程等。

DCAS由前端、终端和安全数据管理平台组成,包括7个功能模块:1)DCAS前端:2)DCAS用户端软件:3)终端安全芯片:4)终端软件平台的DCAS应用程序接口:5)安全数据管理平台:6)安全芯片密钥植入模块;7)可分离安全设备(本标准中暂不做定义)。DCAS架构图见图1。视频、音频、数据

驱动及免费标准bzxz.net

发生器

广播网率

视产频内容皮

其他信息

双向信道

爆下认证

个数据管理平谷

图1DCAS架构图

硬件平台

终端安

金芯片

操作系

加载器

安企芯片

密钒销入模快

河分离

DCAS是一套完整的端到端业务保护系统,具有传统条件接收系统所有的授权控制和管理功能,能够同时支持DCAS终端和传统条件接收终端,并可以通过双向信道和广播信道对终端进行授权,授权效率高、系统安全性好。接收终端可以通过DCAS用户端软件下载,实现在不同DCAS系统终端间的灵活切换,从而实现终端业务保护水平化。DCAS密钥机制由根密钥派生、层级密钥、安全数据管理等机制构成。DCAS根密钥派生机制使不同DCAS系统能够基于同一终端安全芯片派生出个性化根密钥,从而使DCAS终端能够根据所下载的DCAS用户端软件实现对相应DCAS前端加密内容的解密:DCAS层级密钥机制通过握手认证功能实现DCAS终端安全芯片、DCAS用户端软件和DCAS前端的相互鉴真和互信,保障了DCAS层级密钥的密钥安全传输和处理;DCAS安全数据管理机制运用数据分散安全管理的方法,保障了DCAS系统的安全性和中立性。DCAS安全机制综合运用DCAS密钥机制、软硬件安全处理技术和安全管理手段,对DCAS前端、终端安全芯片和用户端软件以及安全芯片密钥植入模块进行安全保护,保证端到端系统安全。5安全机制

5.1密钥机制

5.1.1密钥模型

GY/T255—2012

DCAS系统的密钥机制包括根密钥派生机制、层级密钥机制、安全数据管理机制和业务加解扰机制DCAS系统的密钥模型见图2。

根密钥派生机制使安全芯片能实时运用其内置的根密钥派生模块派生出个性化根密钥:安全数据管理机制通过数据分散安全管理保障了根密钥生成管理的安全性;根密钥派生机制和安全数据管理机制密切协同,使不同DCAS系统可安全地基于同一安全芯片的根密钥派生模块派生出各自个性化的根密钥。层级密钥机制实现控制字在传输过程中的保护,是以根密钥派生机制派生获得的根密钥为第一级密钥,对控制字进行逐层加解密保护,同时层级密钥中还包含握手认证功能以实现对终端安全芯片合法性的认证。对内容的保护是通过采用层级密钥机制输出控制字实现的业务加解扰机制。安全志海,商生海处

心片ID

(安个数据管理平台)

掩码离识,谷派牛密铝

最路根南钊派生雨数

(安全芯牛)商)

报密钊生成

报密护

业务数据

独手认证

层级密钥机制

业务加

前系统

5.1.2根密钥派生机制

Vendor_SysII

认训数语

加扰的业务数

图2密钥模型

安个芯片密钳

(安令教活管半台)

根率派牛机制

找手认让

多级密创

层级密创制

业务华心

终献泵流

根密钥派生机制包括前端根密钥派生和终端根密钥派生,根密钥派生的流程见9.2。a)前端根密钥派生

务凝调

DCAS前端系统采用终端安全芯片生产厂商和安全数据管理平台提供的必要数据和相关算法,在终端使用前为每个终端派生出对应安全芯片的根密钥。b)终端根密钥派生

DCAS终端利用DCAS用户端软件,为安全芯片提供相关必要信息,并通过安全芯片内预置的根密钥派生模块派生出根密钥。

5.1.3层级密钥机制

层级密钥机制包含多层密钥功能和握手认证功能。多层密钥功能是指按照层级方式对控制字进行逐层加密,保证控制字在使用和传输过程的安全。5

GY/T255—-2012

DCAS前端系统生成密钥对控制字逐层加密,终端安全芯片接收密钥逐层解密还原控制字,终端安全芯片的多层密钥具体技术要求见9.3.1。握手认证功能即是在双向系统中对终端安全芯片进行的合法性验证。终端安全芯片对接收到的认证数据采用层级密钥中的密钥进行处理并返回结果,DCAS前端对终端安全芯片返回的结果进行认证。具体技术要求见9.3.2。

5.1.4安全数据管理机制

安全数据管理机制是DCAS密钥机制的核心组成部分。它运用安全信息分散管理的方法,将前端和终端根密钥派生中所需的信息交由安全数据管理平台、条件接收厂商和芯片厂商分别管理,保证了DCAS系统的安全性及中立性。

5.1.5业务加解扰机制

业务加解扰机制实现业务数据从前端到终端的安全传递。广播节目加解扰机制具体技术要求见GY/Z175-2001。

5.2DCAS终端软件安全机制

5.2.1信任链

DCAS用户端软件安全机制基于一种自底向上的信任链,从终端安全芯片至启动加载软件、终端软件平台和DCAS用户端软件,采用数学签名技术建立信任链,只有在在信任链中的每个环节都通过签名校验后,信任链的后一环节方可启动。DCAS用户端软件除应通过签名安全验证外,在运行时还应有数据安全保证机制。

5.2.2启动加载软件验证

启动加载软件在运行之前由安全芯片对其进行数据来源可靠性验证和数据完整性验证。安全数据管理平台负责管理启动加载软件的签名。具体技术实现见附录A。5.2.3终端软件平台验证

终端软件平台下载和运行之前由启动加载软件在本地对其进行数据来源可靠性验证和数据完整性验证。

5.2.4DCAS用户端软件验证

DCAS用户端软件在下载和运行之前需要由终端软件平台对其进行数据来源可靠性验证和数据完整性验证。具体技术实现参见附录B。下载的DCAS用户端软件需按照运营商下发的应用访问权限文件访问终端资源。具体技术要求见8.3。

5.2.5DCAS用户端软件数据安全

DCAS用户端软件在终端存储数据时,终端要保证数据存储的安全,避免因为异常断电等因素引起数据丢失。

重要数据加密存储时,可以使用握手认证机制的加密部分对数据进行加密。5.3DCAS终端硬件安全机制

DCAS终端硬件安全机制通过终端安全芯片保证。具体技术要求见第9章。6

6总体要求

6.1DCAS前端系统要求

GY/T255—2012

DCAS前端应符合GY/Z175-2001中第6章的要求,同时应支持回传数据的接收和处理,其要求为:a)

应支持通过双向信道实现对终端的合法性检查:b)

应支持通过双向和单向信道实现EMM传输等功能;应能生成终端根密钥;

d)DCAS前端生成的EMM和ECM应符合6.2。6.2安全芯片密钥植入模块要求

安全芯片密钥植入模块负责将派生根密钥所需的ChipID、ESCK、BLKEYO等必要信息植入终端安全芯片中,在安全芯片生产线上使用,其要求为:a)应具有足够的安全性和防攻击能力;b)

应支持安全存储敏感数据;

应支持ChipID、ESCK、BL_KEYO等必要信息的导入和导出。6.3DCAS用户端软件要求

DCAS用户端软件是DCAS中可下载、可替换的终端软件模块,其要求为:应具有足够的安全性和防攻击能力:a

b)应实现和终端软件平台之间的标准应用程序接口;DCAS用户端软件通过和终端软件平台交互实现条件接收功能。c)

DCAS用户端软件应符合GY/Z175-2001中7.2.1的要求,同时应支持以下功能:a)DCAS用户端软件下载

终端启动运行后,如果没有在本机的Flash内发现已有的DCAS用户端软件,终端应通过特定的指令或图形界面下载DCAS用户端软件。下载的形式应包含以下两种:用户自愿下载、运营商强制下载,b)DCAS用户端软件注册

DCAS用户端软件应具有向DCAS前端系统注册的能力,报告DCAS用户端软件的运行状态并获取最新的相关信息。

c)DCAS握手认证

DCAS用户端软件应支持终端第一次安装和更换DCAS用户端软件时必须使用握手认证。6.4终端安全芯片要求

终端安全芯片是集成在接收终端中,实现层级密钥的码流处理芯片,其要求为a)应支持通过派生方式生成根密钥。应支持层级密钥方式,保证控制字在芯片内的安全传输b)

应包括符合MPEG-2、MPEG-4、H.264等标准的码流处理模块。c)

应包括符合DVB标准的解扰模块。e)

不论终端安全芯片是否包含主CPU,主CPU都不得读写存储相关安全信息及密钥的寄存器。f)

应包含OTP区域,并提供根密钥生成及安全数据管理平台根证书的存储功能。应支持代码签名验证功能。

应支持以下几种标准的加密算法1)AES算法,遵循FIPSPUB197:

2)Triple-DES(TDES)算法,遵循NISTSP800-67Revisionl;7

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。