GB∕T 37950-2019

基本信息

标准号: GB∕T 37950-2019

中文名称:信息安全技术 桌面云安全技术要求

标准类别:国家标准(GB)

标准状态:现行

出版语种:简体中文

下载格式:.rar .pdf

下载大小:1252KB

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GB∕T 37950-2019 信息安全技术 桌面云安全技术要求

GB∕T37950-2019

标准压缩包解压密码:www.bzxz.net

标准图片预览

标准内容

ICS35.040

中华人民共和国国家标准

GB/T37950—2019

信息安全技术

桌面云安全技术要求

Information security technology-Security technical requirements for desktop cloud2019-08-30发布

国家市场监督管理总局

中国国家标准化管理委员会

2020-03-01实施

GB/T37950—2019

规范性引用文件

术语和定义

缩略语

桌面云基础功能架构

桌面云安全参考架构

安全技术要求的表述形式

6物理层安全

环境安全

物理设备安全

物理安全管理

虚拟化层安全

宿主机安全

虚拟计算安全

虚拟存储安全

虚拟网络安全

虚拟化安全管理

8桌面平台层安全

桌面接入安全

桌面平台管理安全

附录A(资料性附录)

参考文献

桌面云场景描述

本标准按照GB/T1.1-2009给出的规则起草。GB/T37950—2019

请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。本标准由全国信息安全标准化技术委员会(SAC/TC260)提出并归口。本标准起草单位:中国电子科技集团公司第三十研究所、公安部第三研究所、中国电子技术标准化研究院、神州网信技术有限公司、华为技术有限公司、卫士通信息产业股份有限公司、电子科技大学、成都大学、北京国电通网络技术有限公司、武汉大学、中国信息安全研究院有限公司、深圳市深信服电子科技有限公司、湖南麒麟信安科技有限公司。本标准主要起草人:王强、望娅露、陈妍、刘晓毅、张剑、冯成燕、郭小华、王惠莅、赵华、罗俊、陈爱国、万国根、李证岐、王丽娜、刘伯仲、杨晨、刘文清、李占伟1

1范围

信息安全技术

桌面云安全技术要求

本标准规定了基于虚拟化技术的桌面云在应用过程中的安全技术要求。本标准适用于桌面云的安全设计、开发,可用于指导桌面云安全测试。规范性引用文件

GB/T37950—2019

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T2887—2011计算机场地通用规范GB/T5271.82001信息技术词汇第8部分:安全GB/T9361—2011计算机场地安全要求GB/T25069—2010

GB/T31915-2015

3术语和定义

信息安全技术术语

信息技术弹性计算应用接口

GB/T5271.8—2001、GB/T25069—2010和GB/T31915—2015界定的以及下列术语和定义适用于本文件。

桌面云desktopcloud

一种基于云计算的桌面交付模式。注:在该模式下,通过将计算机桌面进行虚拟化,把个人计算环境集中存储于数据中心,为用户提供按需分配、快速交付的桌面。用户使用终端设备通过网络访问该桌面。3.2

virtualdesktop

虚拟桌面

种基于虚拟化技术所提供的桌面应用注:虚拟桌面支持用户使用终端设备进行交互操作,以获得与传统个人计算机一致的用户体验。3.3

desktopvirtualization

桌面虚拟化

一种基于服务器虚拟化,并允许用户远程访问桌面并进行输入输出操作的技术3.4

瘦终端

thinclient

种使用处理器、裁剪后的操作系统,可实现对传输协议解码、显示和信息输入,为用户提供虚拟桌面交付的终端设备。

零终端

zeroclient

一种无通用处理器、无本地硬盘、无通用操作系统的终端设备。GB/T37950—2019

注:零终端通过专用硬件协议处理芯片,实现传输协议解码、显示和信息输人,为用户提供虚拟桌面交付的终端设备。

胖终端

thickclient

一种具备通用处理器、本地硬盘、通用操作系统,并可安装虚拟桌面客户端软件的终端设备。示例:传统个人计算机和便携计算机。3.7

移动终端

mobileclient

种在移动环境中使用的计算机终端设备示例:数字移动电话机、便携计算机等。3.8

virtualization

虚拟化

种资源管理技术,将处理器、存储和网络等计算机物理资源予以抽象、转换后以软件形态呈现出来,以简化管理并提高物理设备的资源利用率。3.9

guestos

客户操作系统

运行在虚拟机中,供用户直接使用的操作系统。3.10

虚拟机监视器

hypervisor

一种虚拟资源的管理软件,协调多个客户操作系统对宿主机硬件资源的访,并在各虚拟机之间施加防护。

宿主机host

种安装了虚拟机监控器并提供虚拟机服务的服务器。3.12

虚拟机virtualmachine

通过虚拟化技术整合、抽象和隔离的,具有完整硬件系统功能的计算机。3.13

虚拟机镜像virtualmachineimage虚拟机对应的文件系统镜像。

注:包括操作系统及虚拟机运行需要的软件。3.14

虚拟机模板virtualmachinetemplate配置虚拟机所需的元数据集合。注1:虚拟机模板用于方便地生成虚拟机,注2:包括CPU数量、内存大小和磁盘大小等3.15

virtual machine live migration虚拟机热迁移

动态迁移

实时迁移

通过一定的方式将实时运行的虚拟机在不关闭虚拟机的情况下从一台物理服务器迁移到另一台物理服务器上的迁移方式。

4缩略语

下列缩略语适用于本文件

BIOS:基本输人输出系统(BasicInputOutputSystem)CPU:中央处理器(CentralProcessingUnit)ID:身份(IDentity)

IP:网络之间互连的协议(InternetProtocol)I/O:输人/输出(Input/Output)MAC:媒体访问控制(MediaAccessControl)USB:通用串行总线(UniversalSerialBus)VLAN:虚拟局域网(VirtualLocalAreaNetwork)VxLAN:扩展虚拟局域网(VirtualExtensibleLAN)5概述

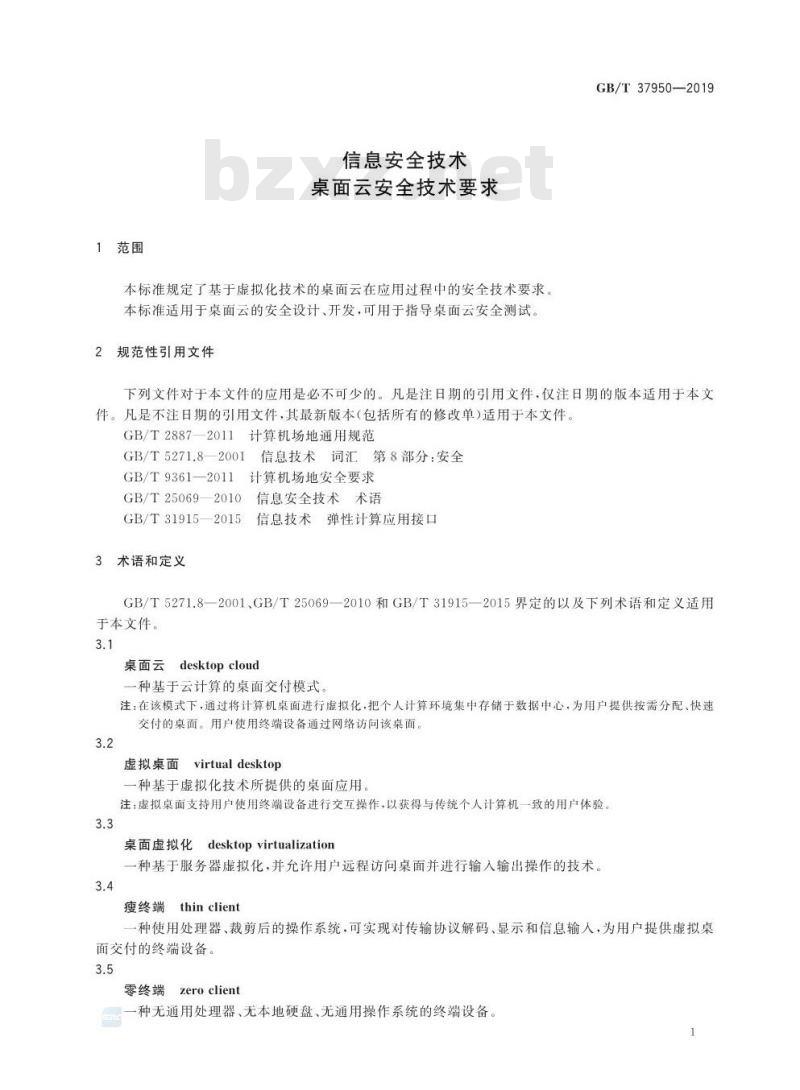

5.1桌面云基础功能架构

GB/T37950—2019

桌面云基础功能架构由服务端功能和客户端功能组成具体描述如下:客户端主要是在终端设备(包括瘦终端、胖终端、零终端以及移动终端)上安装或预先加载的桌面云客户端软件,提供对外设指令的接收、解码传输协议、用户界面。服务端主要是在硬件基础上,通过不同技术手段,建立虚拟桌面,并能够对虚拟桌面进行创建、修改、删除等基本操作,对虚拟桌面网络和存储进行配置和管理,同时针对已经建立的虚拟桌面分配给不同的桌面用户,对所有的桌面镜像进行集中管理。服务端还包括传输协议的服务端,负责接收用户操作信息并将虚拟桌面推送给用户。图1给出了一个桌面云的参考功能示意图。对于主流桌面云的技术架构和部署场景可参考附录A。桌面云客户端

传输协议服务端

终靖设备

5.2桌面云安全参考架构

传输协议

传輪协

议服务

虚拟桌而分发

用户管理镜像管理

虚拟桌面管理

资源管通

虚报资源池

物理设备

图1桌面云功能示意图

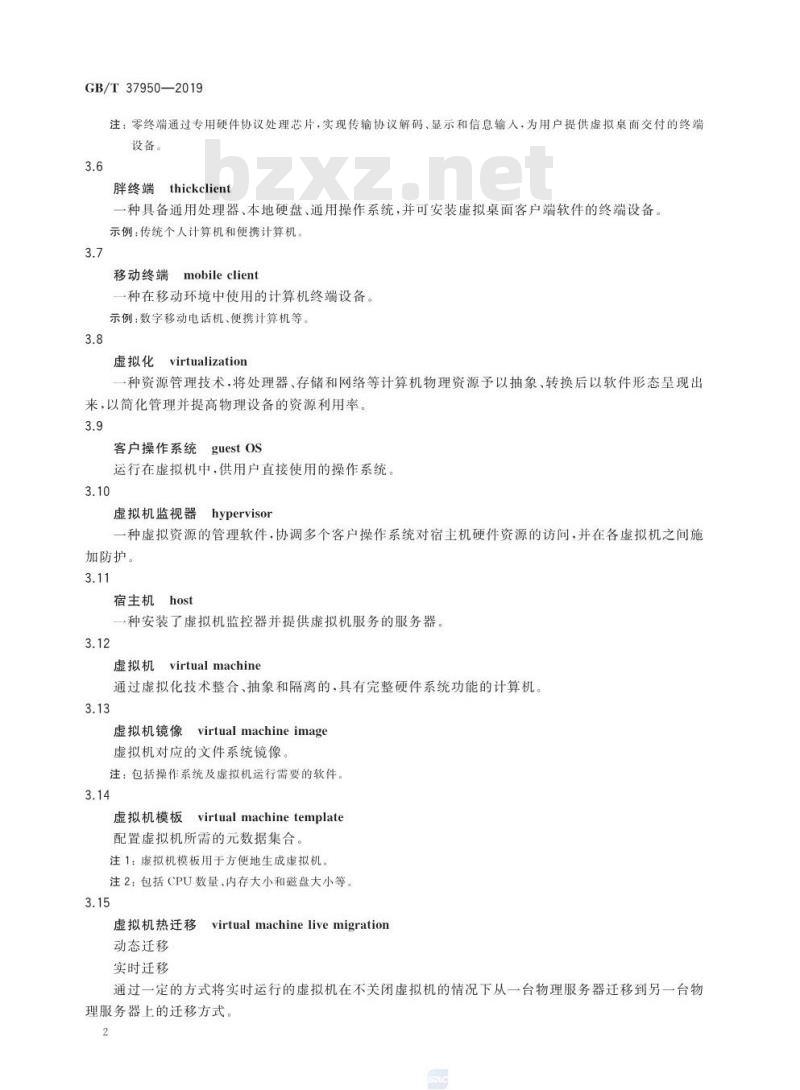

图2给出了一个桌面云安全架构的参考图。桌面云安全架构可以划分为3层,分别为:物理层、虚拟化层、桌面平台层。具体描述如下:3

GB/T37950—2019

物理层安全:物理层为桌面云的运行提供所需要的物理资源,包括物理计算资源、物理存储资a

源、物理网络资源。物理层的安全涉及环境安全和物理设备安全(包括终端设备的物理安全桌面云服务器的物理安全、存储设备安全和网络设备安全等),以及相对应的对物理层进行管理的物理安全管理。

b)虚拟化层安全:虚拟化层为桌面云的运行提供所需要的虚拟资源,包括虚拟计算资源、虚拟存储资源、虚拟网络资源。虚拟化层的安全主要包括:宿主机安全(仅针对托管型Hypervisor)、虚拟计算安全、虚拟存储安全和虚拟网络安全,以及相对应的对虚拟资源层进行管理的虚拟化安全管理。

c)桌面平台层安全:桌面平台层为用户提供了一个安全的桌面平台以支持在虚拟化层上运行各种应用软件。桌面平台层的安全主要包括:桌面接入安全(其中包括终端设备接人虚拟桌面的安全、传输协议安全以及桌面用户身份认证),以及相对应的对桌面云平台进行管理的桌面平台安全管理。

桌面孩入安全

桌面平台层

無拟花层

物理层

整拟机

终端接入

造拟机

距拟计算

5.3安全技术要求的表述形式

传输协设

虚撤机

监拟存储

宿主机安全

虚拟机

整拟网络

物用安全

!计算、存储、网络、终端设备)图2桌面云安全参考架构

桌面乎台

安全管理

虚拟化安全

安全管理

本标准将桌面云安全技术要求分为一般要求和增强要求。企业或者政府机构需要根据自身信息和业务进行分析,按照信息的敏感程度和所涉及的业务的重要程度选择相应的安全技术要求进行桌面云的设计、开发和检测。

本标准中的每一项安全要求以一般要求和增强要求的形式给出,增强要求是对一般要求的补充和强化,在实现增强要求时,一般要求应首先得到满足。6物理层安全

6.1环境安全

按照GB/T2887—2011中第4章、第5章和GB/T9361—2011中第5章第10章的规定实施。4

2物理设备安全

一般要求

包括:

应按照GB/T2887一2011中第5章的规定实施;b)

设备中不应提供扩展插槽和多余的物理端口,应关闭不需要的物理端口:c

瘦终端的BIOS应仅能从内置设备引导,不保留其他引导方式。6.2.2

增强要求

瘦终端的内置存储应支持基于硬件的加密。6.3

物理安全管理

包括:

a)按照GB/T2887—2011中第5章的规定实施;b)

应支持对物理设备的端口使用情况进行监控,虚拟化层安全

宿主机安全

7.1.1身份鉴别

一般要求

包括:

应对登录宿主机的用户进行身份标识和鉴别;a)

宿主机的不同用户应具有不同的用户名,用户名应具有唯一性;c)

GB/T37950—2019

宿主机的用户身份标识应具有不易被冒用的特点,口令应有复杂度要求并定期更换;d)

应启用宿主机登录失败处理功能,可采取结束会话、限制登录次数和自动退出等措施:e)

当对宿主机进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听。7.1.1.2

增强要求

应支持第三方身份鉴别方案。

访问控制

一般要求

包括:

应启用访问控制功能,依据安全策略控制管理用户对宿主机资源的访问;a)

b)应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限;

应严格限制默认账户的访问权限,修改默认账户的默认口令。c)

2增强要求

GB/T37950—2019

7.1.3剩余信息保护

7.1.3.1—般要求

增强要求

包括:

a)应保证管理员用户和桌面云用户的鉴别信息所在的存储空间,被释放或再分配给其他用户前得到清除,无论这些信息是存放在硬盘上还是在内存中;应确保系统内的文件、自录和数据库记录等资源所在的存储空间,被释放或重新分配给其他用b)

户前得到清除:

c)应确保在虚拟机运行时产生的临时文件所在的宿主机的存储空间,在虚拟机销毁后得到清除。7.1.4入侵防范

一般要求

宿主机操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序,并保持系统补丁及时得到更新。

2增强要求

包括:

a)宿主机操作系统关键区域(如操作系统配置文件、账户管理模块、操作系统外设管理模块等)应仅支持只读方式;

应能够检测到对宿主机进行人侵的行为,能够记录人侵的源IP、攻击类型、攻击目的、攻击时b)

间,并在发生严重人侵事件时提供报警。7.1.5恶意代码防范

一般要求

宿主机操作系统应能对恶意代码进行防范,7.1.5.2

增强要求

虚拟计算安全

7.2.1完整性校验

一般要求

增强要求

应对虚拟机监视器和虚拟机操作系统镜像进行完整性校验,确保系统未被篡改6

7.2.2虚拟化安全隔离

一般要求

包括:

GB/T37950—2019

应保证虚拟机与虚拟机监视器之间的资源隔离,管控虚拟机之间以及虚拟机和虚拟机监视器a)

之间所有的数据通信;

应保证不同虚拟机之间的资源隔离,某个虚拟机崩溃后不影响虚拟机监视器及其他虚拟机;c)

应保证不同虚拟机之间CPU指令隔离;d)

应保证不同虚拟机之间内存的隔离;e)

应保证虚拟机仅能接收到目的地址,包括自己的报文;应保证虚拟机只能访问分配给自己的存储空间;应保证1/O端口的隔离。

增强要求

包括:

支持虚拟机内存独占模式;

b):支持宿主机CPU独占模式。7.2.3迁移安全

一般要求

虚拟机应支持热迁移。

增强要求

包括:

a)应采取技术手段保证迁移过程中数据的保密性;b)应采取技术手段保证迁移后数据的完整性7.3虚拟存储安全

7.3.1一般要求

包括:

a)应支持多副本存储;

应采取措施对重要数据完整性进行保护;b)

应支持对虚拟磁盘设置访问策略,保证用户数据不能被其他非授权用户访问:应支持对虚拟磁盘进行加密:

应支持在用户要求删除数据或设备弃置、转售前将其所有数据彻底清除;应支持将虚拟机监视器的数据,如安全配置、访问策略等内容作为关键数据进行备份;应支持存储迁移时原存储空间数据彻底清除;g)

应支持查询用户数据及备份的存储位置h)

增强要求

如果部署场景为公共桌面云,应支持虚拟机磁盘加密后的数据和密钥分开存储t

GB/T37950—2019

4虚拟网络安全

架构安全

一般要求

包括:

应保证关键网络设备及虚拟化网络设备的业务处理能力具备穴余空间,满足业务高峰期需要;a)

应保证核心网络的带宽满足业务高峰期需要;c)

应保证虚拟机只能接收到目的地址,包括自己地址的报文;应能监控虚拟机之间、虚拟机与宿主机之间的流量;应提供开放接口,充许接入第三方安全产品增强要求

7.4.2网络隔离

一般要求

包括:

应保证不同类型流量分离,如管理流量、桌面云用户业务流量分离;a)

应支持网络安全域划分,确保虚拟机之间的安全隔离,支持VLAN/VxLAN或安全组等方式;b)

应采用技术手段防止桌面用户修改虚拟网卡的IP地址、MAC地址;应支持IP地址和MAC地址绑定:

应能对虚拟机的网络接口带宽进行设置:应避免部分虚拟机对虚拟化网络资源的过度占用以及网路故障影响其他虚拟机的正常使用。增强要求

7.4.3入侵防范

一般要求

包括:

应防止虚拟机使用虚假的IP或MAC地址对外发起攻击;a)

b)应禁止虚拟机修改VLANID.防止虚拟机VLAN跳跃攻击;c)

应支持在虚拟网络中对虚拟机监视器和虚拟机的入侵行为进行检测,并在发生入侵事件时提供告警。

增强要求

包括:

a)应支持虚拟机绑定固定IP;

应支持网络端口访问控制,关闭暂未使用的端口。8

7.5虚拟化安全管理

7.5.1用户管理

一般要求

包括:

凡需登录虚拟化管理平台的管理员用户,应先进行标识;a)

GB/T37950—2019

管理员用户标识应使用用户名/用户ID,并保证在虚拟化管理平台中的唯一性;提供虚拟资源管理员权限分离机制,例如,系统管理员、安全管理员、安全审计员等不同的管理员账户;

虚拟化管理平台的管理员按职能分割和最小授权原则,并形成相互制药、监督的关系;应能由管理员定义合适的用户角色,对用户按最小授权原则进行管理。e)

增强要求

7.5.2身份鉴别

一般要求

包括:

实现对管理员用户身份的鉴别,并在每次登录系统时进行鉴别;b)鉴别信息应采用非明文方式存储和传输:c)

在会话超时后,系统应断开会话或重新鉴别用户,系统应提供时限的默认值:d)应提供鉴别失败处理功能,能够预定义鉴别尝试的最大值(包括尝试次数和时间的阈值),以及达到该值时系统应采取的措施。7.5.2.2

增强要求

包括:

a)应采用两种或两种以上组合的鉴别技术;b)应支持基于可信第三方的认证方式7.5.3访问控制

一般要求

包括:

访问控制的覆盖范围应包括与资源访问相关的主体、客体及它们之间的操作;授权用户对受保护资源进行访问的内容、操作权限不能超出预定义的范围;b)

访问控制主体为:虚拟机、管理员用户等;d)受保护的资源至少包括:CPU、存储、网络等,7.5.3.2

增强要求www.bzxz.net

包括:

a)应对远程执行特权命令进行限制;b)应实时监视远程管理连接,在发现未授权连接时采取一定措施,例如,断开连接9

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T37950—2019

信息安全技术

桌面云安全技术要求

Information security technology-Security technical requirements for desktop cloud2019-08-30发布

国家市场监督管理总局

中国国家标准化管理委员会

2020-03-01实施

GB/T37950—2019

规范性引用文件

术语和定义

缩略语

桌面云基础功能架构

桌面云安全参考架构

安全技术要求的表述形式

6物理层安全

环境安全

物理设备安全

物理安全管理

虚拟化层安全

宿主机安全

虚拟计算安全

虚拟存储安全

虚拟网络安全

虚拟化安全管理

8桌面平台层安全

桌面接入安全

桌面平台管理安全

附录A(资料性附录)

参考文献

桌面云场景描述

本标准按照GB/T1.1-2009给出的规则起草。GB/T37950—2019

请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。本标准由全国信息安全标准化技术委员会(SAC/TC260)提出并归口。本标准起草单位:中国电子科技集团公司第三十研究所、公安部第三研究所、中国电子技术标准化研究院、神州网信技术有限公司、华为技术有限公司、卫士通信息产业股份有限公司、电子科技大学、成都大学、北京国电通网络技术有限公司、武汉大学、中国信息安全研究院有限公司、深圳市深信服电子科技有限公司、湖南麒麟信安科技有限公司。本标准主要起草人:王强、望娅露、陈妍、刘晓毅、张剑、冯成燕、郭小华、王惠莅、赵华、罗俊、陈爱国、万国根、李证岐、王丽娜、刘伯仲、杨晨、刘文清、李占伟1

1范围

信息安全技术

桌面云安全技术要求

本标准规定了基于虚拟化技术的桌面云在应用过程中的安全技术要求。本标准适用于桌面云的安全设计、开发,可用于指导桌面云安全测试。规范性引用文件

GB/T37950—2019

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T2887—2011计算机场地通用规范GB/T5271.82001信息技术词汇第8部分:安全GB/T9361—2011计算机场地安全要求GB/T25069—2010

GB/T31915-2015

3术语和定义

信息安全技术术语

信息技术弹性计算应用接口

GB/T5271.8—2001、GB/T25069—2010和GB/T31915—2015界定的以及下列术语和定义适用于本文件。

桌面云desktopcloud

一种基于云计算的桌面交付模式。注:在该模式下,通过将计算机桌面进行虚拟化,把个人计算环境集中存储于数据中心,为用户提供按需分配、快速交付的桌面。用户使用终端设备通过网络访问该桌面。3.2

virtualdesktop

虚拟桌面

种基于虚拟化技术所提供的桌面应用注:虚拟桌面支持用户使用终端设备进行交互操作,以获得与传统个人计算机一致的用户体验。3.3

desktopvirtualization

桌面虚拟化

一种基于服务器虚拟化,并允许用户远程访问桌面并进行输入输出操作的技术3.4

瘦终端

thinclient

种使用处理器、裁剪后的操作系统,可实现对传输协议解码、显示和信息输入,为用户提供虚拟桌面交付的终端设备。

零终端

zeroclient

一种无通用处理器、无本地硬盘、无通用操作系统的终端设备。GB/T37950—2019

注:零终端通过专用硬件协议处理芯片,实现传输协议解码、显示和信息输人,为用户提供虚拟桌面交付的终端设备。

胖终端

thickclient

一种具备通用处理器、本地硬盘、通用操作系统,并可安装虚拟桌面客户端软件的终端设备。示例:传统个人计算机和便携计算机。3.7

移动终端

mobileclient

种在移动环境中使用的计算机终端设备示例:数字移动电话机、便携计算机等。3.8

virtualization

虚拟化

种资源管理技术,将处理器、存储和网络等计算机物理资源予以抽象、转换后以软件形态呈现出来,以简化管理并提高物理设备的资源利用率。3.9

guestos

客户操作系统

运行在虚拟机中,供用户直接使用的操作系统。3.10

虚拟机监视器

hypervisor

一种虚拟资源的管理软件,协调多个客户操作系统对宿主机硬件资源的访,并在各虚拟机之间施加防护。

宿主机host

种安装了虚拟机监控器并提供虚拟机服务的服务器。3.12

虚拟机virtualmachine

通过虚拟化技术整合、抽象和隔离的,具有完整硬件系统功能的计算机。3.13

虚拟机镜像virtualmachineimage虚拟机对应的文件系统镜像。

注:包括操作系统及虚拟机运行需要的软件。3.14

虚拟机模板virtualmachinetemplate配置虚拟机所需的元数据集合。注1:虚拟机模板用于方便地生成虚拟机,注2:包括CPU数量、内存大小和磁盘大小等3.15

virtual machine live migration虚拟机热迁移

动态迁移

实时迁移

通过一定的方式将实时运行的虚拟机在不关闭虚拟机的情况下从一台物理服务器迁移到另一台物理服务器上的迁移方式。

4缩略语

下列缩略语适用于本文件

BIOS:基本输人输出系统(BasicInputOutputSystem)CPU:中央处理器(CentralProcessingUnit)ID:身份(IDentity)

IP:网络之间互连的协议(InternetProtocol)I/O:输人/输出(Input/Output)MAC:媒体访问控制(MediaAccessControl)USB:通用串行总线(UniversalSerialBus)VLAN:虚拟局域网(VirtualLocalAreaNetwork)VxLAN:扩展虚拟局域网(VirtualExtensibleLAN)5概述

5.1桌面云基础功能架构

GB/T37950—2019

桌面云基础功能架构由服务端功能和客户端功能组成具体描述如下:客户端主要是在终端设备(包括瘦终端、胖终端、零终端以及移动终端)上安装或预先加载的桌面云客户端软件,提供对外设指令的接收、解码传输协议、用户界面。服务端主要是在硬件基础上,通过不同技术手段,建立虚拟桌面,并能够对虚拟桌面进行创建、修改、删除等基本操作,对虚拟桌面网络和存储进行配置和管理,同时针对已经建立的虚拟桌面分配给不同的桌面用户,对所有的桌面镜像进行集中管理。服务端还包括传输协议的服务端,负责接收用户操作信息并将虚拟桌面推送给用户。图1给出了一个桌面云的参考功能示意图。对于主流桌面云的技术架构和部署场景可参考附录A。桌面云客户端

传输协议服务端

终靖设备

5.2桌面云安全参考架构

传输协议

传輪协

议服务

虚拟桌而分发

用户管理镜像管理

虚拟桌面管理

资源管通

虚报资源池

物理设备

图1桌面云功能示意图

图2给出了一个桌面云安全架构的参考图。桌面云安全架构可以划分为3层,分别为:物理层、虚拟化层、桌面平台层。具体描述如下:3

GB/T37950—2019

物理层安全:物理层为桌面云的运行提供所需要的物理资源,包括物理计算资源、物理存储资a

源、物理网络资源。物理层的安全涉及环境安全和物理设备安全(包括终端设备的物理安全桌面云服务器的物理安全、存储设备安全和网络设备安全等),以及相对应的对物理层进行管理的物理安全管理。

b)虚拟化层安全:虚拟化层为桌面云的运行提供所需要的虚拟资源,包括虚拟计算资源、虚拟存储资源、虚拟网络资源。虚拟化层的安全主要包括:宿主机安全(仅针对托管型Hypervisor)、虚拟计算安全、虚拟存储安全和虚拟网络安全,以及相对应的对虚拟资源层进行管理的虚拟化安全管理。

c)桌面平台层安全:桌面平台层为用户提供了一个安全的桌面平台以支持在虚拟化层上运行各种应用软件。桌面平台层的安全主要包括:桌面接入安全(其中包括终端设备接人虚拟桌面的安全、传输协议安全以及桌面用户身份认证),以及相对应的对桌面云平台进行管理的桌面平台安全管理。

桌面孩入安全

桌面平台层

無拟花层

物理层

整拟机

终端接入

造拟机

距拟计算

5.3安全技术要求的表述形式

传输协设

虚撤机

监拟存储

宿主机安全

虚拟机

整拟网络

物用安全

!计算、存储、网络、终端设备)图2桌面云安全参考架构

桌面乎台

安全管理

虚拟化安全

安全管理

本标准将桌面云安全技术要求分为一般要求和增强要求。企业或者政府机构需要根据自身信息和业务进行分析,按照信息的敏感程度和所涉及的业务的重要程度选择相应的安全技术要求进行桌面云的设计、开发和检测。

本标准中的每一项安全要求以一般要求和增强要求的形式给出,增强要求是对一般要求的补充和强化,在实现增强要求时,一般要求应首先得到满足。6物理层安全

6.1环境安全

按照GB/T2887—2011中第4章、第5章和GB/T9361—2011中第5章第10章的规定实施。4

2物理设备安全

一般要求

包括:

应按照GB/T2887一2011中第5章的规定实施;b)

设备中不应提供扩展插槽和多余的物理端口,应关闭不需要的物理端口:c

瘦终端的BIOS应仅能从内置设备引导,不保留其他引导方式。6.2.2

增强要求

瘦终端的内置存储应支持基于硬件的加密。6.3

物理安全管理

包括:

a)按照GB/T2887—2011中第5章的规定实施;b)

应支持对物理设备的端口使用情况进行监控,虚拟化层安全

宿主机安全

7.1.1身份鉴别

一般要求

包括:

应对登录宿主机的用户进行身份标识和鉴别;a)

宿主机的不同用户应具有不同的用户名,用户名应具有唯一性;c)

GB/T37950—2019

宿主机的用户身份标识应具有不易被冒用的特点,口令应有复杂度要求并定期更换;d)

应启用宿主机登录失败处理功能,可采取结束会话、限制登录次数和自动退出等措施:e)

当对宿主机进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听。7.1.1.2

增强要求

应支持第三方身份鉴别方案。

访问控制

一般要求

包括:

应启用访问控制功能,依据安全策略控制管理用户对宿主机资源的访问;a)

b)应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限;

应严格限制默认账户的访问权限,修改默认账户的默认口令。c)

2增强要求

GB/T37950—2019

7.1.3剩余信息保护

7.1.3.1—般要求

增强要求

包括:

a)应保证管理员用户和桌面云用户的鉴别信息所在的存储空间,被释放或再分配给其他用户前得到清除,无论这些信息是存放在硬盘上还是在内存中;应确保系统内的文件、自录和数据库记录等资源所在的存储空间,被释放或重新分配给其他用b)

户前得到清除:

c)应确保在虚拟机运行时产生的临时文件所在的宿主机的存储空间,在虚拟机销毁后得到清除。7.1.4入侵防范

一般要求

宿主机操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序,并保持系统补丁及时得到更新。

2增强要求

包括:

a)宿主机操作系统关键区域(如操作系统配置文件、账户管理模块、操作系统外设管理模块等)应仅支持只读方式;

应能够检测到对宿主机进行人侵的行为,能够记录人侵的源IP、攻击类型、攻击目的、攻击时b)

间,并在发生严重人侵事件时提供报警。7.1.5恶意代码防范

一般要求

宿主机操作系统应能对恶意代码进行防范,7.1.5.2

增强要求

虚拟计算安全

7.2.1完整性校验

一般要求

增强要求

应对虚拟机监视器和虚拟机操作系统镜像进行完整性校验,确保系统未被篡改6

7.2.2虚拟化安全隔离

一般要求

包括:

GB/T37950—2019

应保证虚拟机与虚拟机监视器之间的资源隔离,管控虚拟机之间以及虚拟机和虚拟机监视器a)

之间所有的数据通信;

应保证不同虚拟机之间的资源隔离,某个虚拟机崩溃后不影响虚拟机监视器及其他虚拟机;c)

应保证不同虚拟机之间CPU指令隔离;d)

应保证不同虚拟机之间内存的隔离;e)

应保证虚拟机仅能接收到目的地址,包括自己的报文;应保证虚拟机只能访问分配给自己的存储空间;应保证1/O端口的隔离。

增强要求

包括:

支持虚拟机内存独占模式;

b):支持宿主机CPU独占模式。7.2.3迁移安全

一般要求

虚拟机应支持热迁移。

增强要求

包括:

a)应采取技术手段保证迁移过程中数据的保密性;b)应采取技术手段保证迁移后数据的完整性7.3虚拟存储安全

7.3.1一般要求

包括:

a)应支持多副本存储;

应采取措施对重要数据完整性进行保护;b)

应支持对虚拟磁盘设置访问策略,保证用户数据不能被其他非授权用户访问:应支持对虚拟磁盘进行加密:

应支持在用户要求删除数据或设备弃置、转售前将其所有数据彻底清除;应支持将虚拟机监视器的数据,如安全配置、访问策略等内容作为关键数据进行备份;应支持存储迁移时原存储空间数据彻底清除;g)

应支持查询用户数据及备份的存储位置h)

增强要求

如果部署场景为公共桌面云,应支持虚拟机磁盘加密后的数据和密钥分开存储t

GB/T37950—2019

4虚拟网络安全

架构安全

一般要求

包括:

应保证关键网络设备及虚拟化网络设备的业务处理能力具备穴余空间,满足业务高峰期需要;a)

应保证核心网络的带宽满足业务高峰期需要;c)

应保证虚拟机只能接收到目的地址,包括自己地址的报文;应能监控虚拟机之间、虚拟机与宿主机之间的流量;应提供开放接口,充许接入第三方安全产品增强要求

7.4.2网络隔离

一般要求

包括:

应保证不同类型流量分离,如管理流量、桌面云用户业务流量分离;a)

应支持网络安全域划分,确保虚拟机之间的安全隔离,支持VLAN/VxLAN或安全组等方式;b)

应采用技术手段防止桌面用户修改虚拟网卡的IP地址、MAC地址;应支持IP地址和MAC地址绑定:

应能对虚拟机的网络接口带宽进行设置:应避免部分虚拟机对虚拟化网络资源的过度占用以及网路故障影响其他虚拟机的正常使用。增强要求

7.4.3入侵防范

一般要求

包括:

应防止虚拟机使用虚假的IP或MAC地址对外发起攻击;a)

b)应禁止虚拟机修改VLANID.防止虚拟机VLAN跳跃攻击;c)

应支持在虚拟网络中对虚拟机监视器和虚拟机的入侵行为进行检测,并在发生入侵事件时提供告警。

增强要求

包括:

a)应支持虚拟机绑定固定IP;

应支持网络端口访问控制,关闭暂未使用的端口。8

7.5虚拟化安全管理

7.5.1用户管理

一般要求

包括:

凡需登录虚拟化管理平台的管理员用户,应先进行标识;a)

GB/T37950—2019

管理员用户标识应使用用户名/用户ID,并保证在虚拟化管理平台中的唯一性;提供虚拟资源管理员权限分离机制,例如,系统管理员、安全管理员、安全审计员等不同的管理员账户;

虚拟化管理平台的管理员按职能分割和最小授权原则,并形成相互制药、监督的关系;应能由管理员定义合适的用户角色,对用户按最小授权原则进行管理。e)

增强要求

7.5.2身份鉴别

一般要求

包括:

实现对管理员用户身份的鉴别,并在每次登录系统时进行鉴别;b)鉴别信息应采用非明文方式存储和传输:c)

在会话超时后,系统应断开会话或重新鉴别用户,系统应提供时限的默认值:d)应提供鉴别失败处理功能,能够预定义鉴别尝试的最大值(包括尝试次数和时间的阈值),以及达到该值时系统应采取的措施。7.5.2.2

增强要求

包括:

a)应采用两种或两种以上组合的鉴别技术;b)应支持基于可信第三方的认证方式7.5.3访问控制

一般要求

包括:

访问控制的覆盖范围应包括与资源访问相关的主体、客体及它们之间的操作;授权用户对受保护资源进行访问的内容、操作权限不能超出预定义的范围;b)

访问控制主体为:虚拟机、管理员用户等;d)受保护的资源至少包括:CPU、存储、网络等,7.5.3.2

增强要求www.bzxz.net

包括:

a)应对远程执行特权命令进行限制;b)应实时监视远程管理连接,在发现未授权连接时采取一定措施,例如,断开连接9

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。