GB/T 38797-2020

基本信息

标准号: GB/T 38797-2020

中文名称:基于公用电信网的宽带客户网络设备安全测试方法 宽带客户网关

标准类别:国家标准(GB)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:851958

相关标签: 基于 公用 电信网 宽带 客户 网络设备 安全 测试方法 网关

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GB/T 38797-2020.Test method for security of broadband customer network equipment based on public telecommunication network- Broadband customer gateway.

1范围

GB/T 38797规定了基于公用电信网的宽带客户网络中宽带客户网关的用户平面安全、控制平面安全、管理平面安全、设备可靠性和电气安全的测试方法。

GB/T 38797适用于基于公用电信网的宽带客户网络中的宽带客户网关。

2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用乐本文件。

YD/T 1055-2005接入网设备测试方法一不对称数字用户线(ADSL)

YD/T 1082-2011接人网设备过电压过电流防护及基本环境适应性技术要求和试验方法.

YD/T 1440-2006路由 器设备安全测试方法一中低端路由器(基于IPv4)

3缩略语

下列缩略语适用于本文件。

AP :无线接人节点(Access Point)

ARP :地址解析协议( Address Resolution Protocol)

BRAS:宽带接人服务器( Broadband Remote Acces Server)

DMZ:隔离区(Demilitarized Zone)

DoS:拒绝服务(Denialof Service)

FTP:文件传输协议(File Transfer Protocol)

HTTP :超文本传输协议( Hypertext Transfer Protocol)

HTTPS:安全超文本传输协议( Hypertext Transfer Protocol Security)

INTERNET :因特网(Interconnected Network)

IGMP:互联网组管理协议(Internet Group Management Protocol)

1范围

GB/T 38797规定了基于公用电信网的宽带客户网络中宽带客户网关的用户平面安全、控制平面安全、管理平面安全、设备可靠性和电气安全的测试方法。

GB/T 38797适用于基于公用电信网的宽带客户网络中的宽带客户网关。

2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用乐本文件。

YD/T 1055-2005接入网设备测试方法一不对称数字用户线(ADSL)

YD/T 1082-2011接人网设备过电压过电流防护及基本环境适应性技术要求和试验方法.

YD/T 1440-2006路由 器设备安全测试方法一中低端路由器(基于IPv4)

3缩略语

下列缩略语适用于本文件。

AP :无线接人节点(Access Point)

ARP :地址解析协议( Address Resolution Protocol)

BRAS:宽带接人服务器( Broadband Remote Acces Server)

DMZ:隔离区(Demilitarized Zone)

DoS:拒绝服务(Denialof Service)

FTP:文件传输协议(File Transfer Protocol)

HTTP :超文本传输协议( Hypertext Transfer Protocol)

HTTPS:安全超文本传输协议( Hypertext Transfer Protocol Security)

INTERNET :因特网(Interconnected Network)

IGMP:互联网组管理协议(Internet Group Management Protocol)

标准图片预览

标准内容

ICS33.040.50

中华人民共和国国家标准

GB/T38797—2020

基于公用电信网的宽带客户网络设备安全测试方法宽带客户网关

Test method for security of broadband customer network equipment basedonpublic telecommunication network-Broadband customer gateway2020-04-28发布

国家市场监督管理总局

国家标准化管理委员会

2020-11-01实施

规范性引用文件

缩略语

用户平面安全测试

安全管理

访问控制列表

VPN功能

NAT功能

防火墙功能

防攻击功能

网络访问的安全性

WLAN安全性

控制平面安全测试

鉴别和认证

日志功能

管理平面安全测试

测试目的

测试配置

测试步骤

预期结果

可靠性测试·

升级功能

远程重启功能

远程诊断功能

电气安全测试·

电源测试

过压、过流保护测试

GB/T 38797—2020

本标准按照GB/T1.1-2009给出的规则起草GB/T38797—2020

请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。本标准由中华人民共和国工业和信息化部提出本标准由全国通信标准化技术委员会(SAC/TC485)归口。本标准起草单位:中国信息通信研究院本标准主要起草人:沈天珺、程强。m

1范围

基于公用电信网的宽带客户网络设备安全测试方法

宽带客户网关

GB/T38797—2020

本标准规定了基于公用电信网的宽带客户网络中宽带客户网关的用户平面安全、控制平面安全、管理平面安全、设备可靠性和电气安全的测试方法本标准适用于基于公用电信网的宽带客户网络中的宽带客户网关2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。YD/T1055—2005接入网设备测试方法—一不对称数字用户线(ADSL)YD/T1082—2011接入网设备过电压过电流防护及基本环境适应性技术要求和试验方法YD/T1440—2006路由器设备安全测试方法中低端路由器(基于IPv4)

KaeeiK

缩略语

下列缩略语适用于本文件。

AP:无线接人节点(AccessPoint)ARP:地址解析协议(AddressResolutionProtocol)BRAS:宽带接人服务器(BroadbandRemoteAccesServer)DMZ:隔离区(DemilitarizedZone)DoS:拒绝服务(Denialof Service)FTP:文件传输协议(FileTransferProtocol)HTTP:超文本传输协议(HypertextTransferProtocol)HTTPS:安全超文本传输协议(HypertextTransferProtocolSecurity)INTERNET:因特网(InterconnectedNetwork)IGMP:互联网组管理协议(InternetGroupManagementProtocol)IP:互联网协议(InternetProtocol)MAC:媒质接人控制层(MdiumAccessControl)NAT:网址变换(NetworkAddessTransform)PC:个人计算机(PersonalComputer)PPPoE:以太网上点到点协议(Point-to-PointProtocoloverEthernet)RMS:远程管理服务器(RemoteManagementServer)SSID:服务集标识(ServiceSetIdentifier)TCP:传输控制协议(TransmissionControlProtocol)TFTP:简单文件传输协议(TrivialFileTransferProtocol)UDP:用户数据报协议(UserDatagramProtocol)GB/T38797—2020

URL:统一资源定位器(UniformResourceLocator)VPN:虚拟专用网(VirtualPrivateNetwork)WEP:有线等效加密(WiredEguivalentPrivacy)WLAN:无线局域网(WirelessLocalAreaNetwork)WPA-PSK:Wi-Fi保护接人-预共享密钥(Wi-FiProtectedAccess-Pre-SharedKey)4用户平面安全测试

安全管理

设备登录安全性测试

4.1.1.1测试目的

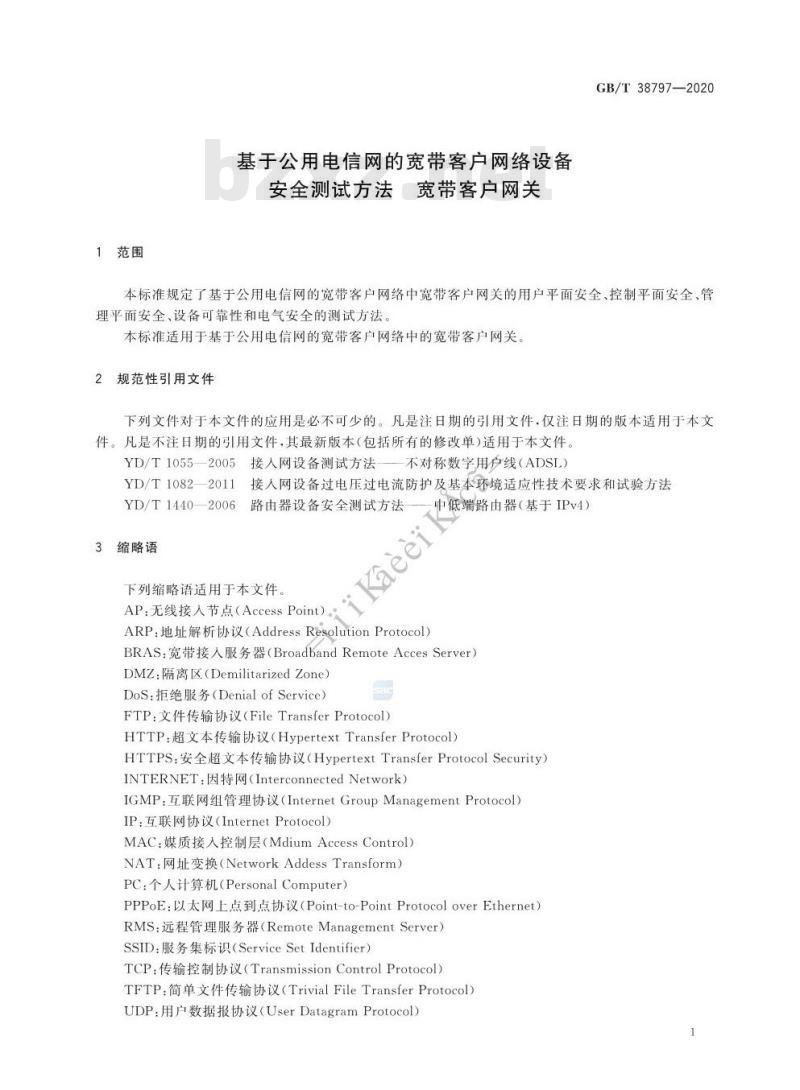

用户进行网络管理时需要使用登陆口令,长度应不少于8个字符,并且应由数字、字母或特殊符号组成,设备可选提供检查机制,保证每个口令至少是由前述的三类符号中的两类组成。应支持空闲超时自动退出,连续输入错误密码应能锁定。4.1.1.2

测试配置

测试配置见图1。

TNTTERNF:T

4.1.1.3测试步骤

测试步骤如下:

a)按照图1进行连接;

在PC上登录设备;

接入点

设备配置安全性测试配置

修改本地设备的配置账号的密码;等待一段空闲时间后在设备配置界面上进行操作;d)

注销登录后再次访问网关配置界面,并连续输人错误密码。4.1.1.4

预期结果

步骤b)中,需要输人密码才能登陆设备,所输人的密码符合安全性要求。步骤c)中,设置新密码时,能够对密码的安全性进行检查并提示。月PC

步骤d)中,空闲超时后,试图再次对网关配置界面进行操作时会提示超时,此时无法进行配置,需要重新登录。

步骤e)中,连续输入错误密码后,登录界面会锁定。4.1.2普通用户账号测试

4.1.2.1测试目的

普通用户账号具备联网的基本配置和设备查询能力,可配置的参数待定,并且能够修改本账号的密码。

测试配置

测试配置见图1。

测试步骤

测试步骤如下:

按照图1进行连接;

b)在PC上以普通用户账号登录设备,查看可以查询和配置的内容;c)

修改密码后退出登录;

d)用新密码登录网关,再次查看本地配置界面。4.1.2.4预期结果

GB/T38797—2020

步骤b)中,普通用户账号登录后可以查看到当前设备运行的基本状态,可以进行部分参数的配置,无法配置不在权限范围内的参数。步骤c)中,可以对普通用户账号的密码进行修改,修改时需校验当前密码步骤d)中,新的密码可正常登录。Aca

4.1.3管理员用户账号测试

4.1.3.1测试目的

管理员用户账号可对网关全部参数进行配置,并可修改普通用户账号的用户名和密码4.1.3.2

测试配置

测试配置见图1。

3测试步骤

测试步骤如下:

按照图1进行连接;

HiiKaee

在PC上以管理员用户账号登录设备,查看可以查询和配置的内容;c)

修改密码后退出登录;

用新密码登录网关,再次查看本地配置界面;查看当前普通用户账号的密码,并对其进行修改;退出登陆后,用旧的普通用户账号重新登陆;用新的普通用户账号进行登录。4.1.3.4预期结果

步骤b)中,管理员用户账号登录后可以对设备参数进行完整的查询和配置。步骤d)中,新的密码可正常登录。步骤e)中,管理员用户账号可对普通用户账号进行修改。步骤f)中,旧的普通用户账号无法登录。步骤g)中,新的普通用户账号能够正常登录。4.2

访问控制列表

访问控制列表功能的测试内容见YD/T1440一2006中5.4的规定3

GB/T38797—2020

VPN功能

VPN功能的测试内容见YD/T1440—2006中6.3的规定。4.4NAT功能

NAT功能的测试内容见YD/T1440—2006中5.5的规定4.5防火墙功能

4.5.1测试目的

网关应支持防火墙功能,支持对防火墙等级的设置,并支持基于以下规则对报文进行过滤:支持根据源MAC地址进行报文过滤;支持根据源IP地址及范围段、自的IP地址及范围段进行报文过滤:支持根据TCP/UDP源端口及范围段、目的端口及范围段进行报文过滤;支持根据以太网包的协议类型进行报文过滤;支持根据以太网包的传输层协议类型进行报文过滤,要求有IP/PPPoE/ARP的选项;支持对匹配规则的报文进行处理模式的选择,对匹配规则的报文的处理模式,有允许和禁止KaeeiKAca

2种,默认为禁止模式。

4.5.2测试配置

测试配置见图2。

路分析仪2

三层交换机

网络安分新议

接入点

图2防火墙功能测试配置

4.5.3测试步骤

测试步骤如下:

a)按照图2进行连接,在Web界面上配置网关防火墙等级;b

國络分析仪

配置网关根据自的端口进行报文过滤,并从网络分析仪端口2发送目的端口为指定端口的报文,观察网络分析仪端口1收到的报文;分别配置网关根据源/目的MAC地址、源/目的IP地址、源/目的TCP/UDP端口、以太网协c

议类型、以太网包的传输层协议类型进行报文过滤,并从网络分析仪端口2发送特定报文,观察协议分析仪端口1收到的报文。4.5.4预期结果

步骤a)Web界面上可配置防火墙的等级,分为高、中、低三级4

步骤c)网络分析仪端口1收到的报文应符合所配置的防火墙规则。4.6防攻击功能

4.6.1防DoS攻击功能

测试目的

设备应能够提供防DoS攻击功能。4.6.1.2

2测试配置

测试配置见图2。

4.6.1.3测试步骤

测试步骤如下:

按照图2进行连接;

GB/T38797-—2020

配置网络分析仪1和网络分析仪2互发广播和以一定速率的单播以太网顿;c)

配置网络安全分析仪以网关网络侧地址为目标进行DoS攻击测试,如发送大流量ping报文;停止DoS攻击。

预期结果

步骤c)中,网络分析仪1和网络分析仪2之间的正常单播以太网数据流不应中断。步骤d)中,网络分析仪1和网络分析仪2之间的正常单播以太网数据流正常转发,无丢包。iKae

4.6.2防端口扫描能力

4.6.2.1测试目的

网关应能够提供防端口扫描功能,支持防其他设备或者应用的恶意端口扫描。4.6.2.2

测试配置

测试配置见图3。

接入节点

3防端口扫描测试配置

4.6.2.3测试步骤

测试步骤如下:

a)按照图3进行连接,开启网关的防端口扫描功能,网关上关闭除常用服务端口外的其他端口;在测试PC上使用端口扫描软件对网关的WAN侧IP进行扫描;b)

在测试PC上进行抓包,分析收到的报文。c)

4.6.2.4预期结果bzxZ.net

未开启的端口应无响应,已开启的端口应能识别非法报文,并在识别后不进行响应5

GB/T38797—2020

4.6.3限制每端口MAC地址学习数量功能4.6.3.1测试目的

网关应能限制从每个用户端口学习到的源MAC地址数量。4.6.3.2

测试配置

测试配置见图4。

INTTRNTT

端口2

网资办设分析仪

接入节点

端口!

图4MAC地址学习数量限制测试配置4.6.3.3测试步骤

测试步骤如下:

a)按照图4进行连接,限制网关端口学习到的源MAC数量为n;b)网络协议分析仪端口1发送源MAC地址不同的n十1条数据流;分析网络协议分析仪端口2收到的数据流4.6.3.4

预期结果

步骤c)中,协议分析仪2收到的数据流应为n条。4.6.4非法组播源控制功能

4.6.4.1测试目的

网关应防止用户做源的组播。可以禁止用户端口发出的IGMPQuery和组播数据报文。4.6.4.2

测试配置

测试配置见图4。

测试步骤

测试步骤如下:

a)按照图4进行连接,在网络协议分析仪端口2配置组播客户端IP地址及组播上行端口,增加节目P1和网络协议分析仪端口1;b)

在网络协议分析仪端口2抓包,用网络协议分析仪端口1点播节目P1;c

在网络协议分析仪端口2抓包,网络协议分析仪端口1停止点播;d)在网络协议分析仪端口2抓包,网络协议分析仪端口1发送IGMPQuery报文;6

GB/T38797—2020

e)在网络协议分析仪端口2抓包,网络协议分析仪端口1发送组地址与P1组地址相同的组播数据报文。

预期结果

步骤b)中网络协议分析仪端口1可正常收到节目P1的流,网络协议分析仪端口2可抓到组播加人报文。

步骤c)中网络协议分析仪端口1不再正常收到节目P1的流,网络协议分析仪端口2可抓到组播离开报文。

步骤d)中网络协议分析仪端口2没有抓到网络协议分析仪1发出的报文。步骤e)中网络协议分析仪端口2没有抓到网络协议分析仪1发出的报文。4.6.5报文抑制

测试目的

网关应能对特定协议的广播/多播包(例如,DHCP、ARP、IGMP等)进行抑制,并能对其他二层广播报文进行速率限制。

测试配置

测试配置见图4。

测试步骤

测试步骤如下:

按照图4进行连接,配置网关对用户端口的DHCP、ARP、IGMP报文的抑制功能,关闭接人节a)

点上的抑制功能;

网络协议分析仪端口1上发送一定速率的DHCP、ARP、IGMP报文;分析网络协议分析仪端口2收到的报文。c

预期结果

步骤c)中,网络协议分析仪2收到一定量的DHCP、ARP、IGMP报文,速率应符合抑制后的报文速率。

4.7网络访问的安全性

4.7.1DMZ功能

4.7.1.1测试目的

网关应支持DMZ功能。

测试配置

测试配置见图5。

GB/T38797—2020

测试PC

4.7.1.3测试步骤

测试步骤如下:

INTTRNTTH

接入节点

5DMZ功能测试配置

a)按照图5进行连接,开启网关的DMZ功能,并指定为PC1;b)

在PC1上开启HTTP和FTP服务;

在测试PC上用网关IP地址连接HTTP和FTP服务。c)

4.7.1.4预期结果

WT.AN终编

用户Pc:1

用PC2

步骤c)中,测试PC连接网关IP地址,能够访问到PC1上的HTTP和FTP服务。4.7.2基于MAC地址的接入控制功能4.7.2.1测试目的

网关应支持基于MAC地址的接入控制,可以配置接人控制的MAC地址。4.7.2.2

测试配置

测试配置见图5。

测试步骤

测试步骤如下:

a)按照图5进行连接,开启网关的MAC地址接人控制功能;配置禁止接入的WLAN终端和用户PC的MAC地址;b)

WLAN终端和用户PC访问网络。

4.7.2.4预期结果

步骤c)中,被禁止的终端无法连接网络4.7.3基于IP地址的接入控制功能4.7.3.1测试目的

网关应支持IP地址接入控制功能,可以配置接人控制的IP地址。测试配置

测试配置见图5。

测试步骤

测试步骤如下:

按照图5进行连接,开启网关的IP地址接人控制功能:a

禁止PC1的IP地址,允许PC2的IP地址;b)

PC1和PC2访问网络

预期结果

步骤c)中,PC1无法访问,PC2可以访问。4.7.4URL访问控制功能

测试目的

GB/T 38797-—2020

网关应支持设置黑白名单实现URL访问控制功能,黑白名单应支持与账号绑定。4.7.4.2

测试配置

测试配置见图5。

测试步骤

测试步骤如下:

按照图5进行连接;

配置网关的URL控制功能,设定黑白名单功能,并根据名单内的URL进行访问。4.7.4.4

预期结果

步骤b)中,访问结果应符合对URL访问控制功能的配置。4.8WLAN安全性

4.8.1SSID广播/隐藏功能测试

4.8.1.1测试目的

网关应支持配置不同的SSID以区分网络,支持启用或者关闭SSID广播功能,SSID可以隐藏。测试配置

测试配置见图6。

WI.AV终端I

INIERNEI

按入节点

WLAN终端1

图6WLAN安全性测试配置

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T38797—2020

基于公用电信网的宽带客户网络设备安全测试方法宽带客户网关

Test method for security of broadband customer network equipment basedonpublic telecommunication network-Broadband customer gateway2020-04-28发布

国家市场监督管理总局

国家标准化管理委员会

2020-11-01实施

规范性引用文件

缩略语

用户平面安全测试

安全管理

访问控制列表

VPN功能

NAT功能

防火墙功能

防攻击功能

网络访问的安全性

WLAN安全性

控制平面安全测试

鉴别和认证

日志功能

管理平面安全测试

测试目的

测试配置

测试步骤

预期结果

可靠性测试·

升级功能

远程重启功能

远程诊断功能

电气安全测试·

电源测试

过压、过流保护测试

GB/T 38797—2020

本标准按照GB/T1.1-2009给出的规则起草GB/T38797—2020

请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。本标准由中华人民共和国工业和信息化部提出本标准由全国通信标准化技术委员会(SAC/TC485)归口。本标准起草单位:中国信息通信研究院本标准主要起草人:沈天珺、程强。m

1范围

基于公用电信网的宽带客户网络设备安全测试方法

宽带客户网关

GB/T38797—2020

本标准规定了基于公用电信网的宽带客户网络中宽带客户网关的用户平面安全、控制平面安全、管理平面安全、设备可靠性和电气安全的测试方法本标准适用于基于公用电信网的宽带客户网络中的宽带客户网关2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。YD/T1055—2005接入网设备测试方法—一不对称数字用户线(ADSL)YD/T1082—2011接入网设备过电压过电流防护及基本环境适应性技术要求和试验方法YD/T1440—2006路由器设备安全测试方法中低端路由器(基于IPv4)

KaeeiK

缩略语

下列缩略语适用于本文件。

AP:无线接人节点(AccessPoint)ARP:地址解析协议(AddressResolutionProtocol)BRAS:宽带接人服务器(BroadbandRemoteAccesServer)DMZ:隔离区(DemilitarizedZone)DoS:拒绝服务(Denialof Service)FTP:文件传输协议(FileTransferProtocol)HTTP:超文本传输协议(HypertextTransferProtocol)HTTPS:安全超文本传输协议(HypertextTransferProtocolSecurity)INTERNET:因特网(InterconnectedNetwork)IGMP:互联网组管理协议(InternetGroupManagementProtocol)IP:互联网协议(InternetProtocol)MAC:媒质接人控制层(MdiumAccessControl)NAT:网址变换(NetworkAddessTransform)PC:个人计算机(PersonalComputer)PPPoE:以太网上点到点协议(Point-to-PointProtocoloverEthernet)RMS:远程管理服务器(RemoteManagementServer)SSID:服务集标识(ServiceSetIdentifier)TCP:传输控制协议(TransmissionControlProtocol)TFTP:简单文件传输协议(TrivialFileTransferProtocol)UDP:用户数据报协议(UserDatagramProtocol)GB/T38797—2020

URL:统一资源定位器(UniformResourceLocator)VPN:虚拟专用网(VirtualPrivateNetwork)WEP:有线等效加密(WiredEguivalentPrivacy)WLAN:无线局域网(WirelessLocalAreaNetwork)WPA-PSK:Wi-Fi保护接人-预共享密钥(Wi-FiProtectedAccess-Pre-SharedKey)4用户平面安全测试

安全管理

设备登录安全性测试

4.1.1.1测试目的

用户进行网络管理时需要使用登陆口令,长度应不少于8个字符,并且应由数字、字母或特殊符号组成,设备可选提供检查机制,保证每个口令至少是由前述的三类符号中的两类组成。应支持空闲超时自动退出,连续输入错误密码应能锁定。4.1.1.2

测试配置

测试配置见图1。

TNTTERNF:T

4.1.1.3测试步骤

测试步骤如下:

a)按照图1进行连接;

在PC上登录设备;

接入点

设备配置安全性测试配置

修改本地设备的配置账号的密码;等待一段空闲时间后在设备配置界面上进行操作;d)

注销登录后再次访问网关配置界面,并连续输人错误密码。4.1.1.4

预期结果

步骤b)中,需要输人密码才能登陆设备,所输人的密码符合安全性要求。步骤c)中,设置新密码时,能够对密码的安全性进行检查并提示。月PC

步骤d)中,空闲超时后,试图再次对网关配置界面进行操作时会提示超时,此时无法进行配置,需要重新登录。

步骤e)中,连续输入错误密码后,登录界面会锁定。4.1.2普通用户账号测试

4.1.2.1测试目的

普通用户账号具备联网的基本配置和设备查询能力,可配置的参数待定,并且能够修改本账号的密码。

测试配置

测试配置见图1。

测试步骤

测试步骤如下:

按照图1进行连接;

b)在PC上以普通用户账号登录设备,查看可以查询和配置的内容;c)

修改密码后退出登录;

d)用新密码登录网关,再次查看本地配置界面。4.1.2.4预期结果

GB/T38797—2020

步骤b)中,普通用户账号登录后可以查看到当前设备运行的基本状态,可以进行部分参数的配置,无法配置不在权限范围内的参数。步骤c)中,可以对普通用户账号的密码进行修改,修改时需校验当前密码步骤d)中,新的密码可正常登录。Aca

4.1.3管理员用户账号测试

4.1.3.1测试目的

管理员用户账号可对网关全部参数进行配置,并可修改普通用户账号的用户名和密码4.1.3.2

测试配置

测试配置见图1。

3测试步骤

测试步骤如下:

按照图1进行连接;

HiiKaee

在PC上以管理员用户账号登录设备,查看可以查询和配置的内容;c)

修改密码后退出登录;

用新密码登录网关,再次查看本地配置界面;查看当前普通用户账号的密码,并对其进行修改;退出登陆后,用旧的普通用户账号重新登陆;用新的普通用户账号进行登录。4.1.3.4预期结果

步骤b)中,管理员用户账号登录后可以对设备参数进行完整的查询和配置。步骤d)中,新的密码可正常登录。步骤e)中,管理员用户账号可对普通用户账号进行修改。步骤f)中,旧的普通用户账号无法登录。步骤g)中,新的普通用户账号能够正常登录。4.2

访问控制列表

访问控制列表功能的测试内容见YD/T1440一2006中5.4的规定3

GB/T38797—2020

VPN功能

VPN功能的测试内容见YD/T1440—2006中6.3的规定。4.4NAT功能

NAT功能的测试内容见YD/T1440—2006中5.5的规定4.5防火墙功能

4.5.1测试目的

网关应支持防火墙功能,支持对防火墙等级的设置,并支持基于以下规则对报文进行过滤:支持根据源MAC地址进行报文过滤;支持根据源IP地址及范围段、自的IP地址及范围段进行报文过滤:支持根据TCP/UDP源端口及范围段、目的端口及范围段进行报文过滤;支持根据以太网包的协议类型进行报文过滤;支持根据以太网包的传输层协议类型进行报文过滤,要求有IP/PPPoE/ARP的选项;支持对匹配规则的报文进行处理模式的选择,对匹配规则的报文的处理模式,有允许和禁止KaeeiKAca

2种,默认为禁止模式。

4.5.2测试配置

测试配置见图2。

路分析仪2

三层交换机

网络安分新议

接入点

图2防火墙功能测试配置

4.5.3测试步骤

测试步骤如下:

a)按照图2进行连接,在Web界面上配置网关防火墙等级;b

國络分析仪

配置网关根据自的端口进行报文过滤,并从网络分析仪端口2发送目的端口为指定端口的报文,观察网络分析仪端口1收到的报文;分别配置网关根据源/目的MAC地址、源/目的IP地址、源/目的TCP/UDP端口、以太网协c

议类型、以太网包的传输层协议类型进行报文过滤,并从网络分析仪端口2发送特定报文,观察协议分析仪端口1收到的报文。4.5.4预期结果

步骤a)Web界面上可配置防火墙的等级,分为高、中、低三级4

步骤c)网络分析仪端口1收到的报文应符合所配置的防火墙规则。4.6防攻击功能

4.6.1防DoS攻击功能

测试目的

设备应能够提供防DoS攻击功能。4.6.1.2

2测试配置

测试配置见图2。

4.6.1.3测试步骤

测试步骤如下:

按照图2进行连接;

GB/T38797-—2020

配置网络分析仪1和网络分析仪2互发广播和以一定速率的单播以太网顿;c)

配置网络安全分析仪以网关网络侧地址为目标进行DoS攻击测试,如发送大流量ping报文;停止DoS攻击。

预期结果

步骤c)中,网络分析仪1和网络分析仪2之间的正常单播以太网数据流不应中断。步骤d)中,网络分析仪1和网络分析仪2之间的正常单播以太网数据流正常转发,无丢包。iKae

4.6.2防端口扫描能力

4.6.2.1测试目的

网关应能够提供防端口扫描功能,支持防其他设备或者应用的恶意端口扫描。4.6.2.2

测试配置

测试配置见图3。

接入节点

3防端口扫描测试配置

4.6.2.3测试步骤

测试步骤如下:

a)按照图3进行连接,开启网关的防端口扫描功能,网关上关闭除常用服务端口外的其他端口;在测试PC上使用端口扫描软件对网关的WAN侧IP进行扫描;b)

在测试PC上进行抓包,分析收到的报文。c)

4.6.2.4预期结果bzxZ.net

未开启的端口应无响应,已开启的端口应能识别非法报文,并在识别后不进行响应5

GB/T38797—2020

4.6.3限制每端口MAC地址学习数量功能4.6.3.1测试目的

网关应能限制从每个用户端口学习到的源MAC地址数量。4.6.3.2

测试配置

测试配置见图4。

INTTRNTT

端口2

网资办设分析仪

接入节点

端口!

图4MAC地址学习数量限制测试配置4.6.3.3测试步骤

测试步骤如下:

a)按照图4进行连接,限制网关端口学习到的源MAC数量为n;b)网络协议分析仪端口1发送源MAC地址不同的n十1条数据流;分析网络协议分析仪端口2收到的数据流4.6.3.4

预期结果

步骤c)中,协议分析仪2收到的数据流应为n条。4.6.4非法组播源控制功能

4.6.4.1测试目的

网关应防止用户做源的组播。可以禁止用户端口发出的IGMPQuery和组播数据报文。4.6.4.2

测试配置

测试配置见图4。

测试步骤

测试步骤如下:

a)按照图4进行连接,在网络协议分析仪端口2配置组播客户端IP地址及组播上行端口,增加节目P1和网络协议分析仪端口1;b)

在网络协议分析仪端口2抓包,用网络协议分析仪端口1点播节目P1;c

在网络协议分析仪端口2抓包,网络协议分析仪端口1停止点播;d)在网络协议分析仪端口2抓包,网络协议分析仪端口1发送IGMPQuery报文;6

GB/T38797—2020

e)在网络协议分析仪端口2抓包,网络协议分析仪端口1发送组地址与P1组地址相同的组播数据报文。

预期结果

步骤b)中网络协议分析仪端口1可正常收到节目P1的流,网络协议分析仪端口2可抓到组播加人报文。

步骤c)中网络协议分析仪端口1不再正常收到节目P1的流,网络协议分析仪端口2可抓到组播离开报文。

步骤d)中网络协议分析仪端口2没有抓到网络协议分析仪1发出的报文。步骤e)中网络协议分析仪端口2没有抓到网络协议分析仪1发出的报文。4.6.5报文抑制

测试目的

网关应能对特定协议的广播/多播包(例如,DHCP、ARP、IGMP等)进行抑制,并能对其他二层广播报文进行速率限制。

测试配置

测试配置见图4。

测试步骤

测试步骤如下:

按照图4进行连接,配置网关对用户端口的DHCP、ARP、IGMP报文的抑制功能,关闭接人节a)

点上的抑制功能;

网络协议分析仪端口1上发送一定速率的DHCP、ARP、IGMP报文;分析网络协议分析仪端口2收到的报文。c

预期结果

步骤c)中,网络协议分析仪2收到一定量的DHCP、ARP、IGMP报文,速率应符合抑制后的报文速率。

4.7网络访问的安全性

4.7.1DMZ功能

4.7.1.1测试目的

网关应支持DMZ功能。

测试配置

测试配置见图5。

GB/T38797—2020

测试PC

4.7.1.3测试步骤

测试步骤如下:

INTTRNTTH

接入节点

5DMZ功能测试配置

a)按照图5进行连接,开启网关的DMZ功能,并指定为PC1;b)

在PC1上开启HTTP和FTP服务;

在测试PC上用网关IP地址连接HTTP和FTP服务。c)

4.7.1.4预期结果

WT.AN终编

用户Pc:1

用PC2

步骤c)中,测试PC连接网关IP地址,能够访问到PC1上的HTTP和FTP服务。4.7.2基于MAC地址的接入控制功能4.7.2.1测试目的

网关应支持基于MAC地址的接入控制,可以配置接人控制的MAC地址。4.7.2.2

测试配置

测试配置见图5。

测试步骤

测试步骤如下:

a)按照图5进行连接,开启网关的MAC地址接人控制功能;配置禁止接入的WLAN终端和用户PC的MAC地址;b)

WLAN终端和用户PC访问网络。

4.7.2.4预期结果

步骤c)中,被禁止的终端无法连接网络4.7.3基于IP地址的接入控制功能4.7.3.1测试目的

网关应支持IP地址接入控制功能,可以配置接人控制的IP地址。测试配置

测试配置见图5。

测试步骤

测试步骤如下:

按照图5进行连接,开启网关的IP地址接人控制功能:a

禁止PC1的IP地址,允许PC2的IP地址;b)

PC1和PC2访问网络

预期结果

步骤c)中,PC1无法访问,PC2可以访问。4.7.4URL访问控制功能

测试目的

GB/T 38797-—2020

网关应支持设置黑白名单实现URL访问控制功能,黑白名单应支持与账号绑定。4.7.4.2

测试配置

测试配置见图5。

测试步骤

测试步骤如下:

按照图5进行连接;

配置网关的URL控制功能,设定黑白名单功能,并根据名单内的URL进行访问。4.7.4.4

预期结果

步骤b)中,访问结果应符合对URL访问控制功能的配置。4.8WLAN安全性

4.8.1SSID广播/隐藏功能测试

4.8.1.1测试目的

网关应支持配置不同的SSID以区分网络,支持启用或者关闭SSID广播功能,SSID可以隐藏。测试配置

测试配置见图6。

WI.AV终端I

INIERNEI

按入节点

WLAN终端1

图6WLAN安全性测试配置

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。