GA/T 1141-2014

基本信息

标准号: GA/T 1141-2014

中文名称:信息安全技术 主机安全等级保护配置要求

标准类别:公共安全行业标准(GA)

标准状态:现行

出版语种:简体中文

下载格式:.rar .pdf

下载大小:1296KB

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GA/T 1141-2014 信息安全技术 主机安全等级保护配置要求

GA/T1141-2014

标准压缩包解压密码:www.bzxz.net

标准图片预览

标准内容

ICS35.240

中华人民共和国公共安全行业标准GA/T 1141—2014

信息安全技术

主机安全等级保护配置要求

Information securitytechnology-Computer configuration requirements for security classified protection2014-03-14发布

中华人民共和国公安部

2014-03-14实施

中华人民共和国公共安全

行业标准

信息安全技术

主机安全等级保护配置要求

GA/T1141—2014

中国标准出版社出版发行

北京市朝阳区和孚里西街甲2号(100029)北京市西城区三里河北街16号(100045)网址spe.net.cn

总编室:(010)64275323发行中心:(010)51780235读者服务部:(010)68523946

中国标雕出版社秦皇岛印剧厂印刷各地新华书店经销

开本880×12301/16印张1.5字数38千字2014年6月第一版 2014年6月第一次印刷15号:155066-2-27074定价24.00元如有印装差错由本社发行中心调换版权专有侵权必究

举报电话:(010)68510107

规范性引用文件

3术语和定义

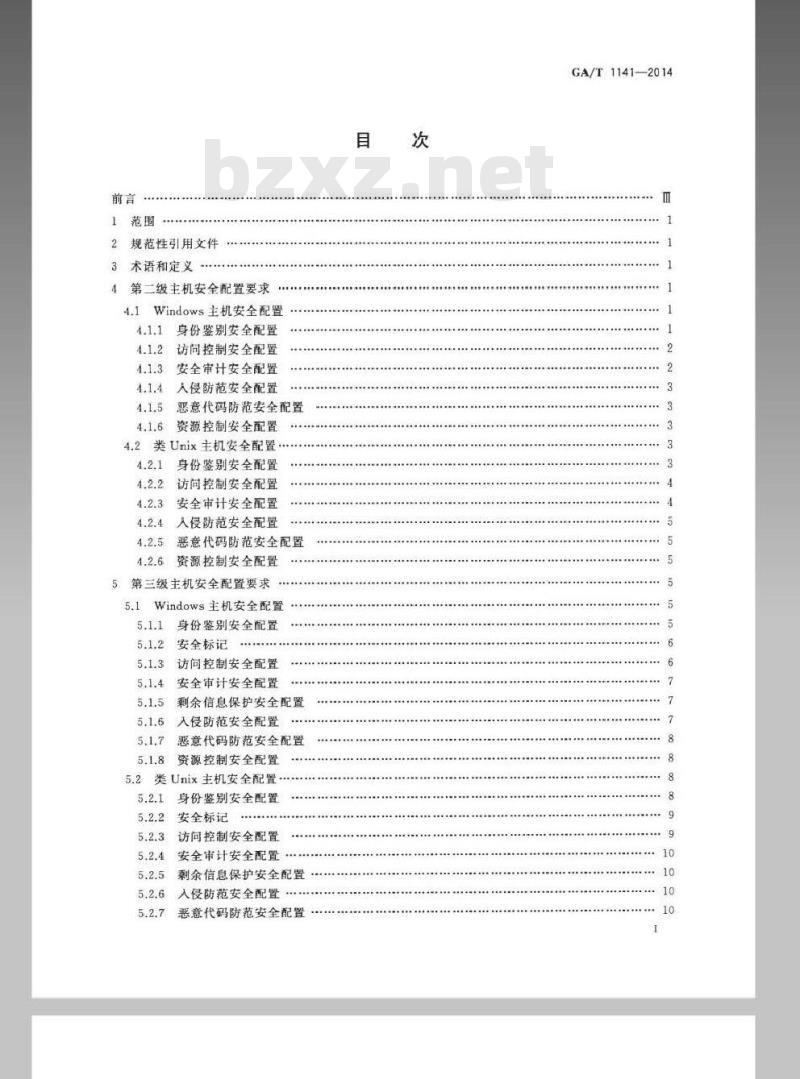

第二级主机安全配置要求

Windows主机安全配置

身份鉴别安全配置

访间控制安全配置

安全审计安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

类Unix主机安全配置

身份鉴别安全配置

访间控制安全配置

安全审计安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

第三级主机安全配置要求

Windows主机安全配置

身份鉴别安全配置

安全标记

访问控制安全配置

安全审计安全配置

剩余信息保护安全配置

入俊防范安

恶意代码防范安全配置

资源控制安全配置

类Unix

主机安全配置

身份鉴别安全配置

安全标记

访问控制安全配置

安全审计安全配置

剩余信息保护安全配置

入侵防范安全配置

恶意代码防范安全配置

GA/T 11412014

GA/T 1141—2014

5.2.8资源控制安全配置

6第四级主机安全配置要求

6.1Windows主机安全配置

身份鉴别安全配置

安全标记

访间控制安全配置

可信路径

安全审计安全配置

剩余信息保护安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

类Unix主机安全配置

身份鉴别安全配置

安全标记

访间控制安全配置

可信路径

安全审计安全配置

剩余信息保护安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

rrKacadiaiKAca

本标准按照GB/T1.1-2009给出的规则起草。本标准由公安部网络安全保卫局提出本标准由公安部信息系统安全标准化技术委员会归口。GA/T1141—2014

本标准起草单位:公安部计算机信息系统安全产品质量监督检验中心、公安部网络安全保卫局、公安部第三研究所。

本标准主要起草人:邱梓华、宋好好、张俊兵、张笑笑、顾玮、顾健、俞优。m

1范围

信息安全技术

主机安全等级保护配置要求

本标准规定了第二级到第四级信息系统中,各类主机的操作系统安全配置要求本标准适用于第二级到第四级信息系统中各类主机操作系统的安全配置。规范性引用文件

GA/T 1141—2014

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件GB/T222392008信息安全技术信息系统安全等级保护基本要求GB/T250692010信息安全技术术语3术语和定义

GB/T22239—2008和GB/T25069-2010界定的术语和定义适用于本文件第二级主机安全配置要求

4.1Windows主机安全配置

4.1.1身份鉴别安全配置

4.1.1.1身份标识安全配置

应对主机中的每个账户设置登录口令,口令不应为空。4.1.1.2鉴别信息安全配置

应启用主机中的密码安全策略,并设置以下内容:a)

密码长度最小值;

密码复杂性:

密码最长使用期限。

4.1.1.3鉴别过程安全配置

应启用主机中的账户锁定策略,并设置以下内容:a账户锁定网值:

b)复位账户锁定计数时间:

账户锁定时间

iiKacaQiaiKAca-

GA/T1141-2014

4.1.1.4用户名唯一性

应为不同的用户设置唯一的用户名。4.1.1.5远程管理安全配置(服务器适用)当需对服务器进行远程管理时,应设置登录鉴别信息以非明文形式在网络中传输。4.1.2访问控制安全配置

4.1.2.1资源访问权限安全配置

应对主机进行以下配置:

a)将操作系统安装在NTFS格式的文件系统中:仅系统管理员具有访间Windows目录中的文件以及system和system32目录内的文件的b)

权限;

关闭所有不需要的端口;

关闭所有不需要的共享目录;

在注册表中,关闭置名访问共享目录的权限。4.1.2.2

账户访问权限安全配置

应对主机进行以下配置:

禁用系统来宾账户:

重命名系统默认账户;

删除系统所有无用账户、过期账户;d)为不同用户分配不同的账户。4.1.2.3

3管理用户角色安全配置

若安装有数据库管理系统和应用系统,则应为数据库管理员、应用系统管理员设置专门的身份标识,并授予其所需的最小权限。4.1.3安全审计安全配置

4.1.3.1审计记录内客安全配置

打开以下事件的审计开关:审计账户登录事件,账户管理事件、目录服务访间事件、重要对象访问事件策略更改事件、特权使用事件、系统资源异常事件。审计记录存储空间安全配置

应对主机进行以下配置

设置只有系统管理员组具有管理审核和安全日志的权限;a

b)设置安全性日志和系统日志的存储大小和覆盖策略4.1.3.3审计进程安全配置

设置与事件日志相关的系统服务为自动启动。2

4.1.4入侵防范安全配置

4.1.4.1安装原则

主机的操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序。4.1.4.2补丁更新

定期跟踪系统的补丁情况,在测试验证通过后升级系统的安全补工。4.1.5恶意代码防范安全配置

应对主机进行以下配置:

GA/T 1141-—2014

安装单机版或网络版防惠意代码软件,及时更新防恶意代码软件版本和恶意代码库:a

b)统一管理恶意代码软件和恶意代码库。6资源控制安全配置

4.1.6.1终端接入控制安全配置

应对主机进行以下配置

设置TCP/IP筛选,启用Windows防火墙或安装第三方个人防火塔,设置网络地址、端口登录a

限制:

若不在主机上配置接入控制,则应通过网络设备的地址、端口过滤功能对主机的接人进行b)

控制。

4.1.6.2终端接入过程安全配置

应对主机进行以下配置:

a)开启屏幕保护功能,并设置口令保护;b)设置登录终端的操作超时断开功能。4.1.6.3

资源使用安全配置

应根据实际情况,限制单个用户对系统资源(如硬盘等)的最大或最小使用限度4.2类Unix主机安全配置

4.2.1身份鉴别安全配置

4.2.1.1身份标识安全配置

应对主机中的每个账户设置登录口令,口令不应为空。4.2.1.2鉴别信息安全配置

应采用系统的PAM密码模块,并设置以下内容:a

密码长度最小值:

b)密码复杂性:

密码最长使用期限。

鉴别过程安全配置

应采用系统的PAM密码模块,并设置以下内容:3

iiKacaQiaiKAca-

GA/T1141-2014

a)账户登录失败锁定的阈值;

b)账户达到最大登录失败次数后锁定用户,直至管理员解锁。4.2.1.4用户名唯一性

应为不同的用户设置唯一的用户名。5远程管理安全配置(服务器适用)4.2.1.5

应来用SSH等加密管理方式,对服务器进行远程管理,并关闭TELNET等不安全服务。4.2.2访问控制安全配置

4.2.2.1资源访问权限安全配置

应对主机进行以下配置:

对于系统关键文件,如:/etc/passwd、/etc/shadow、/etc/inetd.conf,设置属性为600,/var/a)

log/messages属性为644;

关闭所有不需要的端口;

c)关闭所有不需要的共享日录。2账户访间权限安全配置

应对主机进行以下配置:

a)修改系统默认账户的默认口令:b)删除系统所有无用账户、过期账户。3管理用户角色安全配置

若安装有数据库管理系统和应用系统,则应为数据库管理员、应用系统管理员设置专门的身份标识,并授予其所需的最小权限。4.2.3安全审计安全配置

审计记录内容安全配置

应对主机进行以下配置:

配置安全审计功能,使其能够审计重要用户行为、系统资源的异常使用和重要系统命令的使用a)

等事件;

审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等审计记录存储空间安全配置

应对主机进行以下配置:

只有系统管理员组具有管理审核和安全日志的权限;a

b)设置审计记录文件的属性为600。3审计进程安全配置

设置与事件目志相关的系统服务为自动启动。4免费标准下载网bzxz

4.2.4入侵防范安全配置

4.2.4.1安装原则

主机的操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序4.2.4.2补丁更新

定期跟踪系统的补丁情况,升级系统的安全补丁5恶意代码防范安全配置

应对主机进行以下配置:

GA/T 1141—2014

8)在系统中安装网络防恶意代码软件,及时更新防恶意代码软件版本和恶意代码库b)统一管理恶意代码软件和恶意代码库。4.2.6资源控制安全配置

4.2.6.1终端接入控制安全配置

应对主机进行以下配置

配置系统文件,限制终端接人方式,网络地址范围:b)启用主机防火墙,设置网络地址、端口登录限制:c)若不启用主机防火墙,则应通过网络设备的地址、端口过滤功能对主机的接人进行控制,4.2.6.2终端接入过程安全配置

设置登录终端的操作超时锁定功能。4.2.6.3资源使用安全配置

应根据实际情况,限制单个用户对系统资源(如使用quota软件对硬盘进行限制)的最大或最小使用限度

第三级主机安全配置要求

5.1Windows主机安全配置

5.1.1身份鉴别安全配置

5.1.1.1身份标识安全配置

应对主机中的每个账户设置登录口令,口令不应为空5.1.1.2鉴别信息安全配置

应启用主机中的密码安全策略,并设置以下内容:a)密码长度最小值;

b)密码复杂性:

密码最长使用期限。

iiKacaQiaiKAca-

GA/T 1141-2014

鉴别过程安全配置

应启用主机中的账户锁定策略,并设置以下内容a)

账户锁定阅值:

复位账户锁定计数时间:

账户锁定时间。

用户名唯一性

应为不同的用户设置唯一的用户名。5.1.1.5

鉴别方式安全配置

采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别(如:口令、数字证书、生物特征等)。5.1.1.6

远程管理安全配置(服务器适用)当需对服务器进行远程管理时,登录鉴别信息应以非明文形式在网络中传输。5.1.2安全标记

采取安全机制(如:使用主机安全加固组件),对主机的重要信息资源设置敏感标记5.1.3访问控制安全配置

5.1.3.1强制访问控制配置

采取安全机制(如:使用主机安全加固组件),依据安全策略和主客体的敏感标记,控制主体对重要信息资源的访间。

5.1.3.2资源访问权限安全配置

应对主机进行以下配置:

将操作系统安装在NTFS格式的文件系统中;b)

仅系统管理员具有访间Windows目录中的文件以及system和system32目录内的文件的权限;

关闭所有不需要的端口:

d)关闭所有不需要的共享目录:在注册表中,关闭医名访问共享目录的权限。e)

5.1.3.3账户访问权限安全配置

应对主机进行以下配置:

a)禁用系统来宾账户,

重命名系统默认账户;

副除系统所有无用账户、过期账户;c

为不同用户分配不同的账户。

5.1.3.4管理用户角色安全配置

若安装有数据库管理系统和应用系统,则应为数据库管理员、应用系统管理员设置专门的身份标6

识,并授其所需的最小权限。

5.1.4安全审计安全配置

5.1.4.1审计记录内容安全配置

GA/T1141—2014

打开以下事件的审计开关:审计账户登录事件,账户管理事件,目录服务访间事件、重要对象访间事件、策略更改事件、待权使用事件、系统资源异常事件。5.1.4.2

审计记录存储空间安全配置

应对主机进行以下配置:

a)设置只有系统管理员组具有管理审核和安全日志的权限,b)设置安全性日志和系统日志的存储大小和覆盖策略:5.1.4.3

审计进程安全配置

设置与事件日志相关的系统服务为自动启动。5,1.4.4审计报表配置

采取安全机制(如:使用主机安全加固组件),对审计记录数据进行分析,并生成审计报表。5剩余信息保护安全配置

5.1.5.1鉴别信息存储空间安全配置启用安全策略中的选项,保证登录时不显示上次的用户名,5.1.5.2系统资源存储空间安全配置应对主机进行以下配置:

a)采取安全机制《如:使用主机安全加固组件),对主机内的文件、目录进行安全删除,确保存储空间被释放或重新分配给其他用户前得到安全清除b)启用安全策略中的选项,保证系统关机时,能够清除虚拟内存页面文件。5.1.6入侵防范安全配置

5.1.6.1入侵行为检测安全配置(重要服务器适用》应对主机进行以下配置

a)在重要服务器上安装主机型人侵检测系统或在重要服务器所在的网络中安装网络型入侵检测系统:

b)配置人侵检测系统,使得系统能够记录入侵的源IP,攻击类型、攻击目的、攻击时间,并设置以下内容在发生严重人侵事件时提供报警5.1.6.2重要程序完整性检测安全配置采取安全机制(如,使用主机安全加固组件),对重要程序的完整性进行检测,并在检测到完整性受到被坏后,进行恢复。

5.1.6.3安装原则

主机的操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序。iiKacaQiaiKAca-

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国公共安全行业标准GA/T 1141—2014

信息安全技术

主机安全等级保护配置要求

Information securitytechnology-Computer configuration requirements for security classified protection2014-03-14发布

中华人民共和国公安部

2014-03-14实施

中华人民共和国公共安全

行业标准

信息安全技术

主机安全等级保护配置要求

GA/T1141—2014

中国标准出版社出版发行

北京市朝阳区和孚里西街甲2号(100029)北京市西城区三里河北街16号(100045)网址spe.net.cn

总编室:(010)64275323发行中心:(010)51780235读者服务部:(010)68523946

中国标雕出版社秦皇岛印剧厂印刷各地新华书店经销

开本880×12301/16印张1.5字数38千字2014年6月第一版 2014年6月第一次印刷15号:155066-2-27074定价24.00元如有印装差错由本社发行中心调换版权专有侵权必究

举报电话:(010)68510107

规范性引用文件

3术语和定义

第二级主机安全配置要求

Windows主机安全配置

身份鉴别安全配置

访间控制安全配置

安全审计安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

类Unix主机安全配置

身份鉴别安全配置

访间控制安全配置

安全审计安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

第三级主机安全配置要求

Windows主机安全配置

身份鉴别安全配置

安全标记

访问控制安全配置

安全审计安全配置

剩余信息保护安全配置

入俊防范安

恶意代码防范安全配置

资源控制安全配置

类Unix

主机安全配置

身份鉴别安全配置

安全标记

访问控制安全配置

安全审计安全配置

剩余信息保护安全配置

入侵防范安全配置

恶意代码防范安全配置

GA/T 11412014

GA/T 1141—2014

5.2.8资源控制安全配置

6第四级主机安全配置要求

6.1Windows主机安全配置

身份鉴别安全配置

安全标记

访间控制安全配置

可信路径

安全审计安全配置

剩余信息保护安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

类Unix主机安全配置

身份鉴别安全配置

安全标记

访间控制安全配置

可信路径

安全审计安全配置

剩余信息保护安全配置

人侵防范安全配置

恶意代码防范安全配置

资源控制安全配置

rrKacadiaiKAca

本标准按照GB/T1.1-2009给出的规则起草。本标准由公安部网络安全保卫局提出本标准由公安部信息系统安全标准化技术委员会归口。GA/T1141—2014

本标准起草单位:公安部计算机信息系统安全产品质量监督检验中心、公安部网络安全保卫局、公安部第三研究所。

本标准主要起草人:邱梓华、宋好好、张俊兵、张笑笑、顾玮、顾健、俞优。m

1范围

信息安全技术

主机安全等级保护配置要求

本标准规定了第二级到第四级信息系统中,各类主机的操作系统安全配置要求本标准适用于第二级到第四级信息系统中各类主机操作系统的安全配置。规范性引用文件

GA/T 1141—2014

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件GB/T222392008信息安全技术信息系统安全等级保护基本要求GB/T250692010信息安全技术术语3术语和定义

GB/T22239—2008和GB/T25069-2010界定的术语和定义适用于本文件第二级主机安全配置要求

4.1Windows主机安全配置

4.1.1身份鉴别安全配置

4.1.1.1身份标识安全配置

应对主机中的每个账户设置登录口令,口令不应为空。4.1.1.2鉴别信息安全配置

应启用主机中的密码安全策略,并设置以下内容:a)

密码长度最小值;

密码复杂性:

密码最长使用期限。

4.1.1.3鉴别过程安全配置

应启用主机中的账户锁定策略,并设置以下内容:a账户锁定网值:

b)复位账户锁定计数时间:

账户锁定时间

iiKacaQiaiKAca-

GA/T1141-2014

4.1.1.4用户名唯一性

应为不同的用户设置唯一的用户名。4.1.1.5远程管理安全配置(服务器适用)当需对服务器进行远程管理时,应设置登录鉴别信息以非明文形式在网络中传输。4.1.2访问控制安全配置

4.1.2.1资源访问权限安全配置

应对主机进行以下配置:

a)将操作系统安装在NTFS格式的文件系统中:仅系统管理员具有访间Windows目录中的文件以及system和system32目录内的文件的b)

权限;

关闭所有不需要的端口;

关闭所有不需要的共享目录;

在注册表中,关闭置名访问共享目录的权限。4.1.2.2

账户访问权限安全配置

应对主机进行以下配置:

禁用系统来宾账户:

重命名系统默认账户;

删除系统所有无用账户、过期账户;d)为不同用户分配不同的账户。4.1.2.3

3管理用户角色安全配置

若安装有数据库管理系统和应用系统,则应为数据库管理员、应用系统管理员设置专门的身份标识,并授予其所需的最小权限。4.1.3安全审计安全配置

4.1.3.1审计记录内客安全配置

打开以下事件的审计开关:审计账户登录事件,账户管理事件、目录服务访间事件、重要对象访问事件策略更改事件、特权使用事件、系统资源异常事件。审计记录存储空间安全配置

应对主机进行以下配置

设置只有系统管理员组具有管理审核和安全日志的权限;a

b)设置安全性日志和系统日志的存储大小和覆盖策略4.1.3.3审计进程安全配置

设置与事件日志相关的系统服务为自动启动。2

4.1.4入侵防范安全配置

4.1.4.1安装原则

主机的操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序。4.1.4.2补丁更新

定期跟踪系统的补丁情况,在测试验证通过后升级系统的安全补工。4.1.5恶意代码防范安全配置

应对主机进行以下配置:

GA/T 1141-—2014

安装单机版或网络版防惠意代码软件,及时更新防恶意代码软件版本和恶意代码库:a

b)统一管理恶意代码软件和恶意代码库。6资源控制安全配置

4.1.6.1终端接入控制安全配置

应对主机进行以下配置

设置TCP/IP筛选,启用Windows防火墙或安装第三方个人防火塔,设置网络地址、端口登录a

限制:

若不在主机上配置接入控制,则应通过网络设备的地址、端口过滤功能对主机的接人进行b)

控制。

4.1.6.2终端接入过程安全配置

应对主机进行以下配置:

a)开启屏幕保护功能,并设置口令保护;b)设置登录终端的操作超时断开功能。4.1.6.3

资源使用安全配置

应根据实际情况,限制单个用户对系统资源(如硬盘等)的最大或最小使用限度4.2类Unix主机安全配置

4.2.1身份鉴别安全配置

4.2.1.1身份标识安全配置

应对主机中的每个账户设置登录口令,口令不应为空。4.2.1.2鉴别信息安全配置

应采用系统的PAM密码模块,并设置以下内容:a

密码长度最小值:

b)密码复杂性:

密码最长使用期限。

鉴别过程安全配置

应采用系统的PAM密码模块,并设置以下内容:3

iiKacaQiaiKAca-

GA/T1141-2014

a)账户登录失败锁定的阈值;

b)账户达到最大登录失败次数后锁定用户,直至管理员解锁。4.2.1.4用户名唯一性

应为不同的用户设置唯一的用户名。5远程管理安全配置(服务器适用)4.2.1.5

应来用SSH等加密管理方式,对服务器进行远程管理,并关闭TELNET等不安全服务。4.2.2访问控制安全配置

4.2.2.1资源访问权限安全配置

应对主机进行以下配置:

对于系统关键文件,如:/etc/passwd、/etc/shadow、/etc/inetd.conf,设置属性为600,/var/a)

log/messages属性为644;

关闭所有不需要的端口;

c)关闭所有不需要的共享日录。2账户访间权限安全配置

应对主机进行以下配置:

a)修改系统默认账户的默认口令:b)删除系统所有无用账户、过期账户。3管理用户角色安全配置

若安装有数据库管理系统和应用系统,则应为数据库管理员、应用系统管理员设置专门的身份标识,并授予其所需的最小权限。4.2.3安全审计安全配置

审计记录内容安全配置

应对主机进行以下配置:

配置安全审计功能,使其能够审计重要用户行为、系统资源的异常使用和重要系统命令的使用a)

等事件;

审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等审计记录存储空间安全配置

应对主机进行以下配置:

只有系统管理员组具有管理审核和安全日志的权限;a

b)设置审计记录文件的属性为600。3审计进程安全配置

设置与事件目志相关的系统服务为自动启动。4免费标准下载网bzxz

4.2.4入侵防范安全配置

4.2.4.1安装原则

主机的操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序4.2.4.2补丁更新

定期跟踪系统的补丁情况,升级系统的安全补丁5恶意代码防范安全配置

应对主机进行以下配置:

GA/T 1141—2014

8)在系统中安装网络防恶意代码软件,及时更新防恶意代码软件版本和恶意代码库b)统一管理恶意代码软件和恶意代码库。4.2.6资源控制安全配置

4.2.6.1终端接入控制安全配置

应对主机进行以下配置

配置系统文件,限制终端接人方式,网络地址范围:b)启用主机防火墙,设置网络地址、端口登录限制:c)若不启用主机防火墙,则应通过网络设备的地址、端口过滤功能对主机的接人进行控制,4.2.6.2终端接入过程安全配置

设置登录终端的操作超时锁定功能。4.2.6.3资源使用安全配置

应根据实际情况,限制单个用户对系统资源(如使用quota软件对硬盘进行限制)的最大或最小使用限度

第三级主机安全配置要求

5.1Windows主机安全配置

5.1.1身份鉴别安全配置

5.1.1.1身份标识安全配置

应对主机中的每个账户设置登录口令,口令不应为空5.1.1.2鉴别信息安全配置

应启用主机中的密码安全策略,并设置以下内容:a)密码长度最小值;

b)密码复杂性:

密码最长使用期限。

iiKacaQiaiKAca-

GA/T 1141-2014

鉴别过程安全配置

应启用主机中的账户锁定策略,并设置以下内容a)

账户锁定阅值:

复位账户锁定计数时间:

账户锁定时间。

用户名唯一性

应为不同的用户设置唯一的用户名。5.1.1.5

鉴别方式安全配置

采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别(如:口令、数字证书、生物特征等)。5.1.1.6

远程管理安全配置(服务器适用)当需对服务器进行远程管理时,登录鉴别信息应以非明文形式在网络中传输。5.1.2安全标记

采取安全机制(如:使用主机安全加固组件),对主机的重要信息资源设置敏感标记5.1.3访问控制安全配置

5.1.3.1强制访问控制配置

采取安全机制(如:使用主机安全加固组件),依据安全策略和主客体的敏感标记,控制主体对重要信息资源的访间。

5.1.3.2资源访问权限安全配置

应对主机进行以下配置:

将操作系统安装在NTFS格式的文件系统中;b)

仅系统管理员具有访间Windows目录中的文件以及system和system32目录内的文件的权限;

关闭所有不需要的端口:

d)关闭所有不需要的共享目录:在注册表中,关闭医名访问共享目录的权限。e)

5.1.3.3账户访问权限安全配置

应对主机进行以下配置:

a)禁用系统来宾账户,

重命名系统默认账户;

副除系统所有无用账户、过期账户;c

为不同用户分配不同的账户。

5.1.3.4管理用户角色安全配置

若安装有数据库管理系统和应用系统,则应为数据库管理员、应用系统管理员设置专门的身份标6

识,并授其所需的最小权限。

5.1.4安全审计安全配置

5.1.4.1审计记录内容安全配置

GA/T1141—2014

打开以下事件的审计开关:审计账户登录事件,账户管理事件,目录服务访间事件、重要对象访间事件、策略更改事件、待权使用事件、系统资源异常事件。5.1.4.2

审计记录存储空间安全配置

应对主机进行以下配置:

a)设置只有系统管理员组具有管理审核和安全日志的权限,b)设置安全性日志和系统日志的存储大小和覆盖策略:5.1.4.3

审计进程安全配置

设置与事件日志相关的系统服务为自动启动。5,1.4.4审计报表配置

采取安全机制(如:使用主机安全加固组件),对审计记录数据进行分析,并生成审计报表。5剩余信息保护安全配置

5.1.5.1鉴别信息存储空间安全配置启用安全策略中的选项,保证登录时不显示上次的用户名,5.1.5.2系统资源存储空间安全配置应对主机进行以下配置:

a)采取安全机制《如:使用主机安全加固组件),对主机内的文件、目录进行安全删除,确保存储空间被释放或重新分配给其他用户前得到安全清除b)启用安全策略中的选项,保证系统关机时,能够清除虚拟内存页面文件。5.1.6入侵防范安全配置

5.1.6.1入侵行为检测安全配置(重要服务器适用》应对主机进行以下配置

a)在重要服务器上安装主机型人侵检测系统或在重要服务器所在的网络中安装网络型入侵检测系统:

b)配置人侵检测系统,使得系统能够记录入侵的源IP,攻击类型、攻击目的、攻击时间,并设置以下内容在发生严重人侵事件时提供报警5.1.6.2重要程序完整性检测安全配置采取安全机制(如,使用主机安全加固组件),对重要程序的完整性进行检测,并在检测到完整性受到被坏后,进行恢复。

5.1.6.3安装原则

主机的操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序。iiKacaQiaiKAca-

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。