GA/T 683-2007

基本信息

标准号: GA/T 683-2007

中文名称:信息安全技术防火墙安全技术要求

标准类别:公共安全行业标准(GA)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:4019069

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GA/T 683-2007.Information security technology-Technical requirements for firewall security.

1范围

GA/T 683分三个等级规定了防火墙的安全技术要求。安全等级从第一级到第三级逐级增高,对防火墙的安全要求也逐步增强。

GA/T 683适用于公共安全行业对防火墙产品的研发、生产。同时也可适用于对防火墙产品的采购和部署。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注8期的引用文件,其最新版本适用于本标准。

GB 17859-1999计算机信息系统 安 全保护等级划分准则

GB/T 18336.1- -2001信息技术 安全技术 信息技术安全性评估准则 第1部分:简介和一般模型

3术语、定义和缩略语

3.1术语和定义

GB 17859- .1999和GB/T 18336. 1- 2001确立的以及下列术语和定义适用于本标准。

3.1.1防火墙fire wall

防火墙是在网络之间执行访问控制策略的一个或- - 组组件的集合,是一种重要的网络防护设备,属于用户网络边界的安全保护设备。

4第一级安全要求

4.1 安全功能要求

4.1.1 防火墙自身自主访问控制

防火墙应执行自主访问控制策略,通过管理员属性表,控制不同管理员对防火墙的配置数据和其他数据的查看、修改,以及对防火墙上程序的执行,阻止非授权人员进行上述活动。

1范围

GA/T 683分三个等级规定了防火墙的安全技术要求。安全等级从第一级到第三级逐级增高,对防火墙的安全要求也逐步增强。

GA/T 683适用于公共安全行业对防火墙产品的研发、生产。同时也可适用于对防火墙产品的采购和部署。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注8期的引用文件,其最新版本适用于本标准。

GB 17859-1999计算机信息系统 安 全保护等级划分准则

GB/T 18336.1- -2001信息技术 安全技术 信息技术安全性评估准则 第1部分:简介和一般模型

3术语、定义和缩略语

3.1术语和定义

GB 17859- .1999和GB/T 18336. 1- 2001确立的以及下列术语和定义适用于本标准。

3.1.1防火墙fire wall

防火墙是在网络之间执行访问控制策略的一个或- - 组组件的集合,是一种重要的网络防护设备,属于用户网络边界的安全保护设备。

4第一级安全要求

4.1 安全功能要求

4.1.1 防火墙自身自主访问控制

防火墙应执行自主访问控制策略,通过管理员属性表,控制不同管理员对防火墙的配置数据和其他数据的查看、修改,以及对防火墙上程序的执行,阻止非授权人员进行上述活动。

标准图片预览

标准内容

ICS35.040

中华人民共和国公共安全行业标准GA/T683—2007

信息安全技术

防火墙安全技术要求

Informationsecuritytechnology-Technical requirements for firewall security2007-03-20发布

中华人民共和国公安部

2007-05-01实施

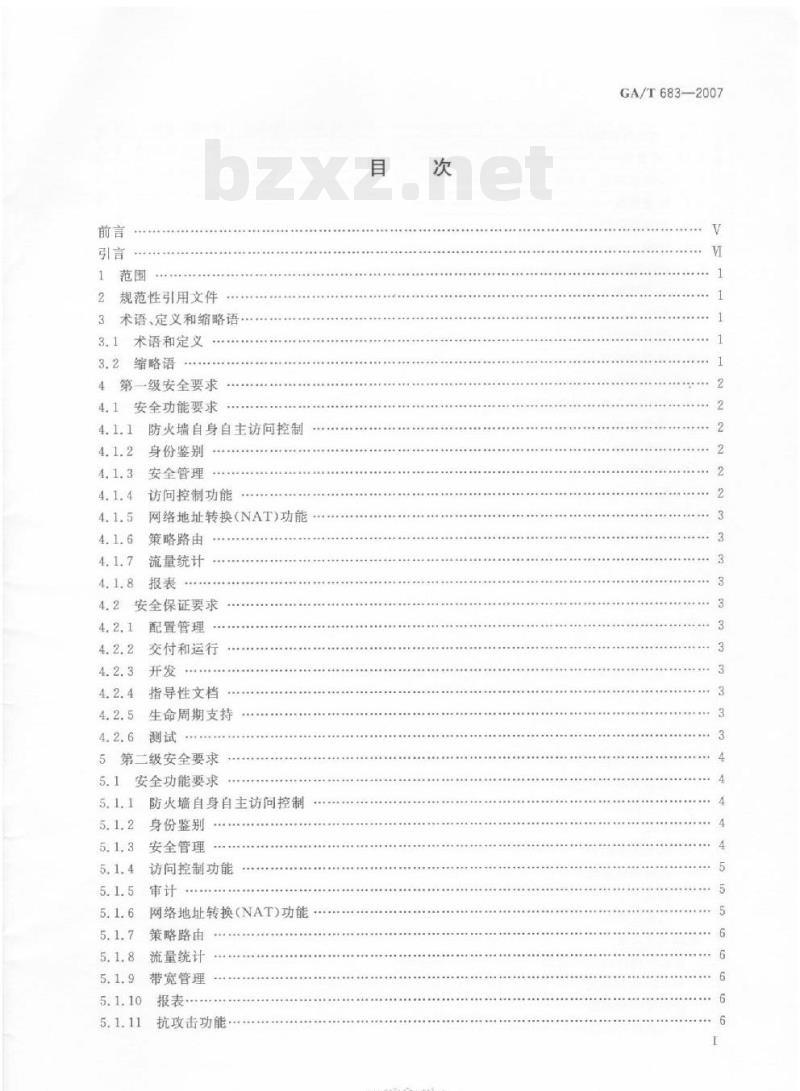

规范性引用文件

术语、定义和缩略语

3.1术语和定义

3.2缩略语

4第一级安全要求

安全功能要求

防火墙自身自主访问控制

身份鉴别

安全管理

访问控制功能

网络地址转换(NAT)功能

策略路由

流量统计

安全保证要求

配置管理

交付和运行

指导性文档

生命周期支持

5第二级安全要求

安全功能要求

防火墙自身自主访问控制

身份鉴别

安全管理

访问控制功能

网络地址转换(NAT)功能

策略路由

流量统计

带宽管理

报表·

抗攻击功能

HTYKAONYKACa

GA/T683—2007

GA/T683—2007

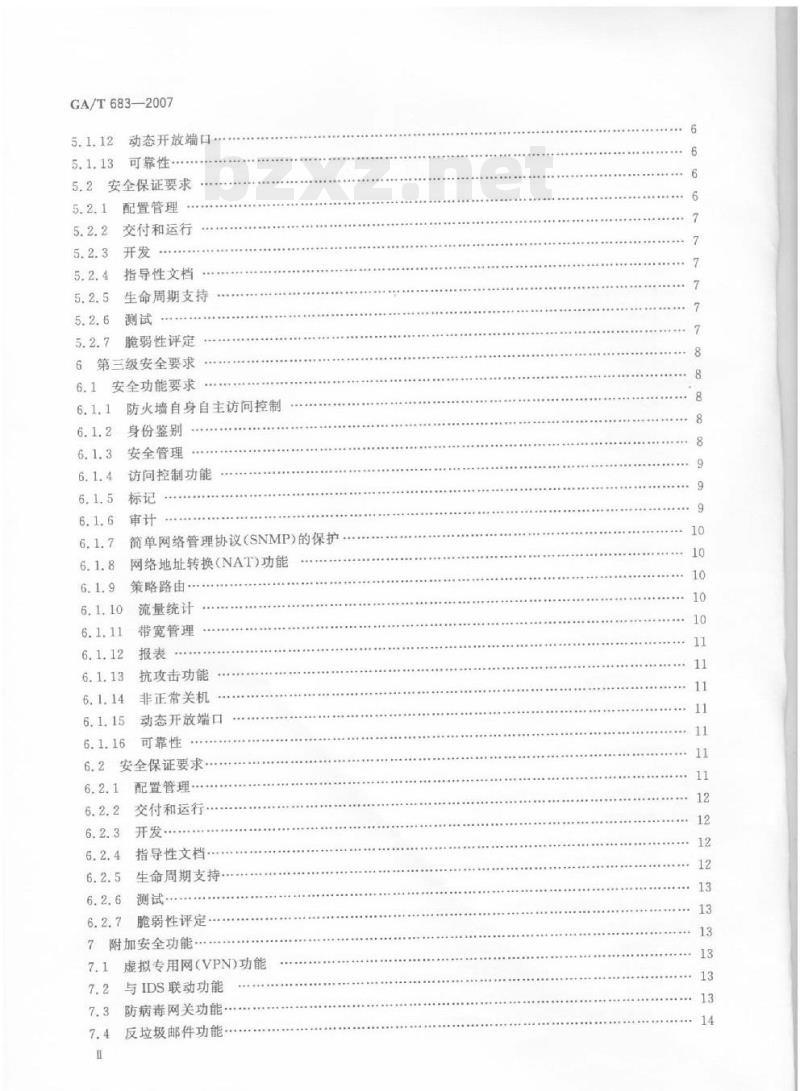

动态开放端口·

可靠性

安全保证要求

配置管理

交付和运行

指导性文档

生命周期支持

脆弱性评定

6第三级安全要求

安全功能要求

防火墙自身自主访问控制

身份鉴别

安全管理

访问控制功能

简单网络管理协议(SNMP)的保护网络地址转换(NAT)功能

策略路由

流量统计

带宽管理

抗攻击功能

非正常关机

动态开放端口

可靠性

安全保证要求

配置管理

交付和运行

指导性文档

生命周期支持·

脆弱性评定

7附加安全功能

虚拟专用网(VPN)功能

与IDS联动功能

防病毒网关功能

反垃圾邮件功能·

附录A(资料性附录)

A.1组成与相互关系

安全要求对照表

防火墙安全等级的划分

A,3附加安全功能

参考文献

HTKAONYKAca

GA/T683—2007

GA/T683-—2007

本标准是从信息技术方面详细规定了各安全保护级别的防火墙所应具有的安全功能要求和安全保证要求。

本标准中附录A为资料性附录。

本标准由公安部公共信息网络安全监察局提出。本标准由公安部信息系统安全标准化技术委员会归口。本标准起草单位:中国科学院研究生院信息安全国家重点实验室本标准主要起草人:戴英侠、何申、左晓栋、GA/T683-2007

防火墙是重要的网络边界保护设备,制定公共安全行业防火墙安全技术要求对于指导防火墙产品的研发、采购和部署,保障公共安全行业网络安全具有重要的意义。本标准对公共安全行业使用的防火墙提出了分等级的安全技术要求。本标准仅对一到三级安全保护等级做了技术要求,与GB17859一1999《计算机信息系统安全保护等级划分准则》的对应关系是,第一级对应用户自主保护级,第二级对应系统审计保护级,第三级对应安全标记保护级。

本标准文本中,加粗字

TYKAONiYKAca

1范围

信息安全技术

防火墙安全技术要求

GA/T683—2007

本标准分三个等级规定了防火墙的安全技术要求。安全等级从第一级到第三级逐级增高,对防火墙的安全要求也逐步增强。

本标准适用于公共安全行业对防火墙产品的研发、生产。同时也可适用于对防火墙产品的采购和部署。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准GB17859一1999计算机信息系统:安全保护等级划分准则GB/T18336.1一20Q1信息技术安全技术信息技术安全性评估准则第1部分:简介和一般模型

3术语、定义和缩略语

3.1术语和定义

GB17859—1999和GB/T18336.1—2001确立的以及下列术语和定义适用于本标准3.1.1

防火墙firewall

防火墙是在网络之间执行访问控制策略的一个或一组组件的集合,是一种重要的网络防护设备,属于用户网络边界的安全保护设备。3.2缩略语

下列缩略语适用于本标准。

FileTransferProtocol

文件传输协议

InternetControlMessageProtocolInternet控制消息协议IntrusionDetectionSystem人侵检测系统IntrusionPreventionSystem人侵防御系统Internet Protocol Security

IP安全协议

ManagementInformationBase管理信息库NetworkAddressTranslation网络地址转换Port Address Translation

端口地址转换

Real-timeTranspartProtocol实时传输协议Real TimeStreaming Protocol实时流协议SessionInitiationProtocol会话初始化协议SimpleNetworkManagementProtocol简单网络管理协议StructuredQueryLanguage结构化查询语言1

GA/T683—2007

Secure Socket Layer

安全套接字层

TransmissionControlProtocol传输控制协议User Datagram Protocol

1用户数据报协议

UniformResoureLocator统一资源定位器Virtual Private Network

4第一级安全要求

4.1安全功能要求

4.1.1防火墙自身自主访问控制

虚拟专用网

防火墙应执行自主访问控制策略,通过管理员属性表,控制不同管理员对防火墙的配置数据和其他数据的查看、修改,以及对防火墙上程序的执行,阻止非授权人员进行上述活动。4.1.2身份鉴别

在管理员登陆前,安全功能应鉴别管理员身份。鉴别时采用口令机制,并在每次登录系统时进行。口令应是不可见的,并在存储和传输时加密和完整性保护。当进行鉴别时,防火墙安全功能应仅将最少的反馈(如:键人的字符数,鉴别的成功或失败)提供给用户。

4.1.3安全管理

4.1.3.1用户管理

最高权限管理员应能够设置(包括但不限于建立、修改、删除等操作)多个角色,具备划分管理员级别和规定相关权限(如监视、维护配置等)的能力,能够限定每个用户的管理范围和权限,防止非法用户和非法操作。

4.1.3.2安全属性管理

应允许防火墙管理员对安全功能行为进行控制管理,这些管理包括:a)与对应的防火墙自主访间控制、鉴别和安全保证技术相关的功能的管理。b)与一般的安装和配置有关的功能的管理。防火墙的安全配置参数要有初始值。防火墙安装后,安全功能应能及时提醒管理员修改配置,并能周期性地提醒管理员维护配置。4.1.3.3管理方式

防火墙应支持如下管理方式:

a)管理员能够通过串口对防火墙进行管理;b)管理员能够通过网络与防火墙建立连接对防火墙的管理。4.1.3.4配置管理

授权管理员应能够进行如下管理操作:a)防火墙向授权管理员提供设置和修改安全管理相关的数据参数的功能;防火墙向授权管理员提供设置、查询和修改各种安全策略的功能:b)

c)防火墙向授权管理员提供监控防火墙状态和网络数据流状态的功能。4.1.4访问控制功能

防火墙应具备访问控制功能,允许安全域管理员设置包过滤规则,对进人其管理的安全域内所有数据包,依照包过滤规则进行过滤。包过滤规则应包含如下内容

防火墙的安全策略应包含基于源IP地址、目的IP地址的访间控制;a)

防火墙的安全策略应包含基于源端口、目的端口的访问控制;b)

防火墙的安全策略应包含基于协议类型的访问控制;c

防火墙应支持用户自定义的安全策略,安全策略可以是IP地址、端口、协议类型的部分或全部d)

TTKAONYKAca

组合。

网络地址转换(NAT)功能

防火墙应具备正向和反向两种NAT功能。具体描述如下:NAT功能可以起到隐藏内部地址的作用;a)

正NAT可以使得多台主机使用同一合法IP访问互联网(Internet):GA/T683-2007

反向NAT可以使得多台服务器映射到同一合法IP地址,外部用户可以通过访间上述合法IP访问服务器。

策略路由

防火墙可支持策略路由功能。具体技术要求如下:防火墙应能够根据数据包源地址、目的地址、源端口、目的端口、协议类型、进人接口等参数来a)

设置路由:

b)防火墙应能够设置多个路由表;防火墙的每个路由表应能够包含多条路由信息;e

d)防火墙应包含不少于三个安全域接口。4.1.7流量统计

防火墙能够针对套接字(Socket)五元组L包括源IP地址、目的IP地址、源服务端口、目的服务端口、协议类型(如TCP、UDP等)、时间截等参数的部分或全部参数的组合,对通过防火墙的某接口或全部接口的单向或双向数据进行统计。统计计数单位包含学节数,包数等。4.1.8报表

防火墙能够向授权用户提供配置信息和流量统计的报表文件。4.2安全保证要求

4.2.1配置管理

开发者应设计和实现防火墙配置管理,为产品的不同版本提供唯一的标识,直产品的每个版本应当使用其唯一标识作为标签。

4.2.2交付和运行

开发者应以文档形式对防火墙安全交付以及安装和启动过程进行说明。文档中应包括:a)对安全地将防火墙交付给用户的说明:b)对安全地安装和启动防火墙的说明。4.2.3开发

开发者应提供防火墙功能设计,要求按非形式化功能设计的要求进行功能设计,以非形式方法描述安全功能及其外部接口,并描述使用外部安全功能接口的目的与方法。4.2.4指导性文档

开发者应编制防火墙的指导性文档,要求:a)文档中应该提供关于防火墙的安全功能与接口、防火墙的管理和配置、防火墙的启动和操作、安全属性、警告信息的描述。

b)文档中不应包含任何一且泄漏将会危及系统安全的信息,文档可以为硬拷贝、电子文档或联机文档。如果是联机文档,应控制对文档的访间。4.2.5生命周期支持

开发者应建立开发和维护防火墙的生命周期模型,包括用于开发和维护防火墙的程序、工具和技术。开发者应按其定义的生命周期模型进行开发,并提供生命周期定义文档,在文档中描述用于开发和维护防火墙安全功能的生命周期模型。4.2.6测试

开发者应对防火墙进行测试,要求:3

GA/T683—2007

a)应进行一般功能测试,保证防火墙能够满足所有安全功能的要求;b)保留并提供测试文档,详细描述测试计划、测试过程以及预测结果和实际测试结果。5第二级安全要求

5.1安全功能要求

5.1.1防火墙自身自主访问控制

防火墙应执行自主访问控制策略,通过管理员属性表,控制不同管理员对防火墙的配置数据和其他数据的查看、修改,以及对防火墙上程序的执行,阻止非授权人员进行上述活动。5.1.2身份鉴别

5.1.2.1管理员鉴别

在管理员登陆前,安全功能应鉴别管理员身份。鉴别时采用口令机制,并在每次登录系统时进行口令应是不可见的,并在存储和传输时加密和完整性保护。当进行鉴别时,防火墙安全功能应仅将最少的反馈(如:键人的字符数,鉴别的成功或失败)提供给用户。

5.1.2.2鉴别失败处理

在经过一定次数的鉴别失败以后,该帐号应被锁定。最多失败次数仅由授权管理员设定。5.1.2.3超时锁定

应具有登录超时锁定功能。在设定的时间段内没有任何操作的情况下,终止会话,需要再次进行身份鉴别才能够重新操作。最大超时时间仅由授权管理员设定。5.1.2.4会话锁定

应允许管理员锁定自已的交互会话,锁定后需要再次进行身份鉴别才能够重新管理产品。5.1.2.5登录历史

应设计和实现防火墙登录历史功能。为用户提供系统登录活动的有关信息,使用户识别入侵的企图。成功通过鉴别,登录系统后,防火墙应向用户显示如下数据:一一日期、时间、来源和上次成功登录系统的情况:一上次成功登录系统以来身份鉴别失败的情况口令距失效日期的天数。

5.1.3安全管理

5.1.3.1用户管理

最高权限管理员应能够设置(包括但不限于建立、修改、删除等操作)多个角色,具备划分管理员级别和规定相关权限(如监视、维护配置等)的能力,能够限定每个用户的管理范围和权限,防止非法用户和非法操作。

5.1.3.2安全属性管理

应允许防火墙管理员对安全功能行为进行控制管理,这些管理包括:a)与对应的防火墙自主访问控制、鉴别和安全保证技术相关的功能的管理。b)与一般的安装和配置有关的功能的管理。防火墙的安全配置参数要有初始值。防火墙安装后,安全功能应能及时提醒管理员修改配置,并能周期性地提醒管理员维护配置。5.1.3.3管理方式

防火墙应支持如下管理方式:

管理员能够通过串口对防火墙进行督理:b)管理员能够通过网络与防火墙建立加密信道对防火墙的管理。5.1.3.4配置管理

授权管理员应能够进行如下管理操作:4

TTKAONY KAca

防火墙向授权管理员提供设置和修改安全管理相关的数据参数的功能a)

b)防火墙向授权管理员提供设置、查询和修改各种安全策略的功能;防火墙向授权管理员提供监控防火墙状态和网络数据流状态的功能;c)

d)防火墙向授权管理员提供管理审计日志的功能。5.1.4访问控制功能

5.1.4.1包过滤

GA/T683—2007

防火墙应具备访间控制功能,允许安全域管理员设置包过滤规则,对进入其管理的安全域内所有数据包,依照包过滤规则进行过滤。包过滤规则应包含如下内容:

a)防火墙的安全策略应包含基于源IP地址、目的IP地址的访间控制;b)防火墙的安全策略应包含基于源端口,目的端口的访问控制:防火墙的安全策略应包含基于协议类型的访问控制;c

防火墙应支持用户自定义的安全策略,安全策略可以是IP地址、端口、协议类型的部分或全部d)

组合。

5.1.4.2状态检测

防火墙应具备基于连接的状态检测机制,将属于同一连接的所有包作为一个整体的数据流看待,构成连接状态表,通过规则表与状态表的共同配合,对表中的各个连接状态因素加以识别。识别内容包含但不限于通信信息、通信状态、应用状态、操作状态等。5.1.4.3内容检测

防火墙应具备基于内容的检测功能,包含:a)防火墙的安全策略应包含基于URL的访间控制;b)防火墙的安全策略应包含基于文件类型的访间控制。5.1.5审计

5.1.5.1审计数据生成

防火墙应具有审计功能,至少能够审计以下行为:审计功能的启动和终止,

账户管理;

—登录事件:

系统事件;

配置文件的修改。

应能为防火墙的可审计行为生成审计记录,并在每一个审计记录中至少记录以下信息:一事件发生的日期和时间,

一事件的类型;

管理员身份;

一事件的结果(成功或失败)。5.1.5.2审计数据查阅

应提供给已授权的管理员从审计记录中读取审计信息的能力,为管理员提供的审计记录具有唯一、明确的定义和方便阅读的格式。5.1.5.3审计数据保护

应能保护已存储的审计记录,避免未经授权的删除,并能监测和防止对审计记录的修改。当审计存储耗尽、失败或受到攻击时,应确保最近的审计记录在一定的时间内不会被破坏。5.1.6网络地址转换(NAT)功能

防火墙应具备正向和反向两种NAT功能。具体描述如下:5

GA/T6832007

NAT功能可以起到隐藏内部地址的作用;正向NAT可以使得多台主机使用同一合法IP访问Internetb)

反向NAT可以使得多台服务器映射到同一合法IP地址,外部用户可以通过访间上述合法IFe

访问服务器:

d)防火墙具备端口地址转换(PAT)能力。5.1.7策略路由

防火墙可支持策略路由功能。具体技术要求如下:防火墙应能够根据数据包源地址,目的地址、源端目的端口、协议类型、进人接口等参数来a)

设置路由:www.bzxz.net

防火墙应能够设置多个路由表;b)

防火墙的每个路由表应能够包含多条路由信息:c

d)防火墙应包含不

安全域接口。

5.1.8流量统计

防火墙能够针对o丘元组厂包括源IP地址目的IP地址:源服务最口、具的服务端口、协议类型(如TCP、UDP等)时间戳等参数的部分或全部参数的组合,对通过防火赔的某接口或全部接口的单向或双向数据进律统

5.1.9带宽管理

统计计数单位包含字节数 包数等防火墙应具有带宽管理的功能包括授权管理6够对一个或多个用户所能够占用的最大,最小带宽做限制a

防火墙可以根据授权管理员事先设定的规则,动态地调整用户的实际带觉;b)

c)带宽限制精度至少为kbit(千比特)5.1.10报表

防火墙能够向授权用户提供配置信息和流量统计的报表文件5.1.11

抗攻击功能刀

防火墙除能够趣本的访问控制之外还必须具备定的抗攻击功能,包括:

阻止IP地量骗攻击:

IP与MAC地止能够通过自动或手动的方式绑定b)

阻止常见拒绝眼我击C包括但不限于Teardrop(滴泪)、Syn-flog、Pingof-death,UDPflood、c)

ICMPflood,TphodLand,Smurf等]防火墙自身应具备脆雷性臂理机制,使得脆弱点可以及时得到弥补d)

5.1.12动态开放端口

防火墙应对于动态打开端口传输数据的协议具有穿越能力。能够根据服务协议自身的特点打开且仅打开与服务协议通信相关的动态端口,便于服务的正常运行当服务会话切断时,应立即自动关闭动态端口。

5.1.13可靠性

防火墙应具有主备模式的热备功能,在热备过程中保证状态同步。管理员能够配置状态同步时间。

5.2安全保证要求

5.2.1配置管理

开发者应设计和实现防火墙配置管理,要求:a):开发者应使用配置管理系统,并提供配置管理文档,为产品的不同版本提供唯一的标识,且产品的每个版本应当使用其唯一标识作为标签。b)配置管理范围至少应包括防火墙的产品实现表示、设计文档、测试文档、用户文档、配置管理,6

FTYKAONTKACa

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国公共安全行业标准GA/T683—2007

信息安全技术

防火墙安全技术要求

Informationsecuritytechnology-Technical requirements for firewall security2007-03-20发布

中华人民共和国公安部

2007-05-01实施

规范性引用文件

术语、定义和缩略语

3.1术语和定义

3.2缩略语

4第一级安全要求

安全功能要求

防火墙自身自主访问控制

身份鉴别

安全管理

访问控制功能

网络地址转换(NAT)功能

策略路由

流量统计

安全保证要求

配置管理

交付和运行

指导性文档

生命周期支持

5第二级安全要求

安全功能要求

防火墙自身自主访问控制

身份鉴别

安全管理

访问控制功能

网络地址转换(NAT)功能

策略路由

流量统计

带宽管理

报表·

抗攻击功能

HTYKAONYKACa

GA/T683—2007

GA/T683—2007

动态开放端口·

可靠性

安全保证要求

配置管理

交付和运行

指导性文档

生命周期支持

脆弱性评定

6第三级安全要求

安全功能要求

防火墙自身自主访问控制

身份鉴别

安全管理

访问控制功能

简单网络管理协议(SNMP)的保护网络地址转换(NAT)功能

策略路由

流量统计

带宽管理

抗攻击功能

非正常关机

动态开放端口

可靠性

安全保证要求

配置管理

交付和运行

指导性文档

生命周期支持·

脆弱性评定

7附加安全功能

虚拟专用网(VPN)功能

与IDS联动功能

防病毒网关功能

反垃圾邮件功能·

附录A(资料性附录)

A.1组成与相互关系

安全要求对照表

防火墙安全等级的划分

A,3附加安全功能

参考文献

HTKAONYKAca

GA/T683—2007

GA/T683-—2007

本标准是从信息技术方面详细规定了各安全保护级别的防火墙所应具有的安全功能要求和安全保证要求。

本标准中附录A为资料性附录。

本标准由公安部公共信息网络安全监察局提出。本标准由公安部信息系统安全标准化技术委员会归口。本标准起草单位:中国科学院研究生院信息安全国家重点实验室本标准主要起草人:戴英侠、何申、左晓栋、GA/T683-2007

防火墙是重要的网络边界保护设备,制定公共安全行业防火墙安全技术要求对于指导防火墙产品的研发、采购和部署,保障公共安全行业网络安全具有重要的意义。本标准对公共安全行业使用的防火墙提出了分等级的安全技术要求。本标准仅对一到三级安全保护等级做了技术要求,与GB17859一1999《计算机信息系统安全保护等级划分准则》的对应关系是,第一级对应用户自主保护级,第二级对应系统审计保护级,第三级对应安全标记保护级。

本标准文本中,加粗字

TYKAONiYKAca

1范围

信息安全技术

防火墙安全技术要求

GA/T683—2007

本标准分三个等级规定了防火墙的安全技术要求。安全等级从第一级到第三级逐级增高,对防火墙的安全要求也逐步增强。

本标准适用于公共安全行业对防火墙产品的研发、生产。同时也可适用于对防火墙产品的采购和部署。

2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准GB17859一1999计算机信息系统:安全保护等级划分准则GB/T18336.1一20Q1信息技术安全技术信息技术安全性评估准则第1部分:简介和一般模型

3术语、定义和缩略语

3.1术语和定义

GB17859—1999和GB/T18336.1—2001确立的以及下列术语和定义适用于本标准3.1.1

防火墙firewall

防火墙是在网络之间执行访问控制策略的一个或一组组件的集合,是一种重要的网络防护设备,属于用户网络边界的安全保护设备。3.2缩略语

下列缩略语适用于本标准。

FileTransferProtocol

文件传输协议

InternetControlMessageProtocolInternet控制消息协议IntrusionDetectionSystem人侵检测系统IntrusionPreventionSystem人侵防御系统Internet Protocol Security

IP安全协议

ManagementInformationBase管理信息库NetworkAddressTranslation网络地址转换Port Address Translation

端口地址转换

Real-timeTranspartProtocol实时传输协议Real TimeStreaming Protocol实时流协议SessionInitiationProtocol会话初始化协议SimpleNetworkManagementProtocol简单网络管理协议StructuredQueryLanguage结构化查询语言1

GA/T683—2007

Secure Socket Layer

安全套接字层

TransmissionControlProtocol传输控制协议User Datagram Protocol

1用户数据报协议

UniformResoureLocator统一资源定位器Virtual Private Network

4第一级安全要求

4.1安全功能要求

4.1.1防火墙自身自主访问控制

虚拟专用网

防火墙应执行自主访问控制策略,通过管理员属性表,控制不同管理员对防火墙的配置数据和其他数据的查看、修改,以及对防火墙上程序的执行,阻止非授权人员进行上述活动。4.1.2身份鉴别

在管理员登陆前,安全功能应鉴别管理员身份。鉴别时采用口令机制,并在每次登录系统时进行。口令应是不可见的,并在存储和传输时加密和完整性保护。当进行鉴别时,防火墙安全功能应仅将最少的反馈(如:键人的字符数,鉴别的成功或失败)提供给用户。

4.1.3安全管理

4.1.3.1用户管理

最高权限管理员应能够设置(包括但不限于建立、修改、删除等操作)多个角色,具备划分管理员级别和规定相关权限(如监视、维护配置等)的能力,能够限定每个用户的管理范围和权限,防止非法用户和非法操作。

4.1.3.2安全属性管理

应允许防火墙管理员对安全功能行为进行控制管理,这些管理包括:a)与对应的防火墙自主访间控制、鉴别和安全保证技术相关的功能的管理。b)与一般的安装和配置有关的功能的管理。防火墙的安全配置参数要有初始值。防火墙安装后,安全功能应能及时提醒管理员修改配置,并能周期性地提醒管理员维护配置。4.1.3.3管理方式

防火墙应支持如下管理方式:

a)管理员能够通过串口对防火墙进行管理;b)管理员能够通过网络与防火墙建立连接对防火墙的管理。4.1.3.4配置管理

授权管理员应能够进行如下管理操作:a)防火墙向授权管理员提供设置和修改安全管理相关的数据参数的功能;防火墙向授权管理员提供设置、查询和修改各种安全策略的功能:b)

c)防火墙向授权管理员提供监控防火墙状态和网络数据流状态的功能。4.1.4访问控制功能

防火墙应具备访问控制功能,允许安全域管理员设置包过滤规则,对进人其管理的安全域内所有数据包,依照包过滤规则进行过滤。包过滤规则应包含如下内容

防火墙的安全策略应包含基于源IP地址、目的IP地址的访间控制;a)

防火墙的安全策略应包含基于源端口、目的端口的访问控制;b)

防火墙的安全策略应包含基于协议类型的访问控制;c

防火墙应支持用户自定义的安全策略,安全策略可以是IP地址、端口、协议类型的部分或全部d)

TTKAONYKAca

组合。

网络地址转换(NAT)功能

防火墙应具备正向和反向两种NAT功能。具体描述如下:NAT功能可以起到隐藏内部地址的作用;a)

正NAT可以使得多台主机使用同一合法IP访问互联网(Internet):GA/T683-2007

反向NAT可以使得多台服务器映射到同一合法IP地址,外部用户可以通过访间上述合法IP访问服务器。

策略路由

防火墙可支持策略路由功能。具体技术要求如下:防火墙应能够根据数据包源地址、目的地址、源端口、目的端口、协议类型、进人接口等参数来a)

设置路由:

b)防火墙应能够设置多个路由表;防火墙的每个路由表应能够包含多条路由信息;e

d)防火墙应包含不少于三个安全域接口。4.1.7流量统计

防火墙能够针对套接字(Socket)五元组L包括源IP地址、目的IP地址、源服务端口、目的服务端口、协议类型(如TCP、UDP等)、时间截等参数的部分或全部参数的组合,对通过防火墙的某接口或全部接口的单向或双向数据进行统计。统计计数单位包含学节数,包数等。4.1.8报表

防火墙能够向授权用户提供配置信息和流量统计的报表文件。4.2安全保证要求

4.2.1配置管理

开发者应设计和实现防火墙配置管理,为产品的不同版本提供唯一的标识,直产品的每个版本应当使用其唯一标识作为标签。

4.2.2交付和运行

开发者应以文档形式对防火墙安全交付以及安装和启动过程进行说明。文档中应包括:a)对安全地将防火墙交付给用户的说明:b)对安全地安装和启动防火墙的说明。4.2.3开发

开发者应提供防火墙功能设计,要求按非形式化功能设计的要求进行功能设计,以非形式方法描述安全功能及其外部接口,并描述使用外部安全功能接口的目的与方法。4.2.4指导性文档

开发者应编制防火墙的指导性文档,要求:a)文档中应该提供关于防火墙的安全功能与接口、防火墙的管理和配置、防火墙的启动和操作、安全属性、警告信息的描述。

b)文档中不应包含任何一且泄漏将会危及系统安全的信息,文档可以为硬拷贝、电子文档或联机文档。如果是联机文档,应控制对文档的访间。4.2.5生命周期支持

开发者应建立开发和维护防火墙的生命周期模型,包括用于开发和维护防火墙的程序、工具和技术。开发者应按其定义的生命周期模型进行开发,并提供生命周期定义文档,在文档中描述用于开发和维护防火墙安全功能的生命周期模型。4.2.6测试

开发者应对防火墙进行测试,要求:3

GA/T683—2007

a)应进行一般功能测试,保证防火墙能够满足所有安全功能的要求;b)保留并提供测试文档,详细描述测试计划、测试过程以及预测结果和实际测试结果。5第二级安全要求

5.1安全功能要求

5.1.1防火墙自身自主访问控制

防火墙应执行自主访问控制策略,通过管理员属性表,控制不同管理员对防火墙的配置数据和其他数据的查看、修改,以及对防火墙上程序的执行,阻止非授权人员进行上述活动。5.1.2身份鉴别

5.1.2.1管理员鉴别

在管理员登陆前,安全功能应鉴别管理员身份。鉴别时采用口令机制,并在每次登录系统时进行口令应是不可见的,并在存储和传输时加密和完整性保护。当进行鉴别时,防火墙安全功能应仅将最少的反馈(如:键人的字符数,鉴别的成功或失败)提供给用户。

5.1.2.2鉴别失败处理

在经过一定次数的鉴别失败以后,该帐号应被锁定。最多失败次数仅由授权管理员设定。5.1.2.3超时锁定

应具有登录超时锁定功能。在设定的时间段内没有任何操作的情况下,终止会话,需要再次进行身份鉴别才能够重新操作。最大超时时间仅由授权管理员设定。5.1.2.4会话锁定

应允许管理员锁定自已的交互会话,锁定后需要再次进行身份鉴别才能够重新管理产品。5.1.2.5登录历史

应设计和实现防火墙登录历史功能。为用户提供系统登录活动的有关信息,使用户识别入侵的企图。成功通过鉴别,登录系统后,防火墙应向用户显示如下数据:一一日期、时间、来源和上次成功登录系统的情况:一上次成功登录系统以来身份鉴别失败的情况口令距失效日期的天数。

5.1.3安全管理

5.1.3.1用户管理

最高权限管理员应能够设置(包括但不限于建立、修改、删除等操作)多个角色,具备划分管理员级别和规定相关权限(如监视、维护配置等)的能力,能够限定每个用户的管理范围和权限,防止非法用户和非法操作。

5.1.3.2安全属性管理

应允许防火墙管理员对安全功能行为进行控制管理,这些管理包括:a)与对应的防火墙自主访问控制、鉴别和安全保证技术相关的功能的管理。b)与一般的安装和配置有关的功能的管理。防火墙的安全配置参数要有初始值。防火墙安装后,安全功能应能及时提醒管理员修改配置,并能周期性地提醒管理员维护配置。5.1.3.3管理方式

防火墙应支持如下管理方式:

管理员能够通过串口对防火墙进行督理:b)管理员能够通过网络与防火墙建立加密信道对防火墙的管理。5.1.3.4配置管理

授权管理员应能够进行如下管理操作:4

TTKAONY KAca

防火墙向授权管理员提供设置和修改安全管理相关的数据参数的功能a)

b)防火墙向授权管理员提供设置、查询和修改各种安全策略的功能;防火墙向授权管理员提供监控防火墙状态和网络数据流状态的功能;c)

d)防火墙向授权管理员提供管理审计日志的功能。5.1.4访问控制功能

5.1.4.1包过滤

GA/T683—2007

防火墙应具备访间控制功能,允许安全域管理员设置包过滤规则,对进入其管理的安全域内所有数据包,依照包过滤规则进行过滤。包过滤规则应包含如下内容:

a)防火墙的安全策略应包含基于源IP地址、目的IP地址的访间控制;b)防火墙的安全策略应包含基于源端口,目的端口的访问控制:防火墙的安全策略应包含基于协议类型的访问控制;c

防火墙应支持用户自定义的安全策略,安全策略可以是IP地址、端口、协议类型的部分或全部d)

组合。

5.1.4.2状态检测

防火墙应具备基于连接的状态检测机制,将属于同一连接的所有包作为一个整体的数据流看待,构成连接状态表,通过规则表与状态表的共同配合,对表中的各个连接状态因素加以识别。识别内容包含但不限于通信信息、通信状态、应用状态、操作状态等。5.1.4.3内容检测

防火墙应具备基于内容的检测功能,包含:a)防火墙的安全策略应包含基于URL的访间控制;b)防火墙的安全策略应包含基于文件类型的访间控制。5.1.5审计

5.1.5.1审计数据生成

防火墙应具有审计功能,至少能够审计以下行为:审计功能的启动和终止,

账户管理;

—登录事件:

系统事件;

配置文件的修改。

应能为防火墙的可审计行为生成审计记录,并在每一个审计记录中至少记录以下信息:一事件发生的日期和时间,

一事件的类型;

管理员身份;

一事件的结果(成功或失败)。5.1.5.2审计数据查阅

应提供给已授权的管理员从审计记录中读取审计信息的能力,为管理员提供的审计记录具有唯一、明确的定义和方便阅读的格式。5.1.5.3审计数据保护

应能保护已存储的审计记录,避免未经授权的删除,并能监测和防止对审计记录的修改。当审计存储耗尽、失败或受到攻击时,应确保最近的审计记录在一定的时间内不会被破坏。5.1.6网络地址转换(NAT)功能

防火墙应具备正向和反向两种NAT功能。具体描述如下:5

GA/T6832007

NAT功能可以起到隐藏内部地址的作用;正向NAT可以使得多台主机使用同一合法IP访问Internetb)

反向NAT可以使得多台服务器映射到同一合法IP地址,外部用户可以通过访间上述合法IFe

访问服务器:

d)防火墙具备端口地址转换(PAT)能力。5.1.7策略路由

防火墙可支持策略路由功能。具体技术要求如下:防火墙应能够根据数据包源地址,目的地址、源端目的端口、协议类型、进人接口等参数来a)

设置路由:www.bzxz.net

防火墙应能够设置多个路由表;b)

防火墙的每个路由表应能够包含多条路由信息:c

d)防火墙应包含不

安全域接口。

5.1.8流量统计

防火墙能够针对o丘元组厂包括源IP地址目的IP地址:源服务最口、具的服务端口、协议类型(如TCP、UDP等)时间戳等参数的部分或全部参数的组合,对通过防火赔的某接口或全部接口的单向或双向数据进律统

5.1.9带宽管理

统计计数单位包含字节数 包数等防火墙应具有带宽管理的功能包括授权管理6够对一个或多个用户所能够占用的最大,最小带宽做限制a

防火墙可以根据授权管理员事先设定的规则,动态地调整用户的实际带觉;b)

c)带宽限制精度至少为kbit(千比特)5.1.10报表

防火墙能够向授权用户提供配置信息和流量统计的报表文件5.1.11

抗攻击功能刀

防火墙除能够趣本的访问控制之外还必须具备定的抗攻击功能,包括:

阻止IP地量骗攻击:

IP与MAC地止能够通过自动或手动的方式绑定b)

阻止常见拒绝眼我击C包括但不限于Teardrop(滴泪)、Syn-flog、Pingof-death,UDPflood、c)

ICMPflood,TphodLand,Smurf等]防火墙自身应具备脆雷性臂理机制,使得脆弱点可以及时得到弥补d)

5.1.12动态开放端口

防火墙应对于动态打开端口传输数据的协议具有穿越能力。能够根据服务协议自身的特点打开且仅打开与服务协议通信相关的动态端口,便于服务的正常运行当服务会话切断时,应立即自动关闭动态端口。

5.1.13可靠性

防火墙应具有主备模式的热备功能,在热备过程中保证状态同步。管理员能够配置状态同步时间。

5.2安全保证要求

5.2.1配置管理

开发者应设计和实现防火墙配置管理,要求:a):开发者应使用配置管理系统,并提供配置管理文档,为产品的不同版本提供唯一的标识,且产品的每个版本应当使用其唯一标识作为标签。b)配置管理范围至少应包括防火墙的产品实现表示、设计文档、测试文档、用户文档、配置管理,6

FTYKAONTKACa

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。