GA/T 1359-2018

基本信息

标准号: GA/T 1359-2018

中文名称:信息安全技术 信息资产安全管理产品安全技术要求

标准类别:公共安全行业标准(GA)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:3637959

相关标签: 信息安全 技术 信息 资产 安全 管理 产品安全

标准分类号

关联标准

出版信息

相关单位信息

标准简介

标准图片预览

标准内容

ICS35.240

iiikAacJouakAa

中华人民共和国公共安全行业标准GA/T1359—2018

信息安全技术

信息资产安全管理产品

安全技术要求

Information security technology-Security technical requirements for securitymanagementproducts of informationassets2018-02-14发布

中华人民共和国公安部

2018-02-14实施

本标准按照GB/T1.1一2009给出的规则起草。本标准由公安部网络安全保卫局提出。本标准由公安部信息系统安全标准化技术委员会归口。iiiKAa~cJouakAa

GA/T1359—2018

本标准起草单位:公安部计算机信息系统安全产品质量监督检验中心、公安部第三研究所。本标准主要起草人:赵婷、张笑笑、陆臻、邹春明、宋好好、李毅1范围

信息安全技术信息资产安全管理产品安全技术要求

iiiKAacJouakAa

GA/T1359—2018

本标准规定了信息资产安全管理产品的安全功能要求、安全保障要求及等级划分要求。本标准适用于信息资产安全管理产品的设计、开发及测试。2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T18336.3一2015信息技术安全技术信息技术安全评估准则第3部分:安全保障组件GB/T25069—2010信息安全技术术语3术语和定义

GB/T18336.3—2015和GB/T25069—2010界定的以及下列术语和定义适用于本文件。3.1

信息资产安全管理产品security managementproduct of information assets通过安全策略对信息资产进行统一控制管理的产品。4信息资产安全管理产品描述

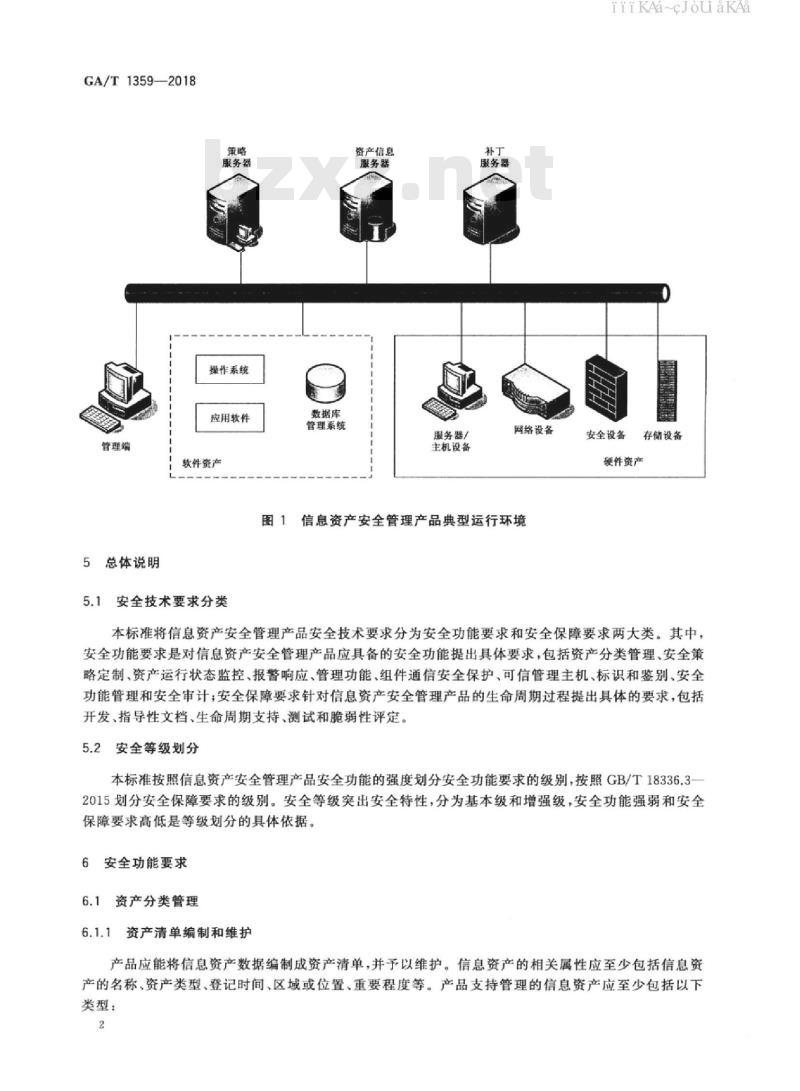

信息资产安全管理产品将各类信息资产统一进行登记、分类管理,根据预先定义的安全策略,产品对硬件资产和软件资产的相关信息进行收集和统一的维护管理,以便用户更加直观地了解各类资产的状况,维护各类资产的安全性。信息资产安全管理产品保护的资产是各类信息资产,此外信息资产安全管理产品本身及其内部的重要数据也是受保护的资产。

图1是信息资产安全管理产品的一个典型运行环境,GA/T1359—2018

管理端

服务器

操作系统

应用软件

软件资产

5总体说明

安全技术要求分类

数据库

管理系统

资产信息

服务器

服务器/

主机设备

服务器

网络设备

图1信息资产安全管理产品典型运行环境iiiKAa~cJouakAaWww.bzxZ.net

安全设备

存储设备

硬件资产

本标准将信息资产安全管理产品安全技术要求分为安全功能要求和安全保障要求两大类。其中,安全功能要求是对信息资产安全管理产品应具备的安全功能提出具体要求,包括资产分类管理、安全策略定制、资产运行状态监控、报警响应、管理功能、组件通信安全保护、可信管理主机、标识和鉴别、安全功能管理和安全审计:安全保障要求针对信息资产安全管理产品的生命周期过程提出具体的要求,包括开发、指导性文档、生命周期支持、测试和脆弱性评定。5.2安全等级划分

本标准按照信息资产安全管理产品安全功能的强度划分安全功能要求的级别,按照GB/T18336.3-2015划分安全保障要求的级别。安全等级突出安全特性,分为基本级和增强级,安全功能强弱和安全保障要求高低是等级划分的具体依据。6

安全功能要求

6.1资产分类管理

6.1.1资产清单编制和维护

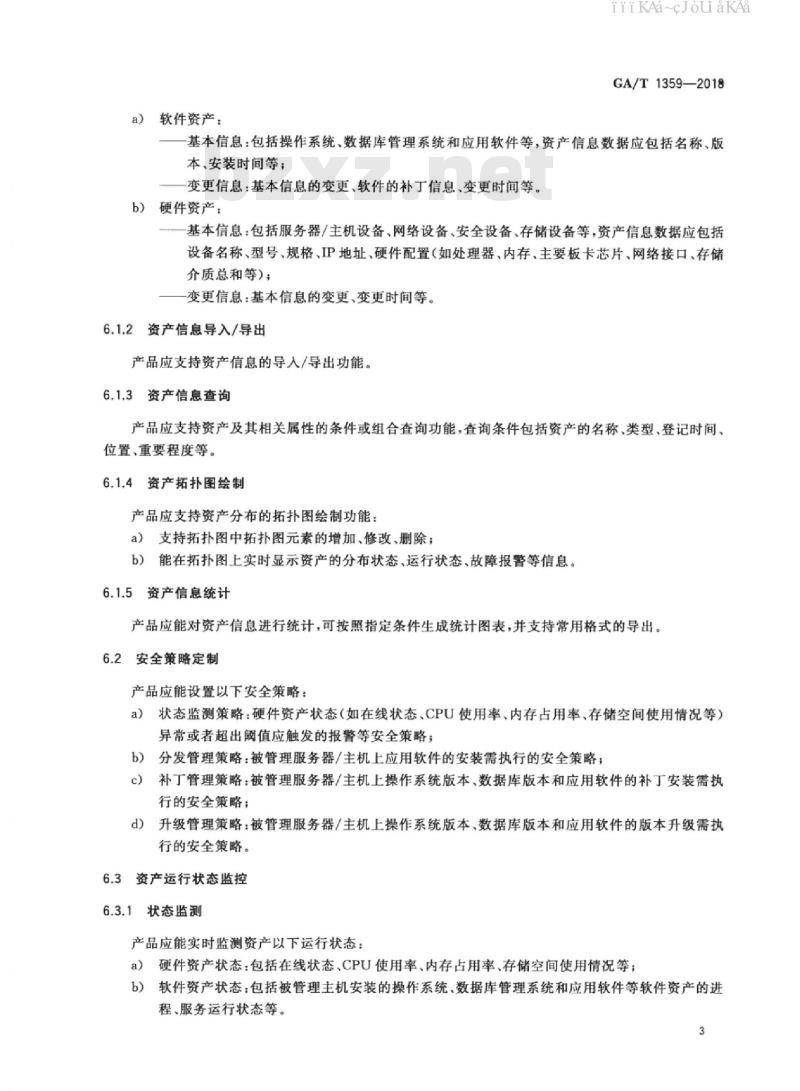

产品应能将信息资产数据编制成资产清单,并予以维护。信息资产的相关属性应至少包括信息资产的名称、资产类型、登记时间、区域或位置、重要程度等。产品支持管理的信息资产应至少包括以下类型:

a)软件资产:

iiiKAacJouakAa

GA/T1359—2018

一基本信息:包括操作系统、数据库管理系统和应用软件等,资产信息数据应包括名称、版本、安装时间等;

一变更信息:基本信息的变更、软件的补丁信息、变更时间等。b)硬件资产,

基本信息:包括服务器/主机设备、网络设备、安全设备、存储设备等,资产信息数据应包括设备名称、型号、规格、IP地址、硬件配置(如处理器、内存、主要板卡芯片、网络接口、存储介质总和等):

一变更信息:基本信息的变更、变更时间等。6.1.2资产信息导入/导出

产品应支持资产信息的导人/导出功能。6.1.3资产信息查询

产品应支持资产及其相关属性的条件或组合查询功能,查询条件包括资产的名称、类型、登记时间、位置、重要程度等。

6.1.4资产拓扑图绘制

产品应支持资产分布的拓扑图绘制功能:a)支持拓扑图中拓扑图元素的增加、修改、删除;b)能在拓扑图上实时显示资产的分布状态、运行状态、故障报警等信息。6.1.5资产信息统计

产品应能对资产信息进行统计,可按照指定条件生成统计图表,并支持常用格式的导出。6.2

2安全策略定制

产品应能设置以下安全策略

状态监测策略:硬件资产状态(如在线状态、CPU使用率、内存占用率、存储空间使用情况等)a)

异常或者超出阈值应触发的报警等安全策略;b)

分发管理策略:被管理服务器/主机上应用软件的安装需执行的安全策略;c

补丁管理策略:被管理服务器/主机上操作系统版本、数据库版本和应用软件的补丁安装需执行的安全策略;

升级管理策略:被管理服务器/主机上操作系统版本、数据库版本和应用软件的版本升级需执d)

行的安全策略。

3资产运行状态监控

6.3.1状态监测

产品应能实时监测资产以下运行状态:a)硬件资产状态:包括在线状态、CPU使用率、内存占用率、存储空间使用情况等;软件资产状态:包括被管理主机安装的操作系统、数据库管理系统和应用软件等软件资产的进b)

程、服务运行状态等。

GA/T1359—2018

2远程控制

产品应能对硬件及软件资产状态进行远程控制,比如重启、停止服务及进程等。6.4报警响应

报警事件

当发现以下事件时,产品应提供一定的报警方式,通知授权管理员:资产安全策略不生效;

资产运行状态异常;

硬件资产的CPU使用率、内存占用率、存储空间使用情况等超过设定的阈值;d)用户鉴别失败的次数达到或超过指定阈值。2报警内容

报警通知应包括以下内容:

a)事件发生的日期和时间;

事件主体:

触发的策略(有则适用);

事件描述。

管理功能

策略管理

产品应能对所有安全策略进行管理a)添加、删除、修改、分发、查询、导人、导出策略等操作;b)安全策略的分级管理,如全局策略、本地策略等。6.5.2数据备份和恢复

产品应对策略数据、管理数据和资产数据提供数据备份和恢复功能。6.6组件通信安全保护

产品应能够保证组件之间的远程通信内容(如用户名、口令)在网络上的安全传输。6.7远程管理主机

若控制台提供远程管理功能,应能对可远程管理的主机地址进行限制。6.8

标识和鉴别

6.8.1身份鉴别

产品应确保在执行与安全功能相关的任何操作之前,对授权管理员进行身份鉴别。6.8.2唯一性标识

iiiKAacJouaKAa

产品应为自身用户提供唯一标识。同时将用户的身份标识与该用户的所有可审计能力相关联。4

6.8.3鉴别数据保护

产品应保证鉴别数据不被未授权查阅或修改。6.8.4鉴别失败处理

iiiKAacJouakAa

GA/T1359—2018

当对用户鉴别失败的次数达到或超过指定次数时,产品应终止该用户的访问会话,若用户是远程访问时,切断相应主机的通信,锁定用户账户或远程登录主机的地址。6.9

安全功能管理

应允许授权管理员:

a)对安全属性(至少包括管理员口令)进行管理,即查看和修改安全属性的能力:b)

新增、修改、删除、查阅、分发和导出各种安全策略:查阅和管理审计记录。

安全审计

可审计事件

产品应对以下事件生成审计记录:所有对安全策略的变更操作;

所有对资产信息数据的变更操作;c)

任何对鉴别机制的使用;

对管理角色进行增加、删除和属性修改的操作;e)

因鉴别尝试不成功的次数超出了设定的限值,导致的会话连接终止;读取、修改、破坏审计跟踪数据的尝试:f

所有对产品进行操作的尝试,如关闭系统:g)

h)对其他安全功能配置参数的修改(设置和更新),无论成功与否。产品应在每一条审计日志中记录事件发生的日期、时间、事件主体、触发的策略(有则适用)、事件描述和结果。若采用远程管理,还应记录远程管理主机的地址。6.10.2

统一的格式

产品应将所收集报警和日志信息采用统一格式存储,并保证不丢弃相关数据项。3可理解的格式

产品应使所有审计数据为人所理解,不存在歧义。6.10.4审计记录跟踪管理

产品应提供下列审计记录的管理功能:a)产品提供具有查阅审计记录的工具,只允许授权管理员访问审计记录;b)

授权管理员能存档、删除和清空审计日志。5审计记录查询

审计记录的查询应满足以下要求:审计记录能按时间、资产名称、资产类型、区域或位置、重要程度等条件进行查询;a)

GA/T1359—2018

b)审计记录能按条件组合进行查询。7安全保障要求

7.1开发

安全架构

开发者应提供产品安全功能的安全架构描述,安全架构描述应满足以下要求:与产品设计文档中对安全功能实施抽象描述的级别一致;a)

b)描述与安全功能要求一致的产品安全功能的安全域;描述产品安全功能初始化过程为何是安全的;c

d)证实产品安全功能能够防止被破坏;e

证实产品安全功能能够防止安全特性被旁路。7.1.2

功能规范

开发者应提供完备的功能规范说明,功能规范说明应满足以下要求:完全描述产品的安全功能:

描述所有安全功能接口的自的与使用方法!标识和描述每个安全功能接口相关的所有参数;c)

描述安全功能接口相关的安全功能实施行为;d)

描述由安全功能实施行为处理而引起的直接错误消息:f)

证实安全功能要求到安全功能接口的追溯;g)

描述安全功能实施过程中,与安全功能接口相关的所有行为;h)

描述可能由安全功能接口的调用而引起的所有直接错误消息。7.1.3

实现表示

开发者应提供全部安全功能的实现表示,实现表示应满足以下要求:提供产品设计描述与实现表示实例之间的映射,并证明其一致性a

iiiKAacJouaKAa

按详细级别定义产品安全功能,详细程度达到无须进一步设计就能生成安全功能的程度:c

以开发人员使用的形式提供。

7.1.4产品设计

开发者应提供产品设计文档,产品设计文档应满足以下要求:根据子系统描述产品结构;

标识和描述产品安全功能的所有子系统;描述安全功能所有子系统间的相互作用;c)

提供的映射关系能够证实设计中描述的所有行为能够映射到调用它的安全功能接口;e)

根据模块描述安全功能;

提供安全功能子系统到模块间的映射关系;g)

描述所有安全功能实现模块,包括其目的及与其他模块间的相互作用;h)

描述所有实现模块的安全功能要求相关接口、其他接口的返回值,与其他模块间的相互作用及调用的接口;

描述所有安全功能的支撑或相关模块,包括其目的及与其他模块间的相互作用。7.2指导性文档

7.2.1操作用户指南

iiiKAa~cJouakA

GA/T1359—2018

开发者应提供明确和合理的操作用户指南,操作用户指南与为评估而提供的其他所有文档保持一致,对每一种用户角色的描述应满足以下要求:a)描述在安全处理环境中被控制的用户可访问的功能和特权,包含适当的警示信息;描述如何以安全的方式使用产品提供的可用接口;b)

描述可用功能和接口,尤其是受用户控制的所有安全参数,适当时指明安全值;c)

明确说明与需要执行的用户可访问功能有关的每一种安全相关事件,包括改变安全功能所控制实体的安全特性;

标识产品运行的所有可能状态(包括操作导致的失败或者操作性错误),以及它们与维持安全运行之间的因果关系和联系;

f)充分实现安全目的所必须执行的安全策略。7.2.2准备程序

开发者应提供产品及其准备程序,准备程序描述应满足以下要求:a)描述与开发者交付程序相一致的安全接收所交付产品必需的所有步骤;b)描述安全安装产品及其运行环境必需的所有步骤。7.3生命周期支持

配置管理能力

开发者的配置管理能力应满足以下要求:a)

为产品的不同版本提供唯一的标识;b)使用配置管理系统对组成产品的所有配置项进行维护,并唯一标识配置项;c

提供配置管理文档,配置管理文档描述用于唯一标识配置项的方法;d)

配置管理系统提供一种自动方式来支持产品的生成,通过该方式确保只能对产品的实现表示进行已授权的改变:

配置管理文档包括一个配置管理计划,配置管理计划描述如何使用配置管理系统开发产品。实施的配置管理与配置管理计划相一致:f)

配置管理计划描述用来接受修改过的或新建的作为产品组成部分的配置项的程序。7.3.2配置管理范围

开发者应提供产品配置项列表,并说明配置项的开发者。配置项列表应包含以下内容:a)产品、安全保障要求的评估证据和产品的组成部分:b)实现表示、安全缺陷报告及其解决状态7.3.3交付程序

开发者应使用一定的交付程序交付产品,并将交付过程文档化。在给用户方交付产品的各版本时,交付文档应插述为维护安全所必需的所有程序。7.3.4开发安全

开发者应提供开发安全文档。开发安全文档应描述在产品的开发环境中,为保护产品设计和实现GA/T1359—2018

的保密性和完整性所必需的所有物理的、程序的、人员的和其他方面的安全措施。7.3.5生命周期定义

iiiKAacJouakAa

开发者应建立一个生命周期模型对产品的开发和维护进行的必要控制,并提供生命周期定义文档描述用于开发和维护产品的模型。7.3.6工具和技术

开发者应明确定义用于开发产品的工具,并提供开发工具文档无歧义地定义实现中每个语句的含义和所有依赖于实现的选项的含义。7.4测试

7.4.1覆盖

开发者应提供测试覆盖文档,测试覆盖描述应满足以下要求:a)表明测试文档中所标识的测试与功能规范中所描述的产品的安全功能间的对应性;b)表明上述对应性是完备的,并证实功能规范中的所有安全功能接口都进行了测试。7.4.2深度

开发者应提供测试深度的分析。测试深度分析描述应满足以下要求:a)证实测试文档中的测试与产品设计中的安全功能子系统和实现模块之间的一致性;b)证实产品设计中的所有安全功能子系统、实现模块都已经进行过测试。7.4.3功能测试

开发者应测试产品安全功能,将结果文档化并提供测试文档。测试文档应包括以下内容测试计划,标识要执行的测试,并描述执行每个测试的方案,这些方案包括对于其他测试结果a)

的任何顺序依赖性;

预期的测试结果,表明测试成功后的预期输出;b)

实际测试结果和预期的一致性。c

7.4.4独立测试

开发者应提供一组与其自测安全功能时使用的同等资源,以用于安全功能的抽样测试。7.5

脆弱性评定

基于已标识的潜在脆弱性,产品能够抵抗以下攻击行为a)

具有基本攻击潜力的攻击者的攻击;具有增强型基本攻击潜力的攻击者的攻击。b)

8等级划分要求

8.1概述

信息资产安全管理产品的安全功能要求和安全保障要求划分为基本级和增强级。8.2安全功能要求等级划分

信息资产安全管理产品的安全功能要求等级划分如表1所示。8

资产分类

资产运行

状态监控

报警响应

管理功能

标识与

安全审计

信息资产安全管理产品安全功能要求等级划分表安全功能要求

资产清单编制和维护

资产信息导人/导出

资产信息查询

资产拓扑图绘制

资产信息统计

安全策略定制

状态收集

远程控制

报警事件

报警内容

策略管理

数据备份和恢复

组件通信安全保护

远程管理主机

身份鉴别

唯一性标识

鉴别数据保护

鉴别失败处理

安全功能管理

可审计事件

统一的格式

可理解的格式

审计记录跟踪管理

审计记录查询

安全保障要求等级划分

基本级

6.2a)~6.2c)

6.10.2a)6.10.2d)

信息资产安全管理产品的安全保障要求等级划分如表2所示。表2信息资产安全管理产品安全保障要求等级划分表安全保障要求

安全架构

功能规范

实现表示

产品设计

基本级

7.1.2a)7.1.2f)

7.1.4a)~7.1.4d)

iiiKAa~cJouakAa

GA/T1359—2018

增强级

增强级

GA/T1359—2018

指导性

生命周

期支持

安全保障要求

操作用户指南

准备程序

配置管理能力

配置管理范围

交付程序

开发安全

生命周期定义

工具和技术

功能测试

独立测试

脆弱性评定

表2(续)

基本级

7.3.1a)~7.3.1e)

iiiKAa~cJouaKAa

增强级

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

iiikAacJouakAa

中华人民共和国公共安全行业标准GA/T1359—2018

信息安全技术

信息资产安全管理产品

安全技术要求

Information security technology-Security technical requirements for securitymanagementproducts of informationassets2018-02-14发布

中华人民共和国公安部

2018-02-14实施

本标准按照GB/T1.1一2009给出的规则起草。本标准由公安部网络安全保卫局提出。本标准由公安部信息系统安全标准化技术委员会归口。iiiKAa~cJouakAa

GA/T1359—2018

本标准起草单位:公安部计算机信息系统安全产品质量监督检验中心、公安部第三研究所。本标准主要起草人:赵婷、张笑笑、陆臻、邹春明、宋好好、李毅1范围

信息安全技术信息资产安全管理产品安全技术要求

iiiKAacJouakAa

GA/T1359—2018

本标准规定了信息资产安全管理产品的安全功能要求、安全保障要求及等级划分要求。本标准适用于信息资产安全管理产品的设计、开发及测试。2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T18336.3一2015信息技术安全技术信息技术安全评估准则第3部分:安全保障组件GB/T25069—2010信息安全技术术语3术语和定义

GB/T18336.3—2015和GB/T25069—2010界定的以及下列术语和定义适用于本文件。3.1

信息资产安全管理产品security managementproduct of information assets通过安全策略对信息资产进行统一控制管理的产品。4信息资产安全管理产品描述

信息资产安全管理产品将各类信息资产统一进行登记、分类管理,根据预先定义的安全策略,产品对硬件资产和软件资产的相关信息进行收集和统一的维护管理,以便用户更加直观地了解各类资产的状况,维护各类资产的安全性。信息资产安全管理产品保护的资产是各类信息资产,此外信息资产安全管理产品本身及其内部的重要数据也是受保护的资产。

图1是信息资产安全管理产品的一个典型运行环境,GA/T1359—2018

管理端

服务器

操作系统

应用软件

软件资产

5总体说明

安全技术要求分类

数据库

管理系统

资产信息

服务器

服务器/

主机设备

服务器

网络设备

图1信息资产安全管理产品典型运行环境iiiKAa~cJouakAaWww.bzxZ.net

安全设备

存储设备

硬件资产

本标准将信息资产安全管理产品安全技术要求分为安全功能要求和安全保障要求两大类。其中,安全功能要求是对信息资产安全管理产品应具备的安全功能提出具体要求,包括资产分类管理、安全策略定制、资产运行状态监控、报警响应、管理功能、组件通信安全保护、可信管理主机、标识和鉴别、安全功能管理和安全审计:安全保障要求针对信息资产安全管理产品的生命周期过程提出具体的要求,包括开发、指导性文档、生命周期支持、测试和脆弱性评定。5.2安全等级划分

本标准按照信息资产安全管理产品安全功能的强度划分安全功能要求的级别,按照GB/T18336.3-2015划分安全保障要求的级别。安全等级突出安全特性,分为基本级和增强级,安全功能强弱和安全保障要求高低是等级划分的具体依据。6

安全功能要求

6.1资产分类管理

6.1.1资产清单编制和维护

产品应能将信息资产数据编制成资产清单,并予以维护。信息资产的相关属性应至少包括信息资产的名称、资产类型、登记时间、区域或位置、重要程度等。产品支持管理的信息资产应至少包括以下类型:

a)软件资产:

iiiKAacJouakAa

GA/T1359—2018

一基本信息:包括操作系统、数据库管理系统和应用软件等,资产信息数据应包括名称、版本、安装时间等;

一变更信息:基本信息的变更、软件的补丁信息、变更时间等。b)硬件资产,

基本信息:包括服务器/主机设备、网络设备、安全设备、存储设备等,资产信息数据应包括设备名称、型号、规格、IP地址、硬件配置(如处理器、内存、主要板卡芯片、网络接口、存储介质总和等):

一变更信息:基本信息的变更、变更时间等。6.1.2资产信息导入/导出

产品应支持资产信息的导人/导出功能。6.1.3资产信息查询

产品应支持资产及其相关属性的条件或组合查询功能,查询条件包括资产的名称、类型、登记时间、位置、重要程度等。

6.1.4资产拓扑图绘制

产品应支持资产分布的拓扑图绘制功能:a)支持拓扑图中拓扑图元素的增加、修改、删除;b)能在拓扑图上实时显示资产的分布状态、运行状态、故障报警等信息。6.1.5资产信息统计

产品应能对资产信息进行统计,可按照指定条件生成统计图表,并支持常用格式的导出。6.2

2安全策略定制

产品应能设置以下安全策略

状态监测策略:硬件资产状态(如在线状态、CPU使用率、内存占用率、存储空间使用情况等)a)

异常或者超出阈值应触发的报警等安全策略;b)

分发管理策略:被管理服务器/主机上应用软件的安装需执行的安全策略;c

补丁管理策略:被管理服务器/主机上操作系统版本、数据库版本和应用软件的补丁安装需执行的安全策略;

升级管理策略:被管理服务器/主机上操作系统版本、数据库版本和应用软件的版本升级需执d)

行的安全策略。

3资产运行状态监控

6.3.1状态监测

产品应能实时监测资产以下运行状态:a)硬件资产状态:包括在线状态、CPU使用率、内存占用率、存储空间使用情况等;软件资产状态:包括被管理主机安装的操作系统、数据库管理系统和应用软件等软件资产的进b)

程、服务运行状态等。

GA/T1359—2018

2远程控制

产品应能对硬件及软件资产状态进行远程控制,比如重启、停止服务及进程等。6.4报警响应

报警事件

当发现以下事件时,产品应提供一定的报警方式,通知授权管理员:资产安全策略不生效;

资产运行状态异常;

硬件资产的CPU使用率、内存占用率、存储空间使用情况等超过设定的阈值;d)用户鉴别失败的次数达到或超过指定阈值。2报警内容

报警通知应包括以下内容:

a)事件发生的日期和时间;

事件主体:

触发的策略(有则适用);

事件描述。

管理功能

策略管理

产品应能对所有安全策略进行管理a)添加、删除、修改、分发、查询、导人、导出策略等操作;b)安全策略的分级管理,如全局策略、本地策略等。6.5.2数据备份和恢复

产品应对策略数据、管理数据和资产数据提供数据备份和恢复功能。6.6组件通信安全保护

产品应能够保证组件之间的远程通信内容(如用户名、口令)在网络上的安全传输。6.7远程管理主机

若控制台提供远程管理功能,应能对可远程管理的主机地址进行限制。6.8

标识和鉴别

6.8.1身份鉴别

产品应确保在执行与安全功能相关的任何操作之前,对授权管理员进行身份鉴别。6.8.2唯一性标识

iiiKAacJouaKAa

产品应为自身用户提供唯一标识。同时将用户的身份标识与该用户的所有可审计能力相关联。4

6.8.3鉴别数据保护

产品应保证鉴别数据不被未授权查阅或修改。6.8.4鉴别失败处理

iiiKAacJouakAa

GA/T1359—2018

当对用户鉴别失败的次数达到或超过指定次数时,产品应终止该用户的访问会话,若用户是远程访问时,切断相应主机的通信,锁定用户账户或远程登录主机的地址。6.9

安全功能管理

应允许授权管理员:

a)对安全属性(至少包括管理员口令)进行管理,即查看和修改安全属性的能力:b)

新增、修改、删除、查阅、分发和导出各种安全策略:查阅和管理审计记录。

安全审计

可审计事件

产品应对以下事件生成审计记录:所有对安全策略的变更操作;

所有对资产信息数据的变更操作;c)

任何对鉴别机制的使用;

对管理角色进行增加、删除和属性修改的操作;e)

因鉴别尝试不成功的次数超出了设定的限值,导致的会话连接终止;读取、修改、破坏审计跟踪数据的尝试:f

所有对产品进行操作的尝试,如关闭系统:g)

h)对其他安全功能配置参数的修改(设置和更新),无论成功与否。产品应在每一条审计日志中记录事件发生的日期、时间、事件主体、触发的策略(有则适用)、事件描述和结果。若采用远程管理,还应记录远程管理主机的地址。6.10.2

统一的格式

产品应将所收集报警和日志信息采用统一格式存储,并保证不丢弃相关数据项。3可理解的格式

产品应使所有审计数据为人所理解,不存在歧义。6.10.4审计记录跟踪管理

产品应提供下列审计记录的管理功能:a)产品提供具有查阅审计记录的工具,只允许授权管理员访问审计记录;b)

授权管理员能存档、删除和清空审计日志。5审计记录查询

审计记录的查询应满足以下要求:审计记录能按时间、资产名称、资产类型、区域或位置、重要程度等条件进行查询;a)

GA/T1359—2018

b)审计记录能按条件组合进行查询。7安全保障要求

7.1开发

安全架构

开发者应提供产品安全功能的安全架构描述,安全架构描述应满足以下要求:与产品设计文档中对安全功能实施抽象描述的级别一致;a)

b)描述与安全功能要求一致的产品安全功能的安全域;描述产品安全功能初始化过程为何是安全的;c

d)证实产品安全功能能够防止被破坏;e

证实产品安全功能能够防止安全特性被旁路。7.1.2

功能规范

开发者应提供完备的功能规范说明,功能规范说明应满足以下要求:完全描述产品的安全功能:

描述所有安全功能接口的自的与使用方法!标识和描述每个安全功能接口相关的所有参数;c)

描述安全功能接口相关的安全功能实施行为;d)

描述由安全功能实施行为处理而引起的直接错误消息:f)

证实安全功能要求到安全功能接口的追溯;g)

描述安全功能实施过程中,与安全功能接口相关的所有行为;h)

描述可能由安全功能接口的调用而引起的所有直接错误消息。7.1.3

实现表示

开发者应提供全部安全功能的实现表示,实现表示应满足以下要求:提供产品设计描述与实现表示实例之间的映射,并证明其一致性a

iiiKAacJouaKAa

按详细级别定义产品安全功能,详细程度达到无须进一步设计就能生成安全功能的程度:c

以开发人员使用的形式提供。

7.1.4产品设计

开发者应提供产品设计文档,产品设计文档应满足以下要求:根据子系统描述产品结构;

标识和描述产品安全功能的所有子系统;描述安全功能所有子系统间的相互作用;c)

提供的映射关系能够证实设计中描述的所有行为能够映射到调用它的安全功能接口;e)

根据模块描述安全功能;

提供安全功能子系统到模块间的映射关系;g)

描述所有安全功能实现模块,包括其目的及与其他模块间的相互作用;h)

描述所有实现模块的安全功能要求相关接口、其他接口的返回值,与其他模块间的相互作用及调用的接口;

描述所有安全功能的支撑或相关模块,包括其目的及与其他模块间的相互作用。7.2指导性文档

7.2.1操作用户指南

iiiKAa~cJouakA

GA/T1359—2018

开发者应提供明确和合理的操作用户指南,操作用户指南与为评估而提供的其他所有文档保持一致,对每一种用户角色的描述应满足以下要求:a)描述在安全处理环境中被控制的用户可访问的功能和特权,包含适当的警示信息;描述如何以安全的方式使用产品提供的可用接口;b)

描述可用功能和接口,尤其是受用户控制的所有安全参数,适当时指明安全值;c)

明确说明与需要执行的用户可访问功能有关的每一种安全相关事件,包括改变安全功能所控制实体的安全特性;

标识产品运行的所有可能状态(包括操作导致的失败或者操作性错误),以及它们与维持安全运行之间的因果关系和联系;

f)充分实现安全目的所必须执行的安全策略。7.2.2准备程序

开发者应提供产品及其准备程序,准备程序描述应满足以下要求:a)描述与开发者交付程序相一致的安全接收所交付产品必需的所有步骤;b)描述安全安装产品及其运行环境必需的所有步骤。7.3生命周期支持

配置管理能力

开发者的配置管理能力应满足以下要求:a)

为产品的不同版本提供唯一的标识;b)使用配置管理系统对组成产品的所有配置项进行维护,并唯一标识配置项;c

提供配置管理文档,配置管理文档描述用于唯一标识配置项的方法;d)

配置管理系统提供一种自动方式来支持产品的生成,通过该方式确保只能对产品的实现表示进行已授权的改变:

配置管理文档包括一个配置管理计划,配置管理计划描述如何使用配置管理系统开发产品。实施的配置管理与配置管理计划相一致:f)

配置管理计划描述用来接受修改过的或新建的作为产品组成部分的配置项的程序。7.3.2配置管理范围

开发者应提供产品配置项列表,并说明配置项的开发者。配置项列表应包含以下内容:a)产品、安全保障要求的评估证据和产品的组成部分:b)实现表示、安全缺陷报告及其解决状态7.3.3交付程序

开发者应使用一定的交付程序交付产品,并将交付过程文档化。在给用户方交付产品的各版本时,交付文档应插述为维护安全所必需的所有程序。7.3.4开发安全

开发者应提供开发安全文档。开发安全文档应描述在产品的开发环境中,为保护产品设计和实现GA/T1359—2018

的保密性和完整性所必需的所有物理的、程序的、人员的和其他方面的安全措施。7.3.5生命周期定义

iiiKAacJouakAa

开发者应建立一个生命周期模型对产品的开发和维护进行的必要控制,并提供生命周期定义文档描述用于开发和维护产品的模型。7.3.6工具和技术

开发者应明确定义用于开发产品的工具,并提供开发工具文档无歧义地定义实现中每个语句的含义和所有依赖于实现的选项的含义。7.4测试

7.4.1覆盖

开发者应提供测试覆盖文档,测试覆盖描述应满足以下要求:a)表明测试文档中所标识的测试与功能规范中所描述的产品的安全功能间的对应性;b)表明上述对应性是完备的,并证实功能规范中的所有安全功能接口都进行了测试。7.4.2深度

开发者应提供测试深度的分析。测试深度分析描述应满足以下要求:a)证实测试文档中的测试与产品设计中的安全功能子系统和实现模块之间的一致性;b)证实产品设计中的所有安全功能子系统、实现模块都已经进行过测试。7.4.3功能测试

开发者应测试产品安全功能,将结果文档化并提供测试文档。测试文档应包括以下内容测试计划,标识要执行的测试,并描述执行每个测试的方案,这些方案包括对于其他测试结果a)

的任何顺序依赖性;

预期的测试结果,表明测试成功后的预期输出;b)

实际测试结果和预期的一致性。c

7.4.4独立测试

开发者应提供一组与其自测安全功能时使用的同等资源,以用于安全功能的抽样测试。7.5

脆弱性评定

基于已标识的潜在脆弱性,产品能够抵抗以下攻击行为a)

具有基本攻击潜力的攻击者的攻击;具有增强型基本攻击潜力的攻击者的攻击。b)

8等级划分要求

8.1概述

信息资产安全管理产品的安全功能要求和安全保障要求划分为基本级和增强级。8.2安全功能要求等级划分

信息资产安全管理产品的安全功能要求等级划分如表1所示。8

资产分类

资产运行

状态监控

报警响应

管理功能

标识与

安全审计

信息资产安全管理产品安全功能要求等级划分表安全功能要求

资产清单编制和维护

资产信息导人/导出

资产信息查询

资产拓扑图绘制

资产信息统计

安全策略定制

状态收集

远程控制

报警事件

报警内容

策略管理

数据备份和恢复

组件通信安全保护

远程管理主机

身份鉴别

唯一性标识

鉴别数据保护

鉴别失败处理

安全功能管理

可审计事件

统一的格式

可理解的格式

审计记录跟踪管理

审计记录查询

安全保障要求等级划分

基本级

6.2a)~6.2c)

6.10.2a)6.10.2d)

信息资产安全管理产品的安全保障要求等级划分如表2所示。表2信息资产安全管理产品安全保障要求等级划分表安全保障要求

安全架构

功能规范

实现表示

产品设计

基本级

7.1.2a)7.1.2f)

7.1.4a)~7.1.4d)

iiiKAa~cJouakAa

GA/T1359—2018

增强级

增强级

GA/T1359—2018

指导性

生命周

期支持

安全保障要求

操作用户指南

准备程序

配置管理能力

配置管理范围

交付程序

开发安全

生命周期定义

工具和技术

功能测试

独立测试

脆弱性评定

表2(续)

基本级

7.3.1a)~7.3.1e)

iiiKAa~cJouaKAa

增强级

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。