GA/T 671-2006

基本信息

标准号: GA/T 671-2006

中文名称:信息安全技术终端计算机系统安全等级技术要求

标准类别:公共安全行业标准(GA)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:1905407

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GA/T 671-2006.Information security technology-Technology requirement for terminal computer system of security classified protection.

1范围

GA/T 671规定了对终端计算机系统进行安全等级保护所需要的安全技术要求,并给出了每一个安全保护等级的不同技术要求。

GA/T 671适用于技GB17859-1999的安全保护等级要求所进行的终端计算机系统的设计和实现,对于按GB17859-199的要求对终端计算机系统进行的测试、管理也可参照使用。

2规范性引用文件

下列文件中的条款酒过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

GB17859-1999计算机信息系统安全保护等级划分准则

GB/T 20271- -2006信息安全技术 信息 系统通用安全技术要求

GB/T 20272- 2006信 息安全技术操作 系统安全技术要求

3术语定义和缩陪语

3.1术语和定义

GB 17859- 1999 、GB/T 20271- 2006和GB/T 20272--2006 确立的以及下列术语和定义适用于本标准。

3.1.1终端计算机系统terminal computer system

一种个人使用的计算机系统.是信息系统的重要组成部分,为用户访问网络服务器提供支持。终端计算机系统表现为桌面塑计算机系统和膝上型计算机系统两种形态。終端计算机系统一般由硬件系统、操作系统和应用系统(包括为用户访问网络服务器提供支持的工具软件和其他应用软件)等部分

组成。

3.1.2可信trusted

一种特性。具有该特性的实体总是以预期的行为和方式达到既定目的。

3.1.3完整性度(简称度量) measurement of interity

一种使用密码学杂凑算法对实体计算其杂凑值的过程。

3.1.4完整性基准值(简称基准值) criteria of Integrity measurement

实体在可信状态下度量得到的杂凑值,可用来作为完整性校验基准。

1范围

GA/T 671规定了对终端计算机系统进行安全等级保护所需要的安全技术要求,并给出了每一个安全保护等级的不同技术要求。

GA/T 671适用于技GB17859-1999的安全保护等级要求所进行的终端计算机系统的设计和实现,对于按GB17859-199的要求对终端计算机系统进行的测试、管理也可参照使用。

2规范性引用文件

下列文件中的条款酒过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。

GB17859-1999计算机信息系统安全保护等级划分准则

GB/T 20271- -2006信息安全技术 信息 系统通用安全技术要求

GB/T 20272- 2006信 息安全技术操作 系统安全技术要求

3术语定义和缩陪语

3.1术语和定义

GB 17859- 1999 、GB/T 20271- 2006和GB/T 20272--2006 确立的以及下列术语和定义适用于本标准。

3.1.1终端计算机系统terminal computer system

一种个人使用的计算机系统.是信息系统的重要组成部分,为用户访问网络服务器提供支持。终端计算机系统表现为桌面塑计算机系统和膝上型计算机系统两种形态。終端计算机系统一般由硬件系统、操作系统和应用系统(包括为用户访问网络服务器提供支持的工具软件和其他应用软件)等部分

组成。

3.1.2可信trusted

一种特性。具有该特性的实体总是以预期的行为和方式达到既定目的。

3.1.3完整性度(简称度量) measurement of interity

一种使用密码学杂凑算法对实体计算其杂凑值的过程。

3.1.4完整性基准值(简称基准值) criteria of Integrity measurement

实体在可信状态下度量得到的杂凑值,可用来作为完整性校验基准。

标准图片预览

标准内容

ICS 35.040

中华人民共和国公共安全行业标准GA/T671—2006

信息安全技术

终端计算机系统安全等级技术要求Information securily technology-Technology requirement for terminal computer systemof security classified protection2006-12-28发布

中华人民共和国公安部

2007-02-01实施

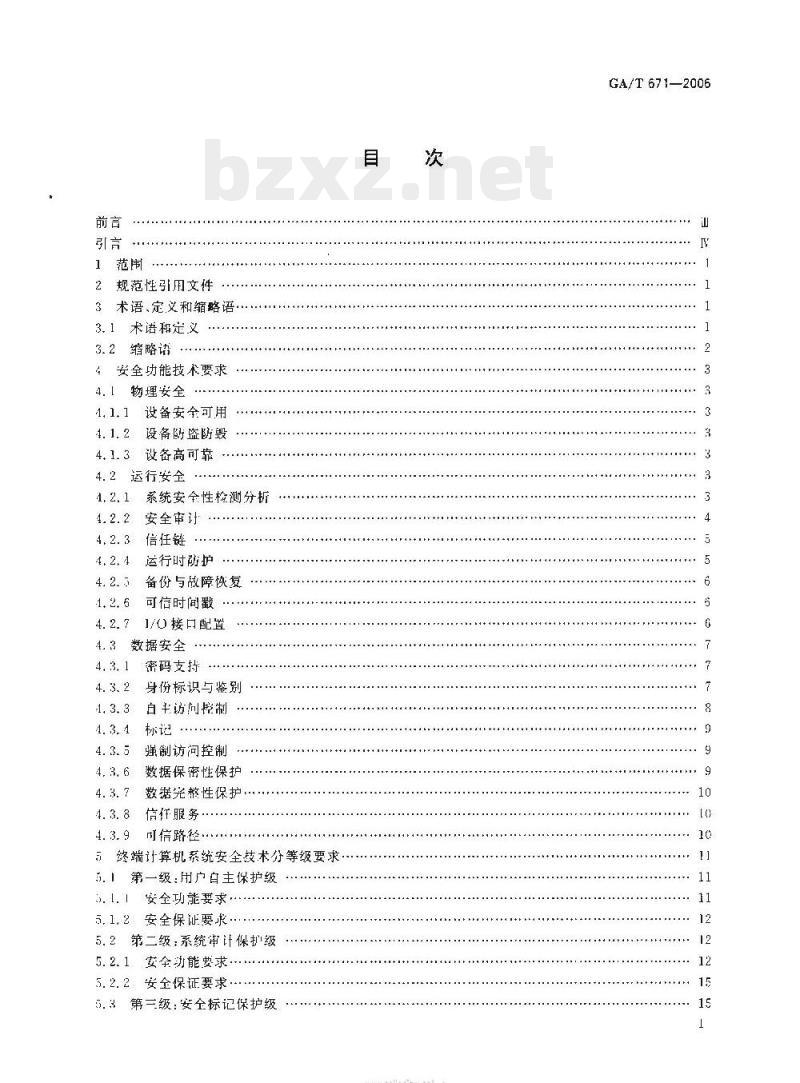

规范性引用文件

3术语、定义和缩路语

3.1术语和定义

3.2缩略语

安全功能技术要求

4.1物埋安全

1.1.1设备安全可用

4. 1. 2设备盗防毁

4.1.3设备高可靠

4.2运行安全

系统安全性检测分析

安全审计

信任链

运行时防护

备份与故障恢复

可信时间戳

1/0接口配置

数据安全

密码支持

身份标识与鉴别

白毛访问控制

强制访问控制

数据保密性保护

数据光整性保护..

信任服务

可信路径

终端计算机系统安全鼓术分等级要求5.第一级:用户白主保护级

安全功能要求

5.1.2安全保证要求…..

5.2第二级:系统审计保护级

5.2.1安全动能要求·.

5.2.2安全保证要求

5.3第三级:安全标记保护级

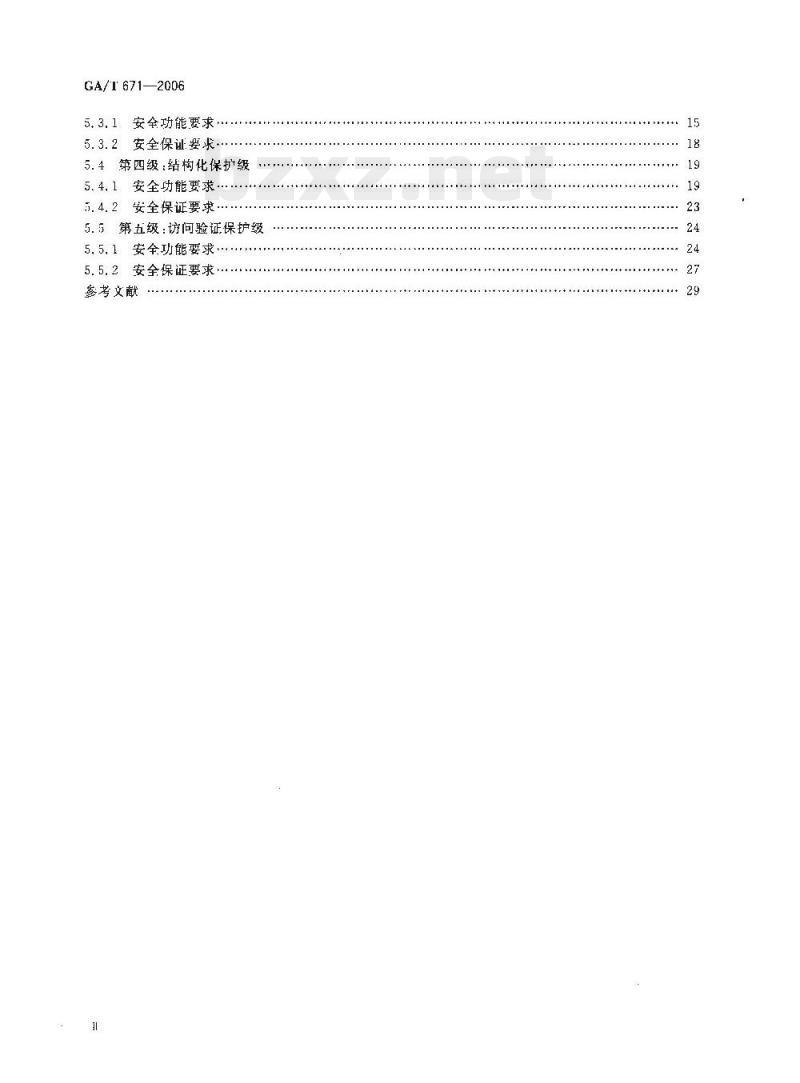

TKAONiKAca

GA/T 671—2006

GA/T 671—2006

安全功能要求

5.3.2安全保证要求…

5.4第四级:结构化保护级

.4...安全功能要求.

5.4.2安全保证要求….

5.5第五级:访问验证保护级

5.5.1安全功能要求.....

5.5.2安全保证要求.

察考文献

......

本标准由公安部信息系统安全标准化技术委员会提出,本标准由公安部信息系统安全标准化技术委员会归口。本标准起节单位:公安部计算机信息系统安全产品质量监督检验中心,本标准主要起草人:邱梓华、顾健,景乾儿、李毅、陆臻、赵婷、张笑笑、顾玮、吴其聪iKAoNiKAca

GA/T 671—2006

GA/T 671—2006

本标准用以指导设计者如何设计和实现终端计算机系统,使其达到信息系统所需安全等级,主要从信息系统安全保护等级划分的角度来说明对终端计算机系统的技术要求,即主要说明终端计算机系统为实现CB17859一1999中每一个保护等级的安全要求应采取的安全技术猎施,以及各安全技术要求在不同安全等级中具体实现上的差异本标准首先对安全等级保护中终端计算机系统所涉及的安全功能技术要求做了比较全面的描述,然后按GB17859一1999正个安全等级的划分,对每一个安全等级的安个功能技术要求和安全保证技术要求做了详细描述。

1范围Www.bzxZ.net

信息安全技术

终端计算机系统安全等级技术要求GA/T 671—2006

本标准规定了对终端计算机系统进行安全等级保护所需要的安全技术要求.并给出了每一个安全保扩等级的不同技术要求,

本标准适用于按GB178591999的安全保护等级要求所进行的终端计算机系统的设计和实现。对于按(iB17859--1999的要求对终端计算机系统进行的测试、管理也川参照使用。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。GB178591999订算机信息系统安全保护等级划分维则GB/T202712006信息安全技术信息系统通用安全技术要求(G3/T20272—2006信息安全技术操作系统安全技术要求3术语、定义和缩略语

3.1术语和定义

GB 178591999、(G13/ 20271—2006和GB/T 20272--2006 确立的以及下列术语和定义适用于本标滩。

终端计算机系统terminalcomputersystem--种个人使用的计算机系统,是信息系统的重要组成部分,为用户访问网络服务器提供支持。终端计算机系统表现为桌面型计算机系统和膝「型计算机系统两种形态。终端计算机系统一般由硬件系统、操作系统和应用系统(包括为用户访问网络服务器提供支持的工具软件和其他应用软件)等部分组成。

可信trusted

一种特性,具有该特性的实体总是以预期的行为和方式达到既定目的。3. 1. 3

完整性度量(简称度量)measurenent of integrity一种使用密码学杂凑算法对实体计算其杂凑值的过程,3. 1. 4

完整性基准值(简称基准值)criteriaofintegritymeasnrement实体在可信状态下量得的杂凑值,可用来作为完整性校验基推,3. 1. 5

root of trust for measurement度量根

一个可信的实体,是终端计算机系统内进行可信度量的基点。1

IKAoNiKAca

GA/T 671—2006

动态度量根dynamic root of trust for measurement度量根的一种,文持终端计算机系统对动态启动的程序模块进行实时可信准量。3. 1. 7

存储根 raot of trust for storage一个可信的实体是终端计算机系统内进行可信存储的基点。3. 1. 8

root of trust for reporting

报告粮

-个可信的实体,是终端计算机系统内进行可信报告的基点。3. 1. 9

可信根 trusted root

度根、存储根和报告根的集合,是保证终端计算机系统可信的基础。3. 1. 10

可信硬件模块 trusted hardware module嵌人终端计算机硬件系统内的一个硬件模块。它必须包含存储根、报告根,能独文提供密码学运算功能,具有受保护的存储空间。3. 1. 11

信任链trusted chains

一种在终端计算机系统启动过程中,基于完整性度量的方法确保终端计算机系统可信的技术。3. 1. 12

可信计算平台trusted computingplatform基于可信硬件模块或可信软件模块构建的计算平台,支持系统身份标识服务、密码学服务和信任服务.并为系统提供信任链保护和运行安全保护。3. 1.13

终端计算机系统安全子系统security subsystem of terminal camputer system(sSoTCS)终端计算机系统内安全保护装置的总称,包括硬件、固件、软件和负贵执行安全策略的红合体。它建立了一个基本的终端计算机系统安全保护环境,并提供终端计算机系统所要求的附加用户服务。终端计算机系统安全子系统应从硬件系统、操作系统、应用系统和系统运行等方面对终端计算机系统进行安全保拟。

注:按照 CB :7859一1999 对 TCB(可信计基)的定义,SSO1CS(终端计算机系统安全于系统)就处终端计算机系统的ICB

SSOTCS安全功能SSOTCSsecurityfunction正确实施SSOTCS安全策略的全部硬件、固件、软件所提供的功能。每一个安全策略的实现,组成一个安全功能模块。一个 SSOTCS的所有安全功能模块共同组成该SSOTCS 的安全功能3. 1.15

SSoTCs安全控制范围SSOTCS scopeof controlSSOTCS的操作所涉及的主体和客体。3. 1. 16

ssOTs安全策略SSOTCS securitypolicy对SSOTCS中的资源进行管理、保护和分配的一组规则。一个SSOTCS中可以有一个或多个安全策路:

3.2缩略语

下列缩略语适用丁术标准。

GA/T 671—2006

ssOTcs终端计算机系统安全了系统security subsystem of terminal cumputer sysleSsFSsOTCs 安全功能SSOTS serurity funetinnSSC SSOTCS 控制范围 SSOTCS saope nf contrnlSSP SSOTCS 安全策略 SSOTCS security polieyTCP可信计算平台trusted camputer platform4安全功能技术要求

4.1物理安全

4.1.1设备安全可用

根据不同安全等级的不同要求,终端计算机系统的设备安全可用分为:a)基本运行支持:终端计算机系统的设备应提供基本的运行支持,并有必要的容错和故障恢复能力;

b)基本安全可用:终端计算机系统的设备应满足基本安全可用的要求,包括十机、外部设备、网络连接部件其他辅助部件等均放基本安全而用)不间断运行支持:终端计算机系统的设备应通过故障容错和故障恢复等措施,为终端计算机系统的不间断运行提供支持。

设备防盗防毁

根据不同安全等级的不向要求,整端计算机系统的设备防盗防殿分为:a)设备标记要求:终端计算机系统的设备应有明显的无法除去的标记,以防更换和方使查找b)主机实体安全:终端计算机系统的主机应有机箱封装保护,防止部件损害或被瓷;设备的防盗和自销毁要求:终端计算机系统的设备应提供拥有著可控的防盗报警功能和系统自销毁功能。

设备高可靠

根据特殊坏境应用要求,终端计算机系统设备高可靠分为:a)防水要求:繁端计算机系统应具有高密封性,防止水滴进人b)防跃落和防震要求:终端计算机系统应加固保护,防止跌葬和震动引起的系统损坏:c)抗高低湿与高低气压要求:终端计算机系统应能适应高低温和高低气压环境d)抗电磁辐射与干扰:终端计算机系统应能抵御电磁于扰和电磁辐射对系统的安全威胁4.2运行安全

4.2.1系统安全性检测分析

根据不同安全等级的不同要求,终端计算机系统的安全性检测分析分为:操作系统安全性龄测分析:应从终端计算机操作系统的角度,以管埋员身份评估文件许可、文a

件宿主、网络服务设置、账广设置、程序真实性以及一般的与用户相关的安全点、入侵迹象等,从而险测和分析操作系统的安全性,发现存在的安全隐惠,并提出补救措施:b)硬件系统安全性检测分析:应对支持终端计算机系统运行的硬件系统进行安全性检测、通过扫描硬件系统中与系统运行和数据保护有关的特定安全瞻弱性,分析其存在的缺陷和漏洞,提出补效措施

心)应用程序安全性检测分析:应对运行在终端计算机系统中的应用程序进行安全性检测分析,遍过扫描应用软件中与鉴别、授权、访问控制和系统完整性有美的特定的安全脆弱性,分析其存在两缺陷和镉洞,提出补救描施:电磁泄露发射检测分析:应对运行中的终端计算机系统坏境进行电隧泄露发射检测,采用专门的检测设备,检查系统运行过程中由于电磁干扰和电辐射对终端计算机系统的安全性所造成的威胁,并提出补效措施。

YIKAONTKAca

GA/T 671—2006

4.2.2安全审计

4.2.2,1要全审计的响应

根据不同安全等级的不同要求,终端计算机系统的安全审计的响应分为a)记审计日志:当检测到可能有安全侵害事件时,将审计数据记人审计日志;b)实时报警生成:当检测到可能有安全侵害事件时,生成实时报警信息;违例进程终止:当检测到可能有安全侵害事件时,将违例进程终止,违例进程可以包括仙不限于服务进程、驱动、用户进程;d)用户账号断并与失效:当检测到可能有安全侵害事件时,将当前的用账号断开,并使其失效:4.2.2.2安全审计数据产生

根据不同安全等级的不同要求,终端计算机系统的安全审计数据的产生分为:a)为下违可审计事件产生审计记录:册计功能的启动和关闭、终端计算机对用户使用身份鉴别机制、管理员用户和普通用户所实施的与安全相关的操作;对于每个事件,其审计记录应包括:事件的H期和时问、用户、事件类型、事件类别,及其他bh

与审计相关的信息;

对于身份鉴别事件,审计记录应包含清求的来源将每个可审计事件与引起该事件的用户或进程相关联;d)

为下述可审计事件产生审计记录:将客体引人用户地址空间(例如:打文件、服务初始化)、其e)

他与系统安全有关的事件或专门定义的叮审计事件:f)对于客体被引人用户地址空间的事件,审计记录应包含客体名及客体的安全等级;g)对机密性数据的创建、使用与删除事件,审计记录应包含机密性数据的安全标记4.2.2.3安全审计分析

根据不同安全等缎的不同要求,终端计算机系统的安全审计分析分为:a)潜在侵害分析:应能用一系列规则去监控审计事件,并根据这些规则指出SSP 的潜在侵害;b)基于异常检测的描述:应能确立用户或进程的质疑度(或信誉度),该质疑度表示该用户或进程的现行活动与已建立的使用模式的一致性程度。当而户或进程的质疑等级超过门限条件时,SSF应能指出将要发生对安全性的威胁;简单攻击探测:应能检测到对F实施有重天威胁的签名事件的出现:并能通过对一个或多个事件的对比分析或综合分析,预测一个攻击的出现以及出现的时问或方式。为此,SSE应维护指出对SSF侵害的签名事件的内部表示,并将检到的系统行为记录与签名事件进行比较,当发现两者匹配时,指出一个对SSF的攻出即将到来;复杂攻击探测:在上述简单攻击探测的基础上,要求SSF应能检测到多步人侵情况,并能根据d)

已知的事性序列模拟出完整的人侵情况,还应指出发现对SSF的潜在侵害的签名事件惑事性序列的时间。

4.2.2.4安全审计查阅

根据不同安全等级的不同要求.终端计算机系统的安全审评查阅分为:a)审计查阅:提供从审计记录中读取信息的能力,即要求SSF 为授权用户提供获得和解释审训信息的能打:

b)受控审计查阅:审计查阅工具应只允许授权用读取审计信息,并根据某种逻辑关系的标准提供对审计数据进行嫂索,分类、排序的能力。4.2.2.5安全审计享件选择

应根据以下属性选择终端计算机系统的可审计事件:a)客体身份、用户身份,主体身份、主机身份、事作类型)作为审计选择性依据的附加属性:4.2.2.6安全审计事件存储

根据不同安全等级的不同要求,终端计算机系统的安全审计事件存储分为:GA/T 671—2006

a)受保护的审计踪迹存储:要求审计踪迹的存储受到应有的保护,应能检测或防止对审计记录的修改;

b)审计数据的可性确保:在意外情况出现时,应能检测或防止对审计记录的修改,以及在发生审计存储已满、存储失败或存储受到攻击以及意外情况出现时,应采取相应的保护措施,确保有实效性的审让记录被破坏;

审计数据可能丢失情况下的措施:当审计跟踪超过预定的门限时,应来取相应的措施,进行审计数据可能丢失情说的处理;

d)防止审计数据丢失:在审计踪迹存偌已满或超过预定的门限时,应采取相应措施,防止审计数据丢失,

4.2.3信任链

应通过在终端计算机系统启动过程中提供的信任链支持,确保整端计算机系统的运行处于真实可信状态。根据不同安全等级的不同要求.信任链功能分为:a)静态信任链建立:利用终端计算机系统上的度量根,在系统启动过程中对BIOS,MBR、OS部件模块进行完整性度量。每个部件模块在加载前应确保其真实性和完整性;b)静态信任链中操作系统((OS)的完整性度量基准值接受国家专门机构管理,支持在线或离线校验;

动态信任链建立:利用终端计算机系统上:的动态度量根,对操作系统上应用程序进行实时的完整性度量,确保每个应用程序在启动和运行中的真实性和完整性;山)动态信仟链中应用程序的完整性度量基推值接受国家专门机构管理,支持在线或离线校验:信任链模块修复:支持在被授权的情况下,对信任链建立过程中出现的不可信模块进行实时e

修复;

f)信任链模块升级:支持在被授权的情况下,对信任链建立过程中涉及的各个部件的模块进行升级。每个升级模块均应确保其真实性和完整性。4.2.4运行时防护

4. 2.4. 1恶意代码防护

恶意代码足对用户使用终端计算机系统造成破坏或影响的程序代码,比如:病毒、端虫、特落伊木马和恶意软件等,

根据不同安全等级要求,终端计算机系统的恶意代码防护应分为:a)外米介质使用控制:严格控制各种外来介质的使用,防止恶意代码通过介质传播:特征码扫描:对文件系统和内存采用特征码扫描,并根据扫描结果采取相应措施·清除或隔离b)

恶意代码。恶意代码特征库应及时更新;基于CPU的数据执行保护:防止缓冲区溢出,阻止从受保护的内存位置执行恶意代码:进程隔离:采用进程逻辑隔离或物理隔离的方法,保护进程免受恶意代码破坏:d)

进程行为分析:基于专家系统,对进程行为的危险程度进行等级评估,根据评估结果,采取相应e)

防护措施:

4.2.4.2网络攻击防护

终端计算机系统应采取必要措施监控主机与外部网络的数据通信,确保系统免受外部网络侵害或恶意远程控制。应采取的措施包括:a)防火墙功能:

一一IP包过滤:应能够支持基于源地址、目的地址的访问控制,将不符合预先设定策略的数据包去弃

YIKAONTKAca

GA/T 671—2006

““网络协议分析:应能够支持基于网络协议类型的访问控制:一一应用程序监控:应能够设置应用程序对网络的访问控制规则,包括对端口,协议、访问方向的控制;

一内容过滤:应能对网页内容进行基于关键字匹配的过滤,b)入侵检测功能:

——实时阻断:及时阻断严重的网络人侵行为:一文件监控:防止用对保护文件的非法访问与误操作:.注册表监控:防止用广对注册表的非法访测与误操作:一一事件监测:及时检测到主机异常事件:-实时流量分析:对主机网络流量进行实时监测与分析,并据此判断是否有人侵事件发生。4.2.4.3网络接入控制

终端计算机系统应能对所接人网络进行可信度评价,并根据不同可信度评价等级采取不同的安全接入策略,

4.2.5备份与故障恢复

为了实现确定的恢复功能,应在终端计算机系统正常运行时定期地或按桌种条件实施备份。根据不同安全等级的不同要求,备份与故障恢复分为:&)用户数据备份与恢复:应提供用户有选择地备份重要数措的功能.当由于某种原因引起终端计算机系统中用户数据丢失或破坏时,应能提供用户数据恢复的功能;b)增量信息备份与恢复:应提供由终端计算机系统定时对新增信息进行备份的功能:当由于某种原因引起终端计算机系统中的某些信息丢火或破坏时,应提供用户按增量信息备份所保留的信息进行借息恢复的功能!

)局部系统备份与恢复:应提供定期对终端计算机系统的某些重要的局部系统的运行现场进行定期备份的功能,当由于某种原因引起终端计算机系统某一局部发生故障时,应提供用户按局部系统备份所保留的现场信息进行局部系统恢复的功能;)全系统备份与恢复:应提供定期对终端计算机系统全系统的运行现场进行备份的功能:当由于某种原因起终端计算机系统全系统发生故障时,应提供用户按全系统备份所保留的现场信息进行全系统恢复的功能:

备份保护措施:数据在备份.存储和恢复过程中应有安全保护措施,并应设置不被用户操作系e

统管理的系统来实现系统数据的备份与恢复功能,系统备份数据是用户提作系统不可访问的,4.2.6可信时间戳

终端计算机系统应为其运行提供可靠的时钟和时钟同步系统,并按GB/120271一2006的要求提供可信时间戳服务。

4.2.71/0 接口配置

终端计算机系统应根据不间的环境要求.配置串口、并、PCI、UISB、网卡、硬盘等各类I/O接口和设备的启用!禁用等状态:

a)用户自士配置:应支持用户基丁BI()S利换作系统提供的功能白主置各类接口的状态;b)集中管理配置:终端计算机系统应接受所接人网络的接口配置管理.并确保只有授权用户才能修改接口配宵;

c)自适应配置:终端计算机系统应能根据网络环境安全状况,基于安全策略,自动配置接口状态以确保系统自身安全。

4.3数据安全

4.3.1密码支持

4.3.1.1密码算法要求

G4/T 671—2006

应采而国家有关主管部门批的密码算法及使用指南来实现终端计算机系统密码支持功能。密码算法种类和范围包括,对称密码算法、公钥密码算法、杂凑算法、随机数生成算法。根辖不同安伞等级要求,密码算法实现分为:a)密码算法采用软件实现:

b)密码算法来用硬件实现。

4. 3.1.2密码操作

应虚按照密码算法要求实现密码操作,并全少支持如下操作:密钥生成操作、数据密和解密操作、数疗签名生戒和验证操作、数据完整性度量生成和验证操作、消息认证码生成与验证操作、随机数生成操作。

4.3.1.3密钥管理

应对密码操作所使用的密钥进行全生命周期理.包括密钥生戒、密钥交换.密钥存取.密钥废除,密钥管理应符合国家密销管理标准要求(参见:GB117501.1一1990)4.3.2身份标识与鉴别

4.3.2.1系统标识

终端计算机系统应在用产使用之前对系统进行身份标识:a)唯一性标识:成通过谁一绑定的可信硬件模块产生的密词来标识系统身份:系统身份标识应与审详相关联:

1)标识可信性:身份标识可信性成通过权威机构颁发证1乃来实现;隐秘性:需要时应使系统身份标识在某些特定条件下具有不可关联性。可以基于第三方权威机构预发特定证书实现系统身份标识的隐秘性:d)标识信息管理:施对终端计算机系统身份标识信息行管理,维护.确保其不被非授权地访间修改或删除。

4.3.2.2系统鉴别

应对请求访问的终端计算机系统进行身份鉴别,鉴别时请求方应提供系统完整性度量值报告。4.3.2.3用户标识

应对注明到终端计算机系统的用户进行标识。根据不同安全等级的不同要求,用门标识分为:a)基本标识:应在SSF实施所要求的动作之前,先对提出该动作要求的用户进行标识:b)唯一性标识:应确保所标识用户在信总系统生命周期内的唯一性,并将用户标识与审计相关联;c)标识信息管理:成对用户标识信息进行管理,维护,确保其不被非授权地访间,修改或删除4.3.2.4用户鉴别

应对终端计算机系统用户进行身份真实性鉴别。通过对用户所提供的“鉴别信息”的验证,证明该用户确有所声称的某种身份,这单“鉴别信息”可以是用户口令、数字证、I℃下、指纹、紅膜等。根据不同安全等级的不同要求,用户鉴别分为:a)基本鉴别:应在SSF实施所要求的动作之前,先对提出该动作要求的用户成坊地进行鉴别:b)不可伪造鉴别:应检测并防止使用伪造或复制的鉴别信息。一方面,要求 SSF 应检测或防止白任何别的月户伪造的鉴别数据:另--方面-要求SSF应检测或防止当前用户从任低其他月户处复制的鉴别数据的使用;

c)-次性使用鉴别:虚能提供一次性:使用鉴别数据操作的鉴别机制,即SSF应防止与已标识过的鉴别机制有关的鉴别数据的重用;d)多机制鉴别:应能提供不向的鉴别机制.用于鉴别特定事件的用户身份.并川.SSF应根据所描述的多种鉴别机制如何提供鉴别的规则来鉴别任何月户所声称的点份;7

YIKAONTKAca

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国公共安全行业标准GA/T671—2006

信息安全技术

终端计算机系统安全等级技术要求Information securily technology-Technology requirement for terminal computer systemof security classified protection2006-12-28发布

中华人民共和国公安部

2007-02-01实施

规范性引用文件

3术语、定义和缩路语

3.1术语和定义

3.2缩略语

安全功能技术要求

4.1物埋安全

1.1.1设备安全可用

4. 1. 2设备盗防毁

4.1.3设备高可靠

4.2运行安全

系统安全性检测分析

安全审计

信任链

运行时防护

备份与故障恢复

可信时间戳

1/0接口配置

数据安全

密码支持

身份标识与鉴别

白毛访问控制

强制访问控制

数据保密性保护

数据光整性保护..

信任服务

可信路径

终端计算机系统安全鼓术分等级要求5.第一级:用户白主保护级

安全功能要求

5.1.2安全保证要求…..

5.2第二级:系统审计保护级

5.2.1安全动能要求·.

5.2.2安全保证要求

5.3第三级:安全标记保护级

TKAONiKAca

GA/T 671—2006

GA/T 671—2006

安全功能要求

5.3.2安全保证要求…

5.4第四级:结构化保护级

.4...安全功能要求.

5.4.2安全保证要求….

5.5第五级:访问验证保护级

5.5.1安全功能要求.....

5.5.2安全保证要求.

察考文献

......

本标准由公安部信息系统安全标准化技术委员会提出,本标准由公安部信息系统安全标准化技术委员会归口。本标准起节单位:公安部计算机信息系统安全产品质量监督检验中心,本标准主要起草人:邱梓华、顾健,景乾儿、李毅、陆臻、赵婷、张笑笑、顾玮、吴其聪iKAoNiKAca

GA/T 671—2006

GA/T 671—2006

本标准用以指导设计者如何设计和实现终端计算机系统,使其达到信息系统所需安全等级,主要从信息系统安全保护等级划分的角度来说明对终端计算机系统的技术要求,即主要说明终端计算机系统为实现CB17859一1999中每一个保护等级的安全要求应采取的安全技术猎施,以及各安全技术要求在不同安全等级中具体实现上的差异本标准首先对安全等级保护中终端计算机系统所涉及的安全功能技术要求做了比较全面的描述,然后按GB17859一1999正个安全等级的划分,对每一个安全等级的安个功能技术要求和安全保证技术要求做了详细描述。

1范围Www.bzxZ.net

信息安全技术

终端计算机系统安全等级技术要求GA/T 671—2006

本标准规定了对终端计算机系统进行安全等级保护所需要的安全技术要求.并给出了每一个安全保扩等级的不同技术要求,

本标准适用于按GB178591999的安全保护等级要求所进行的终端计算机系统的设计和实现。对于按(iB17859--1999的要求对终端计算机系统进行的测试、管理也川参照使用。2规范性引用文件

下列文件中的条款通过本标准的引用而成为本标准的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本标准,然而,鼓励根据本标准达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本标准。GB178591999订算机信息系统安全保护等级划分维则GB/T202712006信息安全技术信息系统通用安全技术要求(G3/T20272—2006信息安全技术操作系统安全技术要求3术语、定义和缩略语

3.1术语和定义

GB 178591999、(G13/ 20271—2006和GB/T 20272--2006 确立的以及下列术语和定义适用于本标滩。

终端计算机系统terminalcomputersystem--种个人使用的计算机系统,是信息系统的重要组成部分,为用户访问网络服务器提供支持。终端计算机系统表现为桌面型计算机系统和膝「型计算机系统两种形态。终端计算机系统一般由硬件系统、操作系统和应用系统(包括为用户访问网络服务器提供支持的工具软件和其他应用软件)等部分组成。

可信trusted

一种特性,具有该特性的实体总是以预期的行为和方式达到既定目的。3. 1. 3

完整性度量(简称度量)measurenent of integrity一种使用密码学杂凑算法对实体计算其杂凑值的过程,3. 1. 4

完整性基准值(简称基准值)criteriaofintegritymeasnrement实体在可信状态下量得的杂凑值,可用来作为完整性校验基推,3. 1. 5

root of trust for measurement度量根

一个可信的实体,是终端计算机系统内进行可信度量的基点。1

IKAoNiKAca

GA/T 671—2006

动态度量根dynamic root of trust for measurement度量根的一种,文持终端计算机系统对动态启动的程序模块进行实时可信准量。3. 1. 7

存储根 raot of trust for storage一个可信的实体是终端计算机系统内进行可信存储的基点。3. 1. 8

root of trust for reporting

报告粮

-个可信的实体,是终端计算机系统内进行可信报告的基点。3. 1. 9

可信根 trusted root

度根、存储根和报告根的集合,是保证终端计算机系统可信的基础。3. 1. 10

可信硬件模块 trusted hardware module嵌人终端计算机硬件系统内的一个硬件模块。它必须包含存储根、报告根,能独文提供密码学运算功能,具有受保护的存储空间。3. 1. 11

信任链trusted chains

一种在终端计算机系统启动过程中,基于完整性度量的方法确保终端计算机系统可信的技术。3. 1. 12

可信计算平台trusted computingplatform基于可信硬件模块或可信软件模块构建的计算平台,支持系统身份标识服务、密码学服务和信任服务.并为系统提供信任链保护和运行安全保护。3. 1.13

终端计算机系统安全子系统security subsystem of terminal camputer system(sSoTCS)终端计算机系统内安全保护装置的总称,包括硬件、固件、软件和负贵执行安全策略的红合体。它建立了一个基本的终端计算机系统安全保护环境,并提供终端计算机系统所要求的附加用户服务。终端计算机系统安全子系统应从硬件系统、操作系统、应用系统和系统运行等方面对终端计算机系统进行安全保拟。

注:按照 CB :7859一1999 对 TCB(可信计基)的定义,SSO1CS(终端计算机系统安全于系统)就处终端计算机系统的ICB

SSOTCS安全功能SSOTCSsecurityfunction正确实施SSOTCS安全策略的全部硬件、固件、软件所提供的功能。每一个安全策略的实现,组成一个安全功能模块。一个 SSOTCS的所有安全功能模块共同组成该SSOTCS 的安全功能3. 1.15

SSoTCs安全控制范围SSOTCS scopeof controlSSOTCS的操作所涉及的主体和客体。3. 1. 16

ssOTs安全策略SSOTCS securitypolicy对SSOTCS中的资源进行管理、保护和分配的一组规则。一个SSOTCS中可以有一个或多个安全策路:

3.2缩略语

下列缩略语适用丁术标准。

GA/T 671—2006

ssOTcs终端计算机系统安全了系统security subsystem of terminal cumputer sysleSsFSsOTCs 安全功能SSOTS serurity funetinnSSC SSOTCS 控制范围 SSOTCS saope nf contrnlSSP SSOTCS 安全策略 SSOTCS security polieyTCP可信计算平台trusted camputer platform4安全功能技术要求

4.1物理安全

4.1.1设备安全可用

根据不同安全等级的不同要求,终端计算机系统的设备安全可用分为:a)基本运行支持:终端计算机系统的设备应提供基本的运行支持,并有必要的容错和故障恢复能力;

b)基本安全可用:终端计算机系统的设备应满足基本安全可用的要求,包括十机、外部设备、网络连接部件其他辅助部件等均放基本安全而用)不间断运行支持:终端计算机系统的设备应通过故障容错和故障恢复等措施,为终端计算机系统的不间断运行提供支持。

设备防盗防毁

根据不同安全等级的不向要求,整端计算机系统的设备防盗防殿分为:a)设备标记要求:终端计算机系统的设备应有明显的无法除去的标记,以防更换和方使查找b)主机实体安全:终端计算机系统的主机应有机箱封装保护,防止部件损害或被瓷;设备的防盗和自销毁要求:终端计算机系统的设备应提供拥有著可控的防盗报警功能和系统自销毁功能。

设备高可靠

根据特殊坏境应用要求,终端计算机系统设备高可靠分为:a)防水要求:繁端计算机系统应具有高密封性,防止水滴进人b)防跃落和防震要求:终端计算机系统应加固保护,防止跌葬和震动引起的系统损坏:c)抗高低湿与高低气压要求:终端计算机系统应能适应高低温和高低气压环境d)抗电磁辐射与干扰:终端计算机系统应能抵御电磁于扰和电磁辐射对系统的安全威胁4.2运行安全

4.2.1系统安全性检测分析

根据不同安全等级的不同要求,终端计算机系统的安全性检测分析分为:操作系统安全性龄测分析:应从终端计算机操作系统的角度,以管埋员身份评估文件许可、文a

件宿主、网络服务设置、账广设置、程序真实性以及一般的与用户相关的安全点、入侵迹象等,从而险测和分析操作系统的安全性,发现存在的安全隐惠,并提出补救措施:b)硬件系统安全性检测分析:应对支持终端计算机系统运行的硬件系统进行安全性检测、通过扫描硬件系统中与系统运行和数据保护有关的特定安全瞻弱性,分析其存在的缺陷和漏洞,提出补效措施

心)应用程序安全性检测分析:应对运行在终端计算机系统中的应用程序进行安全性检测分析,遍过扫描应用软件中与鉴别、授权、访问控制和系统完整性有美的特定的安全脆弱性,分析其存在两缺陷和镉洞,提出补救描施:电磁泄露发射检测分析:应对运行中的终端计算机系统坏境进行电隧泄露发射检测,采用专门的检测设备,检查系统运行过程中由于电磁干扰和电辐射对终端计算机系统的安全性所造成的威胁,并提出补效措施。

YIKAONTKAca

GA/T 671—2006

4.2.2安全审计

4.2.2,1要全审计的响应

根据不同安全等级的不同要求,终端计算机系统的安全审计的响应分为a)记审计日志:当检测到可能有安全侵害事件时,将审计数据记人审计日志;b)实时报警生成:当检测到可能有安全侵害事件时,生成实时报警信息;违例进程终止:当检测到可能有安全侵害事件时,将违例进程终止,违例进程可以包括仙不限于服务进程、驱动、用户进程;d)用户账号断并与失效:当检测到可能有安全侵害事件时,将当前的用账号断开,并使其失效:4.2.2.2安全审计数据产生

根据不同安全等级的不同要求,终端计算机系统的安全审计数据的产生分为:a)为下违可审计事件产生审计记录:册计功能的启动和关闭、终端计算机对用户使用身份鉴别机制、管理员用户和普通用户所实施的与安全相关的操作;对于每个事件,其审计记录应包括:事件的H期和时问、用户、事件类型、事件类别,及其他bh

与审计相关的信息;

对于身份鉴别事件,审计记录应包含清求的来源将每个可审计事件与引起该事件的用户或进程相关联;d)

为下述可审计事件产生审计记录:将客体引人用户地址空间(例如:打文件、服务初始化)、其e)

他与系统安全有关的事件或专门定义的叮审计事件:f)对于客体被引人用户地址空间的事件,审计记录应包含客体名及客体的安全等级;g)对机密性数据的创建、使用与删除事件,审计记录应包含机密性数据的安全标记4.2.2.3安全审计分析

根据不同安全等缎的不同要求,终端计算机系统的安全审计分析分为:a)潜在侵害分析:应能用一系列规则去监控审计事件,并根据这些规则指出SSP 的潜在侵害;b)基于异常检测的描述:应能确立用户或进程的质疑度(或信誉度),该质疑度表示该用户或进程的现行活动与已建立的使用模式的一致性程度。当而户或进程的质疑等级超过门限条件时,SSF应能指出将要发生对安全性的威胁;简单攻击探测:应能检测到对F实施有重天威胁的签名事件的出现:并能通过对一个或多个事件的对比分析或综合分析,预测一个攻击的出现以及出现的时问或方式。为此,SSE应维护指出对SSF侵害的签名事件的内部表示,并将检到的系统行为记录与签名事件进行比较,当发现两者匹配时,指出一个对SSF的攻出即将到来;复杂攻击探测:在上述简单攻击探测的基础上,要求SSF应能检测到多步人侵情况,并能根据d)

已知的事性序列模拟出完整的人侵情况,还应指出发现对SSF的潜在侵害的签名事件惑事性序列的时间。

4.2.2.4安全审计查阅

根据不同安全等级的不同要求.终端计算机系统的安全审评查阅分为:a)审计查阅:提供从审计记录中读取信息的能力,即要求SSF 为授权用户提供获得和解释审训信息的能打:

b)受控审计查阅:审计查阅工具应只允许授权用读取审计信息,并根据某种逻辑关系的标准提供对审计数据进行嫂索,分类、排序的能力。4.2.2.5安全审计享件选择

应根据以下属性选择终端计算机系统的可审计事件:a)客体身份、用户身份,主体身份、主机身份、事作类型)作为审计选择性依据的附加属性:4.2.2.6安全审计事件存储

根据不同安全等级的不同要求,终端计算机系统的安全审计事件存储分为:GA/T 671—2006

a)受保护的审计踪迹存储:要求审计踪迹的存储受到应有的保护,应能检测或防止对审计记录的修改;

b)审计数据的可性确保:在意外情况出现时,应能检测或防止对审计记录的修改,以及在发生审计存储已满、存储失败或存储受到攻击以及意外情况出现时,应采取相应的保护措施,确保有实效性的审让记录被破坏;

审计数据可能丢失情况下的措施:当审计跟踪超过预定的门限时,应来取相应的措施,进行审计数据可能丢失情说的处理;

d)防止审计数据丢失:在审计踪迹存偌已满或超过预定的门限时,应采取相应措施,防止审计数据丢失,

4.2.3信任链

应通过在终端计算机系统启动过程中提供的信任链支持,确保整端计算机系统的运行处于真实可信状态。根据不同安全等级的不同要求.信任链功能分为:a)静态信任链建立:利用终端计算机系统上的度量根,在系统启动过程中对BIOS,MBR、OS部件模块进行完整性度量。每个部件模块在加载前应确保其真实性和完整性;b)静态信任链中操作系统((OS)的完整性度量基准值接受国家专门机构管理,支持在线或离线校验;

动态信任链建立:利用终端计算机系统上:的动态度量根,对操作系统上应用程序进行实时的完整性度量,确保每个应用程序在启动和运行中的真实性和完整性;山)动态信仟链中应用程序的完整性度量基推值接受国家专门机构管理,支持在线或离线校验:信任链模块修复:支持在被授权的情况下,对信任链建立过程中出现的不可信模块进行实时e

修复;

f)信任链模块升级:支持在被授权的情况下,对信任链建立过程中涉及的各个部件的模块进行升级。每个升级模块均应确保其真实性和完整性。4.2.4运行时防护

4. 2.4. 1恶意代码防护

恶意代码足对用户使用终端计算机系统造成破坏或影响的程序代码,比如:病毒、端虫、特落伊木马和恶意软件等,

根据不同安全等级要求,终端计算机系统的恶意代码防护应分为:a)外米介质使用控制:严格控制各种外来介质的使用,防止恶意代码通过介质传播:特征码扫描:对文件系统和内存采用特征码扫描,并根据扫描结果采取相应措施·清除或隔离b)

恶意代码。恶意代码特征库应及时更新;基于CPU的数据执行保护:防止缓冲区溢出,阻止从受保护的内存位置执行恶意代码:进程隔离:采用进程逻辑隔离或物理隔离的方法,保护进程免受恶意代码破坏:d)

进程行为分析:基于专家系统,对进程行为的危险程度进行等级评估,根据评估结果,采取相应e)

防护措施:

4.2.4.2网络攻击防护

终端计算机系统应采取必要措施监控主机与外部网络的数据通信,确保系统免受外部网络侵害或恶意远程控制。应采取的措施包括:a)防火墙功能:

一一IP包过滤:应能够支持基于源地址、目的地址的访问控制,将不符合预先设定策略的数据包去弃

YIKAONTKAca

GA/T 671—2006

““网络协议分析:应能够支持基于网络协议类型的访问控制:一一应用程序监控:应能够设置应用程序对网络的访问控制规则,包括对端口,协议、访问方向的控制;

一内容过滤:应能对网页内容进行基于关键字匹配的过滤,b)入侵检测功能:

——实时阻断:及时阻断严重的网络人侵行为:一文件监控:防止用对保护文件的非法访问与误操作:.注册表监控:防止用广对注册表的非法访测与误操作:一一事件监测:及时检测到主机异常事件:-实时流量分析:对主机网络流量进行实时监测与分析,并据此判断是否有人侵事件发生。4.2.4.3网络接入控制

终端计算机系统应能对所接人网络进行可信度评价,并根据不同可信度评价等级采取不同的安全接入策略,

4.2.5备份与故障恢复

为了实现确定的恢复功能,应在终端计算机系统正常运行时定期地或按桌种条件实施备份。根据不同安全等级的不同要求,备份与故障恢复分为:&)用户数据备份与恢复:应提供用户有选择地备份重要数措的功能.当由于某种原因引起终端计算机系统中用户数据丢失或破坏时,应能提供用户数据恢复的功能;b)增量信息备份与恢复:应提供由终端计算机系统定时对新增信息进行备份的功能:当由于某种原因引起终端计算机系统中的某些信息丢火或破坏时,应提供用户按增量信息备份所保留的信息进行借息恢复的功能!

)局部系统备份与恢复:应提供定期对终端计算机系统的某些重要的局部系统的运行现场进行定期备份的功能,当由于某种原因引起终端计算机系统某一局部发生故障时,应提供用户按局部系统备份所保留的现场信息进行局部系统恢复的功能;)全系统备份与恢复:应提供定期对终端计算机系统全系统的运行现场进行备份的功能:当由于某种原因起终端计算机系统全系统发生故障时,应提供用户按全系统备份所保留的现场信息进行全系统恢复的功能:

备份保护措施:数据在备份.存储和恢复过程中应有安全保护措施,并应设置不被用户操作系e

统管理的系统来实现系统数据的备份与恢复功能,系统备份数据是用户提作系统不可访问的,4.2.6可信时间戳

终端计算机系统应为其运行提供可靠的时钟和时钟同步系统,并按GB/120271一2006的要求提供可信时间戳服务。

4.2.71/0 接口配置

终端计算机系统应根据不间的环境要求.配置串口、并、PCI、UISB、网卡、硬盘等各类I/O接口和设备的启用!禁用等状态:

a)用户自士配置:应支持用户基丁BI()S利换作系统提供的功能白主置各类接口的状态;b)集中管理配置:终端计算机系统应接受所接人网络的接口配置管理.并确保只有授权用户才能修改接口配宵;

c)自适应配置:终端计算机系统应能根据网络环境安全状况,基于安全策略,自动配置接口状态以确保系统自身安全。

4.3数据安全

4.3.1密码支持

4.3.1.1密码算法要求

G4/T 671—2006

应采而国家有关主管部门批的密码算法及使用指南来实现终端计算机系统密码支持功能。密码算法种类和范围包括,对称密码算法、公钥密码算法、杂凑算法、随机数生成算法。根辖不同安伞等级要求,密码算法实现分为:a)密码算法采用软件实现:

b)密码算法来用硬件实现。

4. 3.1.2密码操作

应虚按照密码算法要求实现密码操作,并全少支持如下操作:密钥生成操作、数据密和解密操作、数疗签名生戒和验证操作、数据完整性度量生成和验证操作、消息认证码生成与验证操作、随机数生成操作。

4.3.1.3密钥管理

应对密码操作所使用的密钥进行全生命周期理.包括密钥生戒、密钥交换.密钥存取.密钥废除,密钥管理应符合国家密销管理标准要求(参见:GB117501.1一1990)4.3.2身份标识与鉴别

4.3.2.1系统标识

终端计算机系统应在用产使用之前对系统进行身份标识:a)唯一性标识:成通过谁一绑定的可信硬件模块产生的密词来标识系统身份:系统身份标识应与审详相关联:

1)标识可信性:身份标识可信性成通过权威机构颁发证1乃来实现;隐秘性:需要时应使系统身份标识在某些特定条件下具有不可关联性。可以基于第三方权威机构预发特定证书实现系统身份标识的隐秘性:d)标识信息管理:施对终端计算机系统身份标识信息行管理,维护.确保其不被非授权地访间修改或删除。

4.3.2.2系统鉴别

应对请求访问的终端计算机系统进行身份鉴别,鉴别时请求方应提供系统完整性度量值报告。4.3.2.3用户标识

应对注明到终端计算机系统的用户进行标识。根据不同安全等级的不同要求,用门标识分为:a)基本标识:应在SSF实施所要求的动作之前,先对提出该动作要求的用户进行标识:b)唯一性标识:应确保所标识用户在信总系统生命周期内的唯一性,并将用户标识与审计相关联;c)标识信息管理:成对用户标识信息进行管理,维护,确保其不被非授权地访间,修改或删除4.3.2.4用户鉴别

应对终端计算机系统用户进行身份真实性鉴别。通过对用户所提供的“鉴别信息”的验证,证明该用户确有所声称的某种身份,这单“鉴别信息”可以是用户口令、数字证、I℃下、指纹、紅膜等。根据不同安全等级的不同要求,用户鉴别分为:a)基本鉴别:应在SSF实施所要求的动作之前,先对提出该动作要求的用户成坊地进行鉴别:b)不可伪造鉴别:应检测并防止使用伪造或复制的鉴别信息。一方面,要求 SSF 应检测或防止白任何别的月户伪造的鉴别数据:另--方面-要求SSF应检测或防止当前用户从任低其他月户处复制的鉴别数据的使用;

c)-次性使用鉴别:虚能提供一次性:使用鉴别数据操作的鉴别机制,即SSF应防止与已标识过的鉴别机制有关的鉴别数据的重用;d)多机制鉴别:应能提供不向的鉴别机制.用于鉴别特定事件的用户身份.并川.SSF应根据所描述的多种鉴别机制如何提供鉴别的规则来鉴别任何月户所声称的点份;7

YIKAONTKAca

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。