GB/T 14805.5-2007

基本信息

标准号: GB/T 14805.5-2007

中文名称:行政、商业和运输业电子数据交换(EDIFACT) 应用级语法规则(语法版本号:4,语法发布号:1) 第5部分: 批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)

标准类别:国家标准(GB)

标准状态:现行

发布日期:2007-10-17

实施日期:2008-01-01

出版语种:简体中文

下载格式:.rar.pdf

下载大小:1738724

相关标签: 行政 商业 运输业 电子数据交换 应用 语法 规则 版本号 发布 批式 安全 真实性 完整性 抵赖

标准分类号

标准ICS号:信息技术、办公机械设备>>信息技术应用>>35.240.60信息技术在运输和贸易中的

中标分类号:电子元器件与信息技术>>信息处理技术>>L70信息处理技术综合

出版信息

出版社:中国标准出版社

页数:40页

标准价格:28.0 元

计划单号:20062877-T-469

相关单位信息

首发日期:1999-11-11

起草人:胡涵景、任冠华、岳高峰、徐成华、曹新九、章建方、刘颖、孙文峰

起草单位:全国电子业务标准化技术委员会

提出单位:中国标准化研究院

发布部门:中华人民共和国国家质量监督检验检疫总局 中国国家标准化管理委员会

主管部门:国家标准化管理委员会

标准简介

本部分规定了用于EDIFACT安全的语法规则。本部分阐述了根据所建立的安全机制为报文/包级、组级和交换级安全提供真实性、完整性和源抗抵赖性的方法。 GB/T 14805.5-2007 行政、商业和运输业电子数据交换(EDIFACT) 应用级语法规则(语法版本号:4,语法发布号:1) 第5部分: 批式电子数据交换安全规则(真实性、完整性和源抗抵赖性) GB/T14805.5-2007 标准下载解压密码:www.bzxz.net

标准图片预览

标准内容

ICS35.240.60

中华人民共和国国家标准

GB/T14805.5—2007/IS09735-5:2002代替GB/T14805.5—1999

行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)

Electronic data interchange for administration,commerce andtransport(EDIFACT)-Application level syntax rules(Syntax versionnumber:4,Syntax release number:1)-—Part 5:Security rules for batchEDI(authenticity,integrity and non-repudiation of origin)(ISO9735-5:2002IDT)

2007-08-24发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2008-01-01实施

ISO前言

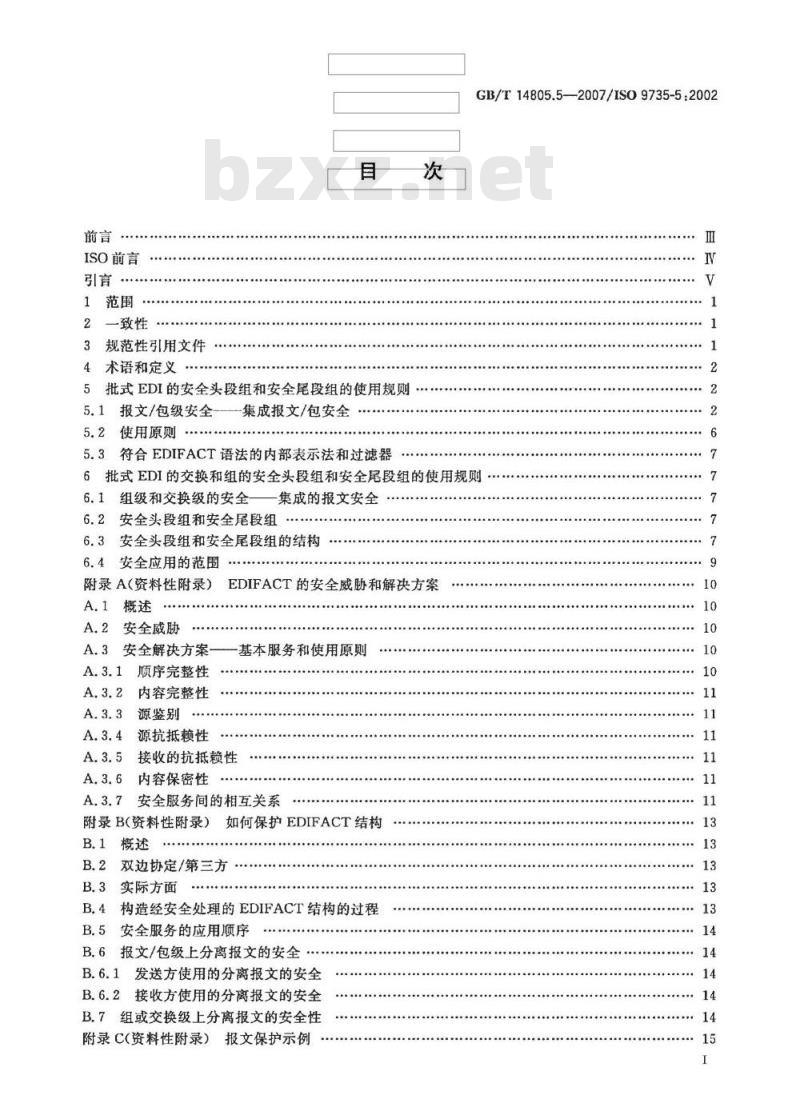

1范围

一致性

规范性引用文件

4术语和定义

5批式EDI的安全头段组和安全尾段组的使用规则5.1报文/包级安全集成报文/包安全5.2使用原则…...

5.3符合EDIFACT语法的内部表示法和过滤器次

GB/T14805.5--2007/ISO9735-5:20026批式EDI的交换和组的安全头段组和安全尾段组的使用规则6.1组级和交换级的安全

一集成的报文安全

6.2安全头段组和安全尾段组

6.3安全头段组和安全尾段组的结构6.4安全应用的范围

附录A(资料性附录)EDIFACT的安全威胁和解决方案A. 1

安全威胁

安全解决方案

顺序完整性

内容完整性

源鉴别

源抗抵赖性

基本服务和使用原则

接收的抗抵赖性

内容保密性

安全服务间的相互关系

附录B(资料性附录)如何保护EDIFACT结构B.1概述

B.2双边协定/第三方

B.3实际方面

B.4构造经安全处理的EDIFACT结构的过程B.5安全服务的应用顺序

B.6报文/包级上分离报文的安全....

B.6.1发送方使用的分离报文的安全B.6.2接收方使用的分离报文的安全B.7组或交换级上分离报文的安全性附录C(资料性附录)报文保护示例o

GB/T14805.5

—2007/IS09735-5:2002

C.1概述

C.2示例1:报文源鉴别

C.2.1叙述

C.2.2安全细目

C.3示例2:源抗抵赖性,方法

C.3.1叙述

C.3.2安全细目

C.4示例3:源抗抵赖性,方法

C.4.2安全细目

附录D(资料性附录)用于UN/EDIFACT字符集字符总表A和C的过滤函数D.1EDA过滤器

基本原则

UN/EDIFACT字符集字符总表·

2被3过滤

EDA过滤器规范

消过滤

D.2EDC过滤器

基本原则

D.2.2过滤变换

D.2.3逆过滤变换

附录E(资料性附录)

安全服务和算法

E.1目的和范围

E.2使用对称算法和完整性安全段的组合E.3使用非对称密钥和完整性安全段的组合参考文献

GB/T14805.5—2007/ISO9735-5:2002GB/T14805《行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1》由下列部分组成:第1部分:公用的语法规则;

一第2部分:批式电子数据交换专用的语法规则;一第3部分:交互式电子数据交换专用的语法规则;第4部分:批式电子数据交换语法和服务报告报文(报文类型为CONTRL);第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性);第6部分:安全鉴别和确认报文(报文类型为AUTACK);第7部分:批式电子数据交换安全规则(保密性);第8部分:电子数据交换中的相关数据;第9部分:安全密钥和证书管理报文(报文类型为KEYMAN);第10部分:语法服务目录。

将来还有可能增加新的部分。

本部分为GB/T14805的第5部分。本部分等同采用ISO9735-5:2002《行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)》。

本部分代替GB/T14805.5—1999。本部分与GB/T14805.5—1999相比主要变化如下:对ISO前言和本部分的引言部分进行了更新;与以前版本相比,在术语和段组的使用说明上有些变化;-删除了上一版国家标准中附录A“定义”、附录B“语法服务目录”,以及附录G“服务代码目录”,并对一些编辑性的错误进行了修正。本部分的附录A、附录B、附录C、附录D和附录E为资料性附录。本部分由中国标准化研究院提出。本部分由全国电子业务标准化技术委员会归口。本部分由中国标准化研究院负责起草。本部分的主要起草人:胡涵景、任冠华、岳高峰、徐成华、曹新九、章建方、刘颖、孙文峰。本部分于1999年第次发布。

GB/T14805.5—2007/ISO9735-5:2002ISO前言

ISO(国际标准化组织)是一个世界性的各国标准机构(ISO国家成员体)联盟。国际标准的制定工作一般通过ISO技术委员会完成。对某个已建立的技术委员会的项自感兴趣的每个成员体,有权对该技术委员会表述意见。任何与ISO有联络关系的官方和非官方的国际组织都可直接参与制定国际标准。ISO与IEC(国际电工委员会)在电工技术标准的所有领域密切合作。应按照ISO/IEC导则第3部分的规则起草国际标准。技术委员会的主要任务是起章国际标准。由技术委员会正式通过的国际标准草案在被ISO理事会接受为国际标准之前,须分发到各成员体进行表决,按照ISO的工作程序,至少75%的成员体投票赞成后,该标准草案才成为国际标准。应当注意的是本部分可能涉及到专利。ISO不负责标识这些专利。本部分由ISO/TC154(商业、工业和行政中的过程、数据元和单证)与UN/CEFACT联合语法工作组合作起草。

本部分取代第版标准(ISO9735-5:1998)。而在本部分第2章提到的ISO9735:1988及其1992年第1号修改单只是被临时性地保留。另外,为了更好地进行维护,已经将ISO9735各部分中的语法服务目录取消,并将它们重新组合成一个新的部分,即:ISO9735-10。在ISO9735-1:1998发布的时候,已经将ISO9735-10分配为“交互式EDI安全规则”部分。由于缺乏用户的支持,这部分内容被撤销,因此在本部分中删除了所有与“交互式EDI安全规则”有关的参考。

在ISO9735各部分中的术语和定义被重新编排并被放在ISO9735-1中。ISO9735在《行政,商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)》的总标题下由下列部分组成:第1部分:公用的语法规则;

第2部分:批式电子数据交换专用的语法规则;-第3部分:交互式电子数据交换专用的语法规则;一第4部分:批式电子数据交换语法和服务报告报文(报文类型为CONTRL);一第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性):第6部分:安全鉴别和确认报文(报文类型为AUTACK);第7部分:批式电子数据交换安全规则(保密性):第8部分:电子数据交换中的相关数据;一第9部分:安全密钥和证书管理报文(报文类型为KEYMAN);第10部分:语法服务目录。

将来还有可能增加新的部分。

本部分的附录A、附录B、附录C、附录D和附录E为资料性附录。IV

GB/T14805.5—2007/ISO9735-5:2002根据批式或交互式处理的需求,本部分包含了用于在开放环境中的电子报文交换中的结构化数据的应用级规则。联合国欧洲经济委员会(UN/ECE)已经同意把这些规则作为用于行政、商业和运输业电子数据交换(EDIFACT)的应用级语法规则。这些规则是联合国贸易数据交换目录(UNTDID)的一部分。UNTDID还包含批式和交互式报文设计指南。通信规范及协议不在本部分的范围之内。本部分是GB/T14805的一个新增部分。它提供了一种保护批式EDIFACT结构(即报文、包、组或交换)的可选能力。

1范围

GB/T14805.5—2007/IS09735-5:2002行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)

本部分规定了用于EDIFACT安全的语法规则。本部分阐述了根据所建立的安全机制为报文/包级、组级和交换级安全提供真实性、完整性和源抗抵赖性的方法。2一致性

尽管本部分应在段UNB(交换头)中出现的必备型数据元0002(语法版本号)中使用版本号“4”,和条件型数据元0076(语法发布号)使用发布号“01”,但是,为了能够与本部分相区别,继续使用早期版本中语法规则的交换应使用下列语法版本号:-ISO9735:1988:语法版本号:1;-ISO9735:1988(1990年修改并且重新印刷):语法版本号:2IS09735:1988及其1992年第1号修改单:语法版本号:3;ISO9735:1998:语法版本号:4。与某个标准的一致性意味着支持其包括所有选项的所有需求。如果不支持所有选项,则任何一致性声明应包含一个说明,用于标识那些声明与其一致的选项。如果所交换的数据的结构和表示符合本部分规定的语法规则,则这些数据处于一致性状态。当支持本部分的设备能够创建和/或解释其结构和表示与本部分一致的数据时,这些设备处于一致性状态。

与本部分的一致性应包括与GB/T14805.1、GB/T14805.2、GB/T14805.8和GB/T14805.10的一致性。

当在本部分中标识出在相关标准中定义的条款时,这些条款应构成一致性判定条件的组成部分。3规范性引用文件

下列文件中的条款通过本部分的引用而成为本部分的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本部分。GB/T14805.1一2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第1部分:公用的语法规则(ISO9735-1:2002,IDT)GB/T14805.2一2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第2部分:批式电子数据交换专用的语法规则(ISO9735-22002,IDT)GB/T14805.6一2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第6部分:安全鉴别和确认报文(报文类型为AUTACK)(ISO9735-6:2002,IDT)GB/T14805.72007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第7部分:批式电子数据交换安全规则(保密性)(ISO9735-7:2002,IDT)GB/T14805.8--2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版1

GB/T14805.5—2007/ISO9735-5:2002本号:4,语法发布号:1)第8部分:电子数据交换中的相关数据(ISO9735-8:2002,IDT)GB/T14805.102005用于行政、商业和运输业电子数据交换的应用级语法规则第10部分:语法服务目录(ISO9735-10:2002,IDT)开放系统互连开放系统安全框架第2部分:鉴别框架GB/T18794.2—2002信息技术

(ISO/IEC10181-2:1996,IDT)

GB/T18794.4-2003信息技术开放系统互连开放系统安全框架第4部分:抗抵赖性框架(ISO/IEC10181-4:1997,IDT)

GB/T18794.6一2003信息技术开放系统互连开放系统安全框架第6部分:完整性框架

(ISO/IEC10181-6:1996,IDT)

4术语和定义

GB/T14805.1一2007确立的术语和定义适用于本部分。5批式EDI的安全头段组和安全尾段组的使用规则5.1报文/包级安全—一集成报文/包安全5.1.1概述

附录A和附录B描述了与报文/包传送有关的安全威胁及针对这些威胁的安全服务。本条描述了EDIFACT报文/包级安全的结构。本部分所描述的安全服务,对于任一现有的报文,应通过在UNH段后紧跟安全头段组和在UNT段前加人安全尾段组来提供;对于任一现有的包,应通过在UNO段后紧跟安全头段组和在UNP段前加人安全尾段组来提供。

5.1.2安全头段组和安全尾段组

图1描述了表示报文级安全的一个交换。交换

或者只有组

安全头段组

或者只有报文/包

报文体

安全尾段组

表示报文级安全的一个交换(示意图)图2给出了表示包级安全的一个交换。交换

或者只有组

安全头段组

或者只有报文/包

安全尾段组

图2表示包级安全的一个交换(示意图)5.1.3安全头段组和安全尾段组的结构表1给出了安全头段组和安全尾段组的段表(报文级安全)。2

GB/T14805.5—2007/ISO9735-5:2002安全头段组和安全尾段组的段表(报文级安全)状态

报文头

段组1

安全头

安全算法

段组2

安全算法

安全结果

报文体

段组n

安全尾

安全结果

报文尾

表2给出了安全头段组和安全尾段组的段表(包级安全)。M

最大次数

表2安全头段组和安全尾段组的段表(包级安全)标记

对象头

段组1

安全头

安全算法

段组2

安全算法

安全结果

段组n

安全尾

安全结果

对象尾

最大次数

注:包含报文头UNH、报文尾UNT、对象头UNO和对象尾UNP在内的完整的段规范和数据元规范在GB/T14805.10一2005中规定,本部分不对它们微进一步说明。3

GB/T14805.5—2007/ISO9735-5:20025.1.4数据段说明

段组1:USH-USA-SG2(安全头段组)本段组标识了所采用的安全服务和安全机制,并包含了执行确认计算所需的数据。如果对报文/包采用不同的安全服务(如完整性和源抗抵赖性)或几个参与方采用了相同的安全服务,则在同一报文/包中可以有几个不同的安全头段组。USH,安全头

本段规定了适用于包含本段在内的报文/包的安全服务。与该安全服务有关的各参与方(即安全数据元发起方和安全数据元接受方)可在本段中标识,除非在采用非对称算法时,它们被无歧义地用证书(即USC段)标识。下述情况之一出现时,应在USH段中使用复合数据元安全标识细目(S500):采用对称算法;

一一采用非对称算法时,为区别安全发起方证书和安全接受方证书而提交两个证书。在后一种情况下,S500中的参与方标识(数据元S500/0511,S500/0513,S500/0515,S500/0586中的任一个)应与在段组2的USC段中出现的某个S500中被限定为“证书持有者”的参与方标识相同。同时,数据元S500/0577应标识所涉及的参与方的功能(即发起方或接受方)。复合数据元安全标识细目中的数据元密钥名称(S500/0538)可用来在发送方和接收方之间建立密钥关系。免费标准下载网bzxz

该密钥关系也可通过使用段组1的USA段中的复合数据元算法参数中的数据元密钥标识(S503/0554)来建立。

如果不需要传送段组1中的USA段(因为加密机制已事先在参与方间商定),可使用USH段中的S500/0538。

然而,在同一安全头段组中,本部分推荐使用USH中的S500/0538或USA中带有限定符的S503/0554中的一个,而不是两个都使用。USH段可规定用于段组1中USA段以及相应的安全尾组中的USR段的二进制区的过滤函数。USH段可包含一个用于提供顺序完整性的安全顺序号和安全元素的创建日期。USA,安全算法

本段标识了安全算法及该算法的用法,并包含了所需的技术参数。该算法应是直接应用于报文/包的算法。该算法可以是对称算法、哈希函数或压缩算法。例如,对数字签名而言,该算法指明所使用的与报文相关的哈希函数。

非对称算法不应直接在段组1中的USA段内引用,只可在由USC段触发的段组2中出现。USA段允许出现三次。一次用于提供USH段中规定的安全服务所需的对称算法或哈希函数,其余两次在GB/T14805.7中描述。

必要的时候可以使用番丁(padding)算法。段组2:USC-USA-USR(证书组)当使用非对称算法时,本段组包含了用来验证应用于报文/包的安全方法所需的数据。当采用非对称算法来标识所使用的非对称密钥对时,即使不使用证书,也应使用证书段组。在USC段中,应给出整个证书段组(包括USR段)或只用于无歧义地标识所使用的非对称密钥对所需的数据元。如果两个参与方已经交换了证书或如果证书可从数据库中获得,则可避免整个证书的出现。

当决定引用非EDIFACT证书(诸如X.509)时,应在USC段的数据元0545中标识该证书的语法和版本。这样的证书可在EDIFACT包中传送。本段组允许出现两次。一次用于报文/包的发送方证书(报文/包的接收方将用它来验证发送方的签名),另一次则是在发送方为了对称密钥的保密性而使用接收方公开密钥的情况下,用于报文/包的接4

收方证书(只用证书参考引用)。GB/T14805.5—2007/IS09735-5:2002如果在同一个安全头段组中该段组出现两次,则可用复合数据元安全标识细目(S500)和数据元证书参考(0536)将它们区分开来。如果不使用非对称算法,该段组应被省略。USC,证书

本段包含证书持有者的凭证,并标识生成该证书的认证机构。代码型数据元过滤函数(0505)应标识用于段组2的USA段和USR段的二进制区的过滤函数。USC段中的S500可以出现两次,一次用于证书持有者(识别使用包含于本证书内的公开密钥相对应的私有密钥进行签名的那一方),另一次用于证书发布者(认证机构CA)。USA,安全算法

本段标识了安全算法及该算法的用法,并包括所需的技术参数。在段组2中,USA段可出现三次,分别标识:

证书发布者用于计算证书的哈希值的算法(哈希函数);a)

b)证书发布者用于生成证书(即签署根据证书内容计算出的哈希函数的结果)的算法(非对称算法);

发送方用于签署报文/包(即签署根据证书内容计算出的哈希函数的结果)的算法(非对称算c)

法),或发送方使用的接收方非对称算法,该算法用来加密应用于报文/包内容的对称算法所需的密钥,(非对称算法)并且这个密钥在由USH段触发的段组1中被引用。需要时,可使用番丁算法指示。USR,安全结果

本段包含了认证机构应用于证书的安全功能的结果。该结果应是由认证机构通过签署根据凭证数据计算出的哈希结果而得出的证书的签名。对证书而言,签名计算始于USC段的第一个字符(即“U\),终止于最后一个USA段的最后一个字符(包括紧随该USA段的分隔符)。段组Ⅱ:UST-USR(安全尾组)

本段组包含与安全头段组的链接和应用于报文/包的安全功能的结果。UST,安全尾

本段在安全头段组与安全尾段组间建立一个链接,并说明了包含在这些组中安全段的数目。USR,安全结果

本段包含应用于报文/包的安全功能的结果,这些安全功能是在被链接的安全头段组中规定的。根据在被链接的安全头段组中规定的安全机制,该结果应为下列两种结果之一:根据在安全头段组的段组1中的USA段中指明的算法直接对报文/包进行计算得而出的结果;

通过用非对称算法签署哈希结果而计算出来的结果,其中非对称算法在安全头段组的段组2中的USA段中指明,哈希结果是根据在安全头段组的段组1中的USA段中指明的算法对报文/包进行计算而得出的。

5.1.5安全应用的范围

安全应用的范围有两种可能性。第一种可能性是每个完整性值、鉴别值及数字签名的计算始于当前的安全头段组,并包含当前的安全头段组和报文体/对象本身。在这种情况下,安全应用的范围不应包括其他的安全头段组或安全尾段组。

安全头段组始于第一个学母“U”,终止于结束该安全头段组的分隔符;报文体/对象始于结束最后一个安全头段组的分隔符之后的第一个字符,终止于第一个安全尾段组的第一个字符前的分隔符。5

GB/T14805.5—2007/ISO9735-5:2002因此,以这种方式集成的安全服务的执行顺序未作规定。它们彼此间完全独立。图3描述了上述这种情况(在安全头段组2中定义的安全服务的应用范围用阴影框表示)。UNH/

安全头

段组3

安全头

段组2

安全头

段组1

报文体/对象

安全尾

段组1

安全届

段组2

安全居

段组3

图3应用范围:仅为安全头段组和报文体/包(示意图)UNT/

第二种可能性是计算始于当前的安全头段组,并包含当前的安全头段组和有关的安全尾段组。在这种情况下,安全应用的范围应包括当前的安全头段组、报文体/对象以及其他所有被嵌入的安全头段组和安全尾段组。

该范围应包括从当前的安全头段组的第一个字符“U”到有关的安全尾段组的第一个字符之前的分隔符的每个字符。

图4描述了上述这种情况(在安全头段组2中定义的安全服务的应用范围用阴影框表示)。UNH/

安全头

段组3

安全头

段组2

安全头

报文体/对象

安全尾

安全尾

段组1

段组2

安全尾

段组3

应用范围:从安全头段组到安全尾段组(示意图)图4

对每个新增的安全服务,可选择上述两种范围中的一个。在上述两种情况中,安全头段组和有关的安全尾段组之间的关系应由USH和UST段中的数据元安全参考号提供。5.2使用原则

5.2.1服务的选择

安全头段组可包含下列通用信息:所应用的安全服务;

-有关的参与方的标识;

所使用的安全机制;

“唯一”值(顺序号和/或时截):接收的抗抵赖性请求。

如果在同一EDIFACT结构中需要多种安全服务时,则安全头段组可以出现多次。这就是涉及多对参与方的情况。但是,当同一对参与方需要多个安全服务时,这些服务可以含于一对安全头段组和安全尾段组之中,就好像某个服务隐含于其他服务中一样。5.2.2真实性

如果EDIFACT结构要求源鉴别服务,则应使用一对适当的安全头段组和安全尾段组并根据GB/T18794.22002规定的原则提供该项服务。源鉴别安全服务应在段组1的USH段中规定,算法则在该段组的USA段中标识。安全发起方应计算在安全尾段组中的USR段中传送的真实性值。安全接受方应查证该真实性值。该服务可以包括完整性服务,并且作为一个“源抗抵赖性”服务的副产品的形式获得。如果基于防拆硬件或可信第三方实施适当的“源鉴别”服务,则可把它当作一个“源抗抵赖性”服务的实例。这样的作法应在交换协定中予以明确。5.2.3完整性

如果EDIFACT结构要求内容完整性服务,则应使用一对适当的安全头段组和安全尾段组并根据GB/T18794.6—2003规定的原则提供该项服务。完整性安全服务应在段组1的USH段中规定,算法则在段组1的USA段中标识。该算法应是哈希函数或对称算法。

安全发起方应计算在安全尾段组中的USR段中传送的完整性值。安全接受方应查证该完整性值。

完整性服务可以通过源鉴别服务或源抗抵赖性服务的“副产品”的形式获得。如果需要顺序完整性服务,则应在安全头段组中或者包含安全顺序号和安全时截的两者之,或者6

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T14805.5—2007/IS09735-5:2002代替GB/T14805.5—1999

行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)

Electronic data interchange for administration,commerce andtransport(EDIFACT)-Application level syntax rules(Syntax versionnumber:4,Syntax release number:1)-—Part 5:Security rules for batchEDI(authenticity,integrity and non-repudiation of origin)(ISO9735-5:2002IDT)

2007-08-24发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2008-01-01实施

ISO前言

1范围

一致性

规范性引用文件

4术语和定义

5批式EDI的安全头段组和安全尾段组的使用规则5.1报文/包级安全集成报文/包安全5.2使用原则…...

5.3符合EDIFACT语法的内部表示法和过滤器次

GB/T14805.5--2007/ISO9735-5:20026批式EDI的交换和组的安全头段组和安全尾段组的使用规则6.1组级和交换级的安全

一集成的报文安全

6.2安全头段组和安全尾段组

6.3安全头段组和安全尾段组的结构6.4安全应用的范围

附录A(资料性附录)EDIFACT的安全威胁和解决方案A. 1

安全威胁

安全解决方案

顺序完整性

内容完整性

源鉴别

源抗抵赖性

基本服务和使用原则

接收的抗抵赖性

内容保密性

安全服务间的相互关系

附录B(资料性附录)如何保护EDIFACT结构B.1概述

B.2双边协定/第三方

B.3实际方面

B.4构造经安全处理的EDIFACT结构的过程B.5安全服务的应用顺序

B.6报文/包级上分离报文的安全....

B.6.1发送方使用的分离报文的安全B.6.2接收方使用的分离报文的安全B.7组或交换级上分离报文的安全性附录C(资料性附录)报文保护示例o

GB/T14805.5

—2007/IS09735-5:2002

C.1概述

C.2示例1:报文源鉴别

C.2.1叙述

C.2.2安全细目

C.3示例2:源抗抵赖性,方法

C.3.1叙述

C.3.2安全细目

C.4示例3:源抗抵赖性,方法

C.4.2安全细目

附录D(资料性附录)用于UN/EDIFACT字符集字符总表A和C的过滤函数D.1EDA过滤器

基本原则

UN/EDIFACT字符集字符总表·

2被3过滤

EDA过滤器规范

消过滤

D.2EDC过滤器

基本原则

D.2.2过滤变换

D.2.3逆过滤变换

附录E(资料性附录)

安全服务和算法

E.1目的和范围

E.2使用对称算法和完整性安全段的组合E.3使用非对称密钥和完整性安全段的组合参考文献

GB/T14805.5—2007/ISO9735-5:2002GB/T14805《行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1》由下列部分组成:第1部分:公用的语法规则;

一第2部分:批式电子数据交换专用的语法规则;一第3部分:交互式电子数据交换专用的语法规则;第4部分:批式电子数据交换语法和服务报告报文(报文类型为CONTRL);第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性);第6部分:安全鉴别和确认报文(报文类型为AUTACK);第7部分:批式电子数据交换安全规则(保密性);第8部分:电子数据交换中的相关数据;第9部分:安全密钥和证书管理报文(报文类型为KEYMAN);第10部分:语法服务目录。

将来还有可能增加新的部分。

本部分为GB/T14805的第5部分。本部分等同采用ISO9735-5:2002《行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)》。

本部分代替GB/T14805.5—1999。本部分与GB/T14805.5—1999相比主要变化如下:对ISO前言和本部分的引言部分进行了更新;与以前版本相比,在术语和段组的使用说明上有些变化;-删除了上一版国家标准中附录A“定义”、附录B“语法服务目录”,以及附录G“服务代码目录”,并对一些编辑性的错误进行了修正。本部分的附录A、附录B、附录C、附录D和附录E为资料性附录。本部分由中国标准化研究院提出。本部分由全国电子业务标准化技术委员会归口。本部分由中国标准化研究院负责起草。本部分的主要起草人:胡涵景、任冠华、岳高峰、徐成华、曹新九、章建方、刘颖、孙文峰。本部分于1999年第次发布。

GB/T14805.5—2007/ISO9735-5:2002ISO前言

ISO(国际标准化组织)是一个世界性的各国标准机构(ISO国家成员体)联盟。国际标准的制定工作一般通过ISO技术委员会完成。对某个已建立的技术委员会的项自感兴趣的每个成员体,有权对该技术委员会表述意见。任何与ISO有联络关系的官方和非官方的国际组织都可直接参与制定国际标准。ISO与IEC(国际电工委员会)在电工技术标准的所有领域密切合作。应按照ISO/IEC导则第3部分的规则起草国际标准。技术委员会的主要任务是起章国际标准。由技术委员会正式通过的国际标准草案在被ISO理事会接受为国际标准之前,须分发到各成员体进行表决,按照ISO的工作程序,至少75%的成员体投票赞成后,该标准草案才成为国际标准。应当注意的是本部分可能涉及到专利。ISO不负责标识这些专利。本部分由ISO/TC154(商业、工业和行政中的过程、数据元和单证)与UN/CEFACT联合语法工作组合作起草。

本部分取代第版标准(ISO9735-5:1998)。而在本部分第2章提到的ISO9735:1988及其1992年第1号修改单只是被临时性地保留。另外,为了更好地进行维护,已经将ISO9735各部分中的语法服务目录取消,并将它们重新组合成一个新的部分,即:ISO9735-10。在ISO9735-1:1998发布的时候,已经将ISO9735-10分配为“交互式EDI安全规则”部分。由于缺乏用户的支持,这部分内容被撤销,因此在本部分中删除了所有与“交互式EDI安全规则”有关的参考。

在ISO9735各部分中的术语和定义被重新编排并被放在ISO9735-1中。ISO9735在《行政,商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)》的总标题下由下列部分组成:第1部分:公用的语法规则;

第2部分:批式电子数据交换专用的语法规则;-第3部分:交互式电子数据交换专用的语法规则;一第4部分:批式电子数据交换语法和服务报告报文(报文类型为CONTRL);一第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性):第6部分:安全鉴别和确认报文(报文类型为AUTACK);第7部分:批式电子数据交换安全规则(保密性):第8部分:电子数据交换中的相关数据;一第9部分:安全密钥和证书管理报文(报文类型为KEYMAN);第10部分:语法服务目录。

将来还有可能增加新的部分。

本部分的附录A、附录B、附录C、附录D和附录E为资料性附录。IV

GB/T14805.5—2007/ISO9735-5:2002根据批式或交互式处理的需求,本部分包含了用于在开放环境中的电子报文交换中的结构化数据的应用级规则。联合国欧洲经济委员会(UN/ECE)已经同意把这些规则作为用于行政、商业和运输业电子数据交换(EDIFACT)的应用级语法规则。这些规则是联合国贸易数据交换目录(UNTDID)的一部分。UNTDID还包含批式和交互式报文设计指南。通信规范及协议不在本部分的范围之内。本部分是GB/T14805的一个新增部分。它提供了一种保护批式EDIFACT结构(即报文、包、组或交换)的可选能力。

1范围

GB/T14805.5—2007/IS09735-5:2002行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第5部分:批式电子数据交换安全规则(真实性、完整性和源抗抵赖性)

本部分规定了用于EDIFACT安全的语法规则。本部分阐述了根据所建立的安全机制为报文/包级、组级和交换级安全提供真实性、完整性和源抗抵赖性的方法。2一致性

尽管本部分应在段UNB(交换头)中出现的必备型数据元0002(语法版本号)中使用版本号“4”,和条件型数据元0076(语法发布号)使用发布号“01”,但是,为了能够与本部分相区别,继续使用早期版本中语法规则的交换应使用下列语法版本号:-ISO9735:1988:语法版本号:1;-ISO9735:1988(1990年修改并且重新印刷):语法版本号:2IS09735:1988及其1992年第1号修改单:语法版本号:3;ISO9735:1998:语法版本号:4。与某个标准的一致性意味着支持其包括所有选项的所有需求。如果不支持所有选项,则任何一致性声明应包含一个说明,用于标识那些声明与其一致的选项。如果所交换的数据的结构和表示符合本部分规定的语法规则,则这些数据处于一致性状态。当支持本部分的设备能够创建和/或解释其结构和表示与本部分一致的数据时,这些设备处于一致性状态。

与本部分的一致性应包括与GB/T14805.1、GB/T14805.2、GB/T14805.8和GB/T14805.10的一致性。

当在本部分中标识出在相关标准中定义的条款时,这些条款应构成一致性判定条件的组成部分。3规范性引用文件

下列文件中的条款通过本部分的引用而成为本部分的条款。凡是注日期的引用文件,其随后所有的修改单(不包括勘误的内容)或修订版均不适用于本部分,然而,鼓励根据本部分达成协议的各方研究是否可使用这些文件的最新版本。凡是不注日期的引用文件,其最新版本适用于本部分。GB/T14805.1一2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第1部分:公用的语法规则(ISO9735-1:2002,IDT)GB/T14805.2一2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第2部分:批式电子数据交换专用的语法规则(ISO9735-22002,IDT)GB/T14805.6一2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第6部分:安全鉴别和确认报文(报文类型为AUTACK)(ISO9735-6:2002,IDT)GB/T14805.72007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版本号:4,语法发布号:1)第7部分:批式电子数据交换安全规则(保密性)(ISO9735-7:2002,IDT)GB/T14805.8--2007行政、商业和运输业电子数据交换(EDIFACT)应用级语法规则(语法版1

GB/T14805.5—2007/ISO9735-5:2002本号:4,语法发布号:1)第8部分:电子数据交换中的相关数据(ISO9735-8:2002,IDT)GB/T14805.102005用于行政、商业和运输业电子数据交换的应用级语法规则第10部分:语法服务目录(ISO9735-10:2002,IDT)开放系统互连开放系统安全框架第2部分:鉴别框架GB/T18794.2—2002信息技术

(ISO/IEC10181-2:1996,IDT)

GB/T18794.4-2003信息技术开放系统互连开放系统安全框架第4部分:抗抵赖性框架(ISO/IEC10181-4:1997,IDT)

GB/T18794.6一2003信息技术开放系统互连开放系统安全框架第6部分:完整性框架

(ISO/IEC10181-6:1996,IDT)

4术语和定义

GB/T14805.1一2007确立的术语和定义适用于本部分。5批式EDI的安全头段组和安全尾段组的使用规则5.1报文/包级安全—一集成报文/包安全5.1.1概述

附录A和附录B描述了与报文/包传送有关的安全威胁及针对这些威胁的安全服务。本条描述了EDIFACT报文/包级安全的结构。本部分所描述的安全服务,对于任一现有的报文,应通过在UNH段后紧跟安全头段组和在UNT段前加人安全尾段组来提供;对于任一现有的包,应通过在UNO段后紧跟安全头段组和在UNP段前加人安全尾段组来提供。

5.1.2安全头段组和安全尾段组

图1描述了表示报文级安全的一个交换。交换

或者只有组

安全头段组

或者只有报文/包

报文体

安全尾段组

表示报文级安全的一个交换(示意图)图2给出了表示包级安全的一个交换。交换

或者只有组

安全头段组

或者只有报文/包

安全尾段组

图2表示包级安全的一个交换(示意图)5.1.3安全头段组和安全尾段组的结构表1给出了安全头段组和安全尾段组的段表(报文级安全)。2

GB/T14805.5—2007/ISO9735-5:2002安全头段组和安全尾段组的段表(报文级安全)状态

报文头

段组1

安全头

安全算法

段组2

安全算法

安全结果

报文体

段组n

安全尾

安全结果

报文尾

表2给出了安全头段组和安全尾段组的段表(包级安全)。M

最大次数

表2安全头段组和安全尾段组的段表(包级安全)标记

对象头

段组1

安全头

安全算法

段组2

安全算法

安全结果

段组n

安全尾

安全结果

对象尾

最大次数

注:包含报文头UNH、报文尾UNT、对象头UNO和对象尾UNP在内的完整的段规范和数据元规范在GB/T14805.10一2005中规定,本部分不对它们微进一步说明。3

GB/T14805.5—2007/ISO9735-5:20025.1.4数据段说明

段组1:USH-USA-SG2(安全头段组)本段组标识了所采用的安全服务和安全机制,并包含了执行确认计算所需的数据。如果对报文/包采用不同的安全服务(如完整性和源抗抵赖性)或几个参与方采用了相同的安全服务,则在同一报文/包中可以有几个不同的安全头段组。USH,安全头

本段规定了适用于包含本段在内的报文/包的安全服务。与该安全服务有关的各参与方(即安全数据元发起方和安全数据元接受方)可在本段中标识,除非在采用非对称算法时,它们被无歧义地用证书(即USC段)标识。下述情况之一出现时,应在USH段中使用复合数据元安全标识细目(S500):采用对称算法;

一一采用非对称算法时,为区别安全发起方证书和安全接受方证书而提交两个证书。在后一种情况下,S500中的参与方标识(数据元S500/0511,S500/0513,S500/0515,S500/0586中的任一个)应与在段组2的USC段中出现的某个S500中被限定为“证书持有者”的参与方标识相同。同时,数据元S500/0577应标识所涉及的参与方的功能(即发起方或接受方)。复合数据元安全标识细目中的数据元密钥名称(S500/0538)可用来在发送方和接收方之间建立密钥关系。免费标准下载网bzxz

该密钥关系也可通过使用段组1的USA段中的复合数据元算法参数中的数据元密钥标识(S503/0554)来建立。

如果不需要传送段组1中的USA段(因为加密机制已事先在参与方间商定),可使用USH段中的S500/0538。

然而,在同一安全头段组中,本部分推荐使用USH中的S500/0538或USA中带有限定符的S503/0554中的一个,而不是两个都使用。USH段可规定用于段组1中USA段以及相应的安全尾组中的USR段的二进制区的过滤函数。USH段可包含一个用于提供顺序完整性的安全顺序号和安全元素的创建日期。USA,安全算法

本段标识了安全算法及该算法的用法,并包含了所需的技术参数。该算法应是直接应用于报文/包的算法。该算法可以是对称算法、哈希函数或压缩算法。例如,对数字签名而言,该算法指明所使用的与报文相关的哈希函数。

非对称算法不应直接在段组1中的USA段内引用,只可在由USC段触发的段组2中出现。USA段允许出现三次。一次用于提供USH段中规定的安全服务所需的对称算法或哈希函数,其余两次在GB/T14805.7中描述。

必要的时候可以使用番丁(padding)算法。段组2:USC-USA-USR(证书组)当使用非对称算法时,本段组包含了用来验证应用于报文/包的安全方法所需的数据。当采用非对称算法来标识所使用的非对称密钥对时,即使不使用证书,也应使用证书段组。在USC段中,应给出整个证书段组(包括USR段)或只用于无歧义地标识所使用的非对称密钥对所需的数据元。如果两个参与方已经交换了证书或如果证书可从数据库中获得,则可避免整个证书的出现。

当决定引用非EDIFACT证书(诸如X.509)时,应在USC段的数据元0545中标识该证书的语法和版本。这样的证书可在EDIFACT包中传送。本段组允许出现两次。一次用于报文/包的发送方证书(报文/包的接收方将用它来验证发送方的签名),另一次则是在发送方为了对称密钥的保密性而使用接收方公开密钥的情况下,用于报文/包的接4

收方证书(只用证书参考引用)。GB/T14805.5—2007/IS09735-5:2002如果在同一个安全头段组中该段组出现两次,则可用复合数据元安全标识细目(S500)和数据元证书参考(0536)将它们区分开来。如果不使用非对称算法,该段组应被省略。USC,证书

本段包含证书持有者的凭证,并标识生成该证书的认证机构。代码型数据元过滤函数(0505)应标识用于段组2的USA段和USR段的二进制区的过滤函数。USC段中的S500可以出现两次,一次用于证书持有者(识别使用包含于本证书内的公开密钥相对应的私有密钥进行签名的那一方),另一次用于证书发布者(认证机构CA)。USA,安全算法

本段标识了安全算法及该算法的用法,并包括所需的技术参数。在段组2中,USA段可出现三次,分别标识:

证书发布者用于计算证书的哈希值的算法(哈希函数);a)

b)证书发布者用于生成证书(即签署根据证书内容计算出的哈希函数的结果)的算法(非对称算法);

发送方用于签署报文/包(即签署根据证书内容计算出的哈希函数的结果)的算法(非对称算c)

法),或发送方使用的接收方非对称算法,该算法用来加密应用于报文/包内容的对称算法所需的密钥,(非对称算法)并且这个密钥在由USH段触发的段组1中被引用。需要时,可使用番丁算法指示。USR,安全结果

本段包含了认证机构应用于证书的安全功能的结果。该结果应是由认证机构通过签署根据凭证数据计算出的哈希结果而得出的证书的签名。对证书而言,签名计算始于USC段的第一个字符(即“U\),终止于最后一个USA段的最后一个字符(包括紧随该USA段的分隔符)。段组Ⅱ:UST-USR(安全尾组)

本段组包含与安全头段组的链接和应用于报文/包的安全功能的结果。UST,安全尾

本段在安全头段组与安全尾段组间建立一个链接,并说明了包含在这些组中安全段的数目。USR,安全结果

本段包含应用于报文/包的安全功能的结果,这些安全功能是在被链接的安全头段组中规定的。根据在被链接的安全头段组中规定的安全机制,该结果应为下列两种结果之一:根据在安全头段组的段组1中的USA段中指明的算法直接对报文/包进行计算得而出的结果;

通过用非对称算法签署哈希结果而计算出来的结果,其中非对称算法在安全头段组的段组2中的USA段中指明,哈希结果是根据在安全头段组的段组1中的USA段中指明的算法对报文/包进行计算而得出的。

5.1.5安全应用的范围

安全应用的范围有两种可能性。第一种可能性是每个完整性值、鉴别值及数字签名的计算始于当前的安全头段组,并包含当前的安全头段组和报文体/对象本身。在这种情况下,安全应用的范围不应包括其他的安全头段组或安全尾段组。

安全头段组始于第一个学母“U”,终止于结束该安全头段组的分隔符;报文体/对象始于结束最后一个安全头段组的分隔符之后的第一个字符,终止于第一个安全尾段组的第一个字符前的分隔符。5

GB/T14805.5—2007/ISO9735-5:2002因此,以这种方式集成的安全服务的执行顺序未作规定。它们彼此间完全独立。图3描述了上述这种情况(在安全头段组2中定义的安全服务的应用范围用阴影框表示)。UNH/

安全头

段组3

安全头

段组2

安全头

段组1

报文体/对象

安全尾

段组1

安全届

段组2

安全居

段组3

图3应用范围:仅为安全头段组和报文体/包(示意图)UNT/

第二种可能性是计算始于当前的安全头段组,并包含当前的安全头段组和有关的安全尾段组。在这种情况下,安全应用的范围应包括当前的安全头段组、报文体/对象以及其他所有被嵌入的安全头段组和安全尾段组。

该范围应包括从当前的安全头段组的第一个字符“U”到有关的安全尾段组的第一个字符之前的分隔符的每个字符。

图4描述了上述这种情况(在安全头段组2中定义的安全服务的应用范围用阴影框表示)。UNH/

安全头

段组3

安全头

段组2

安全头

报文体/对象

安全尾

安全尾

段组1

段组2

安全尾

段组3

应用范围:从安全头段组到安全尾段组(示意图)图4

对每个新增的安全服务,可选择上述两种范围中的一个。在上述两种情况中,安全头段组和有关的安全尾段组之间的关系应由USH和UST段中的数据元安全参考号提供。5.2使用原则

5.2.1服务的选择

安全头段组可包含下列通用信息:所应用的安全服务;

-有关的参与方的标识;

所使用的安全机制;

“唯一”值(顺序号和/或时截):接收的抗抵赖性请求。

如果在同一EDIFACT结构中需要多种安全服务时,则安全头段组可以出现多次。这就是涉及多对参与方的情况。但是,当同一对参与方需要多个安全服务时,这些服务可以含于一对安全头段组和安全尾段组之中,就好像某个服务隐含于其他服务中一样。5.2.2真实性

如果EDIFACT结构要求源鉴别服务,则应使用一对适当的安全头段组和安全尾段组并根据GB/T18794.22002规定的原则提供该项服务。源鉴别安全服务应在段组1的USH段中规定,算法则在该段组的USA段中标识。安全发起方应计算在安全尾段组中的USR段中传送的真实性值。安全接受方应查证该真实性值。该服务可以包括完整性服务,并且作为一个“源抗抵赖性”服务的副产品的形式获得。如果基于防拆硬件或可信第三方实施适当的“源鉴别”服务,则可把它当作一个“源抗抵赖性”服务的实例。这样的作法应在交换协定中予以明确。5.2.3完整性

如果EDIFACT结构要求内容完整性服务,则应使用一对适当的安全头段组和安全尾段组并根据GB/T18794.6—2003规定的原则提供该项服务。完整性安全服务应在段组1的USH段中规定,算法则在段组1的USA段中标识。该算法应是哈希函数或对称算法。

安全发起方应计算在安全尾段组中的USR段中传送的完整性值。安全接受方应查证该完整性值。

完整性服务可以通过源鉴别服务或源抗抵赖性服务的“副产品”的形式获得。如果需要顺序完整性服务,则应在安全头段组中或者包含安全顺序号和安全时截的两者之,或者6

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。