GB/T 15843.4-1999

基本信息

标准号: GB/T 15843.4-1999

中文名称:信息技术 安全技术 实体鉴别 第4部分:采用密码校验函数的机制

标准类别:国家标准(GB)

标准状态:已作废

发布日期:1999-01-01

实施日期:2000-05-01

作废日期:2008-11-01

出版语种:简体中文

下载格式:.rar.pdf

下载大小:323296

相关标签: 信息技术 安全 技术 实体 鉴别 采用 密码 校验 函数 机制

标准分类号

标准ICS号:信息技术、办公机械设备>>35.040字符集和信息编码

中标分类号:电子元器件与信息技术>>信息处理技术>>L80数据加密

出版信息

出版社:中国标准出版社

书号:155066.1-16715

页数:平装16开,页数:10, 字数:15千字

标准价格:10.0 元

出版日期:2000-04-01

相关单位信息

首发日期:1999-11-11

复审日期:2004-10-14

起草人:罗韧鸿、向维良、雷利民

起草单位:中国电子技术标准化研究所、西南通信技术研究所

提出单位:国家信息化办公室

发布部门:国家质量技术监督局

主管部门:国家标准化管理委员会

标准简介

本标准规定了采用密码校验函数的实体鉴别机制。其中有两种是单个实体的鉴别(单向鉴别),其余的是两个实体的相互鉴别。本标准所规定的机制采用诸如时间标记、顺序号或随机数等时变参数,以防止有效的鉴别信息以后又被接受。 GB/T 15843.4-1999 信息技术 安全技术 实体鉴别 第4部分:采用密码校验函数的机制 GB/T15843.4-1999 标准下载解压密码:www.bzxz.net

标准图片预览

标准内容

GB/T15843.4--1999

本标准等同采用国际标准ISO/IEC9798-4:1995《信息技术安全技术实体鉴别第4部分:采用密码校验函数的机制》

本标准为实体间的信息交换规定了使用密码校验函数的实体鉴别机制,它适合于我国使用。心B/T15843在总标题《信息技术安全技术实体鉴别》下,由以下儿个部分组成:第1部分:概述;

、第2部分:采用对称加密算法的机制;:第3部分:采用公开密钥算法的实体鉴别;一第部分:采用密码校验菡数的机制;…-第5部分:采用零知认技术的机制。本标准的附录A、附录3、附录C和附录D均是提示的附录。本准由国家信总化办公室提出。本标准由全国信息技术标准化技术委员会归口。本标准由中国电子技术标准化研究所、西南通信技术研究所负责起草:本标准主要起草人:罗韧鸿、向维良、雷利民。22

GB/T15843.4--1999

ISO/IEC前言

IS()(国际标准化组织)和IEC(国际电工委员会)是世界性的标准化专门机构。国家成员体(它们都是IS()或IEC的成员国)通过国际组织建立的各个技术委员会参与制定针对特定技术范围的国际标推。ISO和IFC的各技术委员会在共同感兴趣的领域内进行合作。与ISO和IEC有联系的其他官方和非官方调际组织也可参与阅际标准的制定工作。对于信息技术,ISO和1IEC建立了:-个联合技术委员会,即ISC/IECITC1。由联合技术委员会提出的国际标准卓案需分发给国家成员体进行表决。发布--项国际标准,至少需要75关的参与表决的国家成员体投票赞成。

型际标准ISO/IEC9798-4是由联合技术委员会ISO/IEC:JTC1(信息技术)的分委员会SC27(IT安垒技术)起草的。

1S0/IFC9798在总标题《信息技术安全技术实体鉴别机制》下中F列部分组成:第3部分:采用公开密钥算法的实体鉴别;ISO/IEC9798在总标题《信息技术安全技术实体鉴别》下由下列部分组成:第1部分·概述;

--一第2部分:采用对称加密算法的实体鉴别;.--第4部分:采用密码校验函数的机制;一第5部分:采用零知识技术的机制。注:上述第3部分的总标题在下-个修订版中将调整为第1、第2,第4和第5部分之前的总标题。也可能还有其他部分跟随其后。本标准的附录 A、B、C和D均是提示性的附录。623

1范围

中华人民共和国国家标准

信息技术安全技术实体鉴别

第4部分:采用密码校验函数的机制Information technology-Security techniques-Entity authentication-Part 4:Mechanisms usinga cryptographic check functionGB/T 15843:4-—1999

idtIS0/1EC9798-4:1995

本标准规定了采用密码校验函数的实体鉴别机制。其中有两种是单个实体的鉴别(单向鉴别),其余的是两个实体的相互鉴别。

本标准所规定的机制采用诸如时间标记、顺序号或随机数等时变参数,以防止有效的鉴别信息以后又被接受。

如果采用时间标记或顺序号,对于单向鉴别只需一次传递,而要达到相互鉴别需两次传递。如果采用了使用随机数的询问和应答方法,单向鉴别需两次传递,而达到相互鉴别需要三次传递。密码校验函数的例子见附录C。此内容来自标准下载网

2引用标准

下列标准所包含的条文,通过在本标准中引用而构成为本标准的条文。本标准出版时,所示版本均为有效。所有标准都会被修订,使用本标准的各方应探讨使用下列标准最新版本的可能性。GB/T15843.1一1999信息技术安全技术实体鉴别第1部分:概述(idt ISO/IEC 9798-1:1997)

3定义和记法

本标准使用了GB/T15843.1中描述的定义和记法。此外还使用下列定义和记法:3.1密码校验值cryptographic checkvalue通过在数据单元上执行密码变换而得到的信息(见GB/T9387.2)。3.2fk(Z)

密码校验值,它是以密钥K和任意字符串乙作为输入,使用密码校验函数f所得的结果。TA

由实体A原发的时变参数,它或者是时间标记Ta,或者是顺序号NA。4要求

本标准规定的鉴别机制中,待鉴别的实体通过表明它拥有某个秘密鉴别密钥来证实其身份。这可过由该实体以其秘密密钥和特定数据作为输入,使用密码校验函数获得密码校验值来达到。密码校验值可由拥有该实体的秘密鉴别密钥的任何实体来校验,这个实体能重新计算密码校验值并与所收到的值国家质量技术监督局1999-11~11批准62.1

2000-05-01实施

进行比较。

GB/T 15843.4—1999

这些鉴别机制有下述要求,如果其中任何一个不满足,则鉴别进程应会受到损害或根本不能实现:a)向验证者证实其身份的声称者与该验证者共享-一个秘密鉴别密钥。在正式启动鉴别机制之前,此密钥应为有关各方所知道。向各个实体分发密钥的方法不属本标准的范围。b)声称者和验证者共享的秘密鉴别密钥应仅为这两个实体所知,以及可能为双方都信任的其他方所知。

c)以秘密密钥K和一个任意字符串Z作为输入以产生fk(Z)的密码校验函数f应满足下列特性:一对于任何密钥K和数据串Z,计算fk(Z)应是实际可行的;--对于任意固定的密钥K,假定事先不知道K,即使知道一组配对X,Y),使得fk(X.)=Y.i1,2,),要找出一对新的(X,Y)使得f(X)=Y在计算上是不可行的,其中X:的值可以在看到Y;(j-1,2,,i一1)的值后选定。

d)各种机制的强度取决于密钥的长度和密钥的保密,取决于密码校验函数,也取决于校验值的长度。对这些参数的选择应满足要求的安全级别,它们可由安全策略来规定。5机制

这些鉴别机制中,实体A和B在开始具体运行鉴别机制之前应共享个公共的秘密密钥KAB或两个单向秘密密钥KAB和KBA。在后一种情况下,单向秘密密钥KAB和KBA分别用于由B对A进行鉴别和由A对B进行鉴别。

这些机制要求使用诸如时间标记、顺序号或随机数等时变参数。这些参数的特性,尤其是它们很难在鉴别密钥生命期内重复的特性,对于这些机制的安全性是十分重要的。附加信息见附录B。下列机制中规定的所有文本字段可在本标准范围之外的应用中得到(这些文本字段可能是空的)。它们的关系和内容还取决于具体的应用。有关文本字段使用的信息见附录A。如果验证者能够独立确定文本字段,例如:它被提前知道,或以明的方式发送,或能从两个源中的一个或两个推导出来,则文本字段可以只包括在密码校验函数的输入中。5.1单向鉴别

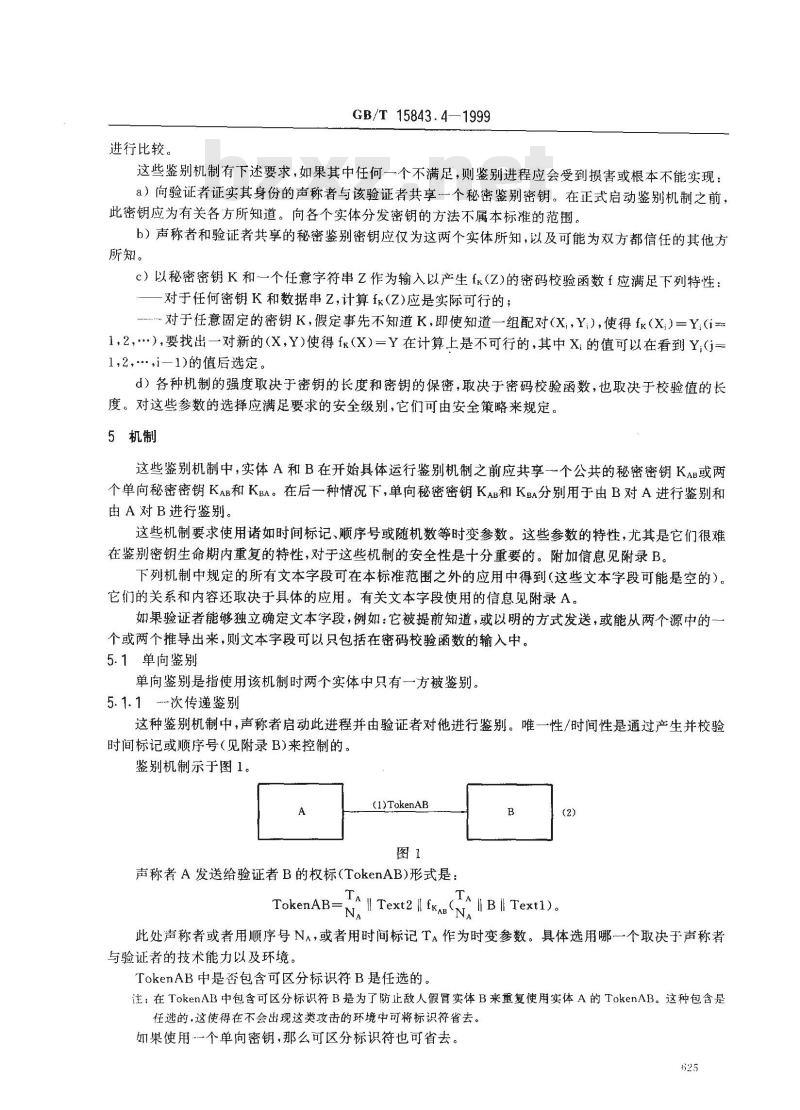

单向鉴别是指使用该机制时两个实体中只有一方被鉴别。5.1.1-次传递鉴别

这种鉴别机制中,声称者启动此进程并由验证者对他进行鉴别。唯一性/时间性是通过产生并校验时间标记或顺序号(见附录B)来控制的。鉴别机制示于图1。

(1)TokenAE

声称者A发送给验证者B的权标(TokenAB)形式是:TA Text2 fksNA

TokenAB=NA

lBTexti)。

此处声称者或者用顺序号NA,或者用时间标记TA作为时变参数。具体选用哪一个取决于声称者与验证者的技术能力以及环境。TokenAB中是否包含可区分标识符B是任选的。注:在TokenAB中包含可区分标识符B是为了防止敌人假冒实体B来重复使用实体A的TokenAB。这种包含是任选的,这使得在不会出现这类攻击的环境中可将标识符省去。如果使用一个单向密钥,那么可区分标识符也可省去,625

1)A向B发送TokenAB。

GB/T15843.4--1999

2)旦收到包含TokenAB的消息,B就检验时间标记或顺序号,计算(TA BTexti)

fKAsINA

且将其与权标的密码校验值进行比较,并验证可区分标识符(如果有的话)以及时间标记或顺序号的正确性,从而验证TokenAB。

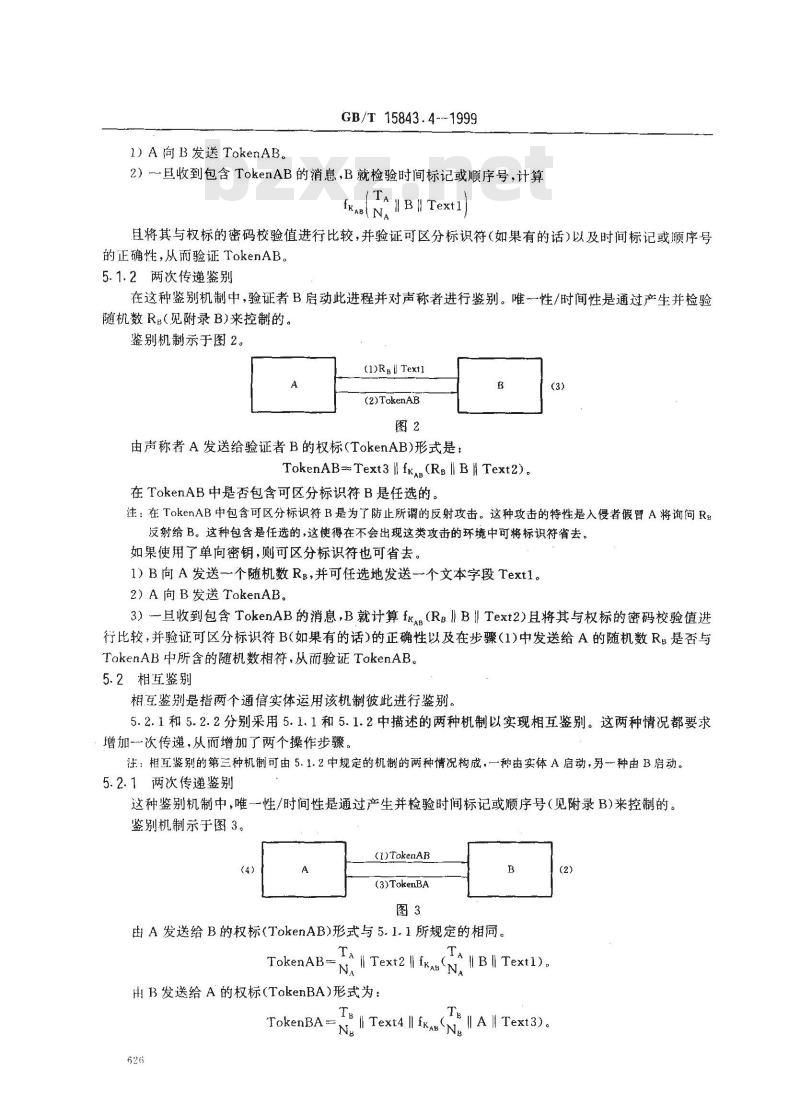

5.1.2两次传递鉴别

在这种鉴别机制中,验证者B启动此进程并对声称者进行鉴别。唯一一性/时间性是通过产生并检验随机数R(见附录B)来控制的。

鉴别机制示于图2。

(1)R ll Text1

(2)TokenAB

由声称者A发送给验证者B的权标(TokenAB)形式是:B

TokenABText3 Il fkas(Re ll B II Text2)。在TokenAB中是否包含可区分标识符B是任选的。(3)

注:在TokenAB中包含可区分标识符B是为了防止所谓的反射攻击。这种攻击的特性是入侵者假曾A将询问Rs反射给B。这种包含是任选的,这使得在不会出现这类攻击的环境中可将标识符省去。如果使用了单向密钥,则可区分标识符也可省去。1)B向A发送一个随机数RB,并可任选地发送一个文本字段Textl。2)A向 B发送 TokenAB。

3)一旦收到包含TokenAB的消息,B就计算fkaa(RzlBText2)且将其与权标的密码校验值进行比较,并验证可区分标识符B(如果有的话)的正确性以及在步骤(1)中发送给A的随机数Rε是否与TokenAB中所含的随机数相符,从而验证TokenAB。5.2相互鉴别

相互鉴别是指两个通信实体运用该机制被此进行鉴别。5.2.1和5.2.2分别采用5.1.1和5.1.2中描述的两种机制以实现相互鉴别。这两种情况都要求增加…-次传递,从而增加了两个操作步骤。注:相互鉴别的第三种机制可由5.1.2中规定的机制的两种情况构成,一种由实体A启动,另一种由B启动。5.2.1两次传递鉴别

这种鉴别机制中,唯一性/时间性是通过产生并检验时间标记或顺序号(见附录B)来控制的。鉴别机制示于图3。

(1)TokenAB

(3)TokenBA

由A发送给B的权标(TokenAB)形式与5.1.1所规定的相同。Ta I Text2 ixN.

TokenAB--

出B发送给A的权标(TokenBA)形式为:TokenBA-

l B Il Textl)。

Il Text4llfkn (N

IIAIText3)。

GB/T 15843.4--1999

在TokenAB中是否包含可区分标识符B,在TokenBA中是否包含间区分标识符A是(独立地)任选的。

注1:TokenAB中包含可区分标识符B是为防止敌方假冒实体B重复使用实体A的TokenAB。因为同样的原因在TokenBA中包含可区分标识符A。对它们的包含为任选的是为了使得在不会出现这类攻击的环境下将其中之一或二者都可省去。

如果使用了单向密钥(见下面),则可区分标识符A和B也可省去。在这种机制中,选择时间标记还是顺序号取决于声称者与验证者的能力及环境。步骤(1)和步骤(2)与5.1.1(一次传递鉴别)中规定的相同。3)B向 A发送 TokenBA。

4)步骤(3)中的消息处理方式与5.1.1的步骤(2)类似。注2:这种机制中两条消息之间除了时间上有隐含关系外,没有任何联系;该机制独立地两次使用机制5.1.1。如果希望这两条消息进一步发生联系,可适当使用文本字段(见附录A)来实现。如果使用单向密钥,那么TokenBA中的密钥KAB由单向密钥Kμa所代替并在步骤(4)使用合适的密钥。

5.2.2三次传递鉴别

这种相互鉴别机制中,唯一性/时间性是通过产生并检验随机数(见附录B)来控制的。鉴别机制示于图4。

(I)RllTexti

权标形式如下:

(2)TokenAB

(4)TokenBA

TokenAB=RA l Text3 Il fka(RA li R ll BIl Text2),TokenBA-- Text5 Il fkar(RB ll RA I Text4)。注l:TokenBA中包含 Ra是为了防止由TokenAB导出TokenBA。TokenAB中是否包含可区分标识符B是任选的。注2:TokenAB中包含可区分标识符B是为了防止所谓的反射攻击。这种攻击的特性是入侵者假冒A将询问RB反射给B。对可区分标识符B的包含为任选的是为了使得在不会出现这类攻击的环境中可以将其省去。如果使用单向密钥(见下面),那么可区分标识符B也可以省去。1)B向A发送一个随机数RB并可任选地发送一个文本字段Text。2)A向B发送TokenAB。

3)旦收到包含TokenAB的消息,B就计算fkar(RaRlBlText2)且将其与权标的密码校验值进行比较,并验证可区分标识符(如果有的话)的正确性以及在步骤中(1)发送给A的随机数R是否与TokenAB中所含的随机数相符,从而验证TokenAB。4)B向A发送TokenBA。

5)旦收到包含TokenBA的消息,A就计算fk(RRAText4)且将其与权标的密码校验值进行比较,并验证在步骤(1)中从B所接收到的随机数Rε是否与TokenBA中的随机数相符及在步骤(2)中发给B的随机数Ra是否与TokenBA中的随机数相符过程中使用了验证TokenBA。如果使用单向密钥,那么TokenBA中的密钥KAB将由单向密钥KBA代替,并在步骤(5)使用合适的密钥。

GB/T 15843.4—1999

附录A

(提示的附录)

文本字段的使用

本标准第5章规定的权标包括了文本字段。在一一次给定传递中不同文本字段的实际使用及各文本字段间的关系取决于具体应用。下面给出一些例子。任何要求进行数据原发鉴别的信息都应在计算权标的密码校验值中使用。文.本字段可以包含附加的时变数。例如,如果在机制5.l.1中使用了顺序呼,邮么在okenAB的文本段中可以包含时间标记。这样通过要求消息接收者验证消息中的任何时间标记是否都在·个预先规定的时问内,可以检测出人为延退(见附录B)。如果有效密钥不止个,那么明文文本字段可用于包括谢销标识符。假如本标准规定的任何一种机制嵌入到这样一种应川,即在此制启动之前它允许任一个实体采用附加消息开始鉴别,那么有些入侵攻就变得可能。为了抵抗这类攻为,可用文学段说明哪个实体要求鉴别。这类攻击的特性是入侵者可能重程-个作法获得的权标。附录B

(提示的附录)

时变参数

时变参数是用于控制唯一性/时间性的。它们能使先前发送过的消息重演时被检测出来。为实现这一点,各次交换发生时鉴别信息都应不同。验证者应直接或间接地控制其变化。某些类型的时变参数也允许检测“人为延迟”(由敌方引入通信媒体的延迟)。在涉及一次以上传递的机制中,可通过其他方法(如采用“超时时钟”来强行规定具体消息间可允许的最大时间间隙)检测人为延退。

本标准使用的三类时变参数是时间标记、顺序号和随机数。在不同的应用中可根据实现需要选择最可取的时变参数,有时也可以适当选用一种以上时变参数(如同时选择时间标记和顺序号)。有关选择参数的细节不在本标准范围之内。B1时间标记

涉及时间标记的机制利用逻辑上链接通信双方的同--个时间基准。建议使用基准时钟是国际标准时间(UTC)。验证者使用某种固定大小的接收窗口。验证者通过计算接收到的已验证权标中的时阅标记与验证老在收到权标时的时间之差来控制时问性,如果差值落在邀!1内,消息就被接收。通过在当前淘!登录所有消息,并拒收第,玖和以厉出现的与该衡口中同样的消息的方法来验证唯一性。应该采用某种机制确保声称者和验证者的时钟同步,以便时间基准处在验证者(间接)控制之下。而,附钟同步性能要定够好,使通过重演达到冒名预替的可能性小到可接受的程度。还应确保与验证时问标记有关的所有信息,特别是两个通信实体的时钟不会被蔓改。时间标记可用来检测人为延迟。32顺序号

因为顺序号可以使验证者检测消息的重演,可以用顺序号控制唯一性。声称者和验证者预先就如何628

GB/T 15843.4—-1999

以特定方式给消息编号的策略达成一致,基本思想是特定编号的消息只能被接受次(或在规定时间内只接受一次)。然后再检验验证者收到的消息,根据上述策略判断消息中的顺序号是否可接受。这样,顺序号就在验证者的(间接)控制之下。如果顺序号不符合上述策略,则该消息被拒绝、使用顺序号时可要求附加“簿记”。声称者应维护先前用过的顺序号和/或将来可用的有效顺序号的记录。该声称者应为所有他希望与之通信的潜在验证者保存上述记录。同样,验证者也应为所有可能的声称者保存这些记录。当正常定序被破坏的情况(如系统故障)发生时,则需要有专用程序来重置和/或重新启动顺序号计数器。

声称者使用顺序号不能保证验证者能检测出人为延迟。对于涉及两个或两个以上消息的机制,如果消息发送者能检测出消息发送与预期的回复接收之间的时间间隔,并在延迟超过预先规定的时间间隙时拒绝此消息,就可以测出人为延迟B3随机数

本标准所规定的各种机制中使用的随机数可防止重演攻击或交错攻击。本标准中,使用术语“随机数”还包括了满足同一一要求的伪随机数。为防止重演或交错攻击,验证者获得一个发送给声称者的随机数,声称者又以将该随机数放在返回权标的鉴别数据中予以响应(这通常称为询问一应答)。这一过程将包含特定随机数的两个消息联系起来。如果同一个随机数被验证者再次使用,记录原发鉴别交换的第三方就能将记录下的权标发送给验证者。为了防止这类攻击,要求随机数不重复的概率必须很高。按照定义,随机数是不可预测的,而且如果随机数从很大范围内取值,则可认为它们的不重复概率可达很高。

声称者使用随机数不能保证验证者能检测人为延迟。,附录C

(提示的附录)

密码校验函数举例

C1消息鉴别算法的应用

密码校验值是使用GB15852或ISO8731-2中规定的密码校验函数所产生的结果。C2加密算法与散列函数相结合的应用密码校验值是以秘密密钥K和对数据串Z使用ISO/IEC10118中规定的散列函数所得到的散列代码为输入,使用数据加密算法所获得的结果。附录D

(提示的附录)

参考资料

[1]GB/T9387.2一1995信息处理系统开放系统互连基本参考模型第2部分:安全体系结构(idtISO 7498-2:1989)

[2]GB15852一1995信息技术安全技术用块密码算法作密码校验函数的数据完整性机制629

GB/T15843.4—1999

(idtISO/IEC9797:1994)

[3]ISO/IEC8731-1;1987银行业批准的消息鉴别算法第1部分:DEA[41ISO/IEC8731-2:1987银行业批准的消息鉴别算法第2部分:消息鉴别算法[5]ISO9807:1991银行业与相关金融业消息鉴别要求(零售)[6]ISO/IEC10118-1:1994信息技术安全技术散列函数第1部分:概述信息技术安全技术散列函数

[7]IS0/1EC10118-2:1994

列函数

[8TANSI X9.9:1986

金融机构消息鉴别(批发)

「9]ANSIX9.19:1986金融机构零售消息鉴别535

第2部分:使用n位块密码算法的散

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

本标准等同采用国际标准ISO/IEC9798-4:1995《信息技术安全技术实体鉴别第4部分:采用密码校验函数的机制》

本标准为实体间的信息交换规定了使用密码校验函数的实体鉴别机制,它适合于我国使用。心B/T15843在总标题《信息技术安全技术实体鉴别》下,由以下儿个部分组成:第1部分:概述;

、第2部分:采用对称加密算法的机制;:第3部分:采用公开密钥算法的实体鉴别;一第部分:采用密码校验菡数的机制;…-第5部分:采用零知认技术的机制。本标准的附录A、附录3、附录C和附录D均是提示的附录。本准由国家信总化办公室提出。本标准由全国信息技术标准化技术委员会归口。本标准由中国电子技术标准化研究所、西南通信技术研究所负责起草:本标准主要起草人:罗韧鸿、向维良、雷利民。22

GB/T15843.4--1999

ISO/IEC前言

IS()(国际标准化组织)和IEC(国际电工委员会)是世界性的标准化专门机构。国家成员体(它们都是IS()或IEC的成员国)通过国际组织建立的各个技术委员会参与制定针对特定技术范围的国际标推。ISO和IFC的各技术委员会在共同感兴趣的领域内进行合作。与ISO和IEC有联系的其他官方和非官方调际组织也可参与阅际标准的制定工作。对于信息技术,ISO和1IEC建立了:-个联合技术委员会,即ISC/IECITC1。由联合技术委员会提出的国际标准卓案需分发给国家成员体进行表决。发布--项国际标准,至少需要75关的参与表决的国家成员体投票赞成。

型际标准ISO/IEC9798-4是由联合技术委员会ISO/IEC:JTC1(信息技术)的分委员会SC27(IT安垒技术)起草的。

1S0/IFC9798在总标题《信息技术安全技术实体鉴别机制》下中F列部分组成:第3部分:采用公开密钥算法的实体鉴别;ISO/IEC9798在总标题《信息技术安全技术实体鉴别》下由下列部分组成:第1部分·概述;

--一第2部分:采用对称加密算法的实体鉴别;.--第4部分:采用密码校验函数的机制;一第5部分:采用零知识技术的机制。注:上述第3部分的总标题在下-个修订版中将调整为第1、第2,第4和第5部分之前的总标题。也可能还有其他部分跟随其后。本标准的附录 A、B、C和D均是提示性的附录。623

1范围

中华人民共和国国家标准

信息技术安全技术实体鉴别

第4部分:采用密码校验函数的机制Information technology-Security techniques-Entity authentication-Part 4:Mechanisms usinga cryptographic check functionGB/T 15843:4-—1999

idtIS0/1EC9798-4:1995

本标准规定了采用密码校验函数的实体鉴别机制。其中有两种是单个实体的鉴别(单向鉴别),其余的是两个实体的相互鉴别。

本标准所规定的机制采用诸如时间标记、顺序号或随机数等时变参数,以防止有效的鉴别信息以后又被接受。

如果采用时间标记或顺序号,对于单向鉴别只需一次传递,而要达到相互鉴别需两次传递。如果采用了使用随机数的询问和应答方法,单向鉴别需两次传递,而达到相互鉴别需要三次传递。密码校验函数的例子见附录C。此内容来自标准下载网

2引用标准

下列标准所包含的条文,通过在本标准中引用而构成为本标准的条文。本标准出版时,所示版本均为有效。所有标准都会被修订,使用本标准的各方应探讨使用下列标准最新版本的可能性。GB/T15843.1一1999信息技术安全技术实体鉴别第1部分:概述(idt ISO/IEC 9798-1:1997)

3定义和记法

本标准使用了GB/T15843.1中描述的定义和记法。此外还使用下列定义和记法:3.1密码校验值cryptographic checkvalue通过在数据单元上执行密码变换而得到的信息(见GB/T9387.2)。3.2fk(Z)

密码校验值,它是以密钥K和任意字符串乙作为输入,使用密码校验函数f所得的结果。TA

由实体A原发的时变参数,它或者是时间标记Ta,或者是顺序号NA。4要求

本标准规定的鉴别机制中,待鉴别的实体通过表明它拥有某个秘密鉴别密钥来证实其身份。这可过由该实体以其秘密密钥和特定数据作为输入,使用密码校验函数获得密码校验值来达到。密码校验值可由拥有该实体的秘密鉴别密钥的任何实体来校验,这个实体能重新计算密码校验值并与所收到的值国家质量技术监督局1999-11~11批准62.1

2000-05-01实施

进行比较。

GB/T 15843.4—1999

这些鉴别机制有下述要求,如果其中任何一个不满足,则鉴别进程应会受到损害或根本不能实现:a)向验证者证实其身份的声称者与该验证者共享-一个秘密鉴别密钥。在正式启动鉴别机制之前,此密钥应为有关各方所知道。向各个实体分发密钥的方法不属本标准的范围。b)声称者和验证者共享的秘密鉴别密钥应仅为这两个实体所知,以及可能为双方都信任的其他方所知。

c)以秘密密钥K和一个任意字符串Z作为输入以产生fk(Z)的密码校验函数f应满足下列特性:一对于任何密钥K和数据串Z,计算fk(Z)应是实际可行的;--对于任意固定的密钥K,假定事先不知道K,即使知道一组配对X,Y),使得fk(X.)=Y.i1,2,),要找出一对新的(X,Y)使得f(X)=Y在计算上是不可行的,其中X:的值可以在看到Y;(j-1,2,,i一1)的值后选定。

d)各种机制的强度取决于密钥的长度和密钥的保密,取决于密码校验函数,也取决于校验值的长度。对这些参数的选择应满足要求的安全级别,它们可由安全策略来规定。5机制

这些鉴别机制中,实体A和B在开始具体运行鉴别机制之前应共享个公共的秘密密钥KAB或两个单向秘密密钥KAB和KBA。在后一种情况下,单向秘密密钥KAB和KBA分别用于由B对A进行鉴别和由A对B进行鉴别。

这些机制要求使用诸如时间标记、顺序号或随机数等时变参数。这些参数的特性,尤其是它们很难在鉴别密钥生命期内重复的特性,对于这些机制的安全性是十分重要的。附加信息见附录B。下列机制中规定的所有文本字段可在本标准范围之外的应用中得到(这些文本字段可能是空的)。它们的关系和内容还取决于具体的应用。有关文本字段使用的信息见附录A。如果验证者能够独立确定文本字段,例如:它被提前知道,或以明的方式发送,或能从两个源中的一个或两个推导出来,则文本字段可以只包括在密码校验函数的输入中。5.1单向鉴别

单向鉴别是指使用该机制时两个实体中只有一方被鉴别。5.1.1-次传递鉴别

这种鉴别机制中,声称者启动此进程并由验证者对他进行鉴别。唯一性/时间性是通过产生并校验时间标记或顺序号(见附录B)来控制的。鉴别机制示于图1。

(1)TokenAE

声称者A发送给验证者B的权标(TokenAB)形式是:TA Text2 fksNA

TokenAB=NA

lBTexti)。

此处声称者或者用顺序号NA,或者用时间标记TA作为时变参数。具体选用哪一个取决于声称者与验证者的技术能力以及环境。TokenAB中是否包含可区分标识符B是任选的。注:在TokenAB中包含可区分标识符B是为了防止敌人假冒实体B来重复使用实体A的TokenAB。这种包含是任选的,这使得在不会出现这类攻击的环境中可将标识符省去。如果使用一个单向密钥,那么可区分标识符也可省去,625

1)A向B发送TokenAB。

GB/T15843.4--1999

2)旦收到包含TokenAB的消息,B就检验时间标记或顺序号,计算(TA BTexti)

fKAsINA

且将其与权标的密码校验值进行比较,并验证可区分标识符(如果有的话)以及时间标记或顺序号的正确性,从而验证TokenAB。

5.1.2两次传递鉴别

在这种鉴别机制中,验证者B启动此进程并对声称者进行鉴别。唯一一性/时间性是通过产生并检验随机数R(见附录B)来控制的。

鉴别机制示于图2。

(1)R ll Text1

(2)TokenAB

由声称者A发送给验证者B的权标(TokenAB)形式是:B

TokenABText3 Il fkas(Re ll B II Text2)。在TokenAB中是否包含可区分标识符B是任选的。(3)

注:在TokenAB中包含可区分标识符B是为了防止所谓的反射攻击。这种攻击的特性是入侵者假曾A将询问Rs反射给B。这种包含是任选的,这使得在不会出现这类攻击的环境中可将标识符省去。如果使用了单向密钥,则可区分标识符也可省去。1)B向A发送一个随机数RB,并可任选地发送一个文本字段Textl。2)A向 B发送 TokenAB。

3)一旦收到包含TokenAB的消息,B就计算fkaa(RzlBText2)且将其与权标的密码校验值进行比较,并验证可区分标识符B(如果有的话)的正确性以及在步骤(1)中发送给A的随机数Rε是否与TokenAB中所含的随机数相符,从而验证TokenAB。5.2相互鉴别

相互鉴别是指两个通信实体运用该机制被此进行鉴别。5.2.1和5.2.2分别采用5.1.1和5.1.2中描述的两种机制以实现相互鉴别。这两种情况都要求增加…-次传递,从而增加了两个操作步骤。注:相互鉴别的第三种机制可由5.1.2中规定的机制的两种情况构成,一种由实体A启动,另一种由B启动。5.2.1两次传递鉴别

这种鉴别机制中,唯一性/时间性是通过产生并检验时间标记或顺序号(见附录B)来控制的。鉴别机制示于图3。

(1)TokenAB

(3)TokenBA

由A发送给B的权标(TokenAB)形式与5.1.1所规定的相同。Ta I Text2 ixN.

TokenAB--

出B发送给A的权标(TokenBA)形式为:TokenBA-

l B Il Textl)。

Il Text4llfkn (N

IIAIText3)。

GB/T 15843.4--1999

在TokenAB中是否包含可区分标识符B,在TokenBA中是否包含间区分标识符A是(独立地)任选的。

注1:TokenAB中包含可区分标识符B是为防止敌方假冒实体B重复使用实体A的TokenAB。因为同样的原因在TokenBA中包含可区分标识符A。对它们的包含为任选的是为了使得在不会出现这类攻击的环境下将其中之一或二者都可省去。

如果使用了单向密钥(见下面),则可区分标识符A和B也可省去。在这种机制中,选择时间标记还是顺序号取决于声称者与验证者的能力及环境。步骤(1)和步骤(2)与5.1.1(一次传递鉴别)中规定的相同。3)B向 A发送 TokenBA。

4)步骤(3)中的消息处理方式与5.1.1的步骤(2)类似。注2:这种机制中两条消息之间除了时间上有隐含关系外,没有任何联系;该机制独立地两次使用机制5.1.1。如果希望这两条消息进一步发生联系,可适当使用文本字段(见附录A)来实现。如果使用单向密钥,那么TokenBA中的密钥KAB由单向密钥Kμa所代替并在步骤(4)使用合适的密钥。

5.2.2三次传递鉴别

这种相互鉴别机制中,唯一性/时间性是通过产生并检验随机数(见附录B)来控制的。鉴别机制示于图4。

(I)RllTexti

权标形式如下:

(2)TokenAB

(4)TokenBA

TokenAB=RA l Text3 Il fka(RA li R ll BIl Text2),TokenBA-- Text5 Il fkar(RB ll RA I Text4)。注l:TokenBA中包含 Ra是为了防止由TokenAB导出TokenBA。TokenAB中是否包含可区分标识符B是任选的。注2:TokenAB中包含可区分标识符B是为了防止所谓的反射攻击。这种攻击的特性是入侵者假冒A将询问RB反射给B。对可区分标识符B的包含为任选的是为了使得在不会出现这类攻击的环境中可以将其省去。如果使用单向密钥(见下面),那么可区分标识符B也可以省去。1)B向A发送一个随机数RB并可任选地发送一个文本字段Text。2)A向B发送TokenAB。

3)旦收到包含TokenAB的消息,B就计算fkar(RaRlBlText2)且将其与权标的密码校验值进行比较,并验证可区分标识符(如果有的话)的正确性以及在步骤中(1)发送给A的随机数R是否与TokenAB中所含的随机数相符,从而验证TokenAB。4)B向A发送TokenBA。

5)旦收到包含TokenBA的消息,A就计算fk(RRAText4)且将其与权标的密码校验值进行比较,并验证在步骤(1)中从B所接收到的随机数Rε是否与TokenBA中的随机数相符及在步骤(2)中发给B的随机数Ra是否与TokenBA中的随机数相符过程中使用了验证TokenBA。如果使用单向密钥,那么TokenBA中的密钥KAB将由单向密钥KBA代替,并在步骤(5)使用合适的密钥。

GB/T 15843.4—1999

附录A

(提示的附录)

文本字段的使用

本标准第5章规定的权标包括了文本字段。在一一次给定传递中不同文本字段的实际使用及各文本字段间的关系取决于具体应用。下面给出一些例子。任何要求进行数据原发鉴别的信息都应在计算权标的密码校验值中使用。文.本字段可以包含附加的时变数。例如,如果在机制5.l.1中使用了顺序呼,邮么在okenAB的文本段中可以包含时间标记。这样通过要求消息接收者验证消息中的任何时间标记是否都在·个预先规定的时问内,可以检测出人为延退(见附录B)。如果有效密钥不止个,那么明文文本字段可用于包括谢销标识符。假如本标准规定的任何一种机制嵌入到这样一种应川,即在此制启动之前它允许任一个实体采用附加消息开始鉴别,那么有些入侵攻就变得可能。为了抵抗这类攻为,可用文学段说明哪个实体要求鉴别。这类攻击的特性是入侵者可能重程-个作法获得的权标。附录B

(提示的附录)

时变参数

时变参数是用于控制唯一性/时间性的。它们能使先前发送过的消息重演时被检测出来。为实现这一点,各次交换发生时鉴别信息都应不同。验证者应直接或间接地控制其变化。某些类型的时变参数也允许检测“人为延迟”(由敌方引入通信媒体的延迟)。在涉及一次以上传递的机制中,可通过其他方法(如采用“超时时钟”来强行规定具体消息间可允许的最大时间间隙)检测人为延退。

本标准使用的三类时变参数是时间标记、顺序号和随机数。在不同的应用中可根据实现需要选择最可取的时变参数,有时也可以适当选用一种以上时变参数(如同时选择时间标记和顺序号)。有关选择参数的细节不在本标准范围之内。B1时间标记

涉及时间标记的机制利用逻辑上链接通信双方的同--个时间基准。建议使用基准时钟是国际标准时间(UTC)。验证者使用某种固定大小的接收窗口。验证者通过计算接收到的已验证权标中的时阅标记与验证老在收到权标时的时间之差来控制时问性,如果差值落在邀!1内,消息就被接收。通过在当前淘!登录所有消息,并拒收第,玖和以厉出现的与该衡口中同样的消息的方法来验证唯一性。应该采用某种机制确保声称者和验证者的时钟同步,以便时间基准处在验证者(间接)控制之下。而,附钟同步性能要定够好,使通过重演达到冒名预替的可能性小到可接受的程度。还应确保与验证时问标记有关的所有信息,特别是两个通信实体的时钟不会被蔓改。时间标记可用来检测人为延迟。32顺序号

因为顺序号可以使验证者检测消息的重演,可以用顺序号控制唯一性。声称者和验证者预先就如何628

GB/T 15843.4—-1999

以特定方式给消息编号的策略达成一致,基本思想是特定编号的消息只能被接受次(或在规定时间内只接受一次)。然后再检验验证者收到的消息,根据上述策略判断消息中的顺序号是否可接受。这样,顺序号就在验证者的(间接)控制之下。如果顺序号不符合上述策略,则该消息被拒绝、使用顺序号时可要求附加“簿记”。声称者应维护先前用过的顺序号和/或将来可用的有效顺序号的记录。该声称者应为所有他希望与之通信的潜在验证者保存上述记录。同样,验证者也应为所有可能的声称者保存这些记录。当正常定序被破坏的情况(如系统故障)发生时,则需要有专用程序来重置和/或重新启动顺序号计数器。

声称者使用顺序号不能保证验证者能检测出人为延迟。对于涉及两个或两个以上消息的机制,如果消息发送者能检测出消息发送与预期的回复接收之间的时间间隔,并在延迟超过预先规定的时间间隙时拒绝此消息,就可以测出人为延迟B3随机数

本标准所规定的各种机制中使用的随机数可防止重演攻击或交错攻击。本标准中,使用术语“随机数”还包括了满足同一一要求的伪随机数。为防止重演或交错攻击,验证者获得一个发送给声称者的随机数,声称者又以将该随机数放在返回权标的鉴别数据中予以响应(这通常称为询问一应答)。这一过程将包含特定随机数的两个消息联系起来。如果同一个随机数被验证者再次使用,记录原发鉴别交换的第三方就能将记录下的权标发送给验证者。为了防止这类攻击,要求随机数不重复的概率必须很高。按照定义,随机数是不可预测的,而且如果随机数从很大范围内取值,则可认为它们的不重复概率可达很高。

声称者使用随机数不能保证验证者能检测人为延迟。,附录C

(提示的附录)

密码校验函数举例

C1消息鉴别算法的应用

密码校验值是使用GB15852或ISO8731-2中规定的密码校验函数所产生的结果。C2加密算法与散列函数相结合的应用密码校验值是以秘密密钥K和对数据串Z使用ISO/IEC10118中规定的散列函数所得到的散列代码为输入,使用数据加密算法所获得的结果。附录D

(提示的附录)

参考资料

[1]GB/T9387.2一1995信息处理系统开放系统互连基本参考模型第2部分:安全体系结构(idtISO 7498-2:1989)

[2]GB15852一1995信息技术安全技术用块密码算法作密码校验函数的数据完整性机制629

GB/T15843.4—1999

(idtISO/IEC9797:1994)

[3]ISO/IEC8731-1;1987银行业批准的消息鉴别算法第1部分:DEA[41ISO/IEC8731-2:1987银行业批准的消息鉴别算法第2部分:消息鉴别算法[5]ISO9807:1991银行业与相关金融业消息鉴别要求(零售)[6]ISO/IEC10118-1:1994信息技术安全技术散列函数第1部分:概述信息技术安全技术散列函数

[7]IS0/1EC10118-2:1994

列函数

[8TANSI X9.9:1986

金融机构消息鉴别(批发)

「9]ANSIX9.19:1986金融机构零售消息鉴别535

第2部分:使用n位块密码算法的散

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。