GB/T 28517-2012

基本信息

标准号: GB/T 28517-2012

中文名称:网络安全事件描述和交换格式

标准类别:国家标准(GB)

标准状态:现行

出版语种:简体中文

下载格式:.rar .pdf

下载大小:4081KB

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GB/T 28517-2012 网络安全事件描述和交换格式

GB/T28517-2012

标准压缩包解压密码:www.bzxz.net

标准图片预览

标准内容

ICS35.020

中华人民共和国国家标准

GB/T28517—2012

网络安全事件描述和交换格式

Network incident object description and exchange format2012-06-29发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2012-10-01实施

2规范性引用文件

3术语和定义、缩略语

3.1术语和定义

3.2缩略语

4符号约定

5安全事件描述和交换格式的基础数据类型整数

字符和字符串

枚举类型

日期-时间

NTP时间戳

端口列表

邮政地址

个人或组织

电话和传真号码

电子邮件

一资源标识

唯一标识

安全事件描述和交换格式

IODEF文档类

安全事件类

事件标识类

可选标识类

相关活动类

其他数据类

联系类

注册机构标识类

时间类

期望类

攻击方法类

GB/T28517-—2012

GB/T28517—2012

评估类

历史类

异常现象数据类

流类和系统类

6.17节点类

6.18服务类

6.19记录类

分析器类

安全事件描述和交换格式的扩展和实现指南7.1

扩展机制

7.2扩展原则

7.3IODEF的扩充实例

7.4实现指南.

附录A(资料性附录)安全事件描述和交换格式实例A.1红色代码检测通告

A.2带有XML签名的IODEF文档

A.3使用XML加密的IODEF文档的例子参考文献

本标准按照GB/T1.1—2009给出的规则起草。GB/T28517—2012

本标准是主要参照IETF(互联网工程任务组)RFC5070,结合我国计算机网络应急响应体系建设的实际情况而制定的。

本标准由中华人民共和国工业和信息化部提出。本标准由中国通信标准化协会归口。本标准起草单位:国家计算机网络应急技术处理协调中心、清华大学。本标准主要起草人:黄元飞、衰春阳、段海新、孙蔚敏、杨臻、周勇林、焦绪录、纪玉春、梁晟、吴俊华、孙彬。

KaeahaiKAe

GB/T28517—2012

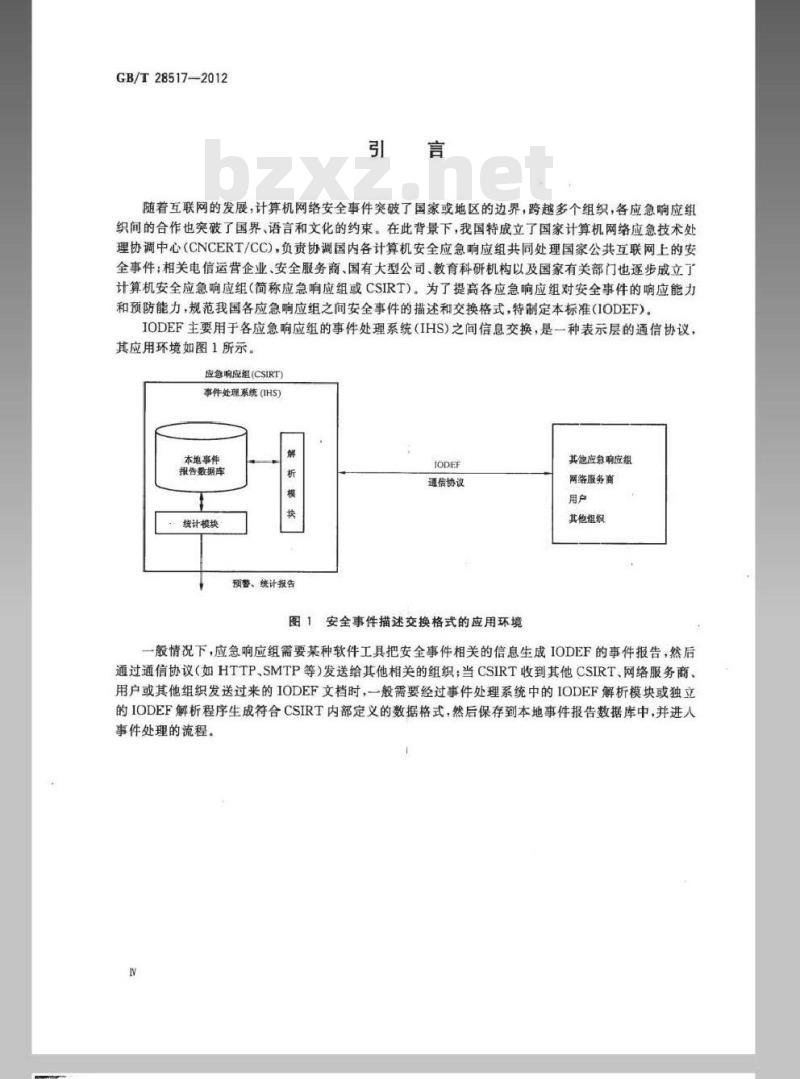

随着互联网的发展,计算机网络安全事件突破了国家或地区的边界,跨越多个组织,各应急响应组织间的合作也突破了国界语言和文化的约束。在此背景下,我国特成立了国家计算机网络应急技术处理协调中心(CNCERT/CC),负责协调国内各计算机安全应急响应组共同处理国家公共互联网上的安全事件:相关电信运营企业、安全服务商、国有大型公司、教育科研机构以及国家有关部门也逐步成立了计算机安全应急响应组(简称应急响应组或CSIRT)。为了提高各应急响应组对安全事件的响应能力和预防能力,规范我国各应急响应组之间安全事件的描述和交换格式,特制定本标准(IODEF)。IODEF主要用于各应急响应组的事件处理系统(IHS)之间信息交换,是一种表示层的通信协议,其应用环境如图1所示。

应急响应组(CSIRT)

事件处理系统(IHS)

本地事件

报告数据库

统计模块

预警、统计报告

通信协议

图1安全事件描述交换格式的应用环境其您应会响应组

网络服务商

其他组织

一般情况下,应急响应组需要某种软件工具把安全事件相关的信息生成IODEF的事件报告,然后通过通信协议(如HTTP.SMTP等)发送给其他相关的组织:当CSIRT收到其他CSIRT、网络服务商、用户或其他组织发送过来的IODEF文档时,一般需要经过事件处理系统中的IODEF解析模块或独立的IODEF解析程序生成符合CSIRT内部定义的数据格式,然后保存到本地事件报告数据库中,并进人事件处理的流程。

1范围

网络安全事件描述和交换格式

GB/T28517-2012

本标准规定了一种描述计算机网络安全事件的通用数据格式,以便于计算机安全应急响应组间进行网络安全事件交换,并提供了XML的参考实现。本标准适用于计算机安全应急响应组间进行计算机网络安全事件交换,也可供建设和维护计算机网络安全事件处理系统时参考。2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注目期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)使用于本文件。GB/T12406—2008表示货币和资金的代码(ISO4217.2001,IDT)IETFRFC1305网络时间协议规范和执行(NetworkTimeProtocol(Version3)SpecificationImplementation)

IETFRFC2030对于IPv4、IPv6和OSI的简单网络定时协议第4版(SimpleNetworkTimeProtocolCSNTP)Version4forIPy4,IPv6andOSI)IETFRFC2256对于使用LADPv3的X.500使用者计划的概述(ASummaryoftheX.500(96)UserSchemaforusewithLDAPv3)

IETFRFC2396统一资源标识符(URD):一般句法(UniformResourceIdentifiers(URI):GenericSyntax)

IETFRFC2822英特网信息格式(InternetMessageFormat)3术语和定义、缩略语

3.1术语和定义

下列术语和定义适用于本文件。3.1.1

攻击attack

对系统安全的装击,主要来源于人为的、技术上的威助。例如,企图逃避安全服务和违背系统安全策略的一次技术上的攻击行为。攻击可能是主动的,也可能是被动的;可能是来自内部人员,也可能是来自外部人员。3.1.2

攻击者attacker

为达到某种(些)目的而尝试一次或多次攻击的个体。在本标准中,攻击者由其网络标识、发起网络或计算机攻击的组织以及物理位置信息(可选)来描述:3.1.3

1computersecurityincidentresponseteam;CSIRT计算机安全应急响应组

处理计算机网络安全事件和创建安全事件报告的组织。CSIRT也可能涉及证据的收集和保管、安1

KicaOnaiKAea

GB/T28517—2012

全事件请求等活动。CSIRT由其身份标识、机构名称、公开密钥等来描述。3.1.4

损失damage

攻击给目标系统产生的有意或者无意的后果。损害的描述可以包括对攻击的实际结果的自由形式的文本描述,如果可能,还可以包括有关被损害的系统、子系统或者服务的结构化信息。3.1.5

异常现象event

操纵目标的一种行为,其目的是引起目标的状态发生改变。从起源角度看,异常现象可以被定义为在系统或网络中任何引发报警的可观察到的现象。例如,在10s内连续3次登录失败的异常现象,可能表示出现强行登录攻击事件。3.1.6

证据evidence

与异常现象相关的信息,该信息用来证明或支持异常现象相关的结论。对于安全事件(incident),可能包括但不局限于如下内容:由人侵检测系统(IDS)创建的数据转储(dump)文件、来自系统日志文件的数据、内核统计信息、高速缓存、内存、临时文件系统或者其他引起报警或在安全事件发生后收集的数据。

在存储、归档证据,特别是需要保持证据的完整性时,必须高度小心并采取特殊的规则,必要的时候,应当加密存储证据。按照证据收集和存档的原则,必须严格保护证据的安全。必须详细记录证据保管链,证据应当按照当地的法律进行收集、存档和保护是非常必要的。3.1.7

安全事件incident

涉及违反安全策略的安全性异常现象。安全事件可以定义为单次攻击或者一组攻击,可以根据攻击的方法、攻击者的身份、受害者、站点、目标和时间等特性将此单次攻击或此组攻击从其他的攻击中区分开来。

影响impact

用来描述根据用户或机构对攻击的结果的表述,例如资金上的损失或者时间花费等方面的代价。3.1.9

目标target

计算机或网络逻辑实体(如账号、进程或数据)、物理实体(组件、计算机、网络或国际互联网)。3.1.10

受害者victirm

在安全事件报告中所描述的遭受到攻击的个人或组织。在本标准中,受害者通常用其网络身份标识、组织或者物理位置等信息来描述。3.1.11

漏洞wulnerability

在系统的设计、实现或者运行和管理中的缺陷或弱点,这些缺陷或弱点可能会被利用,以突破系统的安全策略。

大多数系统都有某些类型的漏洞,但是这并不意味着系统不能使用。并不是每个漏洞都会导致攻击,也并不是每次攻击都会成功。攻击是否成功和漏洞的危险程度、攻击的力度以及采用应对措施的有效性有关。如果攻击需要利用的漏洞非常难实现,那么这样的漏洞是可以容忍的。如果攻击者从攻击中获得的收益非常小,此时即便是非常容易被利用的滞洞也是可以容忍的。然而,漏洞系统被大量的用户利用来实施攻击,此时某些攻击者可能从中获益。2

安全事件处理系统incidenthandlesystemGB/T28517-2012

对计算机网络安全事件、资产、漏洞、威胁、风险、顶警、安全策略、安全知识等安全要素进行收集、分析、管理,并提供安全事件响应的流程管理软件系统。3.1.13

XML模式XMLschema

一种基于XML的语法或规范,用来定义XML文档的标记方式,是对XML文档的词汇表和语法进行约束和形式化。

3.2缩略语

下列缩略语适用于本文件。

4符号约定

Computer Security Incident Response TeamCommon Vulnerabilities and ExposuresDocument Type Definition

FullyQualified Domain Name

Intrusion Detection Message Exchange FormatIntrusion Detection System

Incident Handle System

Incident Object Description and Exchange FormatExtensibleMarkup Language

计算机安全应急响应组

通用漏洞批漏,一种常见的漏洞描述字典

文档类型定义

完整域名

入侵检测信息交换格式

入侵检测系统

事件处理系统

安全事件描述和交换格式

可扩展的标记语言

本标准使用类图来描述数据模型。在类图中,各符号图例含义见表1。表1类图的图例说明表

符号图例

IODEF-Document

ieidenm

Contact

ernativeD

类IODEF-Document是合类,包含有子类类IncidentlD是聚合父类必须包含的单个子类,只能存在一个实例类Contact是聚合父类必须包含的子类,可以存在多个实例,个数不限类DetectTime是聚合父类可能包含的子类,最多存在一个实例类AlternativelD是聚合父类可能包含的于类,最多存在一个实例,类AlternativelD本身是聚合类

类Expectation是聚合父类可能包含的子类,可以存在多个实例,类Expectation本身是聚合类

KicaOnaiKAe

GB/T28517—2012

5安全事件描述和交换格式的基础数据类型5.1整数

由INTEGER数据类型表示整数属性,整数数据必需以10或者16为基底编码。以10为基底的整数编码使用阿拉伯数字“0”到“9”,以及可选符号“十”或者“”。例如,“123”,“—456”。

以16为基底的编码使用阿拉伯数字“0\到“9\,以及“a”到f\(或者它们的大写形式),并且在前面加上字符\0x”。例如,“0xla2b”。5.2实数

由REAL数据类型来描述实数(浮点)属性。实数数据必需以10为基底编码。实数编码和POSIX函数例库中的“strtod”一样:一个可选符号后跟一个非空的小数位数串,可选地包含一个基数字符,然后是一个可选的指数部分。一个指数部分由一个“”或者“E”,后跟一个可选的符号,接下来是一个或者多个小数位数。例如,123.45c02”,“一56789e-03”。与本标准兼容的应用程序必需支持“”和“,”基数字符。5.3字符和字符串

由CHARACTER数据类型来描述单字符属性,由STRING数据类型描述已知长度的多字符属性。

字符和字符串数据没有特殊的格式要求,除了偶尔需要使用转义字符来表示特殊的字符。5.4字节

字节数据类型BYTE用于描述二进制数据。5.5枚举类型

由ENUM数据类型描述枚举类型,枚举类型是由可接受的值构成的一个有序列表。每一个值代表一个关键字。在本标准中,枚举类型关键字被用作属性值。5.6日期-时间

由本标准的DATETIME数据类型描述日期-时间串。5.7NTP时间

由NTPSTAMP数据类型描述NTP时间戳,在IETFRFC1305和IETFRFC2030中有详细的规定。一个NTP时间戳是一个64比特的无符号定点数字。前32比特是整数部分,后32比特为小数(分数)部分。

IODEF文档必须将NTP时间戳编码为两个32比特的十六进制值,使用“”分隔。例如,\0x12345678.0x87654321”。

5.8端口列裹

由PORTLIST数据类型描述网络端口列表,它由一个以逗号分隔的数字和范围(N-M表示端口号N至端口号M,包括M的序列组成,可以在一个单独的序列中使用数字和范围的任意组合。例如525,37,42.43,53,69-119.123-5144

5.9邮政地址

由POSTAL数据类型描述邮政地址。如用英语表示,其格式如下:

建筑物,街道,邮政编码,城市,国家,或者邮政信箱,邮政编码,城市,国家如用汉语表示,其格式如下:

国家,城市,街道,建筑物,邮政编码,或者国家,城市,邮政信箱,邮政编码POSTAL数据格式见IETFRFC2256的5.17~5.19。5.10个人或组织

由NAME数据类型描述个人或者组织的名称。如用英语表示,其格式如下:

如用汉语表示,其格式如下:

NAME数据类型的格式见IETFRFC2256的5.4。5.11电话和传真号码

GB/T285172012

由PHONE数据类型描述电话号码。电话和传真号码遵循ITU规定的表达格式:十(国际电码)(本地代码)(电话号码)PHONE数据类型的格式见IETFRFC2256的5.21。5.12电子邮件

由EMAIL数据类型描述电子邮件地址。EMAIL数据类型的格式见IETFRFC2822的3.4.1。5.13统一资源标识

由URI数据类型描述统一资源标识符(URD。URI数据类型的格式在IETFRFC2396中规定。5.14唯一标识

由UID数据类型描述IODEF文档的某个特定创建者(例如某个CSIRT)的唯一标识符:由GUID数据类型描述全局唯一的标识符。UID和GUID数据类型是由字母数字串构成。6安全事件描述和交换格式

6.1概述

本章详细描述安全事件描述和交换格式所定义的类(Class)。对于每一个类,首先给出其语义,并用类图来表现和其他类之间的关系,然后用XML的文档类型定义(DTD)和模式(Schema)两种形式给出该类的具体描述格式。

对于每个类的描述包括6个部分:类说明:简要描述类的具体含义;类图:以图形的方式说明类的构成子类:描述该类所包含的子类,是否是必领的,存在实例个数及其简要说明;属性:用于说明该类所具有的属性名,及其含义;5

rKaicaOaiKAea

GB/T28517—2012

uSchema定义:给出该类XMLSchema实现片段:DTD定义:给出该类XMLDTD实现片段。6.2IODEF文档类

类说明

IODEF文档(IODEF-Document)类在IODEF数据模型是顶层类,所有IODEF文档都是IODEFDocument的实例。

IODEF-Document类如图2所示。

IODEF-Document

Incident电

图2IODEF-Document类

-Incident:只能包括一个子类。包含所有与安全事件相关信息的安全事件类。属性

version:必需,字符串。IODEF文档所遵循的本标准的版本号。本标准以下讨论的格式以IETFRFC5070为参考。

Schema定义

(xs:elementname=\IODEF-Document\)(xs:complexType)

(xs:sequence)

(/xs:element)

DTD定义

(!ELEMENTIODEF-Doeument(Incident))6.3安全事件类

类说明

每一个报告给CSIRT、或者由CSIRT处理的安全事件,由安全事件CIncident)类的一个实例来描述。Incident类为通常交换的安全事件数据提供一个标准的表示法,并且把所描述的活动和一个唯一的标识符联系起来。

Incident类概述安全事件活动以及某CSIRT信息处理的详细信息,也对构成incident的安全事件进行分类。此内容来自标准下载网

Incident的许多聚合类也会出现在EventData中,尽管出现的次数不同。然而,它们的语义是有区别的。Incident中的聚合类反映的是整个安全事件的相关信息,而EventData中的聚合类仅仅提供所描述的给定动作或者系统节点的相关信息。IncidentData类和EventData类的聚合类是互补关系。前者提供概要信息,而后者提供更加明确的细节。例如,在Incident中描述安全事件的总体影响可能是拒绝服务,但,在EventData描述中也可能会提及被彻底毁坏的机器。另一个例子,可以在IncidentData类中提供一个组织的联系信息,而在EventData类中提供更加明确的单个主机的联系信息,6

Incident类如图3所示。

Incident

IncadentID

ReportTime

OetectTime

tartTime

Expectation

Method田

EventData

Histor

AdditionaiData

图3Incident类

GB/T285172012

-IncidentID:一个。文档的产生方指派给安全事件的事件跟踪号,或者唯一标识符;-AlternativeID,零个或者一个,由其他CSIRT用来引用文档中所描述的同一活动的一列安全事件跟踪号:

RelatedActivity:零个或者一个。引用相关安全事件的一列安全事件跟踪号;—Description:零个或者多个,字符串类型。安全事件活动的自由形式的文本描述;Contact:一个或多个。安全事件有关的参与方的联系信息;ReportTimet一个。报告安全事件的时间;DetectTime:零个或者一个。安全事件活动最初被检测出的时间;-StartTime:零个或者一个,安全事件活动开始的时间;EndTime:零个或者一个。安全事件活动结束的时间rrKacaOaiKAea

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T28517—2012

网络安全事件描述和交换格式

Network incident object description and exchange format2012-06-29发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2012-10-01实施

2规范性引用文件

3术语和定义、缩略语

3.1术语和定义

3.2缩略语

4符号约定

5安全事件描述和交换格式的基础数据类型整数

字符和字符串

枚举类型

日期-时间

NTP时间戳

端口列表

邮政地址

个人或组织

电话和传真号码

电子邮件

一资源标识

唯一标识

安全事件描述和交换格式

IODEF文档类

安全事件类

事件标识类

可选标识类

相关活动类

其他数据类

联系类

注册机构标识类

时间类

期望类

攻击方法类

GB/T28517-—2012

GB/T28517—2012

评估类

历史类

异常现象数据类

流类和系统类

6.17节点类

6.18服务类

6.19记录类

分析器类

安全事件描述和交换格式的扩展和实现指南7.1

扩展机制

7.2扩展原则

7.3IODEF的扩充实例

7.4实现指南.

附录A(资料性附录)安全事件描述和交换格式实例A.1红色代码检测通告

A.2带有XML签名的IODEF文档

A.3使用XML加密的IODEF文档的例子参考文献

本标准按照GB/T1.1—2009给出的规则起草。GB/T28517—2012

本标准是主要参照IETF(互联网工程任务组)RFC5070,结合我国计算机网络应急响应体系建设的实际情况而制定的。

本标准由中华人民共和国工业和信息化部提出。本标准由中国通信标准化协会归口。本标准起草单位:国家计算机网络应急技术处理协调中心、清华大学。本标准主要起草人:黄元飞、衰春阳、段海新、孙蔚敏、杨臻、周勇林、焦绪录、纪玉春、梁晟、吴俊华、孙彬。

KaeahaiKAe

GB/T28517—2012

随着互联网的发展,计算机网络安全事件突破了国家或地区的边界,跨越多个组织,各应急响应组织间的合作也突破了国界语言和文化的约束。在此背景下,我国特成立了国家计算机网络应急技术处理协调中心(CNCERT/CC),负责协调国内各计算机安全应急响应组共同处理国家公共互联网上的安全事件:相关电信运营企业、安全服务商、国有大型公司、教育科研机构以及国家有关部门也逐步成立了计算机安全应急响应组(简称应急响应组或CSIRT)。为了提高各应急响应组对安全事件的响应能力和预防能力,规范我国各应急响应组之间安全事件的描述和交换格式,特制定本标准(IODEF)。IODEF主要用于各应急响应组的事件处理系统(IHS)之间信息交换,是一种表示层的通信协议,其应用环境如图1所示。

应急响应组(CSIRT)

事件处理系统(IHS)

本地事件

报告数据库

统计模块

预警、统计报告

通信协议

图1安全事件描述交换格式的应用环境其您应会响应组

网络服务商

其他组织

一般情况下,应急响应组需要某种软件工具把安全事件相关的信息生成IODEF的事件报告,然后通过通信协议(如HTTP.SMTP等)发送给其他相关的组织:当CSIRT收到其他CSIRT、网络服务商、用户或其他组织发送过来的IODEF文档时,一般需要经过事件处理系统中的IODEF解析模块或独立的IODEF解析程序生成符合CSIRT内部定义的数据格式,然后保存到本地事件报告数据库中,并进人事件处理的流程。

1范围

网络安全事件描述和交换格式

GB/T28517-2012

本标准规定了一种描述计算机网络安全事件的通用数据格式,以便于计算机安全应急响应组间进行网络安全事件交换,并提供了XML的参考实现。本标准适用于计算机安全应急响应组间进行计算机网络安全事件交换,也可供建设和维护计算机网络安全事件处理系统时参考。2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注目期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修改单)使用于本文件。GB/T12406—2008表示货币和资金的代码(ISO4217.2001,IDT)IETFRFC1305网络时间协议规范和执行(NetworkTimeProtocol(Version3)SpecificationImplementation)

IETFRFC2030对于IPv4、IPv6和OSI的简单网络定时协议第4版(SimpleNetworkTimeProtocolCSNTP)Version4forIPy4,IPv6andOSI)IETFRFC2256对于使用LADPv3的X.500使用者计划的概述(ASummaryoftheX.500(96)UserSchemaforusewithLDAPv3)

IETFRFC2396统一资源标识符(URD):一般句法(UniformResourceIdentifiers(URI):GenericSyntax)

IETFRFC2822英特网信息格式(InternetMessageFormat)3术语和定义、缩略语

3.1术语和定义

下列术语和定义适用于本文件。3.1.1

攻击attack

对系统安全的装击,主要来源于人为的、技术上的威助。例如,企图逃避安全服务和违背系统安全策略的一次技术上的攻击行为。攻击可能是主动的,也可能是被动的;可能是来自内部人员,也可能是来自外部人员。3.1.2

攻击者attacker

为达到某种(些)目的而尝试一次或多次攻击的个体。在本标准中,攻击者由其网络标识、发起网络或计算机攻击的组织以及物理位置信息(可选)来描述:3.1.3

1computersecurityincidentresponseteam;CSIRT计算机安全应急响应组

处理计算机网络安全事件和创建安全事件报告的组织。CSIRT也可能涉及证据的收集和保管、安1

KicaOnaiKAea

GB/T28517—2012

全事件请求等活动。CSIRT由其身份标识、机构名称、公开密钥等来描述。3.1.4

损失damage

攻击给目标系统产生的有意或者无意的后果。损害的描述可以包括对攻击的实际结果的自由形式的文本描述,如果可能,还可以包括有关被损害的系统、子系统或者服务的结构化信息。3.1.5

异常现象event

操纵目标的一种行为,其目的是引起目标的状态发生改变。从起源角度看,异常现象可以被定义为在系统或网络中任何引发报警的可观察到的现象。例如,在10s内连续3次登录失败的异常现象,可能表示出现强行登录攻击事件。3.1.6

证据evidence

与异常现象相关的信息,该信息用来证明或支持异常现象相关的结论。对于安全事件(incident),可能包括但不局限于如下内容:由人侵检测系统(IDS)创建的数据转储(dump)文件、来自系统日志文件的数据、内核统计信息、高速缓存、内存、临时文件系统或者其他引起报警或在安全事件发生后收集的数据。

在存储、归档证据,特别是需要保持证据的完整性时,必须高度小心并采取特殊的规则,必要的时候,应当加密存储证据。按照证据收集和存档的原则,必须严格保护证据的安全。必须详细记录证据保管链,证据应当按照当地的法律进行收集、存档和保护是非常必要的。3.1.7

安全事件incident

涉及违反安全策略的安全性异常现象。安全事件可以定义为单次攻击或者一组攻击,可以根据攻击的方法、攻击者的身份、受害者、站点、目标和时间等特性将此单次攻击或此组攻击从其他的攻击中区分开来。

影响impact

用来描述根据用户或机构对攻击的结果的表述,例如资金上的损失或者时间花费等方面的代价。3.1.9

目标target

计算机或网络逻辑实体(如账号、进程或数据)、物理实体(组件、计算机、网络或国际互联网)。3.1.10

受害者victirm

在安全事件报告中所描述的遭受到攻击的个人或组织。在本标准中,受害者通常用其网络身份标识、组织或者物理位置等信息来描述。3.1.11

漏洞wulnerability

在系统的设计、实现或者运行和管理中的缺陷或弱点,这些缺陷或弱点可能会被利用,以突破系统的安全策略。

大多数系统都有某些类型的漏洞,但是这并不意味着系统不能使用。并不是每个漏洞都会导致攻击,也并不是每次攻击都会成功。攻击是否成功和漏洞的危险程度、攻击的力度以及采用应对措施的有效性有关。如果攻击需要利用的漏洞非常难实现,那么这样的漏洞是可以容忍的。如果攻击者从攻击中获得的收益非常小,此时即便是非常容易被利用的滞洞也是可以容忍的。然而,漏洞系统被大量的用户利用来实施攻击,此时某些攻击者可能从中获益。2

安全事件处理系统incidenthandlesystemGB/T28517-2012

对计算机网络安全事件、资产、漏洞、威胁、风险、顶警、安全策略、安全知识等安全要素进行收集、分析、管理,并提供安全事件响应的流程管理软件系统。3.1.13

XML模式XMLschema

一种基于XML的语法或规范,用来定义XML文档的标记方式,是对XML文档的词汇表和语法进行约束和形式化。

3.2缩略语

下列缩略语适用于本文件。

4符号约定

Computer Security Incident Response TeamCommon Vulnerabilities and ExposuresDocument Type Definition

FullyQualified Domain Name

Intrusion Detection Message Exchange FormatIntrusion Detection System

Incident Handle System

Incident Object Description and Exchange FormatExtensibleMarkup Language

计算机安全应急响应组

通用漏洞批漏,一种常见的漏洞描述字典

文档类型定义

完整域名

入侵检测信息交换格式

入侵检测系统

事件处理系统

安全事件描述和交换格式

可扩展的标记语言

本标准使用类图来描述数据模型。在类图中,各符号图例含义见表1。表1类图的图例说明表

符号图例

IODEF-Document

ieidenm

Contact

ernativeD

类IODEF-Document是合类,包含有子类类IncidentlD是聚合父类必须包含的单个子类,只能存在一个实例类Contact是聚合父类必须包含的子类,可以存在多个实例,个数不限类DetectTime是聚合父类可能包含的子类,最多存在一个实例类AlternativelD是聚合父类可能包含的于类,最多存在一个实例,类AlternativelD本身是聚合类

类Expectation是聚合父类可能包含的子类,可以存在多个实例,类Expectation本身是聚合类

KicaOnaiKAe

GB/T28517—2012

5安全事件描述和交换格式的基础数据类型5.1整数

由INTEGER数据类型表示整数属性,整数数据必需以10或者16为基底编码。以10为基底的整数编码使用阿拉伯数字“0”到“9”,以及可选符号“十”或者“”。例如,“123”,“—456”。

以16为基底的编码使用阿拉伯数字“0\到“9\,以及“a”到f\(或者它们的大写形式),并且在前面加上字符\0x”。例如,“0xla2b”。5.2实数

由REAL数据类型来描述实数(浮点)属性。实数数据必需以10为基底编码。实数编码和POSIX函数例库中的“strtod”一样:一个可选符号后跟一个非空的小数位数串,可选地包含一个基数字符,然后是一个可选的指数部分。一个指数部分由一个“”或者“E”,后跟一个可选的符号,接下来是一个或者多个小数位数。例如,123.45c02”,“一56789e-03”。与本标准兼容的应用程序必需支持“”和“,”基数字符。5.3字符和字符串

由CHARACTER数据类型来描述单字符属性,由STRING数据类型描述已知长度的多字符属性。

字符和字符串数据没有特殊的格式要求,除了偶尔需要使用转义字符来表示特殊的字符。5.4字节

字节数据类型BYTE用于描述二进制数据。5.5枚举类型

由ENUM数据类型描述枚举类型,枚举类型是由可接受的值构成的一个有序列表。每一个值代表一个关键字。在本标准中,枚举类型关键字被用作属性值。5.6日期-时间

由本标准的DATETIME数据类型描述日期-时间串。5.7NTP时间

由NTPSTAMP数据类型描述NTP时间戳,在IETFRFC1305和IETFRFC2030中有详细的规定。一个NTP时间戳是一个64比特的无符号定点数字。前32比特是整数部分,后32比特为小数(分数)部分。

IODEF文档必须将NTP时间戳编码为两个32比特的十六进制值,使用“”分隔。例如,\0x12345678.0x87654321”。

5.8端口列裹

由PORTLIST数据类型描述网络端口列表,它由一个以逗号分隔的数字和范围(N-M表示端口号N至端口号M,包括M的序列组成,可以在一个单独的序列中使用数字和范围的任意组合。例如525,37,42.43,53,69-119.123-5144

5.9邮政地址

由POSTAL数据类型描述邮政地址。如用英语表示,其格式如下:

建筑物,街道,邮政编码,城市,国家,或者邮政信箱,邮政编码,城市,国家如用汉语表示,其格式如下:

国家,城市,街道,建筑物,邮政编码,或者国家,城市,邮政信箱,邮政编码POSTAL数据格式见IETFRFC2256的5.17~5.19。5.10个人或组织

由NAME数据类型描述个人或者组织的名称。如用英语表示,其格式如下:

如用汉语表示,其格式如下:

NAME数据类型的格式见IETFRFC2256的5.4。5.11电话和传真号码

GB/T285172012

由PHONE数据类型描述电话号码。电话和传真号码遵循ITU规定的表达格式:十(国际电码)(本地代码)(电话号码)PHONE数据类型的格式见IETFRFC2256的5.21。5.12电子邮件

由EMAIL数据类型描述电子邮件地址。EMAIL数据类型的格式见IETFRFC2822的3.4.1。5.13统一资源标识

由URI数据类型描述统一资源标识符(URD。URI数据类型的格式在IETFRFC2396中规定。5.14唯一标识

由UID数据类型描述IODEF文档的某个特定创建者(例如某个CSIRT)的唯一标识符:由GUID数据类型描述全局唯一的标识符。UID和GUID数据类型是由字母数字串构成。6安全事件描述和交换格式

6.1概述

本章详细描述安全事件描述和交换格式所定义的类(Class)。对于每一个类,首先给出其语义,并用类图来表现和其他类之间的关系,然后用XML的文档类型定义(DTD)和模式(Schema)两种形式给出该类的具体描述格式。

对于每个类的描述包括6个部分:类说明:简要描述类的具体含义;类图:以图形的方式说明类的构成子类:描述该类所包含的子类,是否是必领的,存在实例个数及其简要说明;属性:用于说明该类所具有的属性名,及其含义;5

rKaicaOaiKAea

GB/T28517—2012

uSchema定义:给出该类XMLSchema实现片段:DTD定义:给出该类XMLDTD实现片段。6.2IODEF文档类

类说明

IODEF文档(IODEF-Document)类在IODEF数据模型是顶层类,所有IODEF文档都是IODEFDocument的实例。

IODEF-Document类如图2所示。

IODEF-Document

Incident电

图2IODEF-Document类

-Incident:只能包括一个子类。包含所有与安全事件相关信息的安全事件类。属性

version:必需,字符串。IODEF文档所遵循的本标准的版本号。本标准以下讨论的格式以IETFRFC5070为参考。

Schema定义

(xs:elementname=\IODEF-Document\)(xs:complexType)

(xs:sequence)

(/xs:element)

DTD定义

(!ELEMENTIODEF-Doeument(Incident))6.3安全事件类

类说明

每一个报告给CSIRT、或者由CSIRT处理的安全事件,由安全事件CIncident)类的一个实例来描述。Incident类为通常交换的安全事件数据提供一个标准的表示法,并且把所描述的活动和一个唯一的标识符联系起来。

Incident类概述安全事件活动以及某CSIRT信息处理的详细信息,也对构成incident的安全事件进行分类。此内容来自标准下载网

Incident的许多聚合类也会出现在EventData中,尽管出现的次数不同。然而,它们的语义是有区别的。Incident中的聚合类反映的是整个安全事件的相关信息,而EventData中的聚合类仅仅提供所描述的给定动作或者系统节点的相关信息。IncidentData类和EventData类的聚合类是互补关系。前者提供概要信息,而后者提供更加明确的细节。例如,在Incident中描述安全事件的总体影响可能是拒绝服务,但,在EventData描述中也可能会提及被彻底毁坏的机器。另一个例子,可以在IncidentData类中提供一个组织的联系信息,而在EventData类中提供更加明确的单个主机的联系信息,6

Incident类如图3所示。

Incident

IncadentID

ReportTime

OetectTime

tartTime

Expectation

Method田

EventData

Histor

AdditionaiData

图3Incident类

GB/T285172012

-IncidentID:一个。文档的产生方指派给安全事件的事件跟踪号,或者唯一标识符;-AlternativeID,零个或者一个,由其他CSIRT用来引用文档中所描述的同一活动的一列安全事件跟踪号:

RelatedActivity:零个或者一个。引用相关安全事件的一列安全事件跟踪号;—Description:零个或者多个,字符串类型。安全事件活动的自由形式的文本描述;Contact:一个或多个。安全事件有关的参与方的联系信息;ReportTimet一个。报告安全事件的时间;DetectTime:零个或者一个。安全事件活动最初被检测出的时间;-StartTime:零个或者一个,安全事件活动开始的时间;EndTime:零个或者一个。安全事件活动结束的时间rrKacaOaiKAea

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。