GB/T 30279-2013

基本信息

标准号: GB/T 30279-2013

中文名称:信息安全技术 安全漏洞等级划分指南

标准类别:国家标准(GB)

标准状态:现行

出版语种:简体中文

下载格式:.rar .pdf

下载大小:420KB

标准分类号

关联标准

出版信息

相关单位信息

标准简介

GB/T 30279-2013 信息安全技术 安全漏洞等级划分指南

GB/T30279-2013

标准压缩包解压密码:www.bzxz.net

标准图片预览

标准内容

ICS35.040

中华人民共和国国家标准

GB/T30279—2013

信息安全技术

安全漏洞等级划分指南

Information security technology-Vulnerability classification guide2013-12-31发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2014-07-15实施

本标准按照GB/T1.1-2009给出的规则起草,GB/T30279—2013bzxZ.net

本标准由全国信息安全标准化技术委员会(SAC/TC260)提出并归口。本文件某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。本标准起草单位:中国信息安全测评中心、中国科学院研究生院国家计算机网络入侵防范中心,北京航空航天大学,

本标准主要起草人:张钟斌、张玉清、张宝峰、刘奇旭、张葵、郭涛、毛军捷、吴毓书、郭颖、李舟军、饶华一、许源、李凤姆、杨永生.

1范围

信息安全技术

安全漏洞等级划分指南

本标准规定了信息系统安全漏洞(简称漏洞)的等级划分要素和危害程度级别GB/T3Q279—2013

本标准适用于信息安全漏润管理组织和信息安全漏洞发布机构对信息安全漏洞危害程度的评估和认定,适用于信息安全产品生产、技术研发、系统运营等组织、机构在相关工作中参考规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件:凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T25069-2010信息安全技术术语3术语和定义

CB/T25069—2010界定的以及下列术语和定义适用于本文件。3.1

安全漏洞vulnerability

计算机信息系统在需求、设计、实现、配置、运行等过程中,有意或无意产生的缺陷。这些缺陷以不同形式存在于计算机信息系统的各个层次和环节之中,一旦被恶意主体所利用,就会对计算机信息系统的安全造成损害,从而影响计算机信息系统的正常运行。[GB/T28458—2012,定义3.2]

完整性integrity

保证信息及信息系统不会被非授权更改或破坏的特性。包括数据完整性和系统完整性。[GB/T20984-2007.定义3.10]

可用性availability

数据或资源的特性,被授权实体按要求能访问和使用数据或资源。[GB/T20984—2007.定义3.3]

保密性confidentiality

数据所具有的特性,即表示数据所达到的未提供或未泄露给非授权的个人,过程或其他实体的程度。

[GB/T20984—2007,定义3.57

访问路径accesspath

攻击者利用安全漏洞影南目标系统的路径前提。1

GB/T30279-2013

利用复杂度exploitcomplexity

对于安全漏洞可被利用于影响目标系统的技术、环境等条件的难度。3.7

影响程度

impactlevel

利用安全漏润对目标系统造成的损害程度。4

安全漏洞等级划分方法

4.1等级划分要素

4.1.1概述

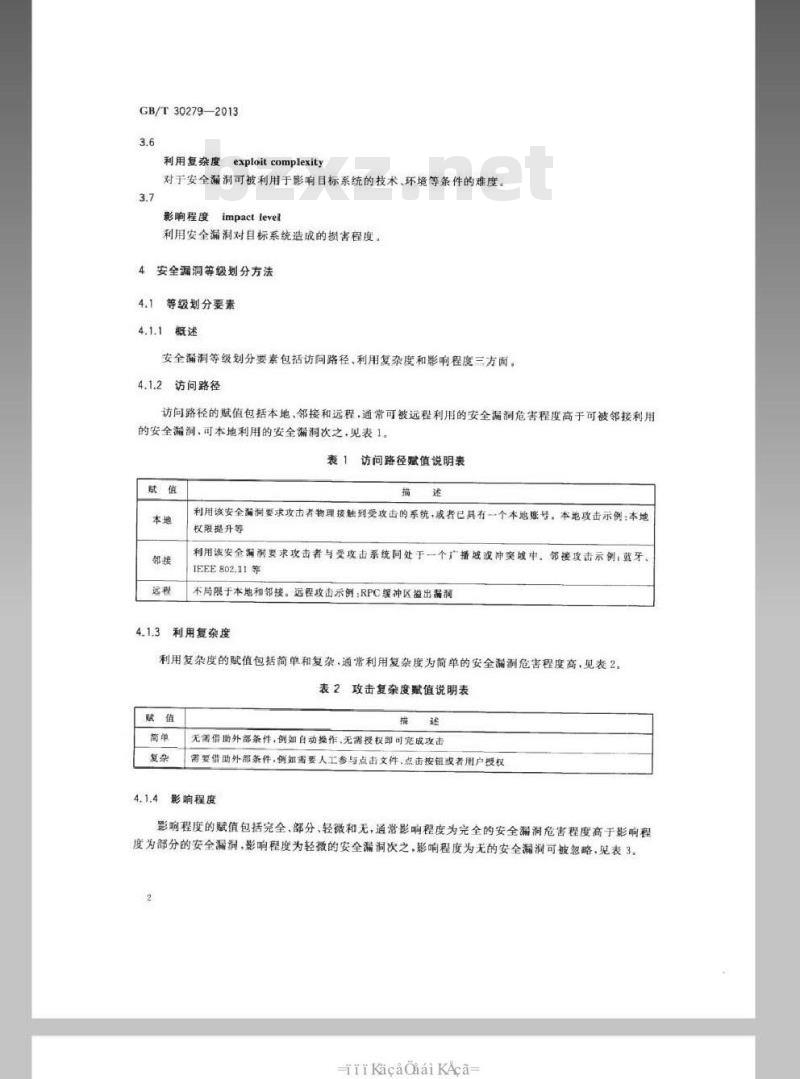

安全蒲洞等级划分要素包括访问路径、利用复杂度和影响程度三方面。4.1.2访问路径

访问路径的赋值包括本地,邻接和远程,通常可被远程利用的安全漏洞危害程度高于可被邻接利用的安全漏洞,可本地利用的安全漏洞次之,见表1。表1访问路径赋值说明表

利用该安全漏润要求攻击者物理接触到受攻击的系统,或者已具有一个本地账号,本地改击示例:本地权限提升等

利用该安全满酮要求攻击者与受攻击系统间处于一个广插域或冲窦域中。邻接攻击示例,整牙。IEEE802.11等

不局限于本地和邻接,远程攻击示例RPC缓冲区溢出漏润4.1.3

利用复杂度

利用复杂度的赋值包括简单和复杂,通常利用复杂度为简单的安全漏洞危害程度高,见表2。表2政击复杂度赋值说明表

无需借助外部条件,例如自动操作、无需授权即可完成攻击需要借助外部条件,例如需要人工参与点击文件,点击按钮或者用户授权4.1.4,影响程度

影响程度的赋值包括完全、部分、轻微和无,通常影响程度为完全的安全漏洞危害程度高于影响程度为部分的安全漏润,影响程度为轻微的安全漏洞次之,影响程度为无的安全漏润可被忽略,见表3。2

rKacadiaiKAca-

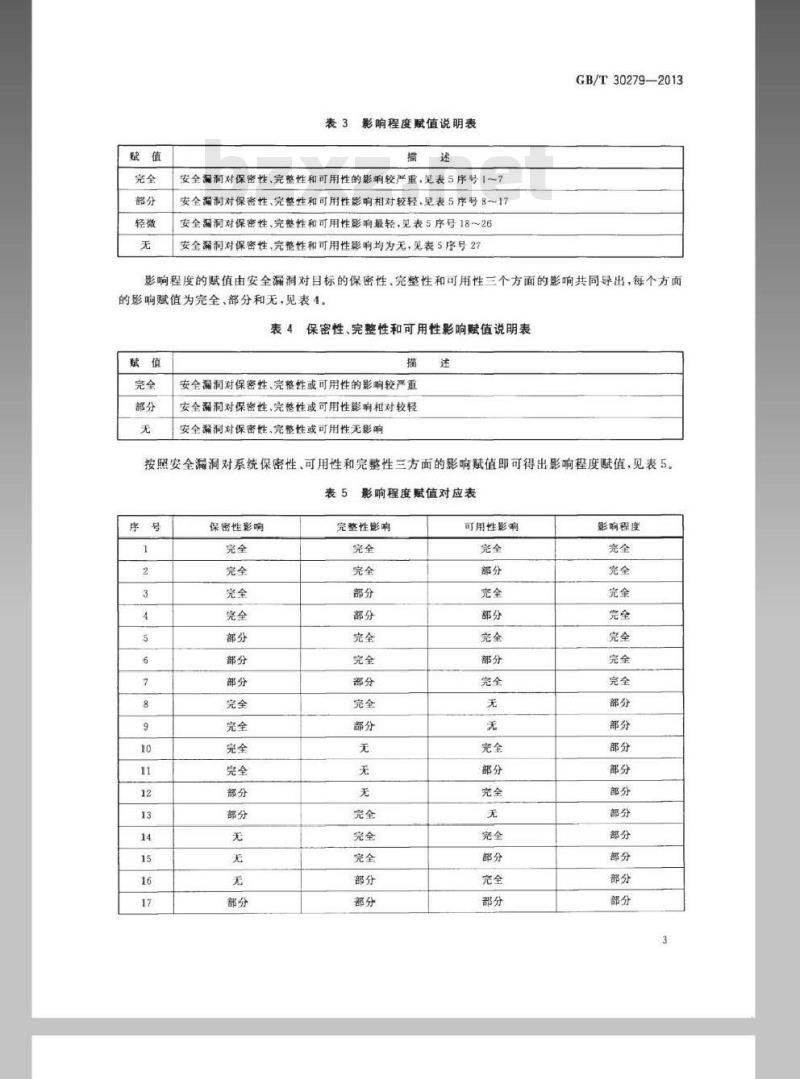

表3影响程度赋值说明表

安全漏对保密性、完整性和可用性的影响较严重,见表5序号17安全漏制对保密性、完整性和可用性影响相对较轻.见表5序号8~17安全漏洞对保密性、完整性和可用性影响最轻,见表5序号18~26安全漏洞对保密性,完整性和可用性影响均为无,见表5序号27GB/T30279—2013

影响程度的赋值由安全漏洞对目标的保密性、完整性和可用性三个方面的影响共同导出,每个方面的影响赋值为完全、部分和无,见表4。表4保密性、完整性和可用性影响赋值说明表繁值

安全漏洞对保密性、完整性或可用性的影响较严重安全漏洞对保密性、完整性或可用性影响相对较轻安全漏洞对保密性,完整性或可用性无影响迷

按照安全漏洞对系统保密性、可用性和完整性三方面的影响赋值即可得出影响程度赋值,见表5。表5影响程度赋值对应表

保密性影响

完整性影响

可用性影响

影响程度

GB/T302792013

保密性影响

表5(续)

完整性影响

注,序号27表示对保密结、究整性,可用性均无影响,想略此组合。4.2等级划分

可用性影响

影响程度

安全漏洞的危害程从低至高依次为低危、中危、高危和超危,具体危害等级划分方法见表6,表6安全漏洞危害等级划分表

访间路径

利用复杂度

影响程度

iikacaoiaikAca

安全漏润等级

访间路径

表6(续)

利用复杂度

安全漏洞等级划分步骤及示例参见附录A。影响程度

GB/T30279—-2013

安全漏等级

GB/T30279—2013

A.1安全漏洞等级划分步骤

安全漏润等级划分步骤包括:

附录A

(资料性附录)

安全端洞等级划分步骤及示例

参照表1,确定访问路径的赋值:a)

参照表2,确定利用复杂度的赋值b)

参照表4,分别确定保密性,完整性和可用性的影响赋值;c

确定影响的步骤包括:

1)确定保密性的赋值:

2)确定完整性的赋值;

3)确定可用性的赋值

参照表5,确定影响程度赋值:

参照表6,根据访问路径、利用复杂度和影响程度的赋值,确定安全漏洞等级。安全漏洞等级划分举例

微软WindowsRPC缓冲区溢出蒲洞(CNVVD-200810-406).其安全漏洞等级划分步骤如下:a)

参照表1,确定访间路径的赋值为“远程\;参照表2,确定利用复杂度的赋值为“简单”,参照表4,分别确定保密性、完整性和可用性的影响赋值:确定影响的步包括:

1)确定保密性赋值为\完全\:确定完整性赋值为“完全”:

3)确定可用性赋值为*完全,

参照表5,确定影响程度赋值符合表5序号1的组合,为“完全”,d

参照表6,根据访路径、利用复杂度和影响程度的赋值,确定安全漏洞等级符合表6序号1e

的组合,为“超危”见表A1.

表A.1安全漏洞等级划分示例

影响度

漏润编号

CNNVD-200810-406

访间路径

利用复杂度

保密性

完整性

rKacadiaiKAca

可用性

安全漏稠等级

GB/T284582012

[2] GB/T20984-2007

参考文献

信息安全技术安全漏洞标识与描述规范信息安全技术信息安全风险评估规范GB/T30279—2013

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T30279—2013

信息安全技术

安全漏洞等级划分指南

Information security technology-Vulnerability classification guide2013-12-31发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2014-07-15实施

本标准按照GB/T1.1-2009给出的规则起草,GB/T30279—2013bzxZ.net

本标准由全国信息安全标准化技术委员会(SAC/TC260)提出并归口。本文件某些内容可能涉及专利。本文件的发布机构不承担识别这些专利的责任。本标准起草单位:中国信息安全测评中心、中国科学院研究生院国家计算机网络入侵防范中心,北京航空航天大学,

本标准主要起草人:张钟斌、张玉清、张宝峰、刘奇旭、张葵、郭涛、毛军捷、吴毓书、郭颖、李舟军、饶华一、许源、李凤姆、杨永生.

1范围

信息安全技术

安全漏洞等级划分指南

本标准规定了信息系统安全漏洞(简称漏洞)的等级划分要素和危害程度级别GB/T3Q279—2013

本标准适用于信息安全漏润管理组织和信息安全漏洞发布机构对信息安全漏洞危害程度的评估和认定,适用于信息安全产品生产、技术研发、系统运营等组织、机构在相关工作中参考规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件:凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。GB/T25069-2010信息安全技术术语3术语和定义

CB/T25069—2010界定的以及下列术语和定义适用于本文件。3.1

安全漏洞vulnerability

计算机信息系统在需求、设计、实现、配置、运行等过程中,有意或无意产生的缺陷。这些缺陷以不同形式存在于计算机信息系统的各个层次和环节之中,一旦被恶意主体所利用,就会对计算机信息系统的安全造成损害,从而影响计算机信息系统的正常运行。[GB/T28458—2012,定义3.2]

完整性integrity

保证信息及信息系统不会被非授权更改或破坏的特性。包括数据完整性和系统完整性。[GB/T20984-2007.定义3.10]

可用性availability

数据或资源的特性,被授权实体按要求能访问和使用数据或资源。[GB/T20984—2007.定义3.3]

保密性confidentiality

数据所具有的特性,即表示数据所达到的未提供或未泄露给非授权的个人,过程或其他实体的程度。

[GB/T20984—2007,定义3.57

访问路径accesspath

攻击者利用安全漏洞影南目标系统的路径前提。1

GB/T30279-2013

利用复杂度exploitcomplexity

对于安全漏洞可被利用于影响目标系统的技术、环境等条件的难度。3.7

影响程度

impactlevel

利用安全漏润对目标系统造成的损害程度。4

安全漏洞等级划分方法

4.1等级划分要素

4.1.1概述

安全蒲洞等级划分要素包括访问路径、利用复杂度和影响程度三方面。4.1.2访问路径

访问路径的赋值包括本地,邻接和远程,通常可被远程利用的安全漏洞危害程度高于可被邻接利用的安全漏洞,可本地利用的安全漏洞次之,见表1。表1访问路径赋值说明表

利用该安全漏润要求攻击者物理接触到受攻击的系统,或者已具有一个本地账号,本地改击示例:本地权限提升等

利用该安全满酮要求攻击者与受攻击系统间处于一个广插域或冲窦域中。邻接攻击示例,整牙。IEEE802.11等

不局限于本地和邻接,远程攻击示例RPC缓冲区溢出漏润4.1.3

利用复杂度

利用复杂度的赋值包括简单和复杂,通常利用复杂度为简单的安全漏洞危害程度高,见表2。表2政击复杂度赋值说明表

无需借助外部条件,例如自动操作、无需授权即可完成攻击需要借助外部条件,例如需要人工参与点击文件,点击按钮或者用户授权4.1.4,影响程度

影响程度的赋值包括完全、部分、轻微和无,通常影响程度为完全的安全漏洞危害程度高于影响程度为部分的安全漏润,影响程度为轻微的安全漏洞次之,影响程度为无的安全漏润可被忽略,见表3。2

rKacadiaiKAca-

表3影响程度赋值说明表

安全漏对保密性、完整性和可用性的影响较严重,见表5序号17安全漏制对保密性、完整性和可用性影响相对较轻.见表5序号8~17安全漏洞对保密性、完整性和可用性影响最轻,见表5序号18~26安全漏洞对保密性,完整性和可用性影响均为无,见表5序号27GB/T30279—2013

影响程度的赋值由安全漏洞对目标的保密性、完整性和可用性三个方面的影响共同导出,每个方面的影响赋值为完全、部分和无,见表4。表4保密性、完整性和可用性影响赋值说明表繁值

安全漏洞对保密性、完整性或可用性的影响较严重安全漏洞对保密性、完整性或可用性影响相对较轻安全漏洞对保密性,完整性或可用性无影响迷

按照安全漏洞对系统保密性、可用性和完整性三方面的影响赋值即可得出影响程度赋值,见表5。表5影响程度赋值对应表

保密性影响

完整性影响

可用性影响

影响程度

GB/T302792013

保密性影响

表5(续)

完整性影响

注,序号27表示对保密结、究整性,可用性均无影响,想略此组合。4.2等级划分

可用性影响

影响程度

安全漏洞的危害程从低至高依次为低危、中危、高危和超危,具体危害等级划分方法见表6,表6安全漏洞危害等级划分表

访间路径

利用复杂度

影响程度

iikacaoiaikAca

安全漏润等级

访间路径

表6(续)

利用复杂度

安全漏洞等级划分步骤及示例参见附录A。影响程度

GB/T30279—-2013

安全漏等级

GB/T30279—2013

A.1安全漏洞等级划分步骤

安全漏润等级划分步骤包括:

附录A

(资料性附录)

安全端洞等级划分步骤及示例

参照表1,确定访问路径的赋值:a)

参照表2,确定利用复杂度的赋值b)

参照表4,分别确定保密性,完整性和可用性的影响赋值;c

确定影响的步骤包括:

1)确定保密性的赋值:

2)确定完整性的赋值;

3)确定可用性的赋值

参照表5,确定影响程度赋值:

参照表6,根据访问路径、利用复杂度和影响程度的赋值,确定安全漏洞等级。安全漏洞等级划分举例

微软WindowsRPC缓冲区溢出蒲洞(CNVVD-200810-406).其安全漏洞等级划分步骤如下:a)

参照表1,确定访间路径的赋值为“远程\;参照表2,确定利用复杂度的赋值为“简单”,参照表4,分别确定保密性、完整性和可用性的影响赋值:确定影响的步包括:

1)确定保密性赋值为\完全\:确定完整性赋值为“完全”:

3)确定可用性赋值为*完全,

参照表5,确定影响程度赋值符合表5序号1的组合,为“完全”,d

参照表6,根据访路径、利用复杂度和影响程度的赋值,确定安全漏洞等级符合表6序号1e

的组合,为“超危”见表A1.

表A.1安全漏洞等级划分示例

影响度

漏润编号

CNNVD-200810-406

访间路径

利用复杂度

保密性

完整性

rKacadiaiKAca

可用性

安全漏稠等级

GB/T284582012

[2] GB/T20984-2007

参考文献

信息安全技术安全漏洞标识与描述规范信息安全技术信息安全风险评估规范GB/T30279—2013

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。