GB/T 18336.2-2015

基本信息

标准号: GB/T 18336.2-2015

中文名称:信息技术 安全技术 信息技术安全评估准则 第2部分:安全功能组件

标准类别:国家标准(GB)

标准状态:现行

出版语种:简体中文

下载格式:.zip .pdf

下载大小:15660829

标准分类号

关联标准

出版信息

相关单位信息

标准简介

标准号:GB/T 18336.2-2015

标准名称:信息技术 安全技术 信息技术安全评估准则 第2部分 安全功能组件

英文名称:Information technology-Security techniques

Evaluation criteria for IT security---Part 2: Security functional components

标准格式:PDF

发布时间:2015-05-15

实施时间:2016-01-01

标准大小:15.4M

标准介绍:GB/T18336《信息技术安全技术信息技术安全评估准则》分为以下三部分

第1部分:简介和一般模型;

第2部分:安全功能组件;

第3部分:安全保障组件

本部分是GB/T18336的第2

本部分按照GB/T1.1—2009给出的规则编写。

本部分代替GB/T18336.2—2008《信息技术安全技术信息技术安全评估准则第2部分:安

全功能要求》

本部分与GBT18336.2-2008的主要差异如下:

保证”( assurance)改为“保障”;

“10.4输出到TSF控制之外( FDP ETO)”改为“10.4从TOE输出( FDP ETC)将“10.7从TSF控制之外输入( FDP ITO)”改为“10.7从TOE之外输入( FDP ITO)”;删除了“14FPT类:TSF保护”中的“14.1底层抽象机测试( FPT AMT)”、“14.10引用仲裁FPT RVM)”、“14.11域分离( FPT SEP)”;

在“14FPT类:TSF保护”中增加了“14.12外部实体测试( FPT TEE)”;

将“16.3会话锁定( FTA SSI)”改为“16.3会话锁定和终止(FTA_SSL)”

将“门限值”改为“临界值”;

将“介导”改为“促成

本部分使用翻译法等同采用国际标准 ISO/ IEC15408-2:2008《信息技术安全技术信息技术安

全评估准则第2部分:安全功能组件》。 为了安全评估的意图,GB/T1836的本部分定义了安全功能组件所需要的结构和内容。本部分个安全组件的分类目录,将满足许多IT产品的通用安全功能要求

2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修订版)适用于本文件

ISO/IEC15408-1信息技术安全技术信息技术安全评估准则第1部分:简介和一般模型

3术语、定义和缩略语

ISO/IEC15408-1中给出的术语、定义、符号和缩略语适用于本文件

标准名称:信息技术 安全技术 信息技术安全评估准则 第2部分 安全功能组件

英文名称:Information technology-Security techniques

Evaluation criteria for IT security---Part 2: Security functional components

标准格式:PDF

发布时间:2015-05-15

实施时间:2016-01-01

标准大小:15.4M

标准介绍:GB/T18336《信息技术安全技术信息技术安全评估准则》分为以下三部分

第1部分:简介和一般模型;

第2部分:安全功能组件;

第3部分:安全保障组件

本部分是GB/T18336的第2

本部分按照GB/T1.1—2009给出的规则编写。

本部分代替GB/T18336.2—2008《信息技术安全技术信息技术安全评估准则第2部分:安

全功能要求》

本部分与GBT18336.2-2008的主要差异如下:

保证”( assurance)改为“保障”;

“10.4输出到TSF控制之外( FDP ETO)”改为“10.4从TOE输出( FDP ETC)将“10.7从TSF控制之外输入( FDP ITO)”改为“10.7从TOE之外输入( FDP ITO)”;删除了“14FPT类:TSF保护”中的“14.1底层抽象机测试( FPT AMT)”、“14.10引用仲裁FPT RVM)”、“14.11域分离( FPT SEP)”;

在“14FPT类:TSF保护”中增加了“14.12外部实体测试( FPT TEE)”;

将“16.3会话锁定( FTA SSI)”改为“16.3会话锁定和终止(FTA_SSL)”

将“门限值”改为“临界值”;

将“介导”改为“促成

本部分使用翻译法等同采用国际标准 ISO/ IEC15408-2:2008《信息技术安全技术信息技术安

全评估准则第2部分:安全功能组件》。 为了安全评估的意图,GB/T1836的本部分定义了安全功能组件所需要的结构和内容。本部分个安全组件的分类目录,将满足许多IT产品的通用安全功能要求

2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注日期的引用文件,仅注日期的版本适用于本文件。凡是不注日期的引用文件,其最新版本(包括所有的修订版)适用于本文件

ISO/IEC15408-1信息技术安全技术信息技术安全评估准则第1部分:简介和一般模型

3术语、定义和缩略语

ISO/IEC15408-1中给出的术语、定义、符号和缩略语适用于本文件

标准图片预览

标准内容

ICS 35.040

中华人民共和国国家标准

GB/T 18336.2—-2015/ISO/IEC 15408-2:2008代替G/T18336.2—2008

信息技术

安全技术

信息技术安全评估准则,

第2部分:安全功能组件

Information technology-Security techniques-Evaluation critcria for IT security-Part 2: Security functional components(IS0/IEC 15108-2:2008,IDT)

2015-05-15发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2016-01-01实施

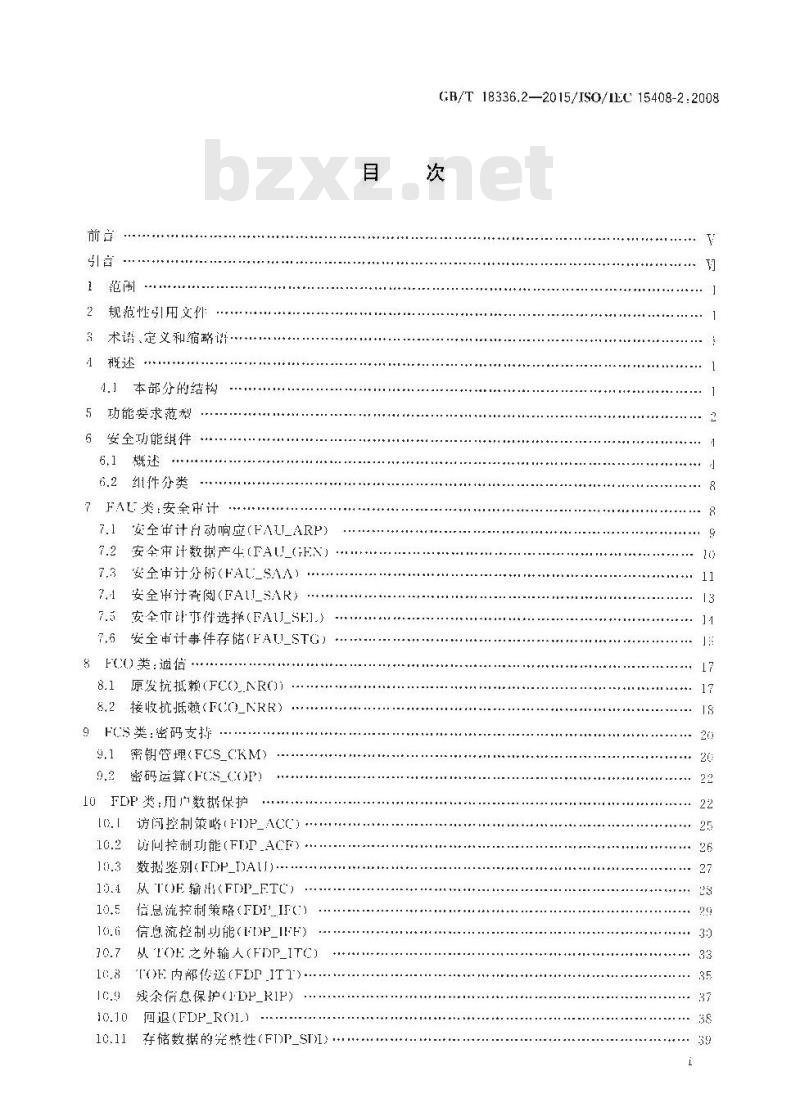

1范围

规范性引用文件

术语、定义和缩略语

A.1本部分的结构

5功能要求范型

6安全功能件

纠件分类

7FAL类:安全审计

7.1安全中计自动响应(FAU_ARP)7.2

安全审计数邦产牛(FAU_GEN)

安全中计分析(FAL_SAA)

安全伟计查阅(FAU_SAR)·

安全市计事件选择(FAU_SHI)

安全申计事件存储(FAU_STG)

8FO类:道信

8.1原发抗抵赖(FCO.NRO)

8.2接收抗抵赖(F(O_NRR)

9FCS类:密码支持

密钼管埋(FCS_CKM)

密码运算(FCS_OP)

I0FL)F类:用户数据保护

访问控制策略(FDP_ACC)

访问控制功能(FDPACF):

数据鉴别(FDP_IAU)...

从TOE输H(FDP_FTC)

信息流控制策略(FDIIFC)

信息流控制功能(F[P_IFF)

从TOF之外输人(FDP_ITC)

TOE内部传送(FDITT).

残余信息保护(1DP_RIP)

回退(FDP_RO1)

存储数据的究整性(FDP_STI)

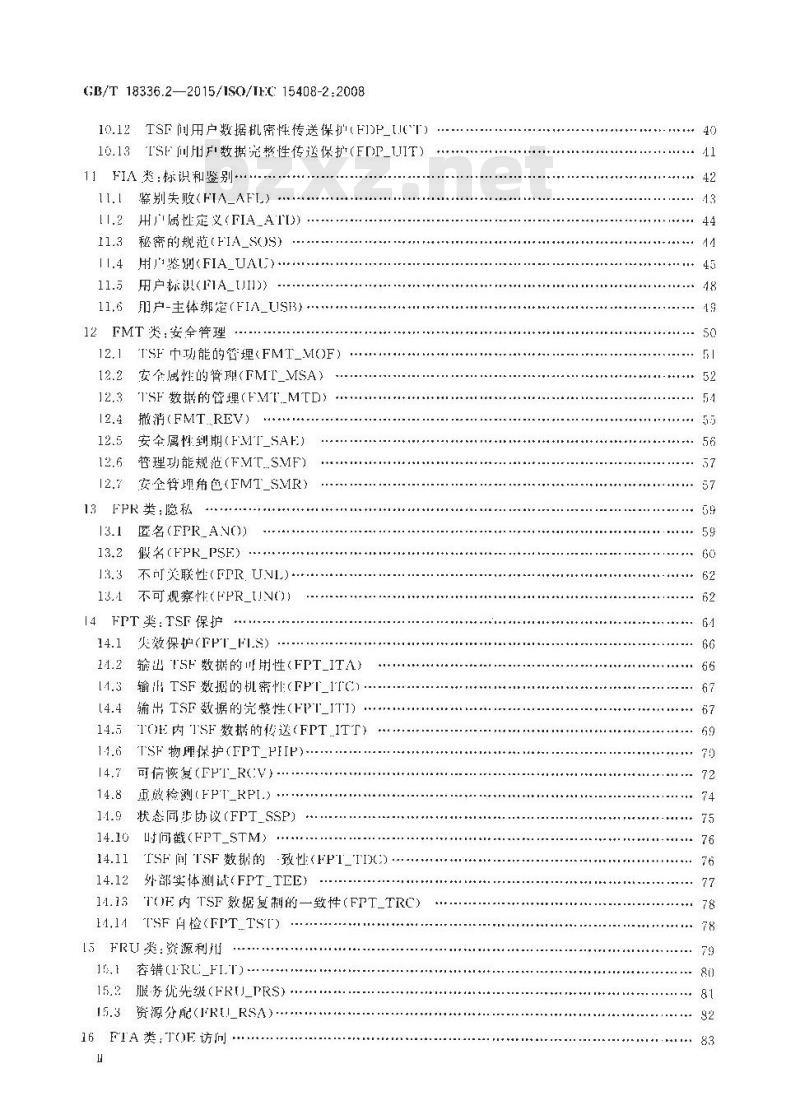

GB/T 18336.2—2015/ISO/IEC: 15408-2:2008次

GB/T 18336.2—2015/1S0/IFC 15408-2:200810.12TSF间用户数据机密性传送保(FI)P_IIT)10.13

TSF间HF数据整性传送保护(FDP_UIT)11FIA类:标识和鉴别.

鉴别失败(FIA_AFL)

用属性定义(FIA_ATD)…-

秘密的规范(FIA_S(OS)

用鉴别(FIA_UAL)·..

用户标识(FIA_UHI))

用户-主体绑(FIA_USB)·

12FMT类;安全管理

TSF中功能的管理(FMT_MOF)

安食属性的管理(FMI_MSA)

TSF数据的管理(FMT_MTD)

撤消(FMT.REV)

安伞属到期(FMT_SAF)

管理功能规范(FMT.SMF)

安全管理角色(FMT_SMR)

13FPR类:隐私

医名(FPR_ANO)

假名(FPR_PSE)

不可关联性(FPR.UNL)

不可观察性(FPR_UNO))

I4 FPT 奖:TSF 保护

尖效保护(FPT_FLS)

14.2输出TSF数据的叫用性(FPT_ITA)输 TSF数据的机密性(FPT_ITC)·[4.3

输出 TSF数据的完整性(FPT_JTI)4.4

TO内TSF数据的传送(FPTITT)

TSF物理保护(FPT_PHIP)

可信恢复(FPT_RCV)

币效检测(FPT_RPL)*

状态同协议(FPT_SSP)

时问截(FPT_STM)

TSF 间 TSF数据的 -致性(FPT_IIC)··*..14.12

外部实体测试(FFT_TEE)

TOE内TSF数据复制的一致性(FPT_TRC)TSF检(FPTTST)

15FRU类:资源利H

容错(IRL_FI.T).....

15.2服务优先级(FRU_PRS)

15.3资源分配(FRU_RSA)..

16FTA类:TOE访间..

.-..76

可选属性范围限定(FTA_I.SA)·多重并发会话限定(FTA_MCS)

16.3会话锁定和终止(FTA_SSL)16.1TOF访问旗标(FTA_TAB)

16.5TOE访问历史(FIA_TAH)

16.6TOE会话建立(FTA_TSE)

17FTP类:可信路径/信道

17)TSF间信信道(FTP_ITC)

17.2可信路径(FTP_TRP)

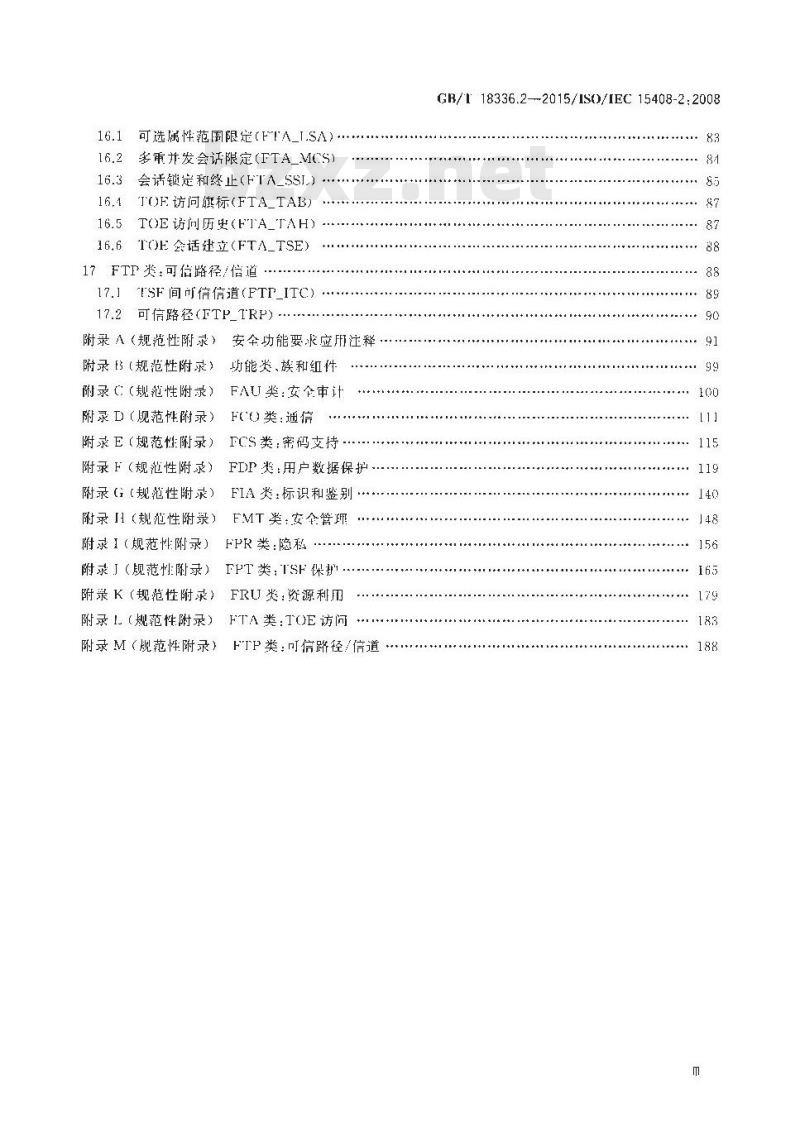

附录A(规范性附录)安全功能要求应用注释附录(规范性附录)

附录((规范性附录)

附录D(规范性附录)

附录E(规范性附录)

附录F (规范性附录)

附录((规范性附录)

附录Ⅱ(规范性附)

附录(规范性附录)

功能类、族和细件

FAU类:安全审计

F类通信

FCS 类;密码支持

F>P类:用户数据保护

FIA 类·标识和鉴别

FMT类:安全管理

FPR类:隐秘

附录』(规范性附录)FPT类:TSF保护:附录K(规范性附录)FRU类资源利用附录(规范性附录)

附录M(规范性附录)

FTA 类:TOE 访间

FTP类:可信路径/信道

GB/T18336.2-2015/IS0/IEC15408-2:200883

:165

GB/T18336.2—2015/ISO/IEC15408-2.2008前言

G3/T18336信总技术安全技术信息技术安个评估准则》分为以下部分:一第1部分:简介和·-般模型;

·第2部分:安全功能纠件+

第3部分:安全保障组件:

本部分是GB/T18336的第2部分。本部分按照GB/T1.1一2009给出的规则编写,本部分代替(G13/[18336.2一2008信息技术安个技术信息技术安全评估准则第2部分:安全功能要求》:

本部分与(13/118336.2—2008的要差异如下:-将\保证(assuranrc)收为\保障\;--将\10.4输出到TSF控制之外(FUP_ETC)\收为\10.4从TOE输出(FIP_ETC)\:将\10.7从FSF控制之外输人(FDPITC)\改为\I0.7从TOF之外输人(FDP_ITC)”…·删除\\14FPT类:TSF保护\中的14.1底层抽象机测试(FPF_AM1)”“14.10可I用仲裁(FFT_RVM)\,*14.11 域分离(FP')_SEP)\:在\I4FPT类:TSF保护\中增加了\14.12外部实体测试(FPT_TEE)”;-将\16.3会话锁定(FTA_SSI.)\改为\16.3会话锁定和终正(FTA_SSL)”将\门限值\改为\临界值\;……将\介导”收为\促成”。本部分便用翻译法等间采用国际标准1S0/1E:151082:2008%信息技术安全技术信息技术安全评估准则第2部分:安全功能组件多。与本部分中规范性引用的国际文件在一致性对成关系的我国文作如下:-GB/T18336.1信息技术安全技术信息技术安全评估准则第1部分:简介和股赖型(G3/1 18336,1—2015.IS0/IEC 15408-1 :2009.11)T)本部分做「下列编辑性修收:

第4.1条标准原文有缩辑性错误,现已更正为\对于有关结构、规卿和指南、编写PP或ST的人员应参见1S0/IEC15408-1 第3章和相关附录”本部分由全国信息安全标准化技术委员会(SAC/T260)提出和归I。本部分起革单位:中国信息安全测评中心、信息产业信息安全测评中心、公安部第三研究所、吉林信息安全测评中心。

木部分士费起草人:张独斌、郭颖、石统松、毕海英、张宝峰、高金萍、十峰、杨永生、李国俊、董品品、谢蒂、十鸿娴、张怡、顾健、邱梓华、朱好好、陈妍、杨元原、李凤娟、宠博、张烧、刘显、1书毅、周博扬、喜庆、蒋显岚、张双双、

本部分所代替标准的历次版本发布情况为:(G3/I 18336.2—2001 ;

G3/T18336,22008

GB/T18336.22015/1S0/IEC15408-2:2008引言

术部分定义的安全功能组件为在保护轮廓(PP)或安全日标(ST)中表述的安全功能要求提供广基础,这些要求描述了评估对象(TOE)所期望的安全行为,并后在满足在PP或 ST 中所提出的安全月的。这些要求描述那些用广能点接通过I交五(即输人,输小)或I\激励响应过程探测到的安全特性。

安全功能组件表达了安全要求,这些要求试图对抗针刘假定的T正运行环境中的威胁,并/或渊盏了所有已标识的组织全策略和假设:本部分的口标读者要包括安全的IT产品的消费者开发考,评估指。1S0)/IE15408-1第5章供了关于IS()/1F15108的日标读者和日标读者样体如何使用1S0/IFC15408的附信息。这些群体以按如下方式使用本部分:)消费者.为满足PP或ST 中提出的安全H的,通过选取不部分的组件来表述功能要求。1SO,1E:15108-1提供了史多关于安全日的和安全要求之间的关系的详细信息;b)开发者,在构适T()E时响应实际的或预测的消费名安全要求,可以在术部分中找到--种标准的方法去理解这些要求。也川以以本部分的内容为基础,进“步定义工E的安全以能和机制求满足那些要求:

c)评估者.使用部分所定义的功能要求检验在PP或 ST中表述的 TOE功能要求是满足IT安全目的,以及所有的依赖关系是否都已解释清楚并得到满足。评估者也宜使用本郭分去帮助确定指定的T()E是否满足见定的要求。1范围

GB/T 18336.22015/1S0/1FC 15408-2:2008信息技术安全技术

信息技术安全评估准则

第2部分:安全功能组件

为了安全评估的意图.GB/T18336的本部分定义了安全功能组件所需要的结构和内容。本部分包含一个安全组件的分类录,将满足许多IT产品的通用安食功能要求,2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注川期的引用文件,仪注日期的版本适用于本文件。凡是不注期的引用文件,其最新版本(包括所有的修订版)适用于本文件。IS0/IEC154(08-」信息技术安全技术信息技术安企评估准则第】部分:简介和-般模型(Jm-fornztion technology-Security lechniquex Evalnation critcria for IT security Part l, lntroductionnd geeral model)

3术语,定文和缩略语

S0/IF:15408-1中给出的术语,定义符号和缩略语适用于本文件。4概述

IS0/IEC15408和本部分作此描述的相关安全功能要求,并不意味着是对所有IT安全问题的最终回,相反,本标准提供组广为认同的安全功能要求,以用于制造反映市场需求的可信产品。这些安全功能要求的给出,体现了当前对产品的要求规范和评估的技术发展水平,本部分并不计划包括所有可能的安全功能要求,而是尽量包含邮些在本部分发布时作者已知的并认为是有价值的那些要求。

由于消费者的认知和需求可能会发牛变化凶此本部分中的功能要求需要维护。可预见的是,某些PP/ST作者川能还有一些安全要求未包含在术部分提出的功能要求组件中,此时,PP/ST的作者可者德使用IS()/IEC15408之外的功能要求(称之为可扩展性)有关内容参见JS()/1E:15408-1的附录A和附录 B.

4.1本部分的结构

第5章是本部分安全功能要求使用的范型。第6章介绍本部分功能组件的分类,第7章~第17章描述这些功能类。附录A为功能组件的潜在用户提供了解释性信息,其中位括功能细件间依赖关系的个完整的交双引用表,

附录B附录M提供广功能类的解释性信息,作如何运用相美操作和选择恰当的计或文档信GB/T 18336,2—2015/1S0/1EC 15408-2:2008息耐,这些材料必须被看作是规范性说明:使用助动词“应”丧示该说明是首要推荐的,似是其出的!足可选的,这里只给出了不同的选项.具体的选择留给广PP/ST作者对于有关结构,规则和指南.编写FT°或ST的人员应参见IS/IEC151081第3章和相关附录:z)[S(0)/IE:[5-08-] 第 3 章定义了 IS0)/IEC’15108 中使用的术语。I)IS0/IEC154081附录A定义ST的结构:e)1S(/1EC:15:1081附录B定义了PP的结构。5功能要求范型

本章描述了本部分安全功能要求中所使用的范型,讨论中所泌及的关链概念均以粗体/科体突出表示,本竞并不打算替换或取代IS0/IEC15-1081第3章中所给出的任何术语本部分足一个有关安全功能组件的日录,川川丁规约一个评估对象(TOF)的安全功能要系,TOE可以足软件、固件和/成破件的集台合·并可能有用广和管理员的指导性文档:T(E可包含用一处现和存储信息的资源,诸如电了存储姝介(如存、磁盘空闻)、外设(如打印机)以及计算能力(如(P时闻)等.并是评估的对象

TOE评估土要关注的是,确保对T()F资源执行厂所定义的安全功能要求(SIR)集,这些SFR定义了一些规则,「()递过这些规则来管制对其资源的访问和使用,从而实现对信息和服务的管择。这些SFR可定义多个安全功能策略(SFP),以表达TO)E必须执行的规则。每个这样的SFP必须通过定义主休、客体、资源或倍总及其适用的操作,来明确说明该安个功能策略的控制范围。所有SFP均出1SF(见下文)实现,其机制执行SFR中定义的规则并据供必要的能力TOE中为正确执行SFR面必须依赖的部分统称为TOE安全功能(ISF):TSF由T)E:为了安全执行而直接或间接依赖的所有软件、硬件和固件成,1所而以“个化含硬件,固件软件的整体合一的产品,T正也可以是·个分布式产品·内部山多个不同的部分组成,每:-部分都为丁()E提供特定的服务·并H道过内部通信信道与「H他部分相连接:该信道可以小到为:个处理器总线,I可以是T正之内的一个网络。

当()E出多个部分组成时.T)E的每一部分可拥有户已的那部分TSF,该部分过内部通信信道导TSF的共他部分交换月广数据租TSF数抛,这种交互称为TOE内部传送。准这补情沙下,这些TSF的不尚部分抽象地形成「执行SFR的纠合型TSF。接口能只局限在特定的E内部使,或也川允许过外部通信信道与其共他T产品交万:与H其他IT产品的外部交币可以采取以下两种形式:a)其他\可低IT产品\的安全功能要求和T)E的安全功能要求已边行「管埋方面的协调,并假设这些其他可信1产品已正确执行了其安全功能要求(例如:通过独的评估)。在这种情况下.信息交换被称为TSF间传送,因为它们存在丁不同川信产品的TSF之间,)其他IT产品可能是不叫信的,被称为\不可信I品”因吡·它的SFR或是未知的-或这些SFR的实现被视为是不可信赖的,在这种情况下,TSF促成的信息交换被称为TOF的外部传送,因为在H他T产品[没有TSI(或它的策略特征足知的),个接1集合,不节是交互式的(人机接口),还龙可缩程的(成用编程接口),通过这些接·山TSF协调对资源的访问,或者从TSF小获信息,这接「1集合被称为TSF接口(ISI1),TSFI定义了为执行SFR而提供的功能边界,用广在TOE的外部,但为「请求内TOE执行且由SFR中定义的规则所控制的服务:可户要通过TSFI和T)E交五,本部分美注两种类型用:人类用户和外部IT实体。人类用户可进-止分为本地用户和远程用户,本地用户过I)E设备(如T作站)直接与TOF交互,远程用户通过H他IT产2

品间接与TOE交互、

GB/T 18336.2—2015/IS0/1EC 15408-2:2008用户和TSF之的一段变万期称为用户会话。可以根据各种因素米摔制用户会话的建文.例如:用户鉴别、时段,访问T)F的方法以及允许的(件个用的或总的)并发会话数。部分使用术语\授权的\米表示个用产持有执行某项操作的权力或特权,因此术谱\授权用户”表明用户允许执行山SFR定义的特定操作或一组操作。为广表达分离管理贵任的要求,杆关的安全功能组件(来白FMT_SMR族)明确指出了所要求的管理性角色,角色是预定义的-纠规则,用于理用接此角也操作时所允许的「E之问的交节。一个1正叫以支持们意多个角色的能义,例如,与1正安全运们样关时角负可以包括中计管埋员”和“用户账管理员”

T)E包含可川I丁处理和存储信总的资源,TSF的i:要标是对T()E所控制的资源和信息完整面止确地执行 SFR。

T(E资源能以多种方式组织并加以利用:但是,本部分作出个听确的区分·以使允许规范所期望的要全特性。所有可随过资源来建的实体,可用以下两种方式的-补来刻面:实体川以是主动的,意指它们是促使准正内部出现动作并导致信息操作的原因;或名,实休也可以是被动的意指它们或是产生筛息的载体.或是存谱信息的载体:T)F中对客体执行操作的主动实休,被称为主体:T)E内可存在以下类型的主体:a)代表个授权用的那些实体(如NIX程:h)作为一个特殊功能进程.可依次代衣多个用的邮些实体(如在客户/服务器结构中可能找到的此功能:

)作为T)F自导-部分的挪些实体(如不代表某个川户的避程)本部分用于解决在「述各类七体1实施SFR的问题TF中包含和接收信息,I.体得以在这些估息执行操作的被动实体,称作客体,在一个体(士动实体)是呆个操作的对象(例如进程间通信)的情况下.该百体也可以作为个客体。穿体可以包含信息:引人这概念是为广详细说明在FI)P类中描述的信息流控制策略中SFR中各规则所控制的户、主体、信总、客体、会和资源,可具有某种属性。属性包含T)E为了正确运行通使用的信息某此属性,如文件名,可能只是提示性的或名可用来标识单个资源,而另一些属性,如访间控制信息,可能是专为执行SFR而存在的后面这些属性常称为“安全属性”。在本部分的某此地方中,属性\一词将而作“安全属性“的简称,另方而无论属性信息的预期几的如何,均有必要接SFR的规定对属性施加控制TE中的数据可分为用数挪和 TSF数据,图1示意了它们之间的美系,用户数据是存诺在T()E资源中的信息-用广可以根据SFR对其进行操作,而SF对用户数据并不赋了任何特殊的含义,例如,电了部件消息的内容是用数据:TSF数据是TSF在按SFR的要求做决策时便用的信息。如果SFR充诈,'SF数据以受用户的影响。安全属性、鉴别数锯、由SFR巾定义的规则·或为了保护TSF及访问控制列表条日所使的TSF内部状态变量都是TSF数据的例了,有儿个门了数据保护的SFP·诸如访问控制SFP和信息流控制SFP:实现访间控制SFP的机制侬谢受控范围内的用户、资源、主体、客体,会证、1'S1状态数据以及操作等的属性来建议策略决策。这些属性用于管控卡休操作客体的规厕集中。实现信息流控制FP的机制依据受控范图内的百体和信息的属性以及管控主体操作倍息的现则米建之策略决策。信息的属性与信息·起用1SI子以处理,这些属性可能与载体属性相关联或可能是来源于载体巾的数据。

GB/T18336.2—2015/150/IEC15408-2:2008TOF激粘

用心数

募别数据

图 1用户数据和ISI数据的关系

在本部分中处班的两种特殊类型的TSF数据鉴别数据和秘密可以相间,出可以不同,鉴别数据用验证用请求T)正F服务时所市称的身份。最常用的鉴别数据形式是口令·为『使安全机制有效·这形式的鉴别数据需要保密,们是·并非所有形式的鉴别数据都需要保密,物特征鉴别设备(例如·指纹识别器、视网膜扫描仪)就不依赖丁数据保密·前依赖于这些数据只能被-一个而户有.且不能被伪造

本部分中使用的术语\秘密”,尽管可用于鉴别数据,也同样适用于其他为了执行某特定FP而必须保密的数据,例,在强度厅面,依靠密码技术保护信道信息机密性的倍信道机制仅与防吐辨钙未授权泄露机制足-样的:

此,不是所有的鉴别数据都需要保密,也不是所右的秘密都可用做鉴别数据:图2给出了秘密和鉴别数据间的关系,在该图中,指出了常见的鉴别数据和秘密的数据类型、鉴别数据

生物特征

智能下

密码变里

图2“鉴别数据\和\秘密\的关系6 安全功能组件

6.1概述

本章定义了IS()/1EC15408均能要求的内容和形式,并提供厂个组织方法,以使对ST白添加的新组件的安全功能要求进行描述。劫能要求用类,族和组件来表达,6.1.1类结构

图3以极图形式示意了功能类的结构。每个功能类包拆类名、类介绍和个或多个功能族。6.1.1.1类名

A包含日和若-十个C

功能类

GB/T 18336.2—2015/[S0/IEC15408-2:2008类名

功能炭

功能类结构www.bzxz.net

类名提供标识和划分功能类所必需的信息:每个功能类都有个唯-的名称,分类信息出三个字符的简名组成。类的简名也用于该类中族的简名规范中。6.1.1.2类介绍

类介绍描述了这些族满足安全目的的通用意图或方法功能类的定义不反映求规范中的任何正式分类法。

炎介绍用图的形式米描述类中的族以及每个族中组件的层次结构.见6.2的解释。6.1.2族结构

图A以掘图形式示意了功能族的结构。功能族

6.1.2.1族名

族行为

组件层次

图4功能族结构

族名部分提供了标认和划分功能族所必需的分类和描述信息。每个功能族有·个唯-的名称,族的分类倍息由7个字符的简名组成.前三个符与类名相同,后跟一个下划线和族名,形如XXX_YYY,唯一的筒短嫉名为组件提供主要的引用名称。GB/T 18336.2—2015/IS0/IEC:15408-2:20086.1.2.2族行为

族行为是对助能族的叙述性描述·陈述H安牟H的·并Ⅱ是功能要求的概括捕述。以下是还详细的挑述:

族的安全日的描述了一个安全题,该问题可通过T()F利用该族中的一个组件予议解决;a

b)功能要求的描述概述广组件中包含的所有要求:该摘述是而间PP,ST和功能包的作名的,他们希哭评价该族是否与他们的特楚要求相关,6.1.2.3组件层次

功能族包含一个或多个组件,任何·个组件部被选山来包含到PP,ST和功能包中,本杀的口的是,当族“且被确定为是表达用安全要求的一个必须的或有用的部分时,为用户选收介适的:力能组件提供信总。

功能族描述部分的本条内容摘述「可使用的组件以及它们的基本原理,红件的详细细节型舍在御个组件巾。

功能族内纠件间的关系可能是分级的。如果一个组件相对乃-…个纠件提供史多的安全性.那么该组件对另一个组件来说是更高缴的:如6.2所述,族的描述摄供了族中组件间层次结构的个图示,6.1.2.4管理

替理位含PP/SI作是认为是给定组件管理活动的·些信息。此条款参考管埋类(FMT.的组件,并捷供美于通遵操作这此组伴能低用的落在猎理活动谢的指导,PI/ST作名可以选择巴明示的管理要求,也可以选择H他没有列出的管理要求以细化得理活动因而这些信总是提示性的,

6.1.2.5审计

如果PP/ST中包含来白FAL类\安全审计”中的要求.审证要求要包含可供PP/ST作考选择的可中计事这此由FA让V安全书计数据产生族的组件支指的要求包括各种接不问:羊细级别描述的安个相美事件,例如,个中计记录而能也括下述动作:最小级安全机制的成功律用;本级一一对安个机制的使用以及泌及安个属性的借息详细级往何机制的配置变化,包括改变前活的实际配置,

显然川作计事件的分类是分级的,例如,当期望的审计数产牛级别满是本级时,除非高级事件假比低级事件提供更多的细节,所有已标识为最小级和基本级的可审计事件都应通过适当内赋借操作包在1/S内,当期望的市计数据生级别满足详细级时,所有标识为最小级、基术级详细级的可审计事件都成包括在PP/S内:在FA类“安个市计\.更尽地解释了一些控制中计的规则。6.1.3组件结构

图与示意了功能纠件的结构。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

中华人民共和国国家标准

GB/T 18336.2—-2015/ISO/IEC 15408-2:2008代替G/T18336.2—2008

信息技术

安全技术

信息技术安全评估准则,

第2部分:安全功能组件

Information technology-Security techniques-Evaluation critcria for IT security-Part 2: Security functional components(IS0/IEC 15108-2:2008,IDT)

2015-05-15发布

中华人民共和国国家质量监督检验检疫总局中国国家标准化管理委员会

2016-01-01实施

1范围

规范性引用文件

术语、定义和缩略语

A.1本部分的结构

5功能要求范型

6安全功能件

纠件分类

7FAL类:安全审计

7.1安全中计自动响应(FAU_ARP)7.2

安全审计数邦产牛(FAU_GEN)

安全中计分析(FAL_SAA)

安全伟计查阅(FAU_SAR)·

安全市计事件选择(FAU_SHI)

安全申计事件存储(FAU_STG)

8FO类:道信

8.1原发抗抵赖(FCO.NRO)

8.2接收抗抵赖(F(O_NRR)

9FCS类:密码支持

密钼管埋(FCS_CKM)

密码运算(FCS_OP)

I0FL)F类:用户数据保护

访问控制策略(FDP_ACC)

访问控制功能(FDPACF):

数据鉴别(FDP_IAU)...

从TOE输H(FDP_FTC)

信息流控制策略(FDIIFC)

信息流控制功能(F[P_IFF)

从TOF之外输人(FDP_ITC)

TOE内部传送(FDITT).

残余信息保护(1DP_RIP)

回退(FDP_RO1)

存储数据的究整性(FDP_STI)

GB/T 18336.2—2015/ISO/IEC: 15408-2:2008次

GB/T 18336.2—2015/1S0/IFC 15408-2:200810.12TSF间用户数据机密性传送保(FI)P_IIT)10.13

TSF间HF数据整性传送保护(FDP_UIT)11FIA类:标识和鉴别.

鉴别失败(FIA_AFL)

用属性定义(FIA_ATD)…-

秘密的规范(FIA_S(OS)

用鉴别(FIA_UAL)·..

用户标识(FIA_UHI))

用户-主体绑(FIA_USB)·

12FMT类;安全管理

TSF中功能的管理(FMT_MOF)

安食属性的管理(FMI_MSA)

TSF数据的管理(FMT_MTD)

撤消(FMT.REV)

安伞属到期(FMT_SAF)

管理功能规范(FMT.SMF)

安全管理角色(FMT_SMR)

13FPR类:隐私

医名(FPR_ANO)

假名(FPR_PSE)

不可关联性(FPR.UNL)

不可观察性(FPR_UNO))

I4 FPT 奖:TSF 保护

尖效保护(FPT_FLS)

14.2输出TSF数据的叫用性(FPT_ITA)输 TSF数据的机密性(FPT_ITC)·[4.3

输出 TSF数据的完整性(FPT_JTI)4.4

TO内TSF数据的传送(FPTITT)

TSF物理保护(FPT_PHIP)

可信恢复(FPT_RCV)

币效检测(FPT_RPL)*

状态同协议(FPT_SSP)

时问截(FPT_STM)

TSF 间 TSF数据的 -致性(FPT_IIC)··*..14.12

外部实体测试(FFT_TEE)

TOE内TSF数据复制的一致性(FPT_TRC)TSF检(FPTTST)

15FRU类:资源利H

容错(IRL_FI.T).....

15.2服务优先级(FRU_PRS)

15.3资源分配(FRU_RSA)..

16FTA类:TOE访间..

.-..76

可选属性范围限定(FTA_I.SA)·多重并发会话限定(FTA_MCS)

16.3会话锁定和终止(FTA_SSL)16.1TOF访问旗标(FTA_TAB)

16.5TOE访问历史(FIA_TAH)

16.6TOE会话建立(FTA_TSE)

17FTP类:可信路径/信道

17)TSF间信信道(FTP_ITC)

17.2可信路径(FTP_TRP)

附录A(规范性附录)安全功能要求应用注释附录(规范性附录)

附录((规范性附录)

附录D(规范性附录)

附录E(规范性附录)

附录F (规范性附录)

附录((规范性附录)

附录Ⅱ(规范性附)

附录(规范性附录)

功能类、族和细件

FAU类:安全审计

F类通信

FCS 类;密码支持

F>P类:用户数据保护

FIA 类·标识和鉴别

FMT类:安全管理

FPR类:隐秘

附录』(规范性附录)FPT类:TSF保护:附录K(规范性附录)FRU类资源利用附录(规范性附录)

附录M(规范性附录)

FTA 类:TOE 访间

FTP类:可信路径/信道

GB/T18336.2-2015/IS0/IEC15408-2:200883

:165

GB/T18336.2—2015/ISO/IEC15408-2.2008前言

G3/T18336信总技术安全技术信息技术安个评估准则》分为以下部分:一第1部分:简介和·-般模型;

·第2部分:安全功能纠件+

第3部分:安全保障组件:

本部分是GB/T18336的第2部分。本部分按照GB/T1.1一2009给出的规则编写,本部分代替(G13/[18336.2一2008信息技术安个技术信息技术安全评估准则第2部分:安全功能要求》:

本部分与(13/118336.2—2008的要差异如下:-将\保证(assuranrc)收为\保障\;--将\10.4输出到TSF控制之外(FUP_ETC)\收为\10.4从TOE输出(FIP_ETC)\:将\10.7从FSF控制之外输人(FDPITC)\改为\I0.7从TOF之外输人(FDP_ITC)”…·删除\\14FPT类:TSF保护\中的14.1底层抽象机测试(FPF_AM1)”“14.10可I用仲裁(FFT_RVM)\,*14.11 域分离(FP')_SEP)\:在\I4FPT类:TSF保护\中增加了\14.12外部实体测试(FPT_TEE)”;-将\16.3会话锁定(FTA_SSI.)\改为\16.3会话锁定和终正(FTA_SSL)”将\门限值\改为\临界值\;……将\介导”收为\促成”。本部分便用翻译法等间采用国际标准1S0/1E:151082:2008%信息技术安全技术信息技术安全评估准则第2部分:安全功能组件多。与本部分中规范性引用的国际文件在一致性对成关系的我国文作如下:-GB/T18336.1信息技术安全技术信息技术安全评估准则第1部分:简介和股赖型(G3/1 18336,1—2015.IS0/IEC 15408-1 :2009.11)T)本部分做「下列编辑性修收:

第4.1条标准原文有缩辑性错误,现已更正为\对于有关结构、规卿和指南、编写PP或ST的人员应参见1S0/IEC15408-1 第3章和相关附录”本部分由全国信息安全标准化技术委员会(SAC/T260)提出和归I。本部分起革单位:中国信息安全测评中心、信息产业信息安全测评中心、公安部第三研究所、吉林信息安全测评中心。

木部分士费起草人:张独斌、郭颖、石统松、毕海英、张宝峰、高金萍、十峰、杨永生、李国俊、董品品、谢蒂、十鸿娴、张怡、顾健、邱梓华、朱好好、陈妍、杨元原、李凤娟、宠博、张烧、刘显、1书毅、周博扬、喜庆、蒋显岚、张双双、

本部分所代替标准的历次版本发布情况为:(G3/I 18336.2—2001 ;

G3/T18336,22008

GB/T18336.22015/1S0/IEC15408-2:2008引言

术部分定义的安全功能组件为在保护轮廓(PP)或安全日标(ST)中表述的安全功能要求提供广基础,这些要求描述了评估对象(TOE)所期望的安全行为,并后在满足在PP或 ST 中所提出的安全月的。这些要求描述那些用广能点接通过I交五(即输人,输小)或I\激励响应过程探测到的安全特性。

安全功能组件表达了安全要求,这些要求试图对抗针刘假定的T正运行环境中的威胁,并/或渊盏了所有已标识的组织全策略和假设:本部分的口标读者要包括安全的IT产品的消费者开发考,评估指。1S0)/IE15408-1第5章供了关于IS()/1F15108的日标读者和日标读者样体如何使用1S0/IFC15408的附信息。这些群体以按如下方式使用本部分:)消费者.为满足PP或ST 中提出的安全H的,通过选取不部分的组件来表述功能要求。1SO,1E:15108-1提供了史多关于安全日的和安全要求之间的关系的详细信息;b)开发者,在构适T()E时响应实际的或预测的消费名安全要求,可以在术部分中找到--种标准的方法去理解这些要求。也川以以本部分的内容为基础,进“步定义工E的安全以能和机制求满足那些要求:

c)评估者.使用部分所定义的功能要求检验在PP或 ST中表述的 TOE功能要求是满足IT安全目的,以及所有的依赖关系是否都已解释清楚并得到满足。评估者也宜使用本郭分去帮助确定指定的T()E是否满足见定的要求。1范围

GB/T 18336.22015/1S0/1FC 15408-2:2008信息技术安全技术

信息技术安全评估准则

第2部分:安全功能组件

为了安全评估的意图.GB/T18336的本部分定义了安全功能组件所需要的结构和内容。本部分包含一个安全组件的分类录,将满足许多IT产品的通用安食功能要求,2规范性引用文件

下列文件对于本文件的应用是必不可少的。凡是注川期的引用文件,仪注日期的版本适用于本文件。凡是不注期的引用文件,其最新版本(包括所有的修订版)适用于本文件。IS0/IEC154(08-」信息技术安全技术信息技术安企评估准则第】部分:简介和-般模型(Jm-fornztion technology-Security lechniquex Evalnation critcria for IT security Part l, lntroductionnd geeral model)

3术语,定文和缩略语

S0/IF:15408-1中给出的术语,定义符号和缩略语适用于本文件。4概述

IS0/IEC15408和本部分作此描述的相关安全功能要求,并不意味着是对所有IT安全问题的最终回,相反,本标准提供组广为认同的安全功能要求,以用于制造反映市场需求的可信产品。这些安全功能要求的给出,体现了当前对产品的要求规范和评估的技术发展水平,本部分并不计划包括所有可能的安全功能要求,而是尽量包含邮些在本部分发布时作者已知的并认为是有价值的那些要求。

由于消费者的认知和需求可能会发牛变化凶此本部分中的功能要求需要维护。可预见的是,某些PP/ST作者川能还有一些安全要求未包含在术部分提出的功能要求组件中,此时,PP/ST的作者可者德使用IS()/IEC15408之外的功能要求(称之为可扩展性)有关内容参见JS()/1E:15408-1的附录A和附录 B.

4.1本部分的结构

第5章是本部分安全功能要求使用的范型。第6章介绍本部分功能组件的分类,第7章~第17章描述这些功能类。附录A为功能组件的潜在用户提供了解释性信息,其中位括功能细件间依赖关系的个完整的交双引用表,

附录B附录M提供广功能类的解释性信息,作如何运用相美操作和选择恰当的计或文档信GB/T 18336,2—2015/1S0/1EC 15408-2:2008息耐,这些材料必须被看作是规范性说明:使用助动词“应”丧示该说明是首要推荐的,似是其出的!足可选的,这里只给出了不同的选项.具体的选择留给广PP/ST作者对于有关结构,规则和指南.编写FT°或ST的人员应参见IS/IEC151081第3章和相关附录:z)[S(0)/IE:[5-08-] 第 3 章定义了 IS0)/IEC’15108 中使用的术语。I)IS0/IEC154081附录A定义ST的结构:e)1S(/1EC:15:1081附录B定义了PP的结构。5功能要求范型

本章描述了本部分安全功能要求中所使用的范型,讨论中所泌及的关链概念均以粗体/科体突出表示,本竞并不打算替换或取代IS0/IEC15-1081第3章中所给出的任何术语本部分足一个有关安全功能组件的日录,川川丁规约一个评估对象(TOF)的安全功能要系,TOE可以足软件、固件和/成破件的集台合·并可能有用广和管理员的指导性文档:T(E可包含用一处现和存储信息的资源,诸如电了存储姝介(如存、磁盘空闻)、外设(如打印机)以及计算能力(如(P时闻)等.并是评估的对象

TOE评估土要关注的是,确保对T()F资源执行厂所定义的安全功能要求(SIR)集,这些SFR定义了一些规则,「()递过这些规则来管制对其资源的访问和使用,从而实现对信息和服务的管择。这些SFR可定义多个安全功能策略(SFP),以表达TO)E必须执行的规则。每个这样的SFP必须通过定义主休、客体、资源或倍总及其适用的操作,来明确说明该安个功能策略的控制范围。所有SFP均出1SF(见下文)实现,其机制执行SFR中定义的规则并据供必要的能力TOE中为正确执行SFR面必须依赖的部分统称为TOE安全功能(ISF):TSF由T)E:为了安全执行而直接或间接依赖的所有软件、硬件和固件成,1所而以“个化含硬件,固件软件的整体合一的产品,T正也可以是·个分布式产品·内部山多个不同的部分组成,每:-部分都为丁()E提供特定的服务·并H道过内部通信信道与「H他部分相连接:该信道可以小到为:个处理器总线,I可以是T正之内的一个网络。

当()E出多个部分组成时.T)E的每一部分可拥有户已的那部分TSF,该部分过内部通信信道导TSF的共他部分交换月广数据租TSF数抛,这种交互称为TOE内部传送。准这补情沙下,这些TSF的不尚部分抽象地形成「执行SFR的纠合型TSF。接口能只局限在特定的E内部使,或也川允许过外部通信信道与其共他T产品交万:与H其他IT产品的外部交币可以采取以下两种形式:a)其他\可低IT产品\的安全功能要求和T)E的安全功能要求已边行「管埋方面的协调,并假设这些其他可信1产品已正确执行了其安全功能要求(例如:通过独的评估)。在这种情况下.信息交换被称为TSF间传送,因为它们存在丁不同川信产品的TSF之间,)其他IT产品可能是不叫信的,被称为\不可信I品”因吡·它的SFR或是未知的-或这些SFR的实现被视为是不可信赖的,在这种情况下,TSF促成的信息交换被称为TOF的外部传送,因为在H他T产品[没有TSI(或它的策略特征足知的),个接1集合,不节是交互式的(人机接口),还龙可缩程的(成用编程接口),通过这些接·山TSF协调对资源的访问,或者从TSF小获信息,这接「1集合被称为TSF接口(ISI1),TSFI定义了为执行SFR而提供的功能边界,用广在TOE的外部,但为「请求内TOE执行且由SFR中定义的规则所控制的服务:可户要通过TSFI和T)E交五,本部分美注两种类型用:人类用户和外部IT实体。人类用户可进-止分为本地用户和远程用户,本地用户过I)E设备(如T作站)直接与TOF交互,远程用户通过H他IT产2

品间接与TOE交互、

GB/T 18336.2—2015/IS0/1EC 15408-2:2008用户和TSF之的一段变万期称为用户会话。可以根据各种因素米摔制用户会话的建文.例如:用户鉴别、时段,访问T)F的方法以及允许的(件个用的或总的)并发会话数。部分使用术语\授权的\米表示个用产持有执行某项操作的权力或特权,因此术谱\授权用户”表明用户允许执行山SFR定义的特定操作或一组操作。为广表达分离管理贵任的要求,杆关的安全功能组件(来白FMT_SMR族)明确指出了所要求的管理性角色,角色是预定义的-纠规则,用于理用接此角也操作时所允许的「E之问的交节。一个1正叫以支持们意多个角色的能义,例如,与1正安全运们样关时角负可以包括中计管埋员”和“用户账管理员”

T)E包含可川I丁处理和存储信总的资源,TSF的i:要标是对T()E所控制的资源和信息完整面止确地执行 SFR。

T(E资源能以多种方式组织并加以利用:但是,本部分作出个听确的区分·以使允许规范所期望的要全特性。所有可随过资源来建的实体,可用以下两种方式的-补来刻面:实体川以是主动的,意指它们是促使准正内部出现动作并导致信息操作的原因;或名,实休也可以是被动的意指它们或是产生筛息的载体.或是存谱信息的载体:T)F中对客体执行操作的主动实休,被称为主体:T)E内可存在以下类型的主体:a)代表个授权用的那些实体(如NIX程:h)作为一个特殊功能进程.可依次代衣多个用的邮些实体(如在客户/服务器结构中可能找到的此功能:

)作为T)F自导-部分的挪些实体(如不代表某个川户的避程)本部分用于解决在「述各类七体1实施SFR的问题TF中包含和接收信息,I.体得以在这些估息执行操作的被动实体,称作客体,在一个体(士动实体)是呆个操作的对象(例如进程间通信)的情况下.该百体也可以作为个客体。穿体可以包含信息:引人这概念是为广详细说明在FI)P类中描述的信息流控制策略中SFR中各规则所控制的户、主体、信总、客体、会和资源,可具有某种属性。属性包含T)E为了正确运行通使用的信息某此属性,如文件名,可能只是提示性的或名可用来标识单个资源,而另一些属性,如访间控制信息,可能是专为执行SFR而存在的后面这些属性常称为“安全属性”。在本部分的某此地方中,属性\一词将而作“安全属性“的简称,另方而无论属性信息的预期几的如何,均有必要接SFR的规定对属性施加控制TE中的数据可分为用数挪和 TSF数据,图1示意了它们之间的美系,用户数据是存诺在T()E资源中的信息-用广可以根据SFR对其进行操作,而SF对用户数据并不赋了任何特殊的含义,例如,电了部件消息的内容是用数据:TSF数据是TSF在按SFR的要求做决策时便用的信息。如果SFR充诈,'SF数据以受用户的影响。安全属性、鉴别数锯、由SFR巾定义的规则·或为了保护TSF及访问控制列表条日所使的TSF内部状态变量都是TSF数据的例了,有儿个门了数据保护的SFP·诸如访问控制SFP和信息流控制SFP:实现访间控制SFP的机制侬谢受控范围内的用户、资源、主体、客体,会证、1'S1状态数据以及操作等的属性来建议策略决策。这些属性用于管控卡休操作客体的规厕集中。实现信息流控制FP的机制依据受控范图内的百体和信息的属性以及管控主体操作倍息的现则米建之策略决策。信息的属性与信息·起用1SI子以处理,这些属性可能与载体属性相关联或可能是来源于载体巾的数据。

GB/T18336.2—2015/150/IEC15408-2:2008TOF激粘

用心数

募别数据

图 1用户数据和ISI数据的关系

在本部分中处班的两种特殊类型的TSF数据鉴别数据和秘密可以相间,出可以不同,鉴别数据用验证用请求T)正F服务时所市称的身份。最常用的鉴别数据形式是口令·为『使安全机制有效·这形式的鉴别数据需要保密,们是·并非所有形式的鉴别数据都需要保密,物特征鉴别设备(例如·指纹识别器、视网膜扫描仪)就不依赖丁数据保密·前依赖于这些数据只能被-一个而户有.且不能被伪造

本部分中使用的术语\秘密”,尽管可用于鉴别数据,也同样适用于其他为了执行某特定FP而必须保密的数据,例,在强度厅面,依靠密码技术保护信道信息机密性的倍信道机制仅与防吐辨钙未授权泄露机制足-样的:

此,不是所有的鉴别数据都需要保密,也不是所右的秘密都可用做鉴别数据:图2给出了秘密和鉴别数据间的关系,在该图中,指出了常见的鉴别数据和秘密的数据类型、鉴别数据

生物特征

智能下

密码变里

图2“鉴别数据\和\秘密\的关系6 安全功能组件

6.1概述

本章定义了IS()/1EC15408均能要求的内容和形式,并提供厂个组织方法,以使对ST白添加的新组件的安全功能要求进行描述。劫能要求用类,族和组件来表达,6.1.1类结构

图3以极图形式示意了功能类的结构。每个功能类包拆类名、类介绍和个或多个功能族。6.1.1.1类名

A包含日和若-十个C

功能类

GB/T 18336.2—2015/[S0/IEC15408-2:2008类名

功能炭

功能类结构www.bzxz.net

类名提供标识和划分功能类所必需的信息:每个功能类都有个唯-的名称,分类信息出三个字符的简名组成。类的简名也用于该类中族的简名规范中。6.1.1.2类介绍

类介绍描述了这些族满足安全目的的通用意图或方法功能类的定义不反映求规范中的任何正式分类法。

炎介绍用图的形式米描述类中的族以及每个族中组件的层次结构.见6.2的解释。6.1.2族结构

图A以掘图形式示意了功能族的结构。功能族

6.1.2.1族名

族行为

组件层次

图4功能族结构

族名部分提供了标认和划分功能族所必需的分类和描述信息。每个功能族有·个唯-的名称,族的分类倍息由7个字符的简名组成.前三个符与类名相同,后跟一个下划线和族名,形如XXX_YYY,唯一的筒短嫉名为组件提供主要的引用名称。GB/T 18336.2—2015/IS0/IEC:15408-2:20086.1.2.2族行为

族行为是对助能族的叙述性描述·陈述H安牟H的·并Ⅱ是功能要求的概括捕述。以下是还详细的挑述:

族的安全日的描述了一个安全题,该问题可通过T()F利用该族中的一个组件予议解决;a

b)功能要求的描述概述广组件中包含的所有要求:该摘述是而间PP,ST和功能包的作名的,他们希哭评价该族是否与他们的特楚要求相关,6.1.2.3组件层次

功能族包含一个或多个组件,任何·个组件部被选山来包含到PP,ST和功能包中,本杀的口的是,当族“且被确定为是表达用安全要求的一个必须的或有用的部分时,为用户选收介适的:力能组件提供信总。

功能族描述部分的本条内容摘述「可使用的组件以及它们的基本原理,红件的详细细节型舍在御个组件巾。

功能族内纠件间的关系可能是分级的。如果一个组件相对乃-…个纠件提供史多的安全性.那么该组件对另一个组件来说是更高缴的:如6.2所述,族的描述摄供了族中组件间层次结构的个图示,6.1.2.4管理

替理位含PP/SI作是认为是给定组件管理活动的·些信息。此条款参考管埋类(FMT.的组件,并捷供美于通遵操作这此组伴能低用的落在猎理活动谢的指导,PI/ST作名可以选择巴明示的管理要求,也可以选择H他没有列出的管理要求以细化得理活动因而这些信总是提示性的,

6.1.2.5审计

如果PP/ST中包含来白FAL类\安全审计”中的要求.审证要求要包含可供PP/ST作考选择的可中计事这此由FA让V安全书计数据产生族的组件支指的要求包括各种接不问:羊细级别描述的安个相美事件,例如,个中计记录而能也括下述动作:最小级安全机制的成功律用;本级一一对安个机制的使用以及泌及安个属性的借息详细级往何机制的配置变化,包括改变前活的实际配置,

显然川作计事件的分类是分级的,例如,当期望的审计数产牛级别满是本级时,除非高级事件假比低级事件提供更多的细节,所有已标识为最小级和基本级的可审计事件都应通过适当内赋借操作包在1/S内,当期望的市计数据生级别满足详细级时,所有标识为最小级、基术级详细级的可审计事件都成包括在PP/S内:在FA类“安个市计\.更尽地解释了一些控制中计的规则。6.1.3组件结构

图与示意了功能纠件的结构。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。