GB/T 30270-2024

基本信息

标准号: GB/T 30270-2024

中文名称:网络安全技术 信息技术安全评估方法

标准类别:国家标准(GB)

英文名称:Cybersecurity technology—Methodology for IT security evaluation

标准状态:现行

发布日期:2024-04-25

实施日期:2024-11-01

出版语种:简体中文

下载格式:.pdf .zip

下载大小:195146905

标准分类号

标准ICS号:35.030

中标分类号:电子元器件与信息技术>>信息处理技术>>L80数据加密

关联标准

替代情况:替代GB/T 30270-2013

出版信息

出版社:中国标准出版社

页数:348页【胶订-大印张】

标准价格:260.0

相关单位信息

起草人:杨永生、毕海英、张宝峰、石竑松、叶晓俊、高金萍、邓辉、王宇航、王亚楠、贾炜、李凤娟、许源、谢仕华、郭昊、刘占丰、张斌、王峰、董晶晶、王鸿娴、牛兴荣、李洪、上官晓丽、朱雪峰、杜丹、刘玉岭、朱克雷、贺海、姚俊宁、王龑、谭儒、王晓楠、雷晓锋、王雁、胡建勋、闻明

起草单位:中国信息安全测评中心、清华大学、吉林信息安全测评中心、中国网络安全审查技术与认证中心、中国电子科技集团公司第十五研究所、中国合格评定国家认可中心、中国电子技术标准化研究院、中国科学院信息工程研究所、北京市政务信息安全保障中心、华为技术有限公司等

提出单位:全国网络安全标准化技术委员会(SAC/TC 260)

发布部门:国家市场监督管理总局 国家标准化管理委员会

标准简介

本文件描述了在依据ISO/IEC 15408标准中所定义的准则和评估证据进行评估时,要求评估者执行的最小行为集。本文件适用于依据ISO/IEC 15408进行的评估活动。

标准图片预览

标准内容

ICS35.030

CCS L80

中华人民共和国国家标准

GB/T30270—2024/ISO/IEC18045:2022代替GB/T30270—2013

网络安全技术

信息技术安全评估方法

Cybersecurity technology-Methodology for IT security evaluation(ISO/IEC 18045 :2022,Information security, cybersecurity and privacy protection-Evaluation criteria for IT security-Methodology for IT security evaluation,IDT)2024-04-25发布

国家市场监督管理总局

国家标准化管理委员会

2024-11-01实施

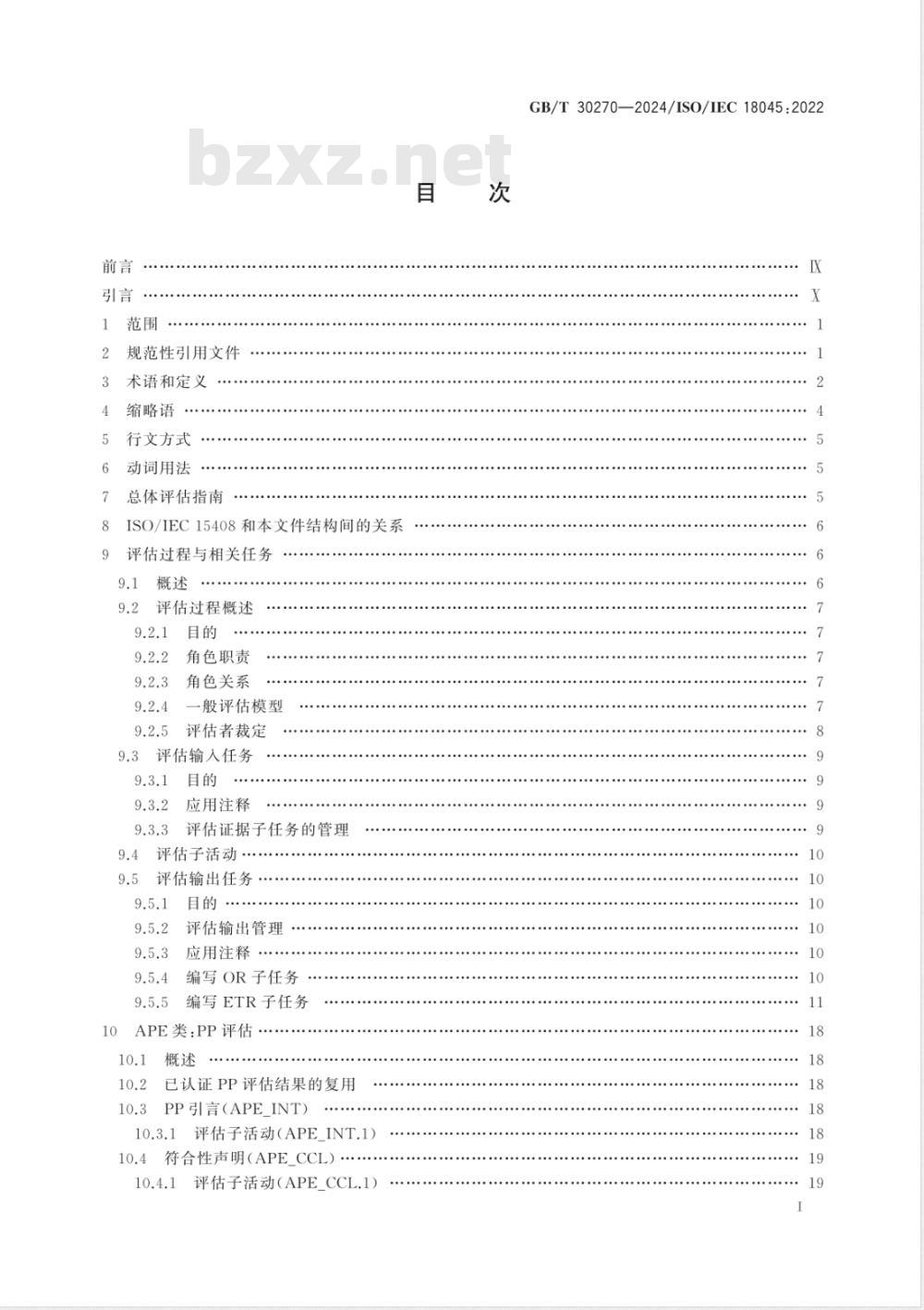

规范性引用文件

术语和定义

缩略语

行文方式

动词用法

总体评估指南

ISO/IEC15408和本文件结构间的关系评估过程与相关任务

评估过程概述

角色职责

角色关系

般评估模型

评估者裁定

评估输人任务

应用注释

评估证据子任务的管理

评估子活动

评估输出任务

评估输出管理

应用注释

编写OR子任务

编写ETR子任务

APE类:PP评估·

已认证PP评估结果的复用

PP引言(APE_INT)

评估子活动(APE_INT.1)

10.4符合性声明(APE_CCL).…10.4.1评估子活动(APE_CCL.1)目

GB/T30270—2024/ISO/IEC18045:202210

GB/T30270—2024/ISO/IEC18045:202210.5安全问题定义(APE_SPD)

10.5.1评估子活动(APE_SPD.1)10.6安全目的(APE_OBJ).

10.6.1评估子活动(APE_OBJ.1)10.6.2评估子活动(APE_OBJ.2)10.7扩展组件定义(APE_ECD)

10.7.1评估子活动(APE_ECD.1)10.8安全要求(APE_REQ)..

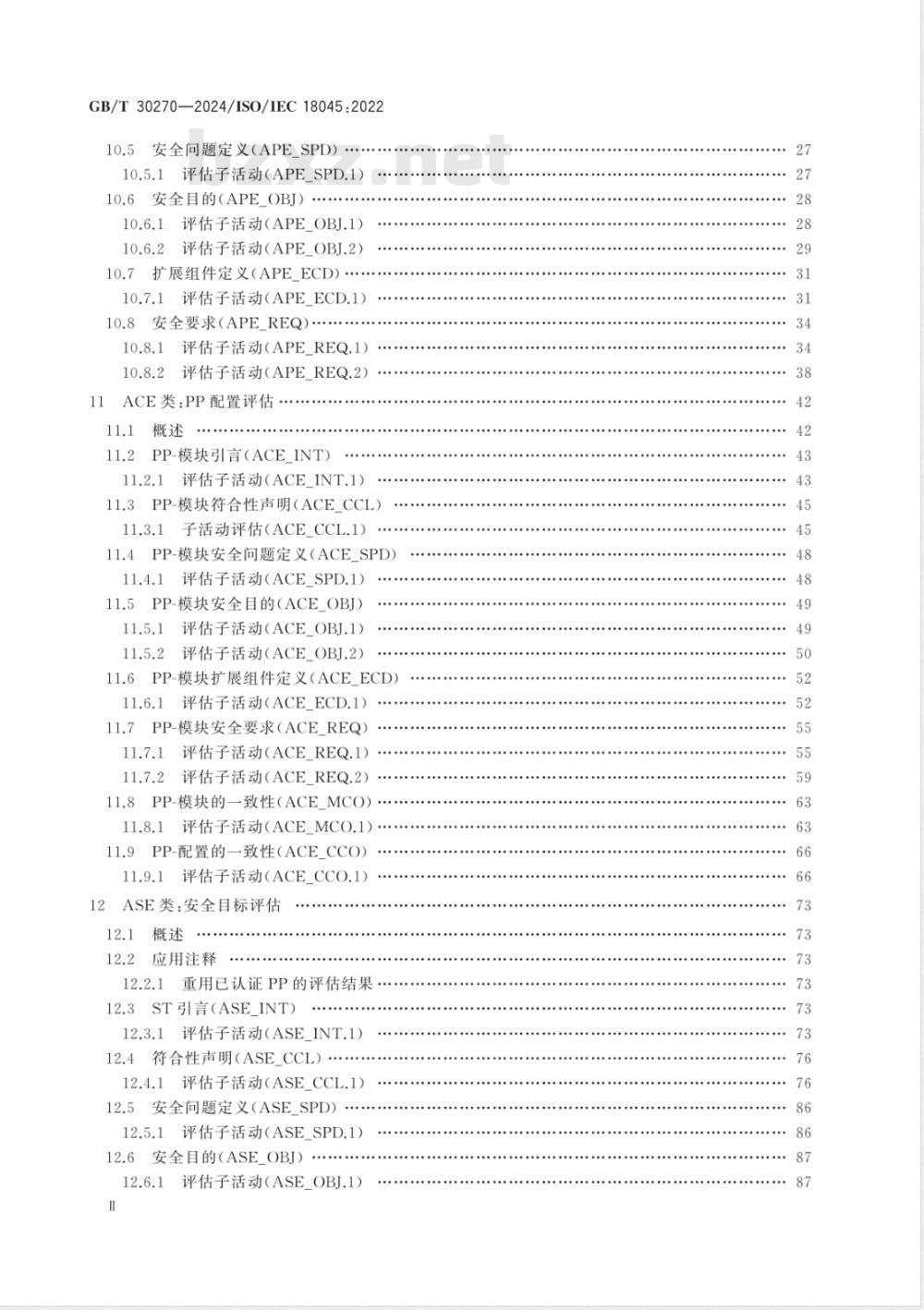

10.8.1评估子活动(APE_REQ.1)10.8.2评估子活动(APE_REQ.2)11ACE类:PP配置评估·

11.2PP-模块引言(ACE_INT)

11.2.1评估子活动(ACE_INT.1)11.3PP-模块符合性声明(ACE_CCL)11.3.1子活动评估(ACE_CCL.1)11.4PP-模块安全问题定义(ACE_SPD)11.4.1评估子活动(ACE_SPD.1)11.5PP-模块安全目的(ACE_OBJ)11.5.1评估子活动(ACE_OBJ.1)11.5.2评估子活动(ACE_OBJ.2)11.6PP-模块扩展组件定义(ACE_ECD)11.6.1评估子活动(ACE_ECD.1)·11.7PP-模块安全要求(ACE_REQ)11.7.1评估子活动(ACE_REQ.1)11.7.2评估子活动(ACE_REQ.2)11.8PP-模块的一致性(ACE_MCO)11.8.1评估子活动(ACE_MCO.1)11.9PP-配置的一致性(ACE_CCO).11.9.1评估子活动(ACE_CCO.1)12ASE类:安全目标评估

12.2应用注释

12.2.1重用已认证PP的评估结果.....

12.3ST引言(ASE_INT)...

12.3.1评估子活动(ASE_INT.1)12.4符合性声明(ASE_CCL)

12.4.1评估子活动(ASE_CCL.1)12.5安全问题定义(ASE_SPD)….12.5.1评估子活动(ASE_SPD.1)12.6安全目的(ASEOBJ)..

12.6.1评估子活动(ASE_OBJ.1)27

12.6.2评估子活动(ASE_OBJ.2)12.7扩展组件定义(ASEECD).....12.7.1评估子活动(ASE_ECD.1)12.·安全要求ASE_REQ)........12.8.1评估子活动(ASE_REQ.1)12.8.2评估子活动(ASE_REQ.2).+.

12.9TOE概要规范(ASE_TSS)

12.9.1评估子活动(ASE_TSS.1)·12.9.2评估子活动(ASE_TSS.2)12.10复合产品安全目标一致性(ASE_COMP)..12.10.1

评估子活动(ASE_COMP.1)

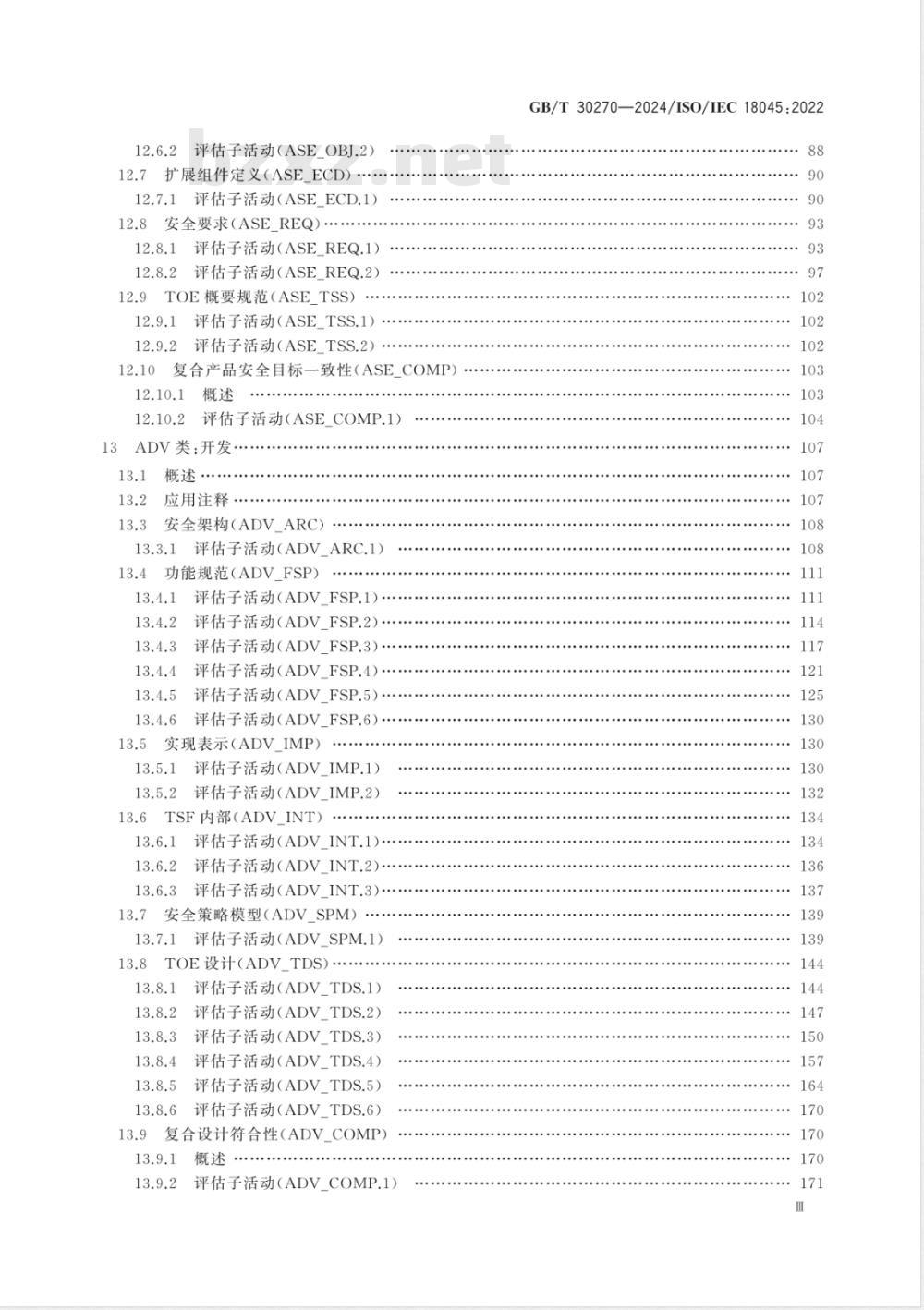

ADV类.开发..·

应用注释

安全架构ADV_ARC)...

13.3.1评估子活动(ADV_ARC.1)13.4功能规范(ADV_FSP)...

评估子活动(ADV_FSP.1)

评估子活动(ADV_FSP.2)bZxz.net

评估子活动(ADV_FSP.3)

评估子活动(ADV_FSP.4)...

评估子活动(ADV_FSP.5)..

评估子活动(ADV_FSP.6).

实现表示(ADV_IMP)

评估子活动(ADV_IMP.1)

评估子活动(ADV_IMP.2)

13.6TSF内部(ADV_INT)

评估子活动(ADV_INT.1)

评估子活动(ADV_INT.2)·

评估子活动(ADV_INT.3).

安全策略模型(ADV_SPM)

评估子活动(ADV_SPM.1)

TOE设计(ADV_TDS)..

评估子活动(ADV_TDS.1)

评估子活动(ADV_TDS.2)

评估子活动(ADV_TDS.3)

评估子活动(ADV_TDS.4)

评估子活动(ADV_TDS.5)

评估子活动(ADV_TDS.6)

复合设计符合性(ADV_COMP)

评估子活动(ADV_COMP.1)

GB/T30270—2024/ISO/IEC18045:202288

GB/T30270—2024/ISO/IEC18045:202214AGD类:指导性文档

14.1概述·

14.2应用注释

14.3操作用户指南(AGD_OPE)

14.3.1评估子活动(AGD_OPE.1)14.4准备程序(AGDPRE)·..·..14.4.1评估子活动(AGD_PRE.1)15ALC类:生命周期支持.·

15.2CM能力(ALC_CMC)

评估子活动(ALC_CMC.1)

评估子活动(ALC_CMC.2)

评估子活动(ALC_CMC.3)

评估子活动(ALC_CMC.4)

评估子活动(ALC_CMC.5)

15.3CM范围(ALC_CMS)

评估子活动(ALC_CMS.1)

评估子活动(ALC_CMS.2)

评估子活动(ALC_CMS.3)

评估子活动(ALC_CMS.4)

15.3.5评估子活动(ALC_CMS.5)15.4交付(ALC_DEL)

评估子活动(ALC_DEL.1).

15.5开发安全(ALCDVS)

评估子活动(ALC_DVS.1)

评估子活动(ALC_DVS.2)

15.6缺陷纠正(ALC_FLR)

15.6.1评估子活动(ALC_FLR.1)15.6.2评估子活动(ALC_FLR.2)...15.6.3评估子活动(ALC_FLR.3)·15.7生命周期定义(ALC_LCD)

评估子活动(ALCLCD.1)·

评估子活动(ALCLCD.2)

15.8TOE开发构件(ALC_TDA)..

评估子活动(ALC_TDA.1)

15.8.2评估子活动(ALC_TDA.2)15.8.3评估子活动(ALC_TDA.3)15.9工具和技术(ALC_TAT)

评估子活动(ALC_TAT.1)

评估子活动(ALC_TAT.2)

15.9.3评估子活动(ALC_TAT.3)..

.······ 212

:212

:218

15.10复合部分集成及交付程序一致性核查(ALC_COMP)IV

评估子活动(ALC_COMP.1)

16ATE类:测试

应用注释

了解TOE的预期行为

验证功能预期行为的测试与替代方法验证测试的充分性……

16.3覆盖(ATE_COV)..

评估子活动(ATE_COV.1)

评估子活动(ATE_COV.2)

评估子活动(ATE_COV.3)

深度(ATEDPT)

评估子活动(ATE_DPT.1)

评估子活动(ATE_DPT.2)

评估子活动(ATE_DPT.3)

评估子活动(ATE_DPT.4)

16.5功能测试(ATE_FUN)·

评估子活动(ATE_FUN.1)

评估子活动(ATE_FUN.2)

独立测试(ATEIND)

评估子活动(ATE_IND.1)

评估子活动(ATEIND.2)..

评估子活动(ATEIND.3)·:

16.7复合功能测试(ATE_COMP).16.7.1

评估子活动(ATE_COMP.1)

AVA类:脆弱性评定

脆弱性分析(AVAVAN).

评估子活动(AVA_VAN.1)

评估子活动(AVA_VAN.2)

评估子活动(AVA_VAN.3)

评估子活动(AVA_VAN.4)·

评估子活动(AVA_VAN.5)

17.3复合脆弱性评定(AVA_COMP)17.3.1

评估子活动(AVA_COMP.1)

ACO类:组合

应用注释…

组合基本原理(ACO_COR)

GB/T30270—2024/ISO/IEC18045:2022227

:282

GB/T30270—2024/ISO/IEC18045:202218.3.1评估子活动(ACO_COR.1)18.4开发证据(ACO_DEV).

18.4.1评估子活动(ACO_DEV.1)18.4.2评估子活动(ACO_DEV.2)18.4.3评估子活动(ACO_DEV.3)18.5依赖部件的依赖性(ACO_REL)18.5.1评估子活动(ACO_REL.1)18.5.2评估子活动(ACO_REL.2)18.6组合TOE测试(ACO_CTT)

18.6.1评估子活动(ACO_CTT.1)18.6.2评估子活动(ACO_CTT.2)18.7组合脆弱性分析(ACO_VUL)·18.7.1

评估子活动(ACO_VUL.1)

评估子活动(ACO_VUL.2)

评估子活动(ACO_VUL.3)

附录A(资料性)

依赖关系

总体评估指南

活动之间的依赖关系

子活动之间的依赖关系

行为之间的依赖关系

A.4现场核查

一般方法

A.5关于核查列表的指南

配置管理方面

开发安全方面

A.5.3核查列表示例

A.6评估体制责任

附录B(资料性)

脆弱性评定(AVA)

什么是脆弱性分析

评估者实施脆弱性分析

通用脆弱性指南

直接攻击

B.4识别潜在的脆弱性

偶遇识别

B.4.2分析识别

B.5使用攻击潜力

B.5.1开发者

B.5.2评估者

B.6计算攻击潜力

B.6.1攻击潜力的应用

B.6.2刻画攻击潜力

B.7直接攻击的计算实例

附录C(资料性)

评估技术和工具

C.1半形式化和形式化方法

参考文献·

描述风格

GB/T30270—2024/ISO/IEC18045:2022321

GB/T30270—2024/ISO/IEC18045:2022本文件按照GB/T1.1一2020《标准化工作导则第1部分:标准化文件的结构和起草规则》的规定起草。

本文件代替GB/T30270一2013《信息技术安全技术信息技术安全性评估方法》。本文件与GB/T30270一2013相比,除结构调整和编辑性改动外,主要技术变化如下:删除了“概述”部分(见2013年版的第5章);一更改了“文档约定”(见第5章、第6章、第7章、第8章,2013年版的第6章);一更改了“通用评估任务”(见第9章,2013年版的第7章);一一更改了“保护轮廊评估”(见第10章,2013年版的第8章);一更改了“ASE类:安全目标评估”(见第12章,2013年版的第9章);更改了“缺陷纠正子活动”(见15.6,2013年版的第14章);删除了“EAL1评估”“EAL2评估”“EAL3评估”和“EAL4评估”(见2013年版的第10章、第11章、第12章和第13章);

一增加了“ACE类:PP-配置评估”\ADV类:开发”“AGD类:指导性文档”“ALC类:生命周期支持”“ATE类:测试”“AVA类:脆弱性评估”ACO类:组合”(见第11章、第13章、第14章、第15章、第16章、第17章、第18章)。本文件等同采用ISO/IEC18045:2022《信息安全网络安全和隐私保护信息技术安全评估准则信息技术安全评估方法》。

本文件做了下列最小限度的编辑性改动:为与现有标准协调,将标准名称改为《网络安全技术信息技术安全评估方法》:一为便于使用,在缩略语章节增加了正文中出现的缩略语。请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别专利的责任。本文件由全国网络安全标准化技术委员会(SAC/TC260)提出并归口。本文件起草单位:中国信息安全测评中心、清华大学、吉林信息安全测评中心、中国网络安全审查技术与认证中心、中国电子科技集团公司第十五研究所、中国合格评定国家认可中心、中国电子技术标准化研究院、中国科学院信息工程研究所、北京市政务信息安全保障中心、华为技术有限公司、北京天融信网络安全技术有限公司、成都卫士通信息安全技术有限公司、中科信息安全共性技术国家工程研究中心有限公司、山东省标准化研究院、陕西省网络与信息安全测评中心、中国汽车工程研究院股份有限公司、浪潮电子信息产业股份有限公司、新华三技术有限公司、北京蓝象标准咨询服务有限公司。本文件主要起草人:杨永生、毕海英、张宝峰、石站松、叶晓俊、高金萍、邓辉、王宇航、王亚楠、贾炜李凤娟、许源、谢仕华、郭昊、刘占丰、张斌、王峰、董晶晶、王鸿娴、牛兴荣、李洪、上官晓丽、朱雪峰、杜丹、刘玉岭、朱克雷、贺海、姚俊宁、王奠、谭儒、王晓楠、雷晓锋、王雁、胡建勋、闻明、刘金琳、李俊、张衡、伊鹏达、宋桂香、刘昱函、朱瑞瑾、骆扬、毛军捷、孙亚飞、庞博、熊琦、饶华一、王蓓蓓、李贺鑫、黄小莉、李静、杨静、万晓兰、乔华阳。本文件及其所代替文件的历次版本发布情况为:-2013年首次发布为GB/T30270—2013;一本次为第一次修订。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。

CCS L80

中华人民共和国国家标准

GB/T30270—2024/ISO/IEC18045:2022代替GB/T30270—2013

网络安全技术

信息技术安全评估方法

Cybersecurity technology-Methodology for IT security evaluation(ISO/IEC 18045 :2022,Information security, cybersecurity and privacy protection-Evaluation criteria for IT security-Methodology for IT security evaluation,IDT)2024-04-25发布

国家市场监督管理总局

国家标准化管理委员会

2024-11-01实施

规范性引用文件

术语和定义

缩略语

行文方式

动词用法

总体评估指南

ISO/IEC15408和本文件结构间的关系评估过程与相关任务

评估过程概述

角色职责

角色关系

般评估模型

评估者裁定

评估输人任务

应用注释

评估证据子任务的管理

评估子活动

评估输出任务

评估输出管理

应用注释

编写OR子任务

编写ETR子任务

APE类:PP评估·

已认证PP评估结果的复用

PP引言(APE_INT)

评估子活动(APE_INT.1)

10.4符合性声明(APE_CCL).…10.4.1评估子活动(APE_CCL.1)目

GB/T30270—2024/ISO/IEC18045:202210

GB/T30270—2024/ISO/IEC18045:202210.5安全问题定义(APE_SPD)

10.5.1评估子活动(APE_SPD.1)10.6安全目的(APE_OBJ).

10.6.1评估子活动(APE_OBJ.1)10.6.2评估子活动(APE_OBJ.2)10.7扩展组件定义(APE_ECD)

10.7.1评估子活动(APE_ECD.1)10.8安全要求(APE_REQ)..

10.8.1评估子活动(APE_REQ.1)10.8.2评估子活动(APE_REQ.2)11ACE类:PP配置评估·

11.2PP-模块引言(ACE_INT)

11.2.1评估子活动(ACE_INT.1)11.3PP-模块符合性声明(ACE_CCL)11.3.1子活动评估(ACE_CCL.1)11.4PP-模块安全问题定义(ACE_SPD)11.4.1评估子活动(ACE_SPD.1)11.5PP-模块安全目的(ACE_OBJ)11.5.1评估子活动(ACE_OBJ.1)11.5.2评估子活动(ACE_OBJ.2)11.6PP-模块扩展组件定义(ACE_ECD)11.6.1评估子活动(ACE_ECD.1)·11.7PP-模块安全要求(ACE_REQ)11.7.1评估子活动(ACE_REQ.1)11.7.2评估子活动(ACE_REQ.2)11.8PP-模块的一致性(ACE_MCO)11.8.1评估子活动(ACE_MCO.1)11.9PP-配置的一致性(ACE_CCO).11.9.1评估子活动(ACE_CCO.1)12ASE类:安全目标评估

12.2应用注释

12.2.1重用已认证PP的评估结果.....

12.3ST引言(ASE_INT)...

12.3.1评估子活动(ASE_INT.1)12.4符合性声明(ASE_CCL)

12.4.1评估子活动(ASE_CCL.1)12.5安全问题定义(ASE_SPD)….12.5.1评估子活动(ASE_SPD.1)12.6安全目的(ASEOBJ)..

12.6.1评估子活动(ASE_OBJ.1)27

12.6.2评估子活动(ASE_OBJ.2)12.7扩展组件定义(ASEECD).....12.7.1评估子活动(ASE_ECD.1)12.·安全要求ASE_REQ)........12.8.1评估子活动(ASE_REQ.1)12.8.2评估子活动(ASE_REQ.2).+.

12.9TOE概要规范(ASE_TSS)

12.9.1评估子活动(ASE_TSS.1)·12.9.2评估子活动(ASE_TSS.2)12.10复合产品安全目标一致性(ASE_COMP)..12.10.1

评估子活动(ASE_COMP.1)

ADV类.开发..·

应用注释

安全架构ADV_ARC)...

13.3.1评估子活动(ADV_ARC.1)13.4功能规范(ADV_FSP)...

评估子活动(ADV_FSP.1)

评估子活动(ADV_FSP.2)bZxz.net

评估子活动(ADV_FSP.3)

评估子活动(ADV_FSP.4)...

评估子活动(ADV_FSP.5)..

评估子活动(ADV_FSP.6).

实现表示(ADV_IMP)

评估子活动(ADV_IMP.1)

评估子活动(ADV_IMP.2)

13.6TSF内部(ADV_INT)

评估子活动(ADV_INT.1)

评估子活动(ADV_INT.2)·

评估子活动(ADV_INT.3).

安全策略模型(ADV_SPM)

评估子活动(ADV_SPM.1)

TOE设计(ADV_TDS)..

评估子活动(ADV_TDS.1)

评估子活动(ADV_TDS.2)

评估子活动(ADV_TDS.3)

评估子活动(ADV_TDS.4)

评估子活动(ADV_TDS.5)

评估子活动(ADV_TDS.6)

复合设计符合性(ADV_COMP)

评估子活动(ADV_COMP.1)

GB/T30270—2024/ISO/IEC18045:202288

GB/T30270—2024/ISO/IEC18045:202214AGD类:指导性文档

14.1概述·

14.2应用注释

14.3操作用户指南(AGD_OPE)

14.3.1评估子活动(AGD_OPE.1)14.4准备程序(AGDPRE)·..·..14.4.1评估子活动(AGD_PRE.1)15ALC类:生命周期支持.·

15.2CM能力(ALC_CMC)

评估子活动(ALC_CMC.1)

评估子活动(ALC_CMC.2)

评估子活动(ALC_CMC.3)

评估子活动(ALC_CMC.4)

评估子活动(ALC_CMC.5)

15.3CM范围(ALC_CMS)

评估子活动(ALC_CMS.1)

评估子活动(ALC_CMS.2)

评估子活动(ALC_CMS.3)

评估子活动(ALC_CMS.4)

15.3.5评估子活动(ALC_CMS.5)15.4交付(ALC_DEL)

评估子活动(ALC_DEL.1).

15.5开发安全(ALCDVS)

评估子活动(ALC_DVS.1)

评估子活动(ALC_DVS.2)

15.6缺陷纠正(ALC_FLR)

15.6.1评估子活动(ALC_FLR.1)15.6.2评估子活动(ALC_FLR.2)...15.6.3评估子活动(ALC_FLR.3)·15.7生命周期定义(ALC_LCD)

评估子活动(ALCLCD.1)·

评估子活动(ALCLCD.2)

15.8TOE开发构件(ALC_TDA)..

评估子活动(ALC_TDA.1)

15.8.2评估子活动(ALC_TDA.2)15.8.3评估子活动(ALC_TDA.3)15.9工具和技术(ALC_TAT)

评估子活动(ALC_TAT.1)

评估子活动(ALC_TAT.2)

15.9.3评估子活动(ALC_TAT.3)..

.······ 212

:212

:218

15.10复合部分集成及交付程序一致性核查(ALC_COMP)IV

评估子活动(ALC_COMP.1)

16ATE类:测试

应用注释

了解TOE的预期行为

验证功能预期行为的测试与替代方法验证测试的充分性……

16.3覆盖(ATE_COV)..

评估子活动(ATE_COV.1)

评估子活动(ATE_COV.2)

评估子活动(ATE_COV.3)

深度(ATEDPT)

评估子活动(ATE_DPT.1)

评估子活动(ATE_DPT.2)

评估子活动(ATE_DPT.3)

评估子活动(ATE_DPT.4)

16.5功能测试(ATE_FUN)·

评估子活动(ATE_FUN.1)

评估子活动(ATE_FUN.2)

独立测试(ATEIND)

评估子活动(ATE_IND.1)

评估子活动(ATEIND.2)..

评估子活动(ATEIND.3)·:

16.7复合功能测试(ATE_COMP).16.7.1

评估子活动(ATE_COMP.1)

AVA类:脆弱性评定

脆弱性分析(AVAVAN).

评估子活动(AVA_VAN.1)

评估子活动(AVA_VAN.2)

评估子活动(AVA_VAN.3)

评估子活动(AVA_VAN.4)·

评估子活动(AVA_VAN.5)

17.3复合脆弱性评定(AVA_COMP)17.3.1

评估子活动(AVA_COMP.1)

ACO类:组合

应用注释…

组合基本原理(ACO_COR)

GB/T30270—2024/ISO/IEC18045:2022227

:282

GB/T30270—2024/ISO/IEC18045:202218.3.1评估子活动(ACO_COR.1)18.4开发证据(ACO_DEV).

18.4.1评估子活动(ACO_DEV.1)18.4.2评估子活动(ACO_DEV.2)18.4.3评估子活动(ACO_DEV.3)18.5依赖部件的依赖性(ACO_REL)18.5.1评估子活动(ACO_REL.1)18.5.2评估子活动(ACO_REL.2)18.6组合TOE测试(ACO_CTT)

18.6.1评估子活动(ACO_CTT.1)18.6.2评估子活动(ACO_CTT.2)18.7组合脆弱性分析(ACO_VUL)·18.7.1

评估子活动(ACO_VUL.1)

评估子活动(ACO_VUL.2)

评估子活动(ACO_VUL.3)

附录A(资料性)

依赖关系

总体评估指南

活动之间的依赖关系

子活动之间的依赖关系

行为之间的依赖关系

A.4现场核查

一般方法

A.5关于核查列表的指南

配置管理方面

开发安全方面

A.5.3核查列表示例

A.6评估体制责任

附录B(资料性)

脆弱性评定(AVA)

什么是脆弱性分析

评估者实施脆弱性分析

通用脆弱性指南

直接攻击

B.4识别潜在的脆弱性

偶遇识别

B.4.2分析识别

B.5使用攻击潜力

B.5.1开发者

B.5.2评估者

B.6计算攻击潜力

B.6.1攻击潜力的应用

B.6.2刻画攻击潜力

B.7直接攻击的计算实例

附录C(资料性)

评估技术和工具

C.1半形式化和形式化方法

参考文献·

描述风格

GB/T30270—2024/ISO/IEC18045:2022321

GB/T30270—2024/ISO/IEC18045:2022本文件按照GB/T1.1一2020《标准化工作导则第1部分:标准化文件的结构和起草规则》的规定起草。

本文件代替GB/T30270一2013《信息技术安全技术信息技术安全性评估方法》。本文件与GB/T30270一2013相比,除结构调整和编辑性改动外,主要技术变化如下:删除了“概述”部分(见2013年版的第5章);一更改了“文档约定”(见第5章、第6章、第7章、第8章,2013年版的第6章);一更改了“通用评估任务”(见第9章,2013年版的第7章);一一更改了“保护轮廊评估”(见第10章,2013年版的第8章);一更改了“ASE类:安全目标评估”(见第12章,2013年版的第9章);更改了“缺陷纠正子活动”(见15.6,2013年版的第14章);删除了“EAL1评估”“EAL2评估”“EAL3评估”和“EAL4评估”(见2013年版的第10章、第11章、第12章和第13章);

一增加了“ACE类:PP-配置评估”\ADV类:开发”“AGD类:指导性文档”“ALC类:生命周期支持”“ATE类:测试”“AVA类:脆弱性评估”ACO类:组合”(见第11章、第13章、第14章、第15章、第16章、第17章、第18章)。本文件等同采用ISO/IEC18045:2022《信息安全网络安全和隐私保护信息技术安全评估准则信息技术安全评估方法》。

本文件做了下列最小限度的编辑性改动:为与现有标准协调,将标准名称改为《网络安全技术信息技术安全评估方法》:一为便于使用,在缩略语章节增加了正文中出现的缩略语。请注意本文件的某些内容可能涉及专利。本文件的发布机构不承担识别专利的责任。本文件由全国网络安全标准化技术委员会(SAC/TC260)提出并归口。本文件起草单位:中国信息安全测评中心、清华大学、吉林信息安全测评中心、中国网络安全审查技术与认证中心、中国电子科技集团公司第十五研究所、中国合格评定国家认可中心、中国电子技术标准化研究院、中国科学院信息工程研究所、北京市政务信息安全保障中心、华为技术有限公司、北京天融信网络安全技术有限公司、成都卫士通信息安全技术有限公司、中科信息安全共性技术国家工程研究中心有限公司、山东省标准化研究院、陕西省网络与信息安全测评中心、中国汽车工程研究院股份有限公司、浪潮电子信息产业股份有限公司、新华三技术有限公司、北京蓝象标准咨询服务有限公司。本文件主要起草人:杨永生、毕海英、张宝峰、石站松、叶晓俊、高金萍、邓辉、王宇航、王亚楠、贾炜李凤娟、许源、谢仕华、郭昊、刘占丰、张斌、王峰、董晶晶、王鸿娴、牛兴荣、李洪、上官晓丽、朱雪峰、杜丹、刘玉岭、朱克雷、贺海、姚俊宁、王奠、谭儒、王晓楠、雷晓锋、王雁、胡建勋、闻明、刘金琳、李俊、张衡、伊鹏达、宋桂香、刘昱函、朱瑞瑾、骆扬、毛军捷、孙亚飞、庞博、熊琦、饶华一、王蓓蓓、李贺鑫、黄小莉、李静、杨静、万晓兰、乔华阳。本文件及其所代替文件的历次版本发布情况为:-2013年首次发布为GB/T30270—2013;一本次为第一次修订。

小提示:此标准内容仅展示完整标准里的部分截取内容,若需要完整标准请到上方自行免费下载完整标准文档。